“永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软“永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招。中招后的结果如下图所示。(我的新书《Python爬虫开发与项目实战》出版了,大家可以看一下样章)

下面看一下紧急通知的内容:

关于防范ONION勒索软件病毒攻击的紧急通知

校园网用户:

近期国内多所院校出现ONION勒索软件感染情况,磁盘文件会被病毒加密为.onion后缀,只有支付高额赎金才能解密恢复文件,对学习资料和个人数据造成严重损失。

根据网络安全机构通报,这是不法分子利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

由于以前国内多次爆发利用445端口传播的蠕虫,运营商对个人用户已封掉445端口,但是教育网并没有此限制,仍然存在大量暴露445端口的机器。据有关机构统计,目前国内平均每天有5000多台机器遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网就是受攻击的重灾区!

晚上想想毕业生的论文和学校老师的资料。。。决定还是早起更一篇紧急的解决办法。

紧急临时解决办法

1. 首先大家不要连网。这句话的意思是拔掉网线,因为微软“永恒之蓝"漏洞是在系统共享服务中,特别适合局域网攻击,尤其有打印机的场所。与你是否登录校园网是没有关系的。

2.禁用SMB服务。禁用办法有两种。

第一种办法如下:

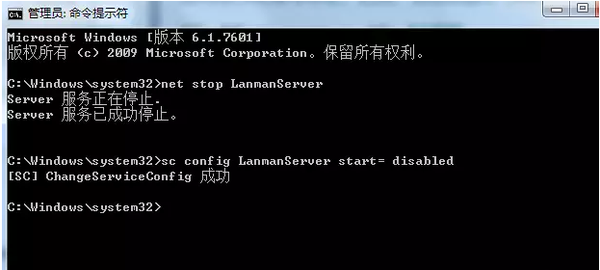

首先在附件中以管理员权限运行命令行窗口。

接着在命令行中输入net stop LanmanServer和 sc config LanmanServer start= disabled。(注意start=后面有空格)

如果第一种命令行的办法大家不怎么会,第二种办法更简单,过程如下:

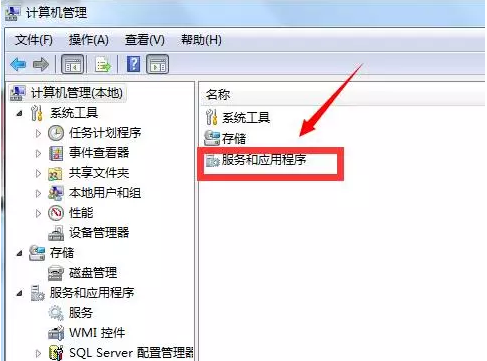

计算机->右键选择管理。

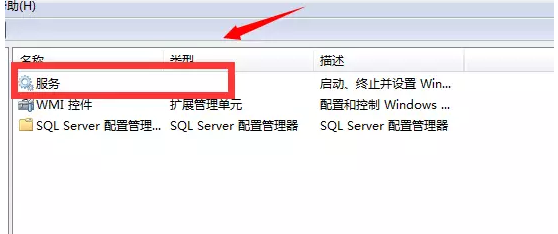

点击管理之后会出现如下界面,选择服务和应用程序,在新的界面中接着点击服务。

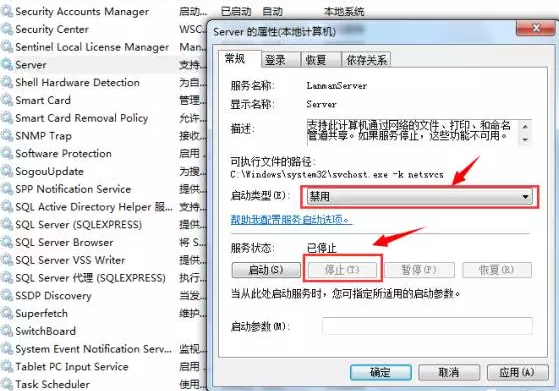

最后在服务列表中找到名称为Server的服务。

右键属性,先选择停止服务,接着将这个服务禁用。

做完以上步骤,大家暂时就脱离危险了,然后可以联网了,接着进行永久的解决办法。

其实除了禁用Server服务方法进行规避外,还有一种直接关闭445端口的办法也是可以的,当然两者结合更加完美。大家可以按照百度百科的链接进行关闭(https://jingyan.baidu.com/article/d621e8da0abd192865913f1f.html)

永久解决办法

永久解决办法可以使用三种方式来完成,本质上都是采用打补丁的方式。

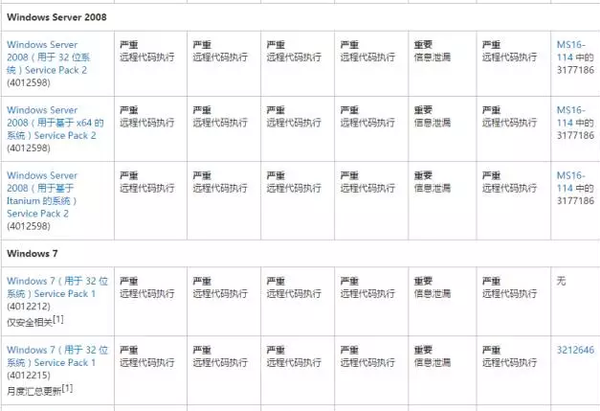

第一种方式下载微软补丁,大家根据自己系统的版本下载相应补丁。补丁链接为Microsoft 安全公告 MS17-010 - 严重。

第二种方式使用windows更新进行补丁更新,在控制面板的系统与安全下,检查更新自动安装补丁。

第三种方式使用360“NSA武器库免疫工具”进行修复,下载链接为:http://dl.360safe.com/nsa/nsatool.exe,它会自行下载360安全卫士,进行傻瓜式修复。

总结

希望能及时帮助大家挽回损失,毕竟被勒索软件盯上,数据基本上就回不来了。别太寄希望付费的方式换回资料,因为你不知道他们到底有多流氓。如果对大家有帮助,希望大家关注我。

欢迎大家支持我公众号:

“永恒之蓝"漏洞的紧急应对--毕业生必看的更多相关文章

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- 永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现 1.漏洞描述: 起因: 永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包 ...

- 永恒之蓝及WannaCry分析

以下部分是我的一次大作业,写了大概有一周,拿出来凑篇博客,如果有错误的地方,还请指正.粘贴过程中可能图片有错误. 1.环境搭建及简介 1.1 实验环境 Windows 7 (靶机) Parrot(攻击 ...

- Metaploit-永恒之蓝漏洞利用

目录 Metaploit介绍 实验环境 漏洞利用过程 Metaploit介绍 本次测试主要是利用永恒之蓝漏洞对windows7进行控制利用,掌握Metaploit工具的使用,知道永恒之蓝的漏洞利用原理 ...

随机推荐

- 于普通用户启动UAC问题

在VS中设置UAC级别操作如下: 项目属性-配置属性-连接器-清单文件 1.UAC执行级别: aslnvoker: 权限级别最低,不需要管理员身份. highestAvailable:获取最高权限执行 ...

- vue2.0自定义指令的使用方法

感觉2.0好坑啊,自定义指令和1.0完全不一样,并且文档写得也不太清晰,下面是我写得一个demo,希望帮助大家更好地理解自定义指令 <!DOCTYPE html> <html lan ...

- phpcms2008常用函数小结

{$head[title]} 页面标题,用法: <title>{$head[title]}-{$PHPCMS[sitename]}</title> {$PHPCMS[siten ...

- RN 导入原有Xcode项目中,引入Pod依赖出现的问题与解决

RN 导入原有Xcode项目中,引入Pod依赖出现的问题与解决 前言 最近学习React Native技术.将RN引入到原来Xcode项目中有一步:给原来Xcode项目添加所需要的Pod依赖 写好Po ...

- Ubuntu上手动安装Kubernetes

背景 两台Ubuntu16.04服务器:ip分别为192.168.56.160和192.168.56.161.. Kubernetes版本:1.5.5 Docker版本:1.12.6 etcd版本:2 ...

- 老李分享:接电话扩展之uiautomator 1

老李分享:接电话扩展之uiautomator poptest是国内唯一一家培养测试开发工程师的培训机构,以学员能胜任自动化测试,性能测试,测试工具开发等工作为目标.如果对课程感兴趣,请大家咨询qq ...

- 手机自动化测试:appium源码分析之bootstrap三

手机自动化测试:appium源码分析之bootstrap三 研究bootstrap源码,我们可以通过代码的结构,可以看出来appium的扩展思路和实现方式,从中可以添加我们自己要的功能,针对app ...

- stick footer布局

需求: 将footer固定到底部.文章内容不足满屏时 footer在底部,超过满屏时footer在内容末尾. 方法一: <div id="wrap"> <div ...

- 用jQuery模拟淘宝购物车

首先我们要实现的内容的需求有如下几点: 1.在购物车页面中,当选中"全选"复选框时,所有商品前的复选框被选中,否则所有商品的复选框取消选中. 2.当所有商品前的复选框选中时,&qu ...

- Struts2中there is no action mapped for acion name (/XXXXX)

这里的问题出在配置struts.xml中,去掉配置中 namespace="/"属性 即可解决.不同的调用action的方式对namespace="/"属性有的 ...