bWAPP----HTML OS Command Injection - Blind

OS Command Injection - Blind

先上代码,他判断了win还是linux然后进行了ping但是结果并没有返回。

1 <div id="main">

2

3 <h1>OS Command Injection - Blind</h1>

4

5 <form action="<?php echo($_SERVER["SCRIPT_NAME"]);?>" method="POST">

6

7 <p>

8

9 <label for="target">Enter your IP address:</label>

10 <input type="text" id="target" name="target" value="">

11

12 <button type="submit" name="form" value="submit">PING</button>

13

14 </p>

15

16 </form>

17 <?php

18

19 if(isset($_POST["target"]))

20 {

21

22 $target = $_POST["target"];

23

24 if($target == "")

25 {

26

27 echo "<font color=\"red\">Please enter your IP address...</font>";

28

29 }

30

31 else

32 {

33

34 echo "Did you captured our GOLDEN packet?";

35

36 if(PHP_OS == "Windows" or PHP_OS == "WINNT" or PHP_OS == "WIN32")

37 {

38

39 // Debugging

40 // echo "Windows!";

41

42 // Increasing the PING count will slow down your web scanner!

43 shell_exec("ping -n 1 " . commandi($target));

44

45 }

46

47 else

48 {

49

50 // Debugging

51 // echo "Not Windows!";

52

53 // Increasing the PING count will slow down your web scanner!

54 shell_exec("ping -c 1 " . commandi($target));

55

56 }

57

58 }

59

60 }

61

62 ?>

63

64 </div>

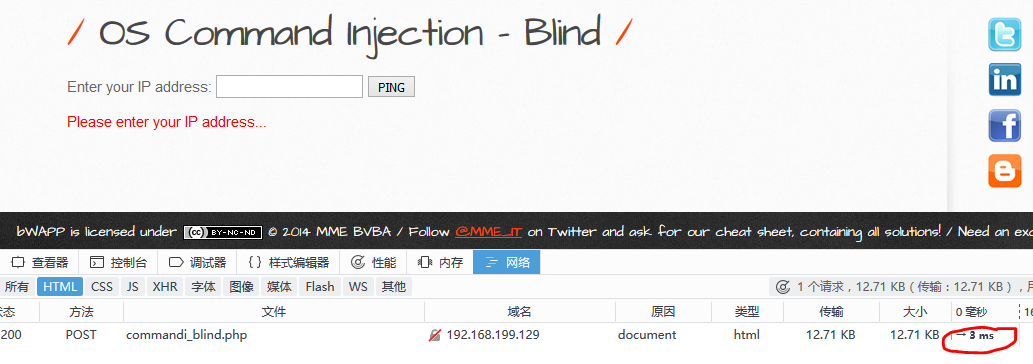

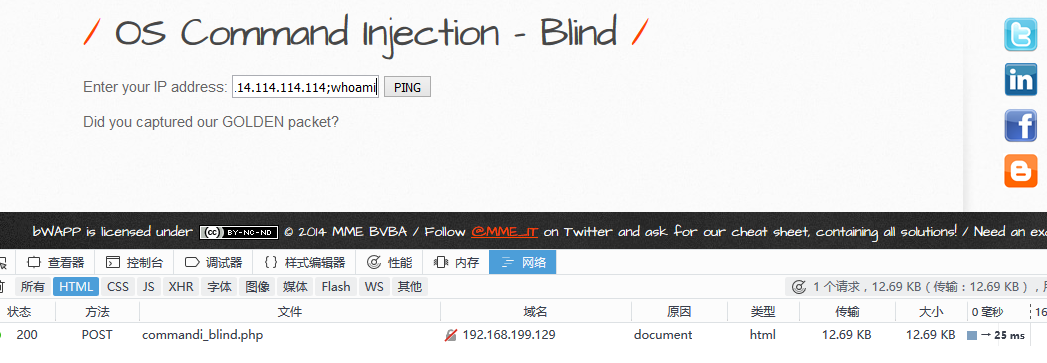

看反应时间,没有任何ping,只是返回一个信息,服务器的执行速度最快

当服务器正常ping一次后,反应是17

当有命令注入时,多执行了一个命令,所以反应的时间会长,是25

如果是错误命令,服务器不执行,时间会在两者之间。

根据时间的长短就能判断服务器是否执行了注入的命令

防御代码与 上一个命令注入相同。

bWAPP----HTML OS Command Injection - Blind的更多相关文章

- Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection 目录 Portswigger web security academy:OS command ...

- bWAPP----OS Command Injection

OS Command Injection 界面: 给一个域名,它帮你返回DNS 代码: 1 <div id="main"> 2 3 <h1>OS Comma ...

- DVWA之命令注入(command injection)

Command injection就是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的 LOW 无论是Windows还是Linux,都可以使用&&连接多个命令 执行 ...

- DVWA Command Injection 通关教程

Command Injection 介绍 命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻 ...

- DVWA Command Injection 解析

命令注入,即 Command Injection.是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的. 在Web应用中,有时候会用到一些命令执行的函数,如php中system.ex ...

- DWVA-命令注入漏洞闯关(Command Injection)

前言 Vulnerability: Command Injection LOW级别 代码: <?php if( isset( $_POST[ 'Submit' ] ) ) { // 几首一个变量 ...

- DVWA之Command Injection

Command Injection Command Injection,即命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的.PHP命令注入攻击漏洞是PHP应用程序中常见 ...

- DVWA(四):Command Injection 全等级命令注入

Command Injection : 命令注入(Command Injection),对一些函数的参数没有做好过滤而导致用户可以控制输入的参数,使其恶意执行系统命令或这cmd.bash指令的一种注入 ...

- DVWA靶场之Command Injection(命令行注入)通关

Command Injection Low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUES ...

随机推荐

- 第十三章 Linux三剑客之老二—sed

一.sed #擅长增删改查 替换 选项: -n #取消默认输出 -r #支持扩展正则使用 -i #改变文件内容 -e #允许多项编辑 内部指令: p #print 打印 d # 删除 排除 a ...

- 基于SSM框架的JavaWeb通用权限管理系统

- - ->关注博主公众号[C you again],获取更多IT资源(IT技术文章,毕业设计.课程设计系统源码,经典游戏源码,HTML网页模板,PPT.简历模板,!!还可以投稿赚钱!!,点击查 ...

- Flutter - 自定义Dialog弹窗

------------恢复内容开始------------ Flutter - 自定义Dialog弹窗 应用场景:app系统版本升级弹窗,系统退出登录弹窗,首页广告弹窗,消息中心弹窗,删除文件弹窗等 ...

- linux配置java

https://www.cnblogs.com/zeze/p/5902124.html

- sqlServer数据库中的日期转换

今天开发过程中涉及到 sqlServer数据库数据同步至mysql数据,所以对日期格式转换需求,查到了一些关于sqlServer 的日期转换内容: 一般存入数据库中的时间格式为yyyy-mm-ddhh ...

- F2. Same Sum Blocks (Hard) 解析(思維、前綴和、貪心)

Codeforce 1141 F2. Same Sum Blocks (Hard) 解析(思維.前綴和.貪心) 今天我們來看看CF1141F2(Hard) 題目連結 題目 給你一個數列\(a\),要你 ...

- Redis---00概述

一.什么是Redis? 1.概念: 是一个由Salvatore Sanfilippo写的key-value存储系统.是一个典型的NoSQL数据库, 2.特点: ①:数据是存储在内存中的 ②:是一个ke ...

- 11 Servlet_03 关键字总结 资源跳转:重定项 键值对 继承类 do-get do-post Request域 Context域 =空针解决方法

知识点总结: 1.java里的关键字: byte short int long 数据类型 (正整数)char 数据类型(单字符型)boolesn ture false 布尔类型float dou ...

- python装饰器是什么?

装饰器是python中的高阶语法,装饰器是通过类或者函数来实现的,通常使用@符号来表示一个装饰器,作用是用来扩展某个函数或者类的功能

- 【算法】HashMap相关要点记录

在刷leetcode的算法题时,HashMap需要大量使用,而且也是面试的高频问题.这里记录了HashMap一些增.删.改.查的实现细节和时间复杂度,罗列了一些比较有用的方法,以及其它的一些细节. 1 ...