攻防世界MISC进阶区---41-45

41.Get-the-key.txt

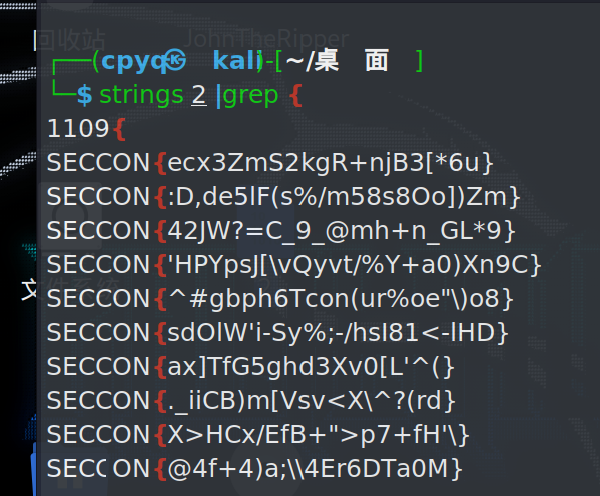

得到无类型文件,扔进kali中,strings一下,得到了一堆像flag的内容

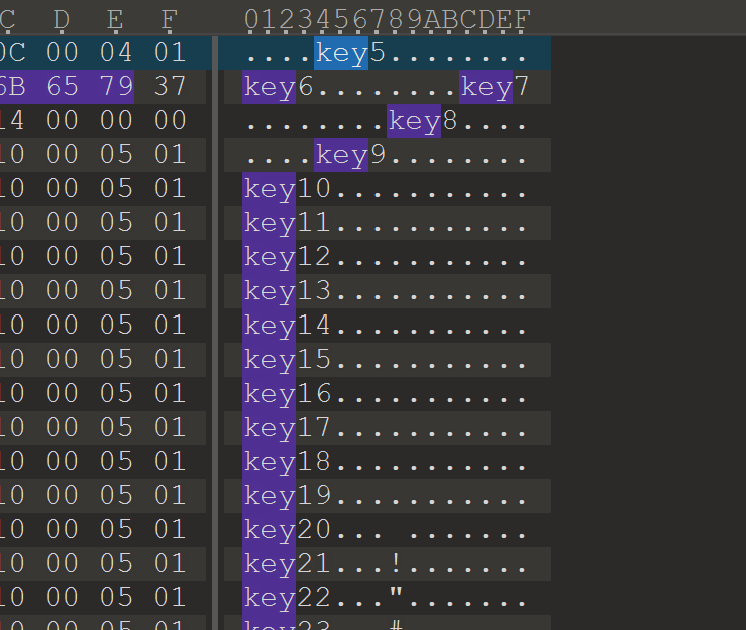

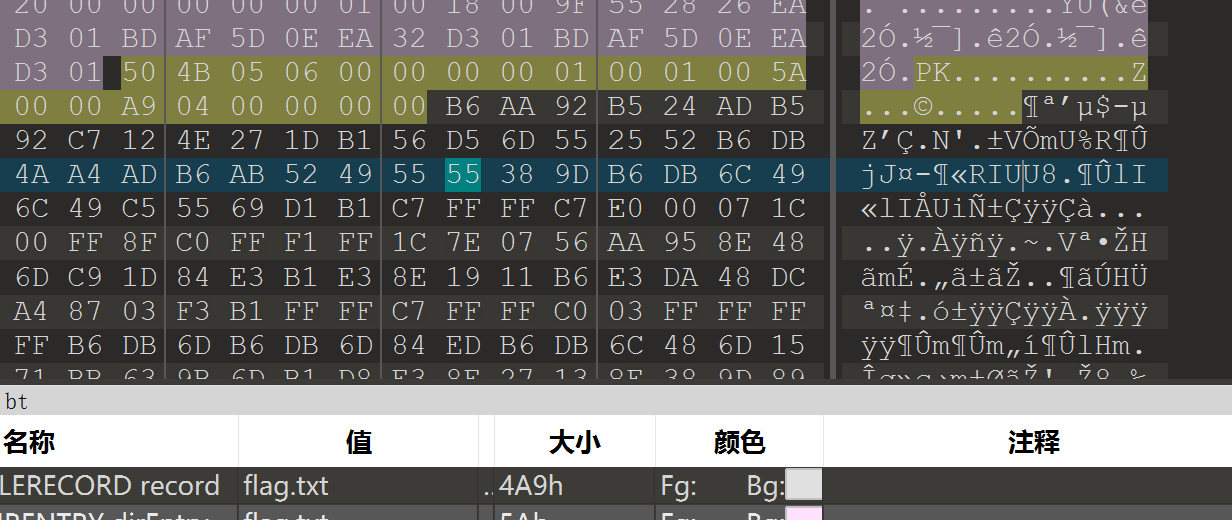

扔进010 Editor中,搜索关键字,发现一堆文件,改后缀为zip

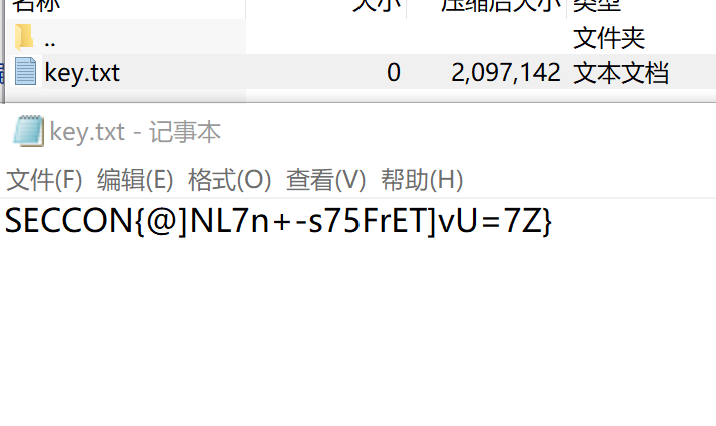

打开,直接得到flag

42.Reverse-it

得到无类型文件,010 Editor查看,发现开头是 9D FF,结尾是FF 8D FF,再一联想题目,reserve,所以就是将整个十六进制模板倒过来,就可以得到想要的了,网上找的脚本

import binascii

from PIL import Image

import matplotlib.pyplot as plt

# 打开文件,并进行十六进制反转

with open('1', 'rb+') as file:

file_data = file.read()

hex_data = binascii.b2a_hex(file_data)

reverse_hex = hex_data[::-1]

# 转存十六进制文件为

with open('res.jpg', 'wb+') as file:

file.write(binascii.a2b_hex(reverse_hex))

# 图像进行水平翻转

img = Image.open('res.jpg')

img = img.transpose(Image.FLIP_LEFT_RIGHT)

# plt绘制

plt.imshow(img)

plt.show()

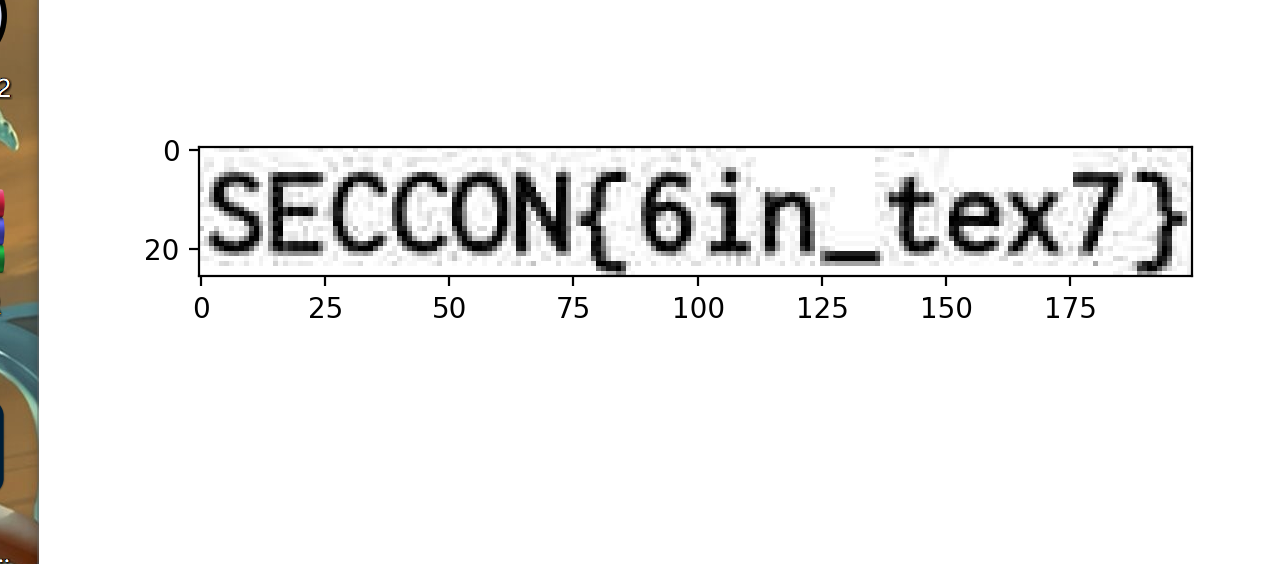

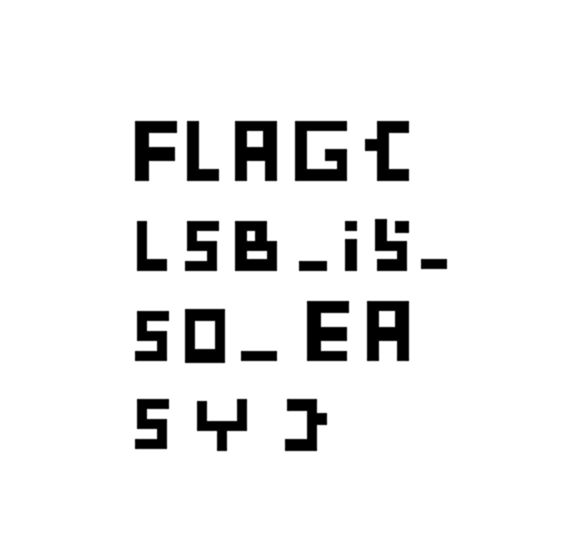

得到flag(直接模板翻转后得到的是镜面的flag)

43.打野

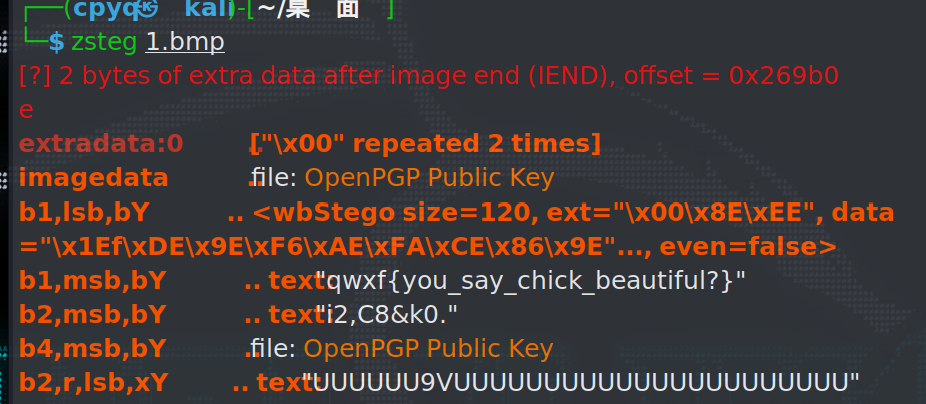

得到一张图片,因为是bmp,所以扔进kali中zsteg一下看看

ok,得到flag

zsteg用法参考:https://www.cnblogs.com/pcat/p/12624953.html

44.3-11

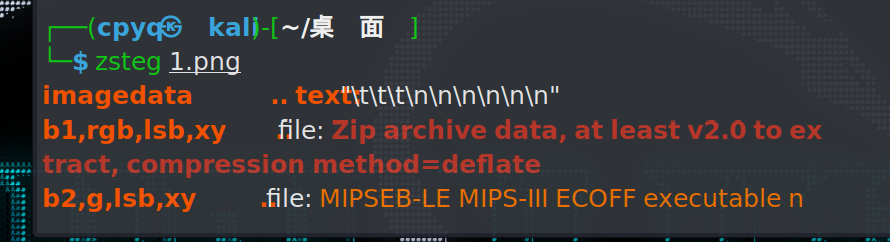

得到一张猫猫的png,binwalk一下,有错误信息,zsteg查看一下,提示有zip的信息隐藏

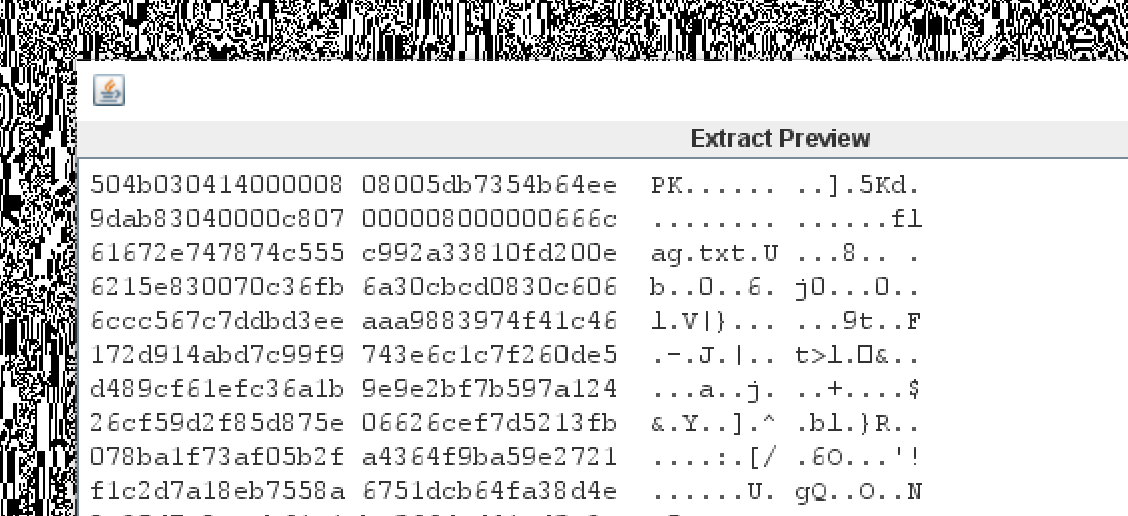

扔进stegsolve中查看,可以看到在red0、blue0、green0、的通道有小的黑块,过滤0通道,得到PK开头的文件数据, save bin保存数据,更名为zip

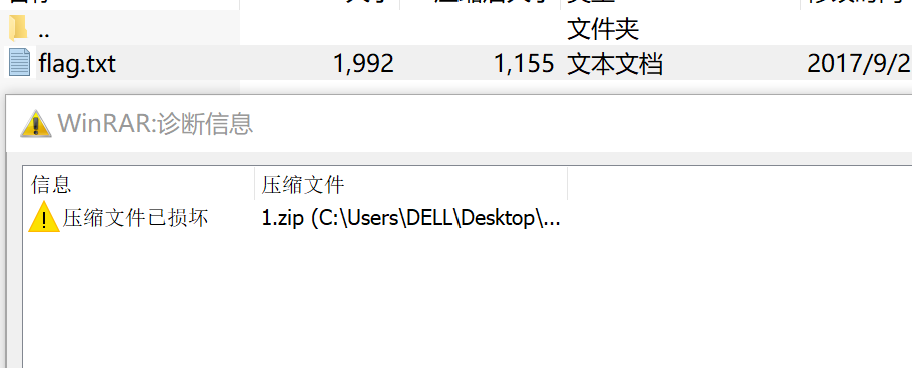

打开zip,有flag.txt,但是显示文件有损毁

扔进010 Editor,在末尾发现一堆数据,删除,保存,修好了。

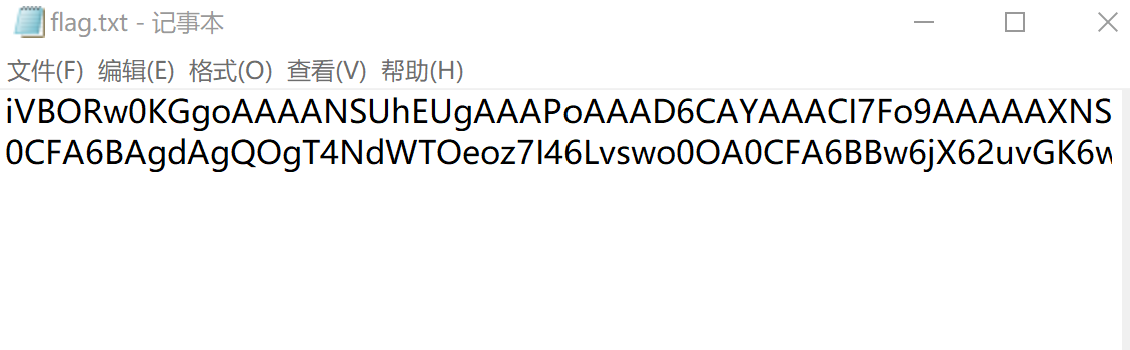

打开flag.txt,得到一堆字符串

base64解码,得到png,即为flag

45.halo

得到一串字符串

放进quipqiup中,得到

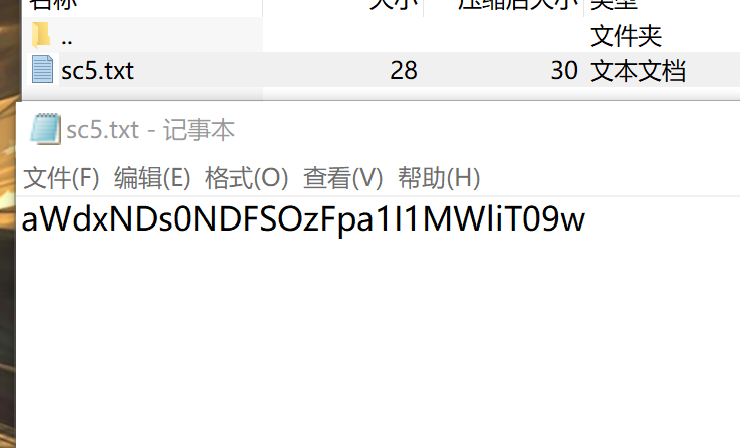

思路不对,再找,应该是base64+异或,网上找的脚本

import string

from base64 import *

b=b64decode("aWdxNDs1NDFSOzFpa1I1MWliT08w")

data=list(b)

for k in range(0,200):

key=""

for i in range(len(data)):

key+=chr(data[i]^k)

print(key)

得到flag{jdr78672Q82jhQ62jaLL3}

攻防世界MISC进阶区---41-45的更多相关文章

- 攻防世界MISC进阶区 61-63

61.肥宅快乐题 得到swf文件,但是用PotPlayer打不开,用浏览器应该可以打开,打开后可以在npc的对话中看到一段base64 解密后就可以得到flag 62.warmup 得到一张png和一 ...

- 攻防世界MISC进阶区 52-55

52.Excaliflag 得到一张png,扔进stegsolve中查看,找到flag 53.Just-No-One 得到一个exe,运行后居然是一个安装程序,看了一下没什么问题,扔进ida pro中 ...

- 攻防世界MISC进阶区—48-51

48.Become_a_Rockstar 得到无类型文件,010 Editor打开为几段话,看到标示性的NCTF{),怀疑是用脚本加密后的结果,网上查了一下,得知Rockstar是一种语言,用rock ...

- 攻防世界MISC进阶区--39、40、47

39.MISCall 得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt 将git拖入kali中,在g ...

- 攻防世界MISC—进阶区32—37

32.normal_png 得到一张png,扔进kali中binwalk 和 pngcheck一下,发现CRC报错 尝试修改图片高度,我是把height的2改为4,得到flag 33.很普通的数独 得 ...

- 攻防世界MISC—进阶区21-30

21.easycap 得到一个pcap文件,协议分级统计,发现都是TCP协议 直接追踪tcp流,得到FLAG 22.reverseMe 得到一张镜面翻转的flag,放入PS中,图像-图像旋转-水平翻转 ...

- 攻防世界MISC—进阶区11-20

11.János-the-Ripper 得到未知类型的文件,010 Editor打开后看到pk,得知是真加密的zip文件. 密码在文件中没有提示,根据题目名字,János-the-Ripper Ján ...

- 攻防世界MISC—进阶区1-10

1.something_in_image zip中的文件用010 Editor打开后直接搜索flag,即可找到flag 2.wireshark-1 zip内是pcap文件,打开后根据题目知道要寻找登录 ...

- 攻防世界_MISC进阶区_Get-the-key.txt(详细)

攻防世界MISC进阶之Get-the-key.txt 啥话也不说,咱们直接看题吧! 首先下载附件看到一个压缩包: 我们直接解压,看到一个文件,也没有后缀名,先用 file 看一下文件属性: 发现是是L ...

随机推荐

- Linux的Docker安装教程

Docker下载的官方文档地址:https://docs.docker.com/engine/install/centos/ 卸载旧版本 sudo yum remove docker \ docker ...

- Atlassian应对CVE-2022-22963,CVE-2022-22965的常见问题

CVE-2022-22965 常见问题解答 基本信息 已发现 Spring Framework 中的关键远程代码执行漏洞 CVE-2022-22965.根据 Spring 的安全公告,此漏洞会影响在 ...

- GitStats - 统计Git所有提交记录工具

如果你是研发效能组的一员或者在从事 CI/CD 或 DevOps,除了提供基础设施,指标和数据是也是一个很重要的一环,比如需要分析下某个 Git 仓库代码提交情况: 该仓库的代码谁提交的代码最多 该仓 ...

- 文件共享总结下篇-NFS学习笔记

一.NFS原理 ## 本次实验以CentOS7.7为例 [root@qll251 ~]# cat /etc/redhat-release CentOS Linux release 7.7.1908 ( ...

- 面试官:我把数据库部署在Docker容器内,你觉得如何?

开源Linux 一个执着于技术的公众号 上一篇:CentOS 7上搭建Zabbix4.0 近2年Docker非常的火热,各位开发者恨不得把所有的应用.软件都部署在Docker容器中,但是您确定也要把数 ...

- Docker系列教程01-使用Docker镜像

docker系列导读 一文带你读懂什么是docker Docker安装部署 10张图带你深入理解Docker容器和镜像 前言 学习Docker,我们需要掌握它的三大核心概念:镜像.容器和仓库. 今天先 ...

- logging、openpyxl、第三方模块下载

### 日志模块的组成部分 ```pythonimport logging# 1.logger对象:产生日志logger = logging.getLogger('转账记录')# 2.filter对象 ...

- 一、全新安装搭建redis主从集群

前言· 这里分为三篇文章来写我是如何重新搭建redis主从集群和哨兵集群的及原本服务器上有单redis如何通过升级脚本来实现redis集群.(redis结构:主-从(备)-从(备)) 至于为什么要搭建 ...

- 手把手教你 bash中给变量赋值时 ' 和 " 和 ` 和 $() 的使用

1.赋值指令 var='变量内容' var="变量内容" var=`command` var=$(command) var=变量内容 2.格式要求 =两边不能有空白字符 错误示例 ...

- leetcode 142. Linked List Cycle II 环形链表 II

一.题目大意 https://leetcode.cn/problems/linked-list-cycle-ii/ 给定一个链表的头节点 head ,返回链表开始入环的第一个节点. 如果链表无环,则 ...