20155320 Exp7 网络欺诈防范

20155320 Exp7 网络欺诈防范

【基础问题回答】

- (1)通常在什么场景下容易受到DNS spoof攻击

乱点链接或者连公共场合的免费WiFi也容易受到攻击,尤其是那种不需要输入密码直接就可以连接的更加可疑。

- (2)在日常生活工作中如何防范以上两攻击方法

首先加强防范意识不要乱点来路不明的连接和乱连WIFI,

【实验过程】

简单应用SET工具建立冒名网站

要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80

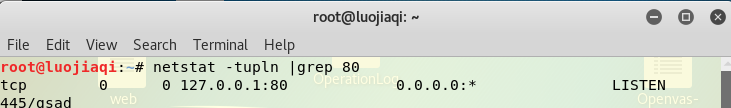

所以先在kali查看80端口是否被占用,netstat -tupln |grep 80,发现我的80端口被445进程占用了

- 可以用

kill 进程号杀死这个进程,再次查看80端口占用情况,发现现在没有进程占用这个端口了

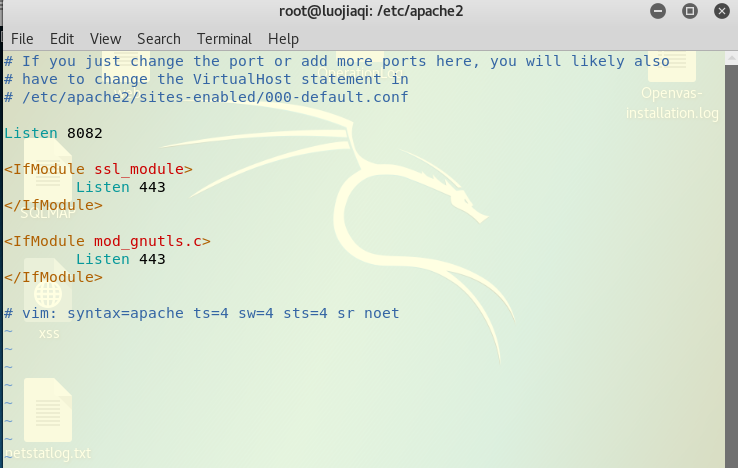

- 用vi打开/etc/apache2/ports.conf,查看配置文件中的监听端口是否为80,如果不是就改成80。

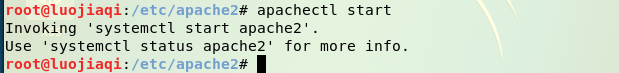

- 输入命令apachectl start开启Apache服务,接着打开一个新的终端窗口,输入setoolkit打开SET工具:

-接着可以看到一连串的选项,首先选择1(社会工程学攻击)

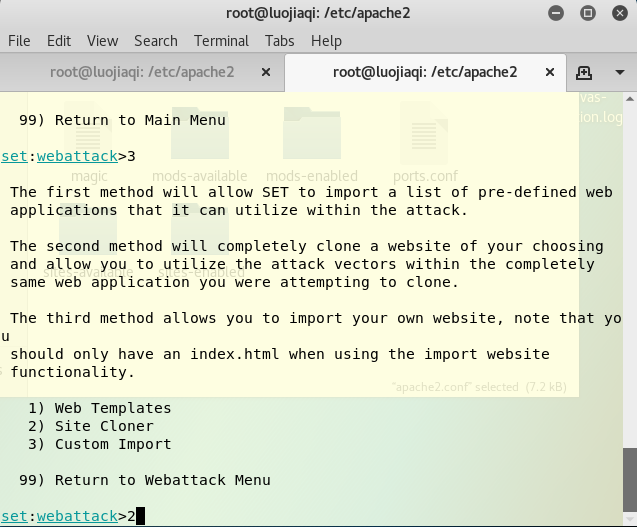

- 然后选择2(网页攻击):

- 接着选择3登录密码截取攻击。

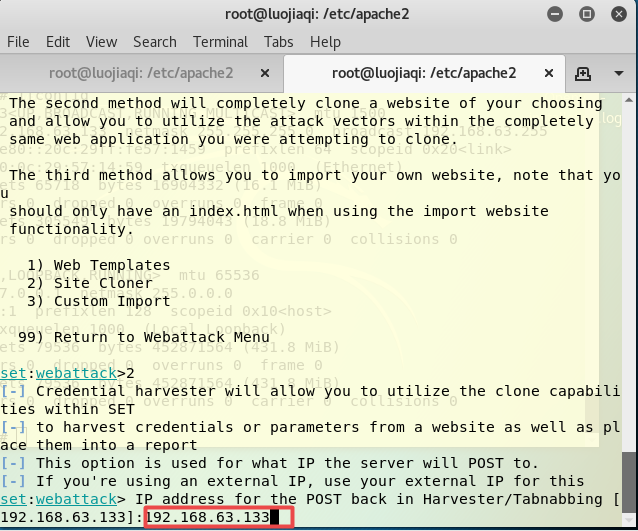

-接着选择接下来选择2进行克隆网站。

- 接着输入攻击机的IP地址,也就是kali的IP地址:

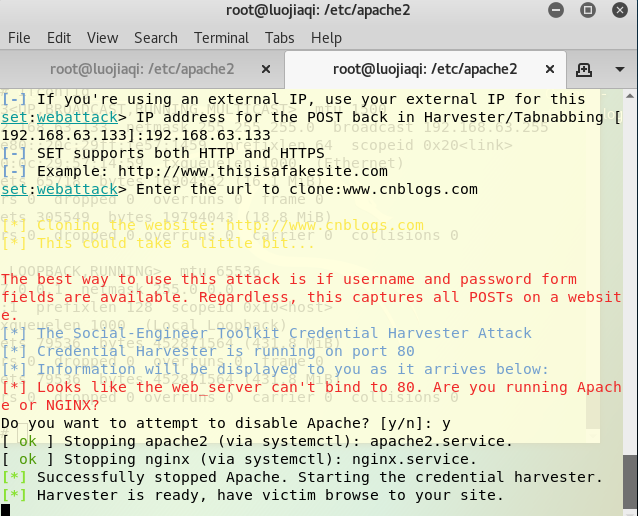

- 按照提示输入要克隆的url之后,我伪装的是博客园的网站,用户登录密码截取网页已经在攻击机的80端口上准备就绪:

-看到如下提示表示钓鱼网站搭建成功

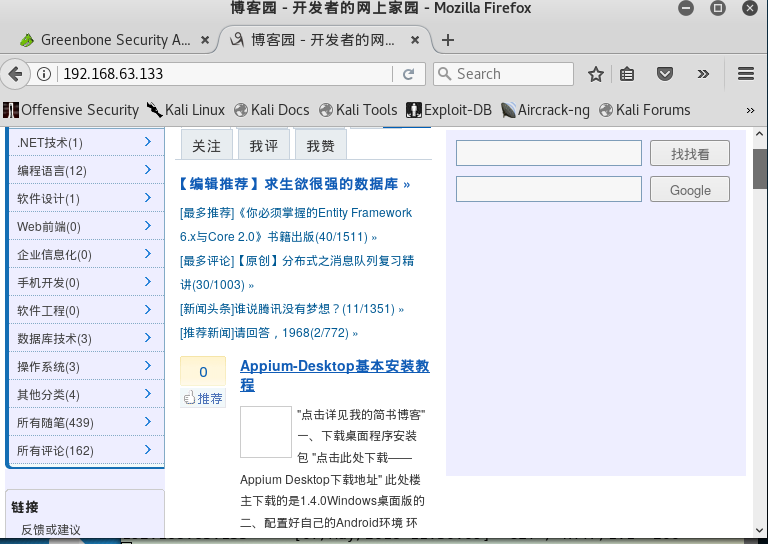

- 在kali里输入127.0.0.1,哈哈哈哈,果然成功进入钓鱼网站版博客园

- 试了一下kali的IP,结果也是一样的

- 终端上也显示了连接信息

- 但是看着我这个裸的不能再裸的钓鱼网站,伪装实在太拙劣了,伪装成一个较为正常的域名可以解决这点,http://short.php5developer.com网站可以帮我们做到这样一点,在如下文本框中输入需要伪装的IP地址,会自动生成一个域名

测试:在浏览器中输入地址:http://short.php5developer.com/dqZ 会发现有一个跳转提示,等待10秒后会接入Kali的IP地址能正常显示自己搭建的钓鱼网站,表示初步成功

攻击方会收到靶机输入的信息然后生成时间为名的文件,但是发现博客园没有成功获取我的用户名和密码,

- 然后我又尝试了一下我的蓝墨云,也无法获得

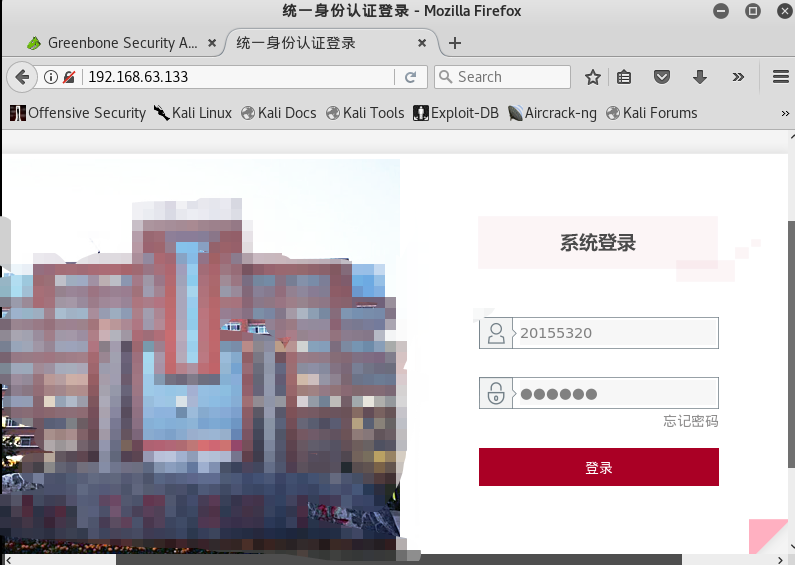

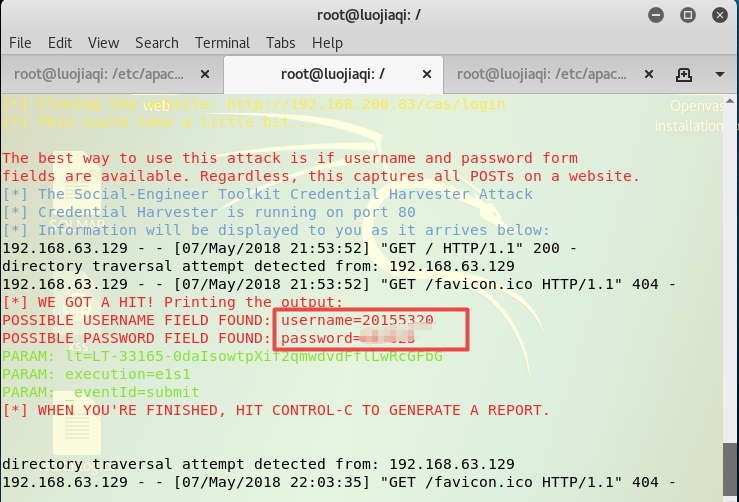

- 之后我还试了QQ邮箱、网易等网站,发现这种正规网站都没有成功,最后我尝试了一波我们的教务网,发现果然我的水平还是适合这样的网站T_T,果然成功了,成功获得我输入的账户名密码。

看了一下之前学长学姐的博客,发现他们尝试的是网页版克隆攻击,我也尝试了一波。

之前的都一样,只有以下和之前的不一样选的是1.

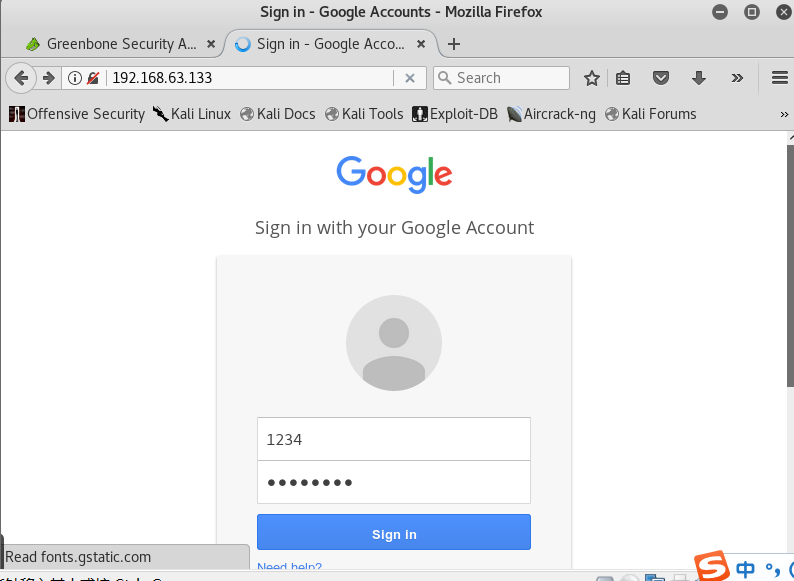

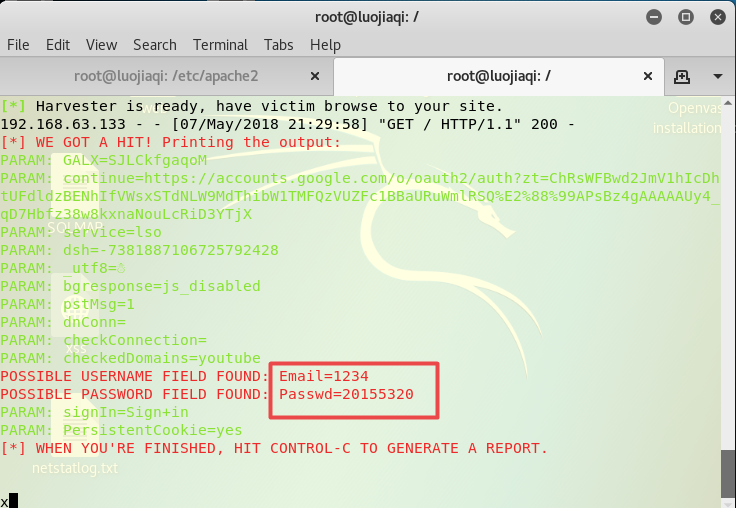

- 然后选择google是2,成功生成钓鱼网站

- 然后顺利获取到了邮箱和密码

ettercap DNS spoof

- 首先需要将kali网卡改为混杂模式,因此键入ifconfig eth0 promisc命令。

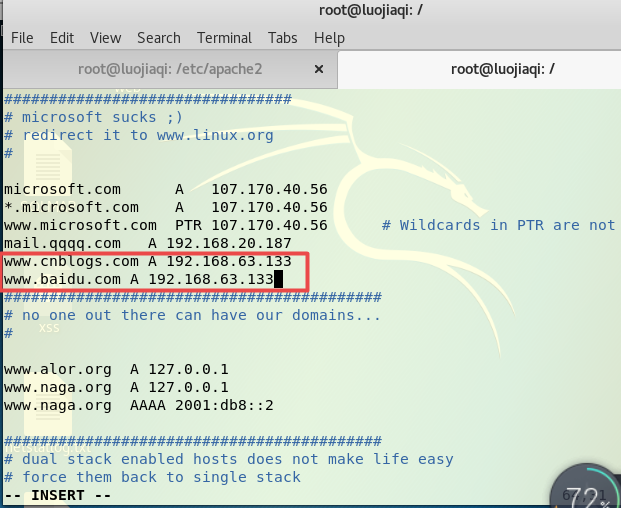

- 输入命令vi/etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,添加一条对博客园网站的DNS记录和对百度网站的DNS记录,图中的IP地址是kali主机的IP:

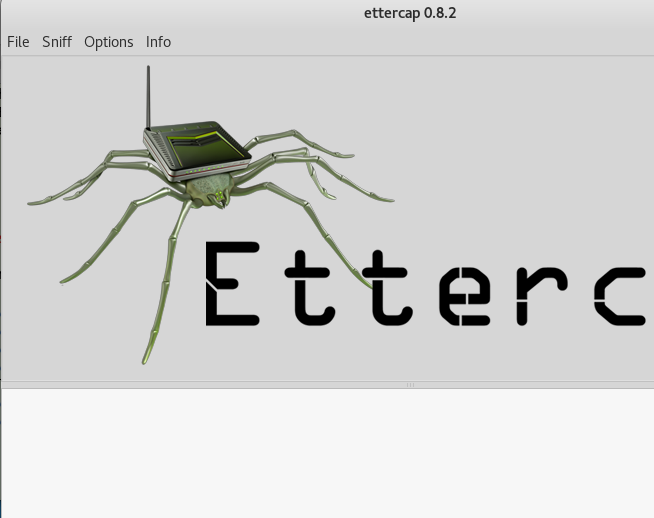

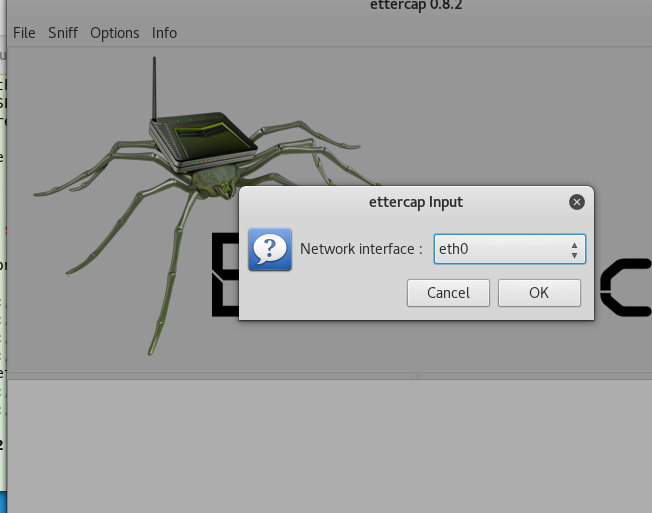

- 输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡:

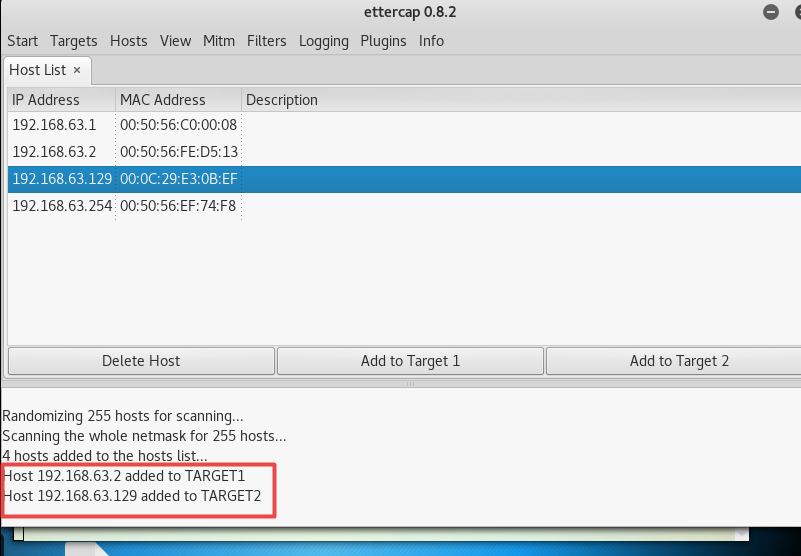

- 在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到`target2

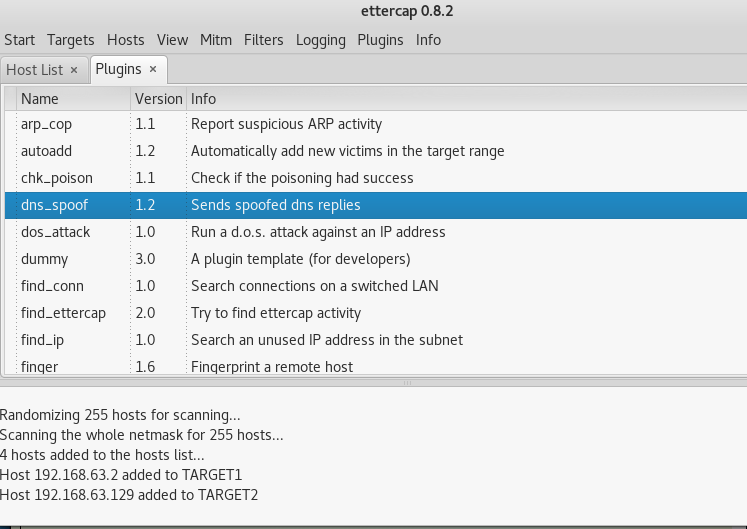

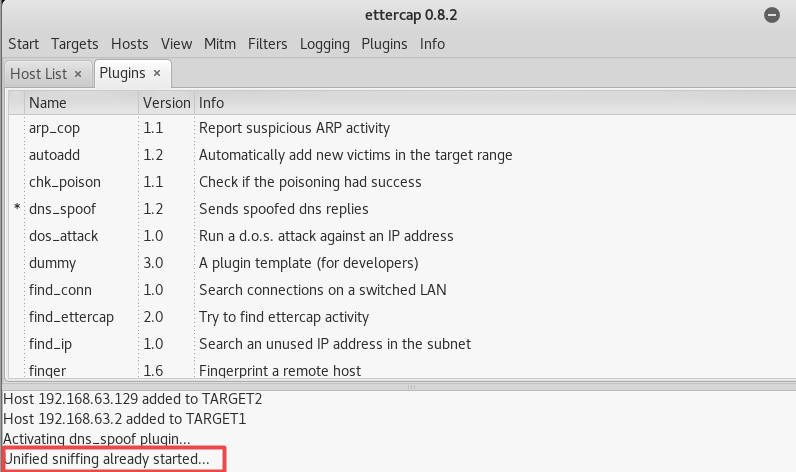

- 选择Plugins—>Manage the plugins,,双击dns_spoof,点击上图所示的start来start aniffing。

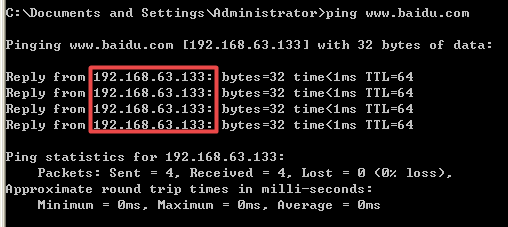

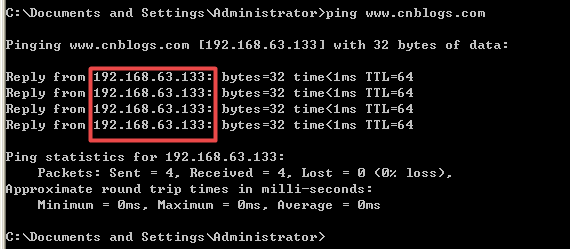

- 此时在靶机ping刚刚添加的那两个缓存地址(博客园和百度),显示IP地址攻击机的IP也就是我的Kali的IP,发现收到的回复是来自kali而不是来自百度和博客园。

用DNS spoof引导特定访问到冒名网站

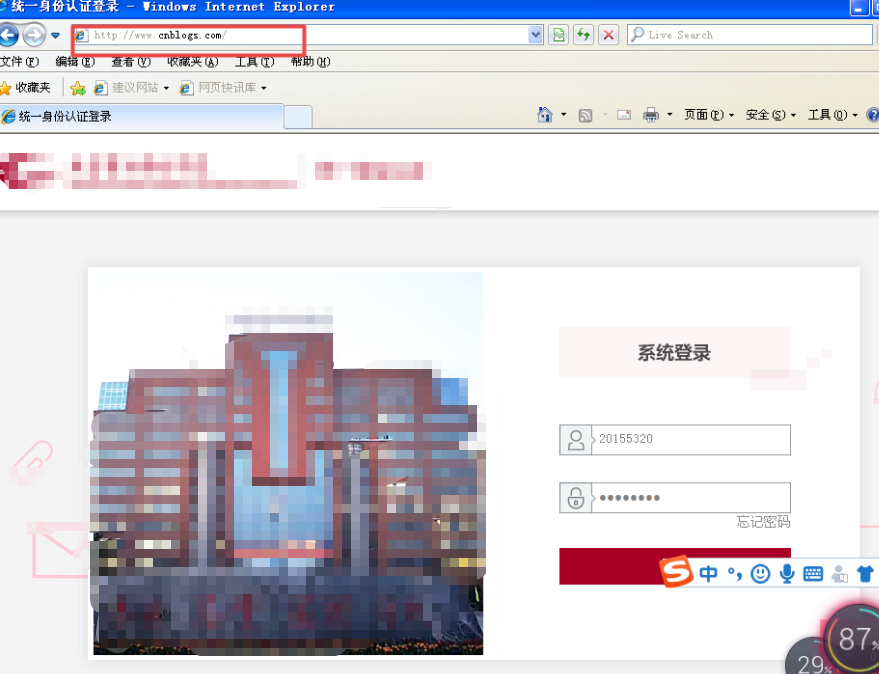

- 这个实验实际上是上面两个的集合,因为我做完第一个关了,只好再来了一遍实验的第一个小部分。这部分主要是先利用第一个实验中的步骤先克隆一个登录页面(即伪装的教务系统网站),然后再通过第二个实验实施DNS欺骗,接着在靶机上输入博客园的网址www.cnblogs.com,可以发现成功登录了我的钓鱼网站:

- 并且可以在终端获得了我输入的密码和用户。

【实验总结】

这次实验很有趣而且不是很难,感觉将网站伪装来伪装去,虽然一直是自己在点自己的钓鱼网站,但是还是感觉很爽,就是自己的水平有点差,只能通过教务网这种不是特别正规的网站能获取用户和密码T_T,还有平常上网真的要注意安全,这些攻击防不胜防呀。

20155320 Exp7 网络欺诈防范的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- 20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范 目录 基础问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 (2)在日常生活工作中如何防范以上两攻击方法 实验总结与体会 实践过程记录 (1)简单应用SET工具建 ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155210 Exp7 网络欺诈防范

Exp7 网络欺诈防范 SET工具建立冒名网站 首先利用lsof -i:80或者netstat -tupln |grep 80查询80端口的使用情况(我的电脑80端口没有被占用,如果被占用,则用kil ...

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

随机推荐

- Loadrunner 脚本开发-利用web_custom_request函数进行接口测试

脚本开发-利用web_custom_request函数进行接口测试 by:授客 QQ:1033553122 一.POST + JSON格式参数 例: web_custom_request(" ...

- JavaScript Data.parse()转化时间戳安卓和ISO不兼容

Data.parse()获取时间戳,在Android是没有问题的,但是在ISO就不行了,原因在于转化成时间戳的时间格式不一样. Android的格式是如“2017-12-12 12:12:12”,IS ...

- 解决跨域问题之anywhere

anywhere搭建服务,ionic PC端和手机端可以通过网址来查看网页效果.解决跨域问题 大家都知道编写完HTML代码后,可以直接在pc端的浏览器查看,但现在手机端越来越广泛了,想跟在pc端查看网 ...

- redis学习历程

redis只知道作用于缓存,其它一无所知,所以现在系统的 学习下,这样应用的时候可以考虑多面性和实用性 首先先了解一下redis的背景和概念 背景 Redis是一个开源的使用ANSI C语言编写.支持 ...

- 从零自学Java-6.使用循环重复执行操作

1.使用for循环: 2.使用while循环: 3.使用do-while循环: 4.提早退出循环(break,continue): 5.为循环命名. 程序Nines:显示1-200的整数与9的乘积 p ...

- 将float转换为数据类型numeric时出现算术溢出错误

今天修改数据库字段类型,把float转换成decimal类型. 找了好多资料都没从根本上解决问题.多亏了下面的这个blog http://blog.csdn.net/wangchao1982/arti ...

- 异常System.BadImageFormatException

[问题描述] Server Error in '/' Application. Could not load file or assembly 'WebDemo' or one of its depe ...

- EF使用笔记

最近写接口导数据到大数据中心,但是实体数据字段非常多,如果手动去建数据库表和写插入语句效率非常低,所以想都试一试EF,效率之高,简直吓人,所以此文详细记录操作过程以备下次使用时之用.仅需六部就可完成建 ...

- VS网站开发的发布部署的不同情况说明

VS网站开发有两种模式: 1.网站模式 2.应用模式 其中,网站模式的发布,要考虑勾选“使用固定命名和单页程序集” 如下图 网站模式: 新建网站的网站模式 新建网站的网站模式第二步 应 ...

- October 12th 2017 Week 41st Thursday

Be happy for this moment. This moment is your life. 为这一刻感到高兴,这一刻是你的人生. Yesterday Tencent became Asia ...