Hackme.inndy -> Onepunch

Onepunch

这个题的想法必须得称妙了,需要对以往简单的认知进行一定的颠覆。

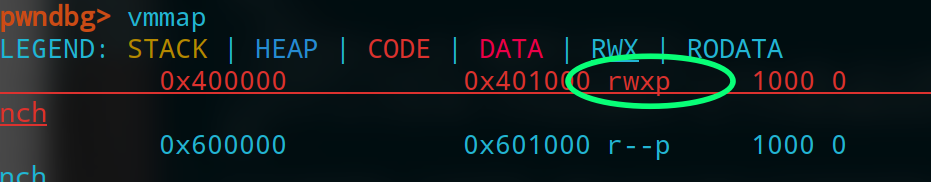

特殊性在于程序的代码段(0x401000)具有写权限

1.通过修改程序代码段控制程序流程

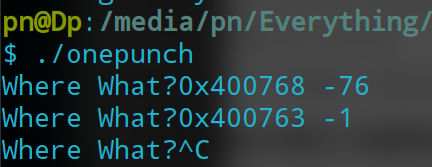

程序中只能对任意一个字节改写一次,似乎没有任何利用空间,但是程序的跳转方式有点特殊,在函数内部大量使用了jz short loc_400756进行跳转。

add:

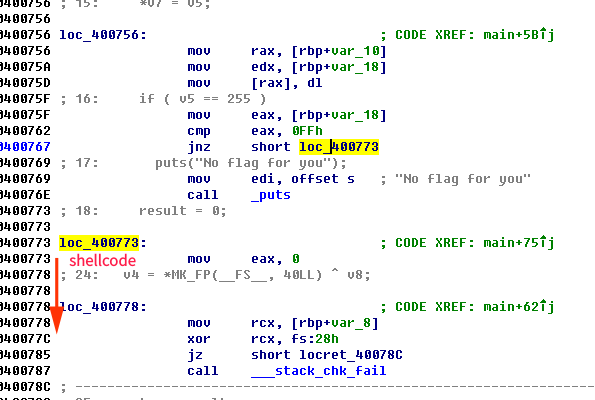

jz及相似的jnz, jmp,等都是两个字节的命令。

以本程序中jnz short loc_400773为例,其十六进制为75 0A第一个字节表示跳转命令,第二个字节表示跳转目标与eip的差值。

所以可以通过修改一个字节的操作,改写0x400767处的jnz命令的目标到输入之前,从而实现多次的改写。

2.开启NX保护的情况下能够使用shellcode拿到shell

一般情况下开启NX保护也就锁死了shellcode的道路,但是这个程序的特殊性仍在于能够改写程序的代码段,而NX保护是禁止了堆栈等数据段的执行权限,代码段仍然可执行,所以可以将shellcode布置到代码段,之后再改写jnz命令跳转过去即可执行。

generated by haroopad

作者:辣鸡小谱尼

出处:http://www.cnblogs.com/ZHijack/

如有转载,荣幸之至!请随手标明出处;

Hackme.inndy -> Onepunch的更多相关文章

- hackme.inndy.tw的一些Writeup(5月30更新)

hackme.inndy.tw的一些Writeup(6月3日更新) 原文链接:http://www.cnblogs.com/WangAoBo/p/7706719.html 推荐一下https://ha ...

- hackme.inndy.tw - pyyy - Writeup

hackme.inndy.tw - pyyy - Writeup 0x01 反编译 1.第一次尝试的时候我直接在线反编译,部分结果如下. for (i, f) in enumerate(F): n = ...

- hackme.inndy.tw - pyyy

0x01 反编译 1.第一次尝试的时候我直接在线反编译,部分结果如下. for (i, f) in enumerate(F): n = pow(f, m, g) this_is = 'Y-Combin ...

- pyc反编译-uncompyle2的安装及使用

pyc反编译-uncompyle2的安装及使用 0x00 安装 1.下载并解压到安装目录 python setup.py install //安装 2.下载链接: 链接:https://pan.bai ...

- 24.command-executor

这里先给出题目链接: https://command-executor.hackme.inndy.tw/ 这是一道不错的ctf题,首先说一下考察点: 文件包含读源码 代码分析结合CVE CVE导致的命 ...

- jarvis OJ部分writeup

[XMAN]level 0 [XMAN]level 1 —— 简单shellcode利用 [XMAN]level 2 [XMAN]level 3 —— ret2libc尝试 [XMAN]level2& ...

- HITCON-Training-Writeup

HITCON-Training-Writeup 原文链接M4x@10.0.0.55 项目地址M4x's github,欢迎star~ 更新时间5月16 复习一下二进制基础,写写HITCON-Train ...

- 攻防世界 reverse hackme

hackme XCTF 3rd-GCTF-2017 __int64 __fastcall sub_400F8E(__int64 a1, __int64 a2) { char input[136]; / ...

- Hackme: 1: Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/hackme-1,330/ 网络扫描探测: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 22/ ...

随机推荐

- ELF文件之二——使用链接脚本

main.c int main() { ; } 编译:sparc-elf-gcc.exe -c main.c -o main.o 链接:sparc-elf-ld.exe main.o -nostart ...

- Linux运维---1.磁盘相关知识

一 磁盘物理结构 (1) 盘片:硬盘的盘体由多个盘片叠在一起构成. 在硬盘出厂时,由硬盘生产商完成了低级格式化(物理格式化),作用是将空白的盘片(Platter)划分为一个个同圆心.不同半径的磁道(T ...

- MyEclipse10下载安装破解及汉化内含jdk8u241及其帮助文档

下载MyEclipse10以及破解包 MyEclipse10: 提取码:020c 破解包 提取码:mycj 注:破解包内含有破解教程,很详细,这里就不多说了 MyEclipse10汉化 操作系统:wi ...

- EF--封装三层架构IOC

为什么分层? 不分层封装的话,下面的代码就是上端直接依赖于下端,也就是UI层直接依赖于数据访问层,分层一定要依赖抽象,满足依赖倒置原则,所以我们要封装,要分层 下面这张图和传统的三层略有不同,不同之处 ...

- vue目录结构熟悉

给项目的入口文件做点小改变: [补充:编辑器建议使用vscode,我还没装,暂时先用phpstorm] 打开 APP.vue 文件,代码如下(解释在注释中) <!-- 展示模板 --> & ...

- 编译Qualcomm的Hexagon exampls错误

在下载了Qualcomm的Hexagon SDK 351版本之后,想跑里面的examples,然后参照文档的说,比如在examples/common/sobel3x3_v60目录下面,先执行了SDK根 ...

- CentOS6 用yum安装mysql详解,简单实用

一.查看CentOS下是否已安装mysql 输入命令 :yum list installed | grep mysql 二.删除已安装mysql 输入命令: yum -y remove mysql 如 ...

- C#实现把String字符串转化为SQL语句中的In后接的参数

实现把String字符串转化为In后可用参数代码: public string StringToList(string aa) { string bb1 = "("; if (!s ...

- <Wonder Woman> 摘抄

<Wonder Woman> My father told me once, he said,“ If you see something wrong happening in the w ...

- ts中的装饰器

// 装饰器一种特殊的类的声明, 扩展类.属性.方法. function logClass(params:any) { console.log(params); // params代表HttpClic ...