20155304《网络对抗》Exp7 网络欺诈技术防范

20155304《网络对抗》Exp7 网络欺诈技术防范

实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实践步骤

简单应用SET工具建立冒名网站

攻击机:Kali

靶机:windows XP SP3和windows 7

应用SET工具建立冒名网站

- 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80,先在kali中使用

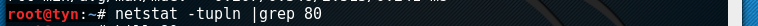

netstat -tupln |grep 80指令查看80端口是否被占用,如图所示是我之前打开的Apache服务,如果有其他服务在运行的话,用kill+进程ID杀死该进程:

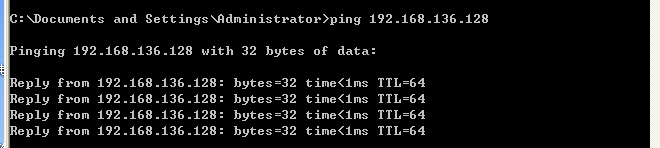

ping通Kali和靶机:

用vi打开/etc/apache2/ports.conf,查看配置文件中的监听端口是否为80,如果不是就改成80。

用命令apachectl start打开apache2

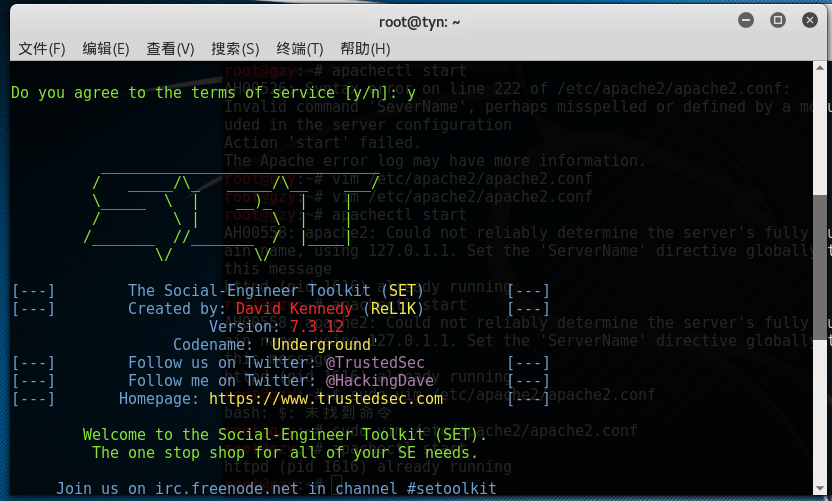

打开一个新终端,输入setoolkit看到如下开启界面

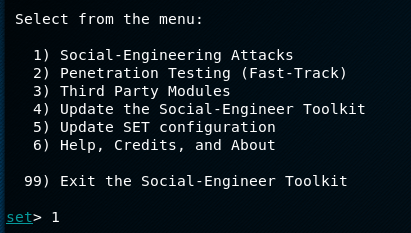

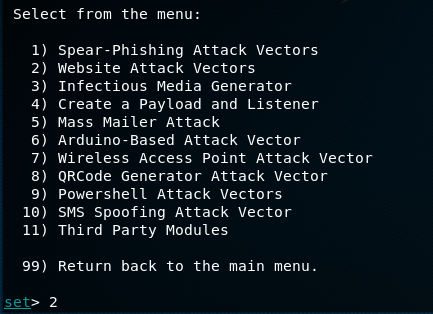

接着可以看到一连串的选项,首先选择1(社会工程学攻击)

然后选择2(网页攻击):

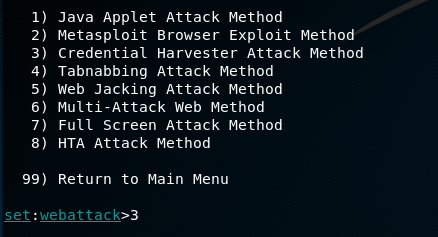

然后选择3(钓鱼网站攻击):

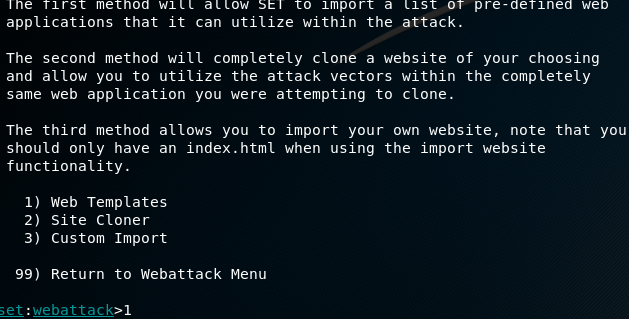

接着选择1(web模板):

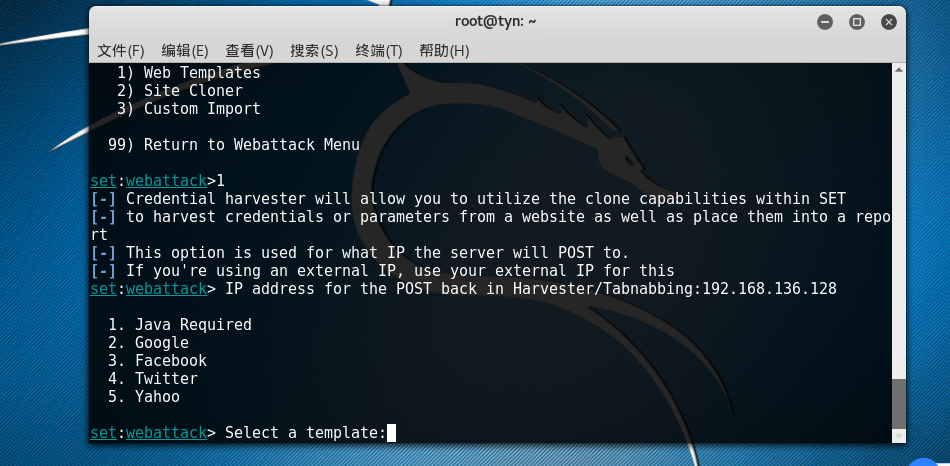

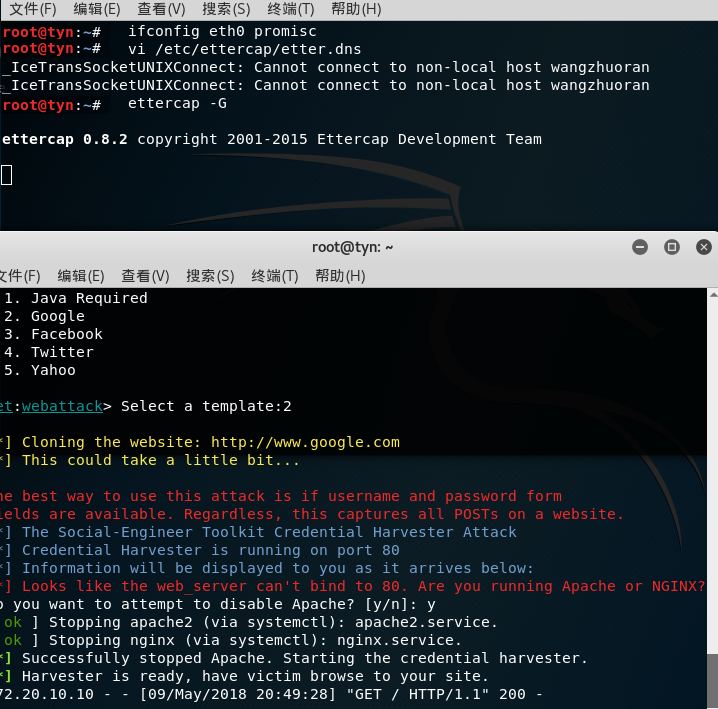

按提示输入Kali的IP地址,并选择使用第二个模板:2(Goolge):

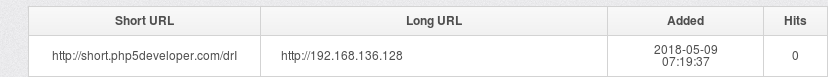

登入http://short.php5developer.com/对网页域名进行伪装,输入Kali的IP后点击short会生成一个伪装地址。

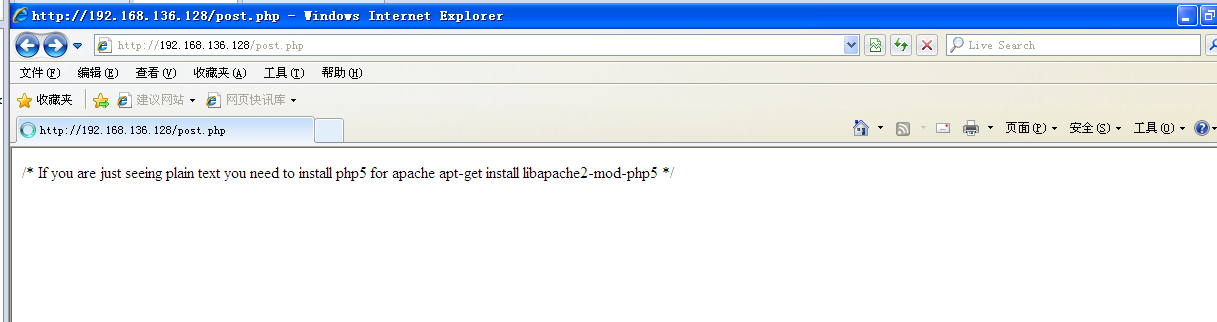

将生成的伪装地址粘贴到靶机的浏览器中,打开的时候会出现一个中转页面

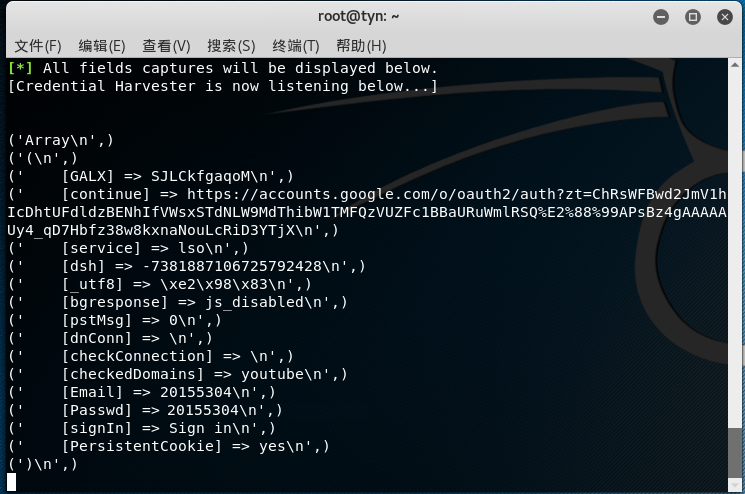

在其中输入账户和密码,点击登录就可以看到Kali中显示了我刚刚输的账户名和密码

ettercap DNS spoof

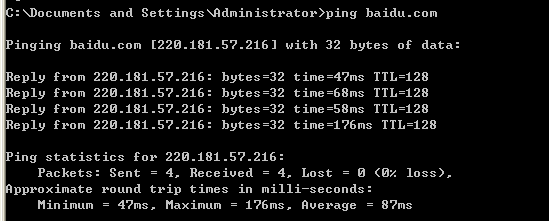

在靶机中ping一下百度,看看百度的IP地址。

用ifconfig eth0 promisc命令将kali网卡改为混杂模式。

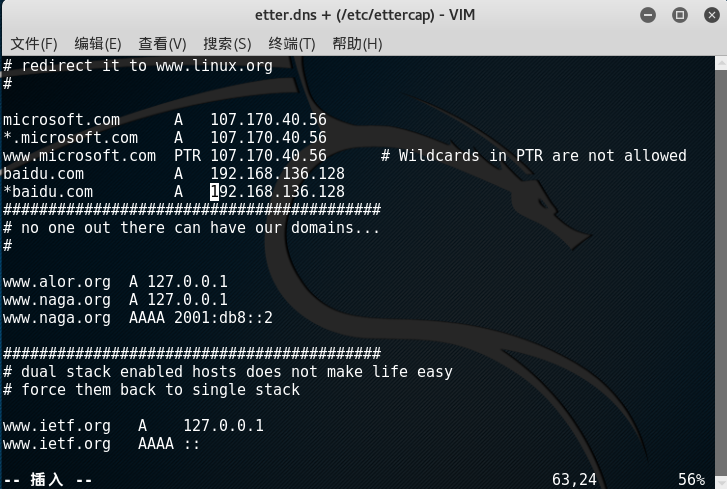

打开/etc/ettercap/etter.dns文件添加下面两条指令,将百度的网页导向自己Kali的地址:

在kali中输入ettercap -G

打开ettercap。

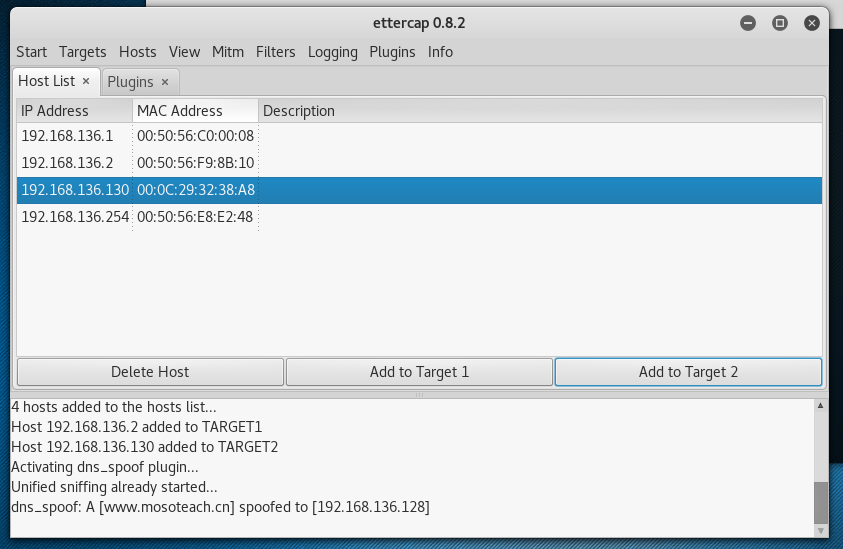

然后点击工具栏中的Sniff,选择unified sniffing,弹出一个对话框,选择eth0后点击确定。

选择工具栏中的host扫描子网查看存活主机得到如下结果,将网关IP和主机IP分别加入Target 1,Target 2:

添加一个dns欺骗的插件Manage the plugins:

点击工具栏的start开始sniffing

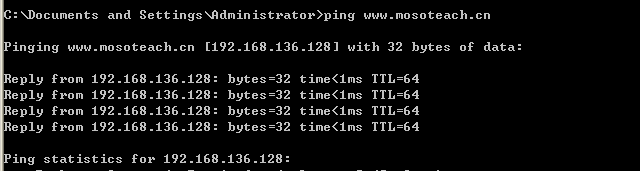

在靶机中再次ping一下www.mosoteach.cn,发现解析的IP地址变成了自己的Kali地址:

用DNS spoof引导特定访问到冒名网站

这里的步骤就和之前实验一类似,重复之前的步骤,利用DNS欺骗将靶机引导到我们的冒名网站,这里我们用qq网址登陆校园网,或者直接用网页模板给的google,然后再通过第二个实验实施DNS欺骗,接着在靶机上输入博客园的网址www.qq.com,可以发现成功登录了我们的冒名网站:

成功截获到用户输入用户名和密码:

实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击.

通常情况下,计算机受到arp入侵攻击和DNS欺骗攻击,是由于局域网内某台或某几台计算机有毒造成的。

这种攻击非常危险,因为攻击者可能会利用这个技术在公共的wi-fi点上,入侵其他电脑。所以连接一些公共网络的时候,也要慎重。

(2)在日常生活工作中如何防范以上两种攻击方法.

输入个人信息前,仔细检查核对域名是否正确。

使用入侵检测系统:只要正确配置和使用入侵检测系统,就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

使用防火墙进行保护。

不要过分依赖DNS,比如在敏感或者安全性较高的系统中,我们通常不会上浏览网页,所以最好不要使用DNS。对于某些比较重要的网站,可以直接使用IP地址登录。

使用最新版本的DNS服务器软件,并及时安装补丁。

实验总结与体会

通过这次实验,我们通过两种工具实现了建立冒名网站,以及实现了域名欺骗,意识到生活中有着太多的漏洞了,需要学习好网络攻防进行防范。

20155304《网络对抗》Exp7 网络欺诈技术防范的更多相关文章

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

- 20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范

20145211黄志远 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

随机推荐

- CentOS7+ApacheServer2.4+MariaDB10.0+PHP7.0+禅道项目管理软件8.0环境部署

CentOS7+ApacheServer2.4+MariaDB10.0+PHP7.0+禅道项目管理软件8.0环境部署 by:授客 QQ:1033553122 目录 一. 二. 三. 四. 五. 六. ...

- 在sublime text 3中让.vue文件的内容变成彩色

直接上步骤: 1.按住ctrl + shift + p 2.输入install Package 3.输入Vue Syntax Highlight 执行完以上3步,再次打开.vue文件,会发现里面的内容 ...

- 大数据【一】集群配置及ssh免密认证

八月迷情,这个月会对大数据进行一个快速的了解学习. 一.所需工具简介 首先我是在大数据实验一体机上进行集群管理学习,管理五台实验机,分别为master,slave1,slave2,slave3,cli ...

- [Android] ACTION_GET_CONTENT与ACTION_PICK的区别

参考:AndroidSDK/docs/reference/android/content/Intent 看到相关代码,对这两个参数的区别有点搞不清. 原文地址请保留http://www.cnblogs ...

- Mbps Mb M Kb如何换算

在传输单位的写法上,B 和 b 分别代表 Bytes 和 bits,两者的定义是不同的,具体换算公式如下:1 Byte = 8 bits 1 Kb = 1024 bits 1 KB = 1024 by ...

- JBoss 7 里一个EJB依赖其他jar的几种方式

JBoss 7 与之前的版本有了巨大的变化,最核心的类的加载方式变了,有点类似OSGI那样搞起来了分模块的类加载方式,而不是以前的分层类加载.按以前的类加载方式,在加载树底下的那些类,总是能看到父节点 ...

- MySQL优化之Explain命令解读,optimizer_trace

简述: explain为mysql提供语句的执行计划信息.可以应用在select.delete.insert.update和place语句上.explain的执行计划,只是作为语句执行过程的一个参考, ...

- UNIX高级环境编程(13)信号 - 概念、signal函数、可重入函数

信号就是软中断. 信号提供了异步处理事件的一种方式.例如,用户在终端按下结束进程键,使一个进程提前终止. 1 信号的概念 每一个信号都有一个名字,它们的名字都以SIG打头.例如,每当进程调用了ab ...

- PHP 8中数据类型

PHP 一共支持八种数据类型 4种标量数据类型 boolean布尔型 只有两个值 true 和 flase integer整形 包括正整数和负整数,无小数位 float/double 浮点 ...

- 【存在问题,待修改】SSH 远程登陆

0. 前提 设置 hosts 参考链接 Linux 配置 hosts SSH公钥登录原理 1. SSH 是什么 SSH ( Secure Shell ) 是一种协议标准,其目的是实现安全远程登录以及其 ...