OSCP Learning Notes - Enumeration(1)

Installing Kioptrix: Level 1

Download the vm machine form https://www.vulnhub.com/entry/kioptrix-level-1-1,22/.

In the Kali Linux:

Find the devices in the intranet using the following command:

netdiscover -i eth0

Scan the target kioptrix vm through nmap

nmap -Pn -sS --stats-every 3m --max-retries --max-scan-delay --defeat-rst-ratelimit -T4 -p1- -oN /root/kioptrix1.txt 10.0.0.20

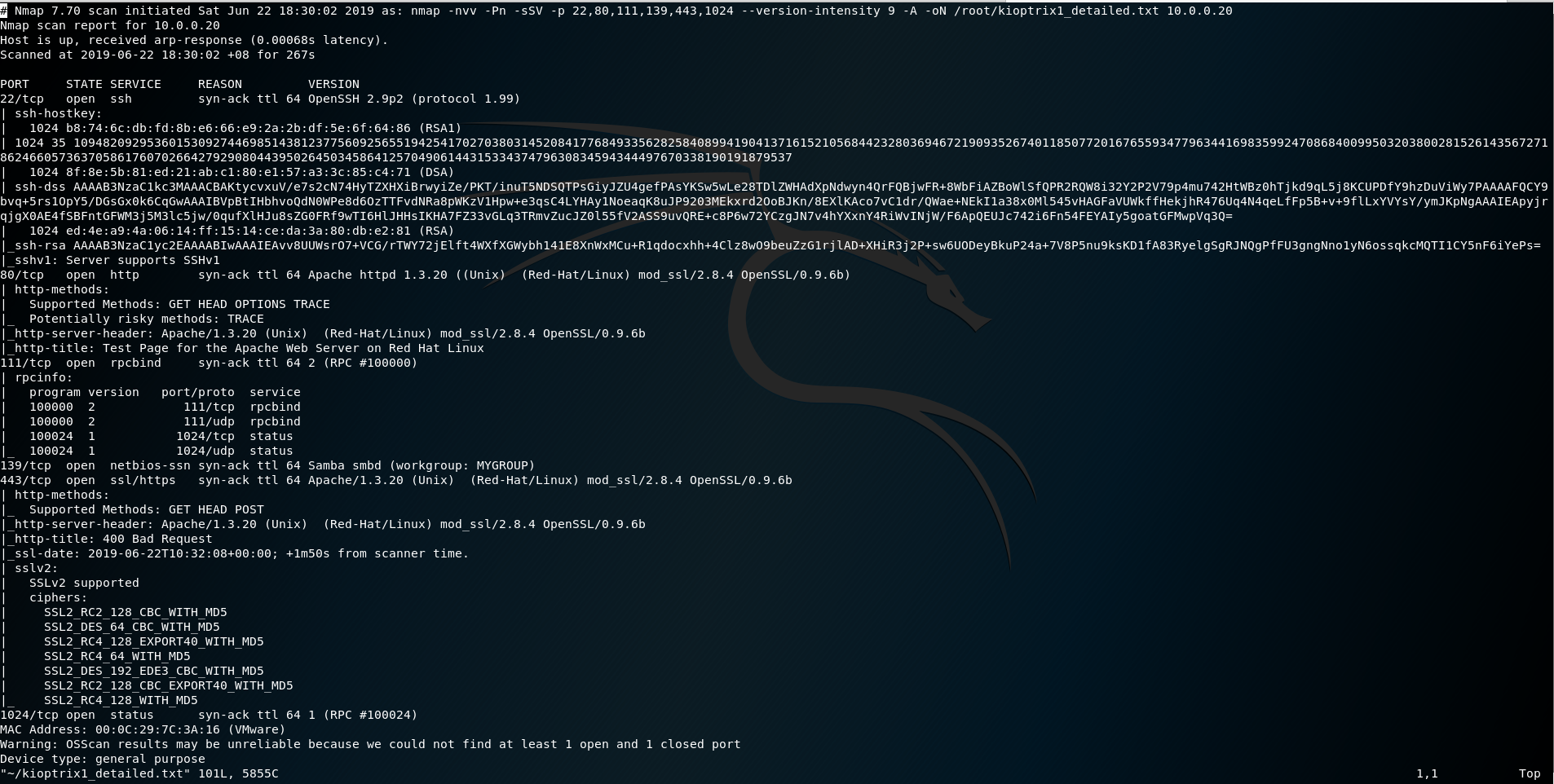

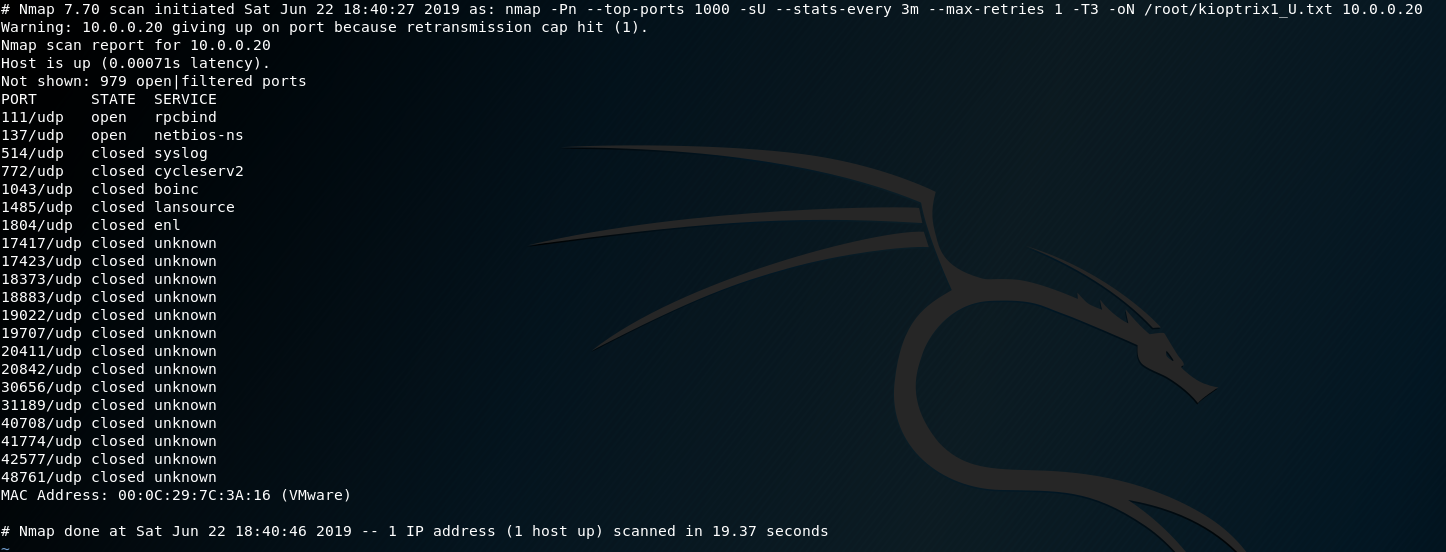

nmap -nvv -Pn -sSV -p ,,,,, --version-intensity -A -oN /root/kioptrix1_detailed.txt 10.0.0.20

nmap -Pn --top-ports -sU --stats-every 3m --max-retries -T3 -oN /root/kioptrix1_U.txt 10.0.0.20

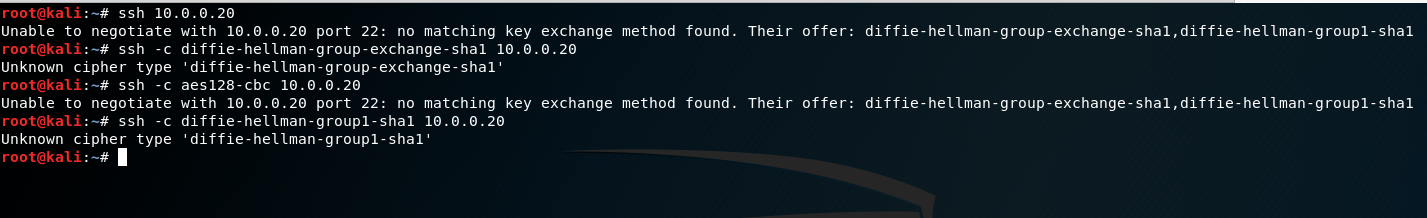

SSH Enumeration

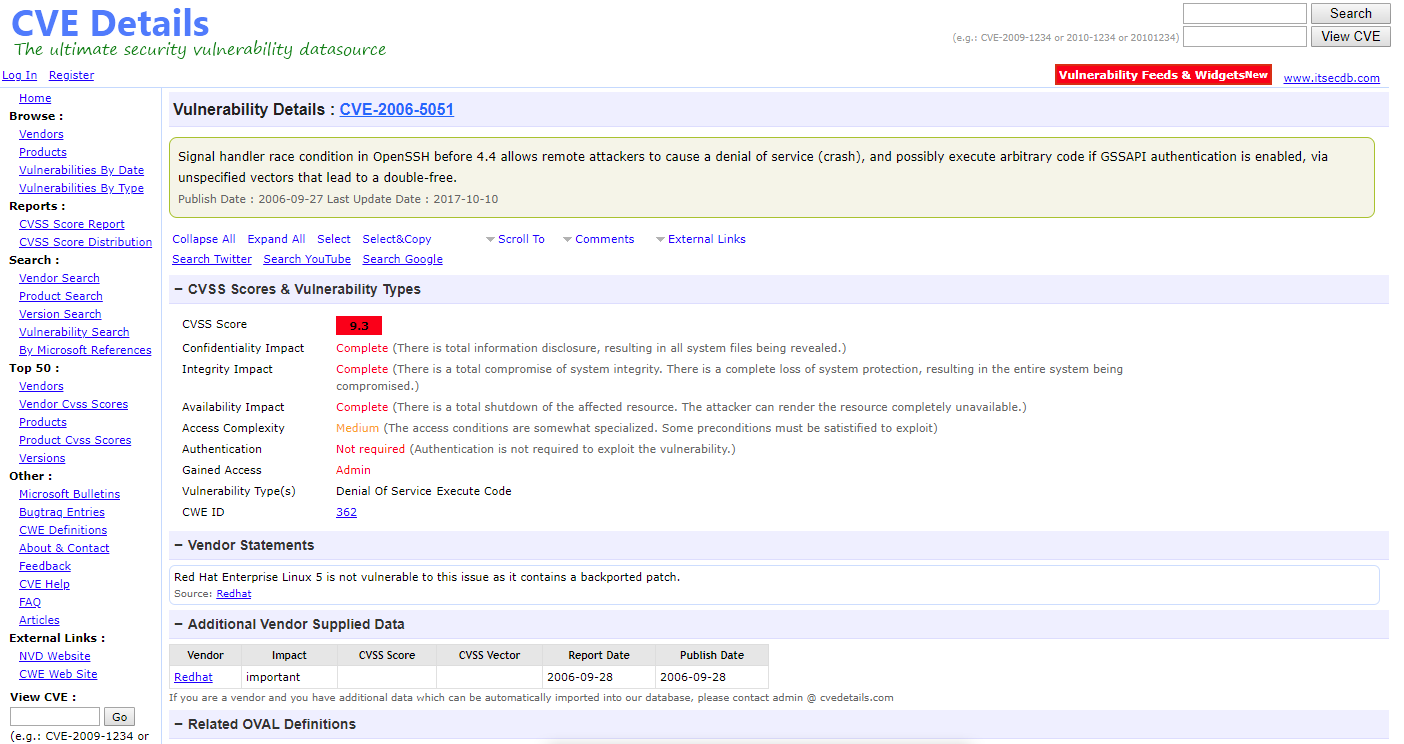

1. Search vulnarabilites through Internet.

Key words: openssh 2.9p2 exploit

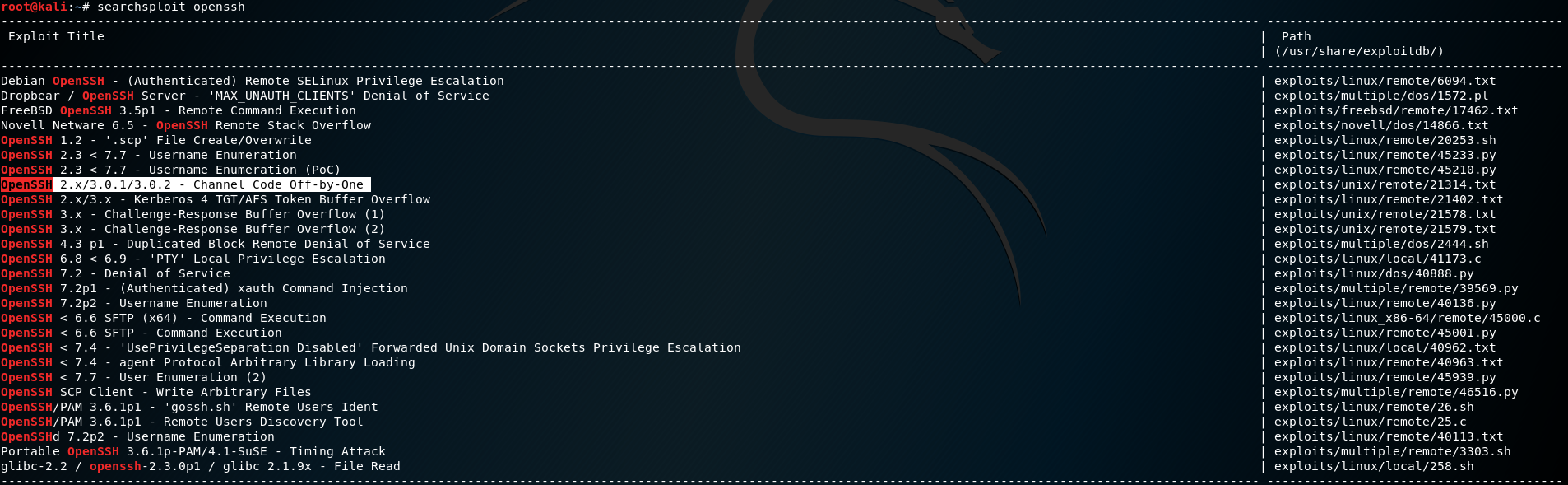

2.Search exploitable information through Kali

searchsploit openssh

3. Try to exploit the target host - such as brute force attack

OSCP Learning Notes - Enumeration(1)的更多相关文章

- OSCP Learning Notes - Enumeration(4)

DNS Enumeration 1. Host Tool host is a simple utility for performing DNS lookups. It is normally use ...

- OSCP Learning Notes - Enumeration(3)

SMB Enumeration 1. Set the smb configurations. locate smb.conf vim /etc/samba/smb.conf Insert the gl ...

- OSCP Learning Notes - Enumeration(2)

HTTP Enumeration Target Host IP: 10.0.0.20 Brute Forcing using DirBuster 1. Start the dirbuster and ...

- OSCP Learning Notes - Overview

Prerequisites: Knowledge of scripting languages(Bash/Pyhon) Understanding of basic networking concep ...

- OSCP Learning Notes - Buffer Overflows(3)

Finding Bad Characters 1. Find the bad charaters in the following website: https://bulbsecurity.com/ ...

- OSCP Learning Notes - Buffer Overflows(2)

Finding the Offset 1. Use the Metasploite pattern_create.rb tool to create 5900 characters. /usr/sha ...

- OSCP Learning Notes - Buffer Overflows(1)

Introduction to Buffer Overflows Anatomy of Memory Anatomy of the Stack Fuzzing Tools: Vulnserver - ...

- OSCP Learning Notes - Netcat

Introduction to Netcat Connecting va Listening Bind Shells Attacker connects to victim on listening ...

- OSCP Learning Notes - Scanning(2)

Scanning with Metasploite: 1. Start the Metasploite using msfconsole 2. search modules 3.Choose one ...

随机推荐

- 利用ssm框架做一个客户管理系统

1. 需求分析 (1)初始化查询条件下拉列表 (2)展示客户列表,并且可以根据查询条件过滤查询结果,并且实现分页处理. (3)修改客户信息: 1)点击客户列表中的“修改”按钮弹出客户信息修改对话框,并 ...

- 深入理解Java虚拟机学习笔记(二)-----垃圾收集器与内存分配策略

写在前面 本节常见面试题: 如何判断对象是否死亡(两种方法). 简单的介绍一下强引用.软引用.弱引用.虚引用(虚引用与软引用和弱引用的区别.使用软引用能带来的好处). 如何判断一个常量是废弃常量 如何 ...

- IOS App破解之路一 拿到appstore上的ipa

1, 在Mac电脑上的app store里搜索Apple Configurator2 并安装 2, iPhone手机连接Mac电脑 3, 登录Apple Configurator2 菜单栏, 账号 ...

- c++_primer_第4版目录

https://vdisk.weibo.com/s/BN_NALmbbBH01 第1章 快速入门1.1 编写简单的C++程序1.2 初窥输入/输出1.2.1 标准输入与输出对象1.2.2 一个使用IO ...

- 8.实战交付一套dubbo微服务到k8s集群(1)之Zookeeper部署

1.基础架构 主机名 角色 ip HDSS7-11.host.com K8S代理节点1,zk1 10.4.7.11 HDSS7-12.host.com K8S代理节点2,zk2 10.4.7.12 H ...

- Mysql和Redis数据同步策略

为什么对缓存只删除不更新 不更新缓存是防止并发更新导致的数据不一致. 所以为了降低数据不一致的概率,不应该更新缓存,而是直接将其删除, 然后等待下次发生cache miss时再把数据库中的数据同步到缓 ...

- jni不通过线程c回调java的函数

整个工程的项目如下: 1.项目的思路是在activity中启动MyService这个服务,在服务中调用 JniScsManger类中的本地方法startNativeScsService,在 start ...

- Python3-gevent模块-单线程下的"并发"-协程

博客转载 http://www.cnblogs.com/alex3714/articles/5248247.html http://www.cnblogs.com/tkqasn/p/5705338.h ...

- Alink漫谈(八) : 二分类评估 AUC、K-S、PRC、Precision、Recall、LiftChart 如何实现

Alink漫谈(八) : 二分类评估 AUC.K-S.PRC.Precision.Recall.LiftChart 如何实现 目录 Alink漫谈(八) : 二分类评估 AUC.K-S.PRC.Pre ...

- vue基础入门(1)

1.vue初体验 1.1.vue简介 1.1.1.vue是什么? Vue (读音 /vjuː/,类似于 view) 是一套用于构建用户界面的渐进式框架,什么叫做渐进式呢?通俗的讲就是一层一层的,一步一 ...