pwnable.kr cmd1之write up

看一下源代码:

#include <stdio.h>

#include <string.h> int filter(char* cmd){

int r=;

r += strstr(cmd, "flag")!=;

r += strstr(cmd, "sh")!=;

r += strstr(cmd, "tmp")!=;

return r;

}

int main(int argc, char* argv[], char** envp){

putenv("PATH=/fuckyouverymuch");

if(filter(argv[])) return ;

system( argv[] );

return ;

}

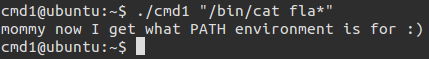

我们看到filter函数过滤了flag,sh,tmp,我们输入的参数在system执行,然而我们过滤了一些参数,对于linux系统,我们的通配符还没有过滤。题中的思路是我们输入的参数过滤了flag,sh,tmp后system执行该参数。于是我们输入如下,并得到flag:

补充:linux通配符

* - 通配符,代表任意字符(0到多个)

? - 通配符,代表一个字符

# - 注释

/ - 跳转符号,将特殊字符或通配符还原成一般符号

| - 分隔两个管线命令的界定

; - 连续性命令的界定

~ - 用户的根目录

$ - 变量前需要加的变量值

! - 逻辑运算中的"非"(not)

/ - 路径分隔符号

>, >> - 输出导向,分别为"取代"与"累加"

' - 单引号,不具有变量置换功能

" - 双引号,具有变量置换功能

` - quote符号,两个``中间为可以先执行的指令

() - 中间为子shell的起始与结束

[] - 中间为字符组合

{} - 中间为命令区块组合

Ctrl+C - 终止当前命令

Ctrl+D - 输入结束(EOF),例如邮件结束的时候

Ctrl+M - 就是Enter

Ctrl+S - 暂停屏幕的输出

Ctrl+Q - 恢复屏幕的输出

Ctrl+U - 在提示符下,将整行命令删除

Ctrl+Z - 暂停当前命令

&& - 当前一个指令执行成功时,执行后一个指令

|| - 当前一个指令执行失败时,执行后一个指令 其中最常用的是*、?、[]和 ‘。下面举几个简单的例子: ,ls test* <== *表示后面不论接几个字符都接受(没有字符也接受) ,ls test? <== ?表示后面当且仅当接一个字符时才接受 ,ls test??? <== ???表示一定要接三个字符 ,cp test[~] /tmp <== test1, test2, test3, test4, test5若存在,则复制到/tmp目录下 ,cd /lib/modules/' uname -r'/kernel/drivers <== 被 ' ' 括起来的命令先执行

pwnable.kr cmd1之write up的更多相关文章

- 【pwnable.kr】cmd1

最近的pwnable都是linux操作系统层面的. ssh cmd1@pwnable.kr -p2222 (pw:guest) 首先还是下载源代码: #include <stdio.h> ...

- 【pwnable.kr】cmd2

这道题是上一个cmd1的升级版 ssh cmd2@pwnable.kr -p2222 (pw:mommy now I get what PATH environmentis for :)) 登录之后, ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- pwnable.kr simple login writeup

这道题是pwnable.kr Rookiss部分的simple login,需要我们去覆盖程序的ebp,eip,esp去改变程序的执行流程 主要逻辑是输入一个字符串,base64解码后看是否与题目 ...

随机推荐

- 进程与线程(2)- python实现多进程

python 实现多进程 参考链接: https://morvanzhou.github.io/tutorials/python-basic/multiprocessing/ python中实现多进程 ...

- 点击a标签的子元素不跳转 ,阻止默认行为

- Win7执行应用报CLR20r3错误处理记录

Windows7环境下运行应用报"CLR20r3"错误,错误信息如下: 问题详细信息: 问题签名: 问题事件名称: CLR20r3 问题签名 : qbbtools.exe 问题签名 ...

- josephus 问题的算法(转载)

Josephus 问题: 一群小孩围成一个圈,任意假定一个数 m,从第一个小孩起,顺时针方向数,每数到第 m 个小孩时,该小孩便离开.小孩不断离开,圈子不断缩小,最后剩下的一个小孩便是胜利者.究竟胜利 ...

- PV,UV,IP概念

PV是网站分析的一个术语,用以衡量网站用户访问的网页的数量.对于广告主,PV值可预期它可以带来多少广告收入.一般来说,PV与来访者的数量成正比,但是PV并不直接决定页面的真实来访者数量,如同一个来访者 ...

- node入门(三)——gulp运用实例

在上一篇<node入门(二)——gulpfile.js初探>中,我们知道了(看懂入门二及其参考资料)怎么运用gulp来更高效的开发,现在来示范一下. 在package.json里面配置好d ...

- mybatis javaConfig实现

@Bean public SqlSessionFactory sqlSessionFactory(DataSource dataSource) throws Exception { SqlSessio ...

- Ajax的项目搭建

在搭建Ajax项目之前,首先我们的安装nginx,因为Ajax是基于nginx来运行的, 1.安装nginx 和基本的语法 http://nginx.org/ 上面的nginx的官网,下载直接安装就好 ...

- VCS filelist 文件格式

VCS在运行仿真一般都会加仿真参数 –f filelist,filelist 是包含其他的仿真参数和整个工程的文件列表.具体格式如下: //file list format, just for exa ...

- COGS 495. 窗口

★☆ 输入文件:window.in 输出文件:window.out 简单对比时间限制:2 s 内存限制:256 MB [问题描述] 给你一个长度为N的数组,一个长为K的滑动的窗体从最左 ...