Microsoft Office 代码执行漏洞临时防范方法

一、删除ms-msdt URI 注册表

1.按下键盘上的快捷组合键:win键 和 R键,打开运行(也可以在开始菜单打开运行)。

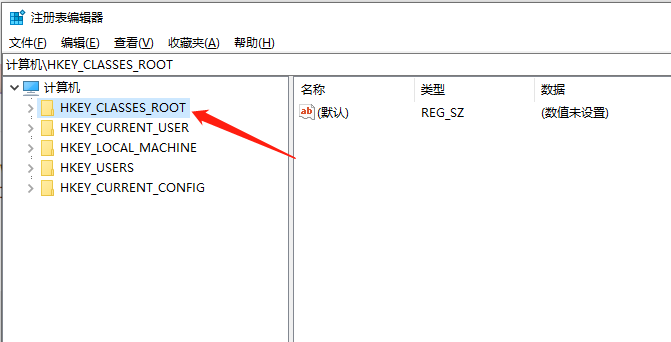

2.在运行窗口中输入命令:regedit,点击确定或敲回车键就可以快速打开注册表

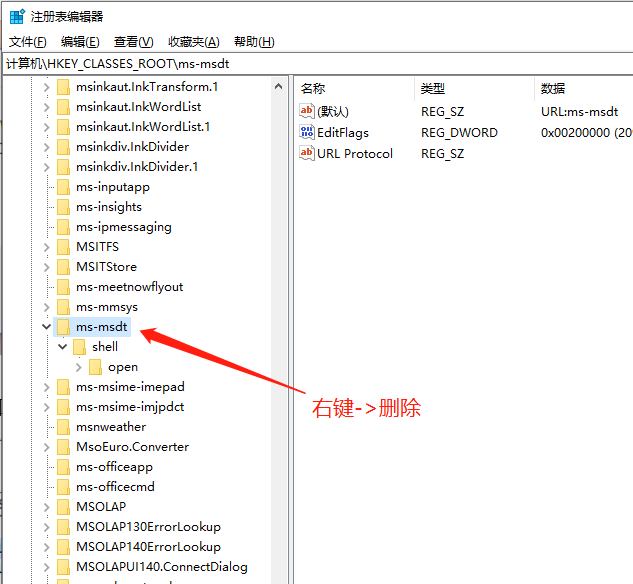

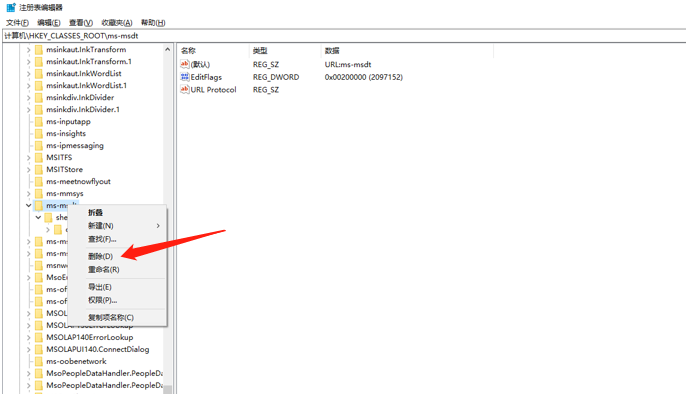

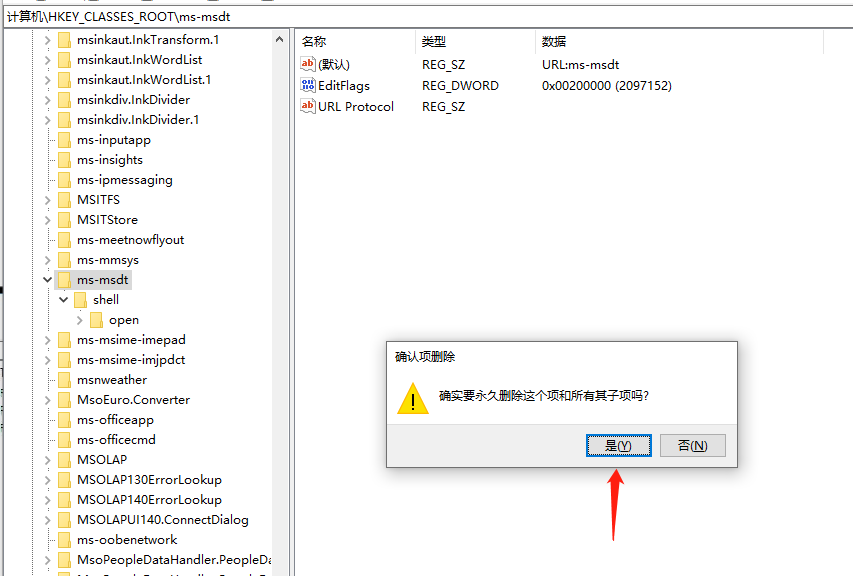

3.打开位置“计算机\HKEY_CLASSES_ROOT\ms-msdt”,右键->删除这个项和所有子项

二、 禁止office应用生成子进程

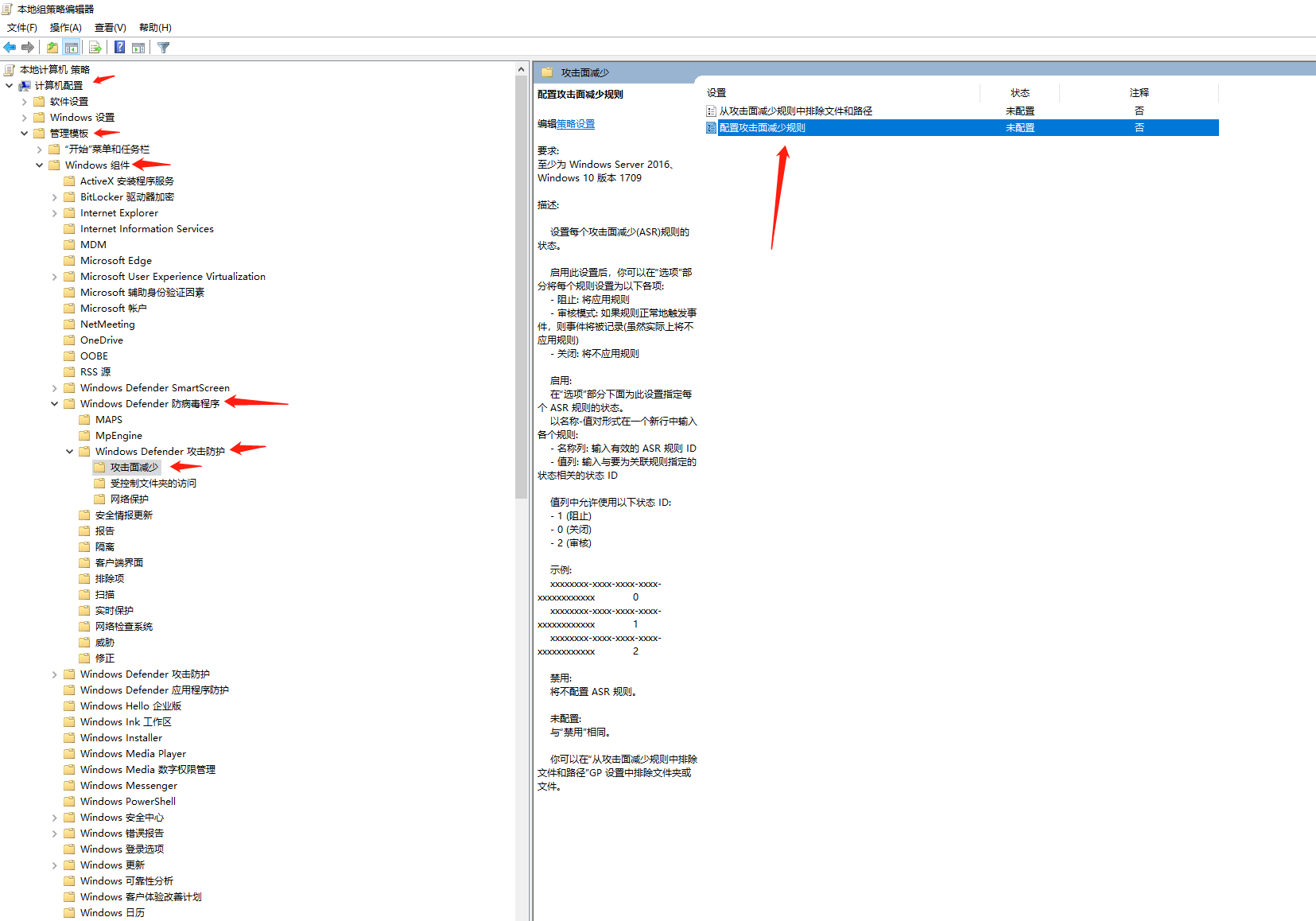

1.攻击面减少可以通过组策略编辑器来设置,其路径为“计算机配置 > 管理模板 > Windows组件 > Windows Defender防病毒程序 > Windows Defender攻击防护 > 攻击面减少”

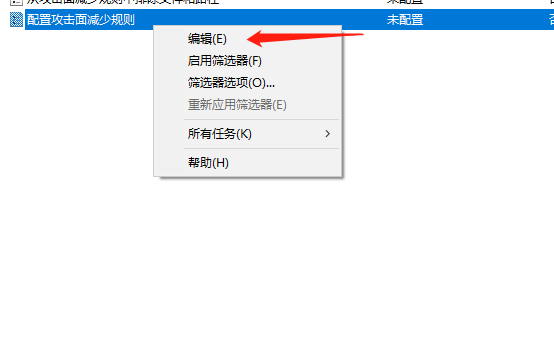

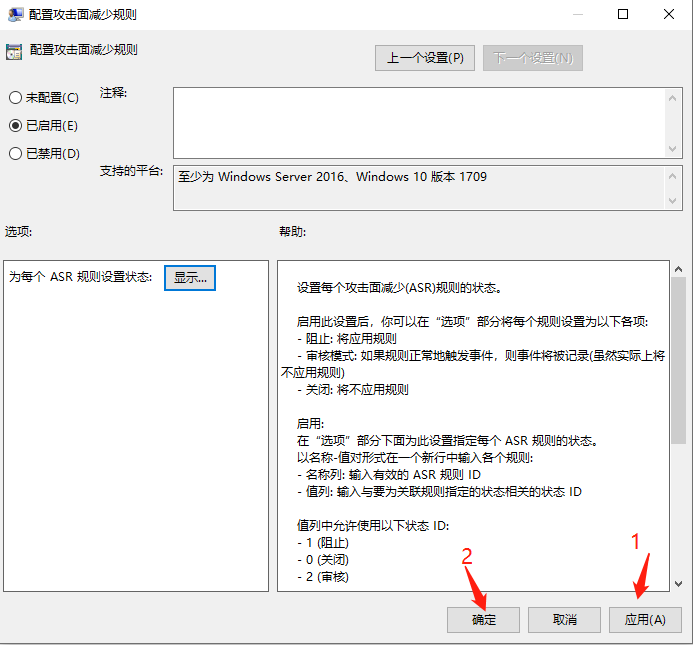

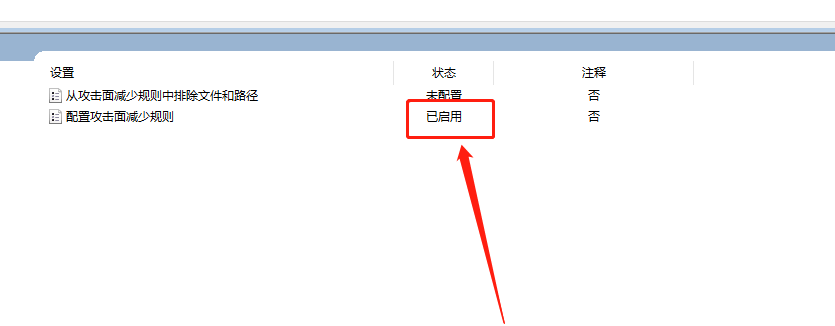

2.攻击面减少规则由GUID来标识,启用后可以设置每个规则的状态,右键配置攻击面减少规则->编辑

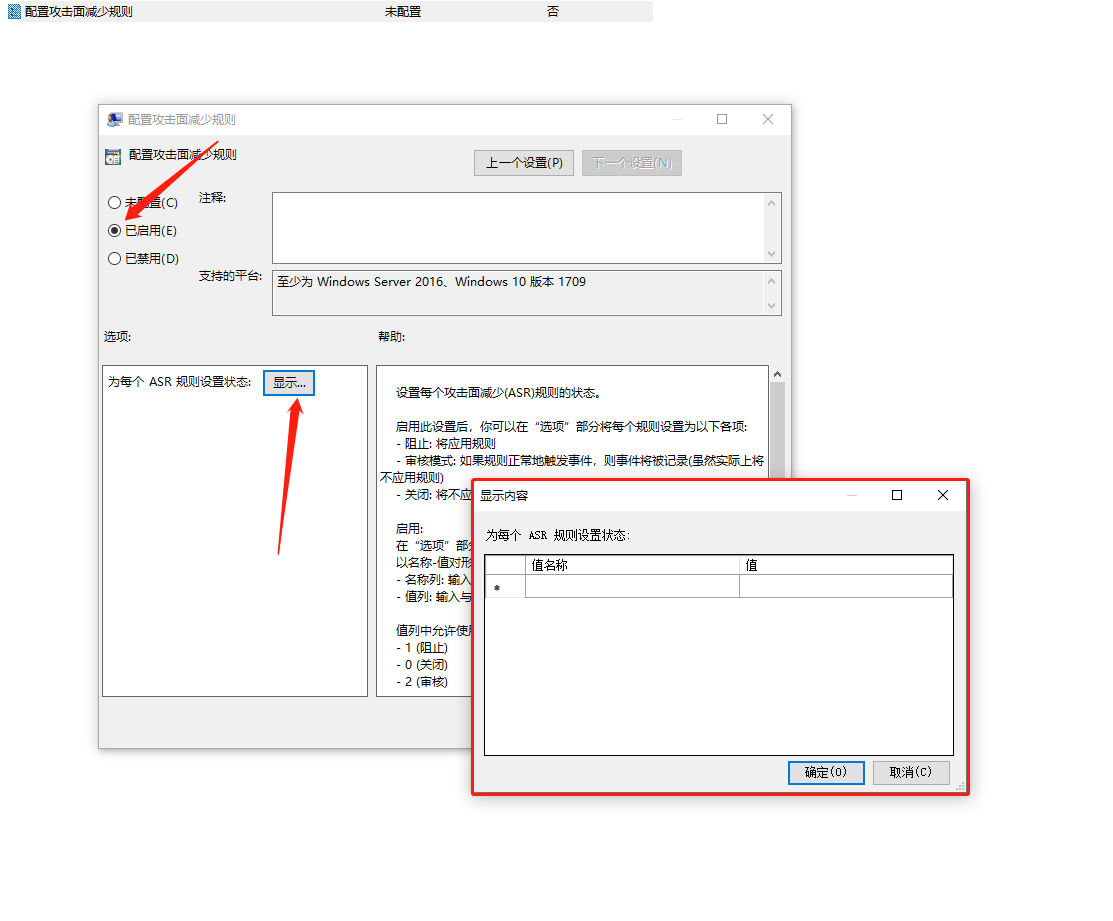

3.弹出的页面中,点击左侧的已启用->为每个ASR规则设置状态显示

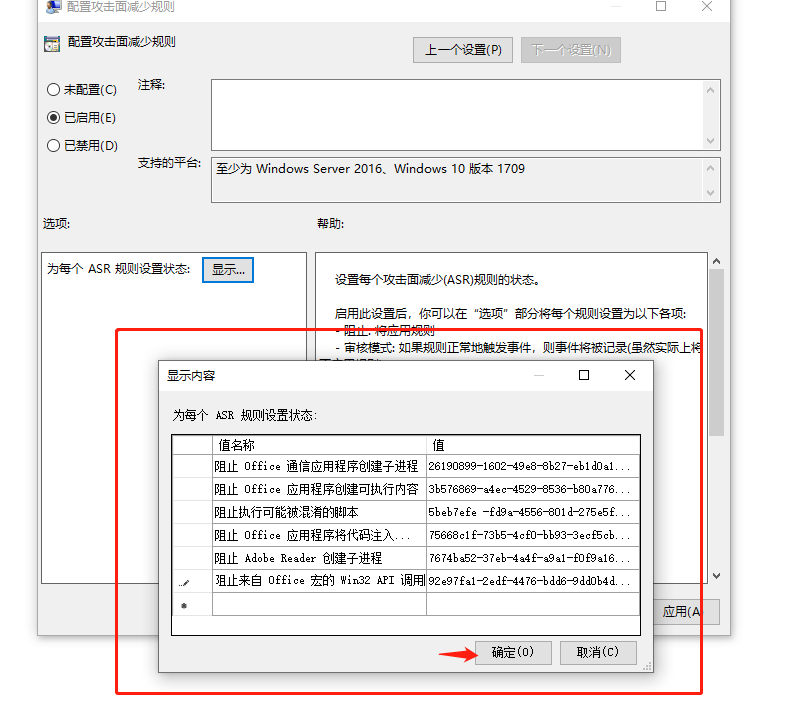

4.配置如下ASR规则

BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550 阻止从邮件中执行内容

D4F940AB-401B-4EFC-AADC-AD5F3C50688A 阻止Office应用创建子进程

3B576869-A4EC-4529-8536-B80A7769E899 阻止Office应用创建可执行内容

75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84 阻止Office应用向其他进程注入代码

D3E037E1-3EB8-44C8-A917-57927947596D 阻止脚本执行下载的内容

5BEB7EFE-FD9A-4556-801D-275E5FFC04CC 阻止执行混淆的脚本

92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B 阻止在宏中调用Win32 API

5.点击确定,然后再点击应用,再次确定

Microsoft Office 代码执行漏洞临时防范方法的更多相关文章

- Office CVE-2017-8570远程代码执行漏洞复现

实验环境 操作机:Kali Linux IP:172.16.11.2 目标机:windows7 x64 IP:172.16.12.2 实验目的 掌握漏洞的利用方法 实验工具 Metaspliot:它是 ...

- 隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)

Preface 这几天关于Office的一个远程代码执行漏洞很流行,昨天也有朋友发了相关信息,于是想复现一下看看,复现过程也比较简单,主要是简单记录下. 利用脚本Github传送地址 ,后面的参考链接 ...

- 漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理 这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~) 影响版本 Office 365 Mic ...

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

[CNNVD]Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞(CNNVD-201201-110) Microsoft Wi ...

- Microsoft Exchange远程代码执行漏洞(CVE-2020-16875)

Microsoft Exchange远程代码执行漏洞(CVE-2020-16875) 漏洞信息: 由于对cmdlet参数的验证不正确,Microsoft Exchange服务器中存在一个远程执行代码漏 ...

- Ghostscript远程代码执行漏洞利用方法

昨天爆出来的Ghostscript远程代码执行漏洞,复现过程如下 1.确认系统是否安装了gs 执行命令 gs -q -sDEVICE=ppmraw -dSAFER -sOutputFile=/dev/ ...

- 漏洞预警 | Apache Struts2 曝任意代码执行漏洞 (S2-045)

近日,Apache官方发布Apache Struts 2.3.5–2.3.31版本及2.5–2.5.10版本存在远程代码执行漏洞(CNNVD-201703-152 ,CVE-2017-5638)的紧急 ...

- windows 快捷方式(.lnk)代码执行漏洞(CVE-2017-8464 )[附EXP生成工具]

最近看到网上曝光了一个windows远程代码执行的漏洞,黑客可以通过一个快捷方式在用户电脑上执行任意指令,于是便对该漏洞进行了部分分析. 1. 漏洞描述: MicrosoftWindows .LNK ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

随机推荐

- ES6-11学习笔记--深拷贝与浅拷贝

Object.assign,只是进行了浅拷贝,并没有进行深拷贝. 而且会在复杂结构当中会丢失属性,如下代码: let target = { a: { b: { c: 3 }, e: 4, f: 5, ...

- 技术管理进阶——什么Leader值得追随?

原创不易,求分享.求一键三连 Leader眼里的主动性 前几天孙狗下面小A身上发生了一件Case,让他感到很疑惑: 有一个跨部门较多的项目推进不力,于是善于交流的他被临时提拔成项目负责人,但马上令人 ...

- 使用 Jenkins 进行持续集成与发布流程图-图解

- CPUs Intel 925X/915 Chipset (925X主板芯片组)

这个是2004年的intel产品的设计(主板,主板芯片组,北桥,南桥),结构也比较清晰,主要想看南桥和北桥的设计. 一些英文解释 ECC是一种能够实现"错误检查和纠正"的技术D92 ...

- Unity通过脚本创建Mesh(网格)

##1.创建一个带Mesh的物体 Unity中的网格作为组件不能脱离物体单独存在 新建脚本CreateMesh public class CreateMesh: MonoBehaviour { voi ...

- JavaWeb项目端口占用问题

今天使用springboot编写项目的时候安装了一个插件,重启了idea,但是项目忘记终止连接了,再打开idea启动项目发现端口被占用 控制台输出: ************************* ...

- js 修改页面样式的两种方式

1. element.style 行内样式操作 代码示例 : <!DOCTYPE html> <html lang="en"> <hea ...

- MKL库矩阵乘法

此示例是利用Intel 的MKL库函数计算矩阵的乘法,目标为:\(C=\alpha*A*B+\beta*C\),由函数cblas_dgemm实现: 其中\(A\)为\(m\times k\)维矩阵,\ ...

- 00. 初次使用(系统安装+ssh连接)

效率教程,配置不需要插显示器,一步到位 一.装系统 1. sd卡用读卡器插上电脑,打开软件SD Formatter 4.0,按默认配置,直接格式化. 软件下载链接:https://pan.baidu. ...

- url路径匹配类

AntPathMatcher 1.AntPathMatcher类匹配URL规则如下 ?匹配一个字符 * 匹配0个或多个字符 * *匹配0个或多个目录 2.例子 /trip/api/*x 匹配 / ...