【渗透测试】利用Cobalt Strike渗透Windows

目标

在kali中使用Cobalt Strike对Windows进行渗透

机器环境

kali(服务端):192.168.175.129

win11(攻击机):192.168.175.128

win11(靶机):192.168.175.137

步骤

一、 安装Cobalt Strike

将压缩包解压

unrar x ./CobaltStrike4_8_lusuo.rar

进入解压后的Server文件夹,赋予文件执行权限

chmod +x teamserver

chmod +x ./TeamServerImage

二、启动服务端服务

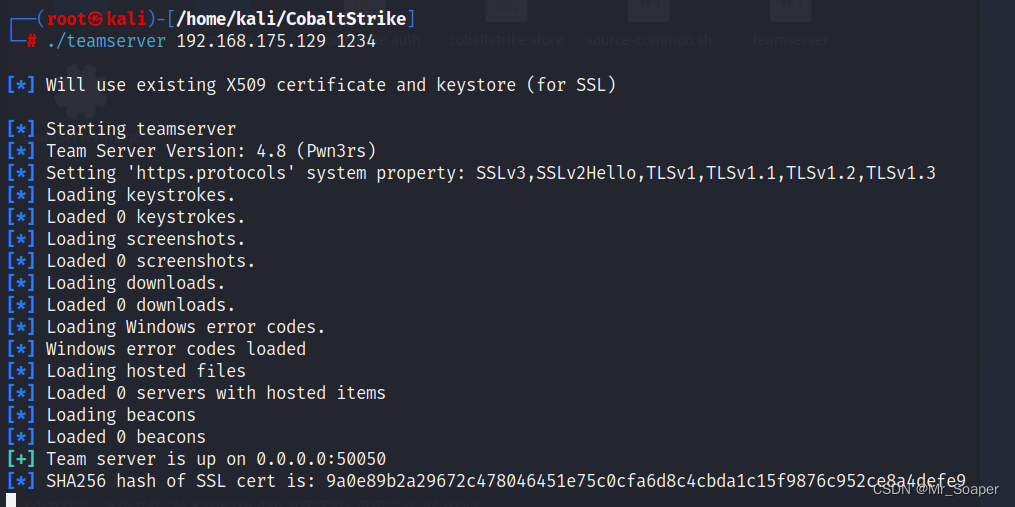

./teamserver IP(本机) 团队接入口令

192.168.175.129为Kali机器的IP,1234为团队接入的口令,后面需要用到

二、攻击机添加监听器

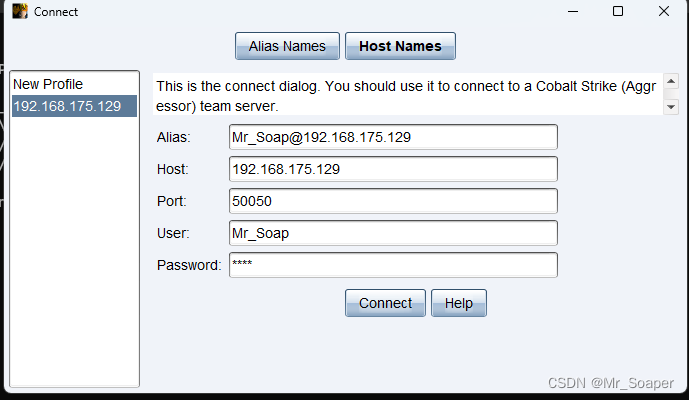

在Win11攻击机中将Cobalt Strike的Client文件夹解压出来,运行cobaltstrike-client.exe

注意已经安装JDK,否则双击后无法运行,我安装的版本是JDK11。

如图进行配置

Host为

Kali的IP

Port默认为50050

Password为我们在Kali中设置的1234

User随意取即可

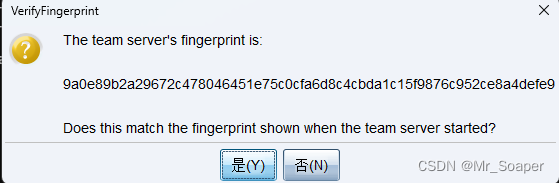

点击连接将出现弹窗,我们将其中的数据与Kali启动服务时最后一行的数据进行比对,看是否是一样的,如果是一样的,点击是进行连接

连接后我们新建一个Listeners标签

切换到新建的Listeners标签,点击Add添加

配置相关参数

Name:任意取即可

Host:添加Kali的IP地址

HTTP Port:可以自己选择,这里我们选择8808

此时我们切换回Kali主机可以看到我们的监听器已经启动

继续在Win11攻击机中进行操作,选择Payloads标签下的Windows Stager Payload

有些旧版本选择Attacks标签下Packages中的Windows Executable

选择我们刚才创建的监听器,点击Generate,并选择一个保存位置

三、完成渗透

刚才生成的文件传入靶机,在靶机中双击该exe文件,没有任何反应,但我们在攻击机中可以看到,该靶机已经上线

【渗透测试】利用Cobalt Strike渗透Windows的更多相关文章

- 自动化渗透测试工具(Cobalt Strike)3.1 最新破解版

自动化渗透测试工具(Cobalt Strike)3.1 最新破解版[附使用教程] Cobalt Strike是一款专业的自动化渗透测试工具,它是图形化.可视化的,图形界面非常友好,一键傻瓜化使用MSF ...

- 渗透测试神器Cobalt Strike使用教程

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器.Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队 ...

- 渗透测试神器Cobalt Strike的使用

目录 Cobalt Strike Cobalt Strike的安装 Cobalt Strike的使用 创建监听器:

- Cobalt Strike Bypassing Windows Defender 使用混淆处理

Cobalt Strike – Bypassing Windows Defender 混淆处理 对于所有红色团队成员来说,在交付有效的替代品同时又不拖延延展组织的所有风吹草动始终是一个挑战.就像所有其 ...

- 谁来教我渗透测试——黑客应该掌握的Windows基础

今天我们看看作为一个黑客对于Windows应该掌握哪些基础知识,主要内容包含以下四个方面: 系统目录.服务.端口和注册表: 黑客常用的DOS命令及批处理文件的编写: 黑客常用的快捷键,以及如何优化系统 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

1.3 渗透测试的一般化流程 凡事预则立,不预则废,做任何事情都要有一个预先的计划.渗透测试作为测试学科的一个分支,早已形成了完整的方法论.在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali ...

- 渗透测试流程——渗透测试的9个步骤(转)

目录 明确目标 分析风险,获得授权 信息收集 漏洞探测(手动&自动) 漏洞验证 信息分析 利用漏洞,获取数据 信息整理 形成报告 1.明确目标 1)确定范围:测试的范围,如:IP.域名.内外网 ...

- 《Python黑帽子:黑客与渗透测试编程之道》 Windows系统提权

环境准备: pywin32的安装在第八章的键盘记录中有,这里还需要安装wmi: 在本人的32位win7上本来是没有easy_install这个命令的,这需要安装setuptools-0.6c11.wi ...

- 《Python黑帽子:黑客与渗透测试编程之道》 Windows下木马的常用功能

有趣的键盘记录: 安装pyHook: http://nchc.dl.sourceforge.net/project/pyhook/pyhook/1.5.1/pyHook-1.5.1.win32-py2 ...

随机推荐

- fio性能测试-环境搭建,功能介绍,测试讲解

fio性能测试-环境搭建,功能介绍,测试讲解 Fio介绍:FIO(Flexible I/O Tester)是一个用于测试磁盘.文件系统.块设备和网络设备性能的工具.它可以模拟不同类型的I/O负载,包括 ...

- SMBMS超市管理系统(Javaweb项目)

SMBMS超市管理系统(Javaweb项目) 项目环境 jdk 1.8.0_261 mysql 8.0.21 IDEA 2021.2.2 项目架构 数据库 项目源代码 filer 字符编码过滤器 pa ...

- Linux操作系统网络模块

Linux操作系统的网络模块是负责网络通信的核心部分.它通过实现各种协议和算法,使得计算机能够在网络中进行数据交换和通信.网络模块主要包括以下几个方面的功能: (1)IP协议栈:负责处理网络层的数据包 ...

- Rust -- 模式与匹配

1. 模式 用来匹配类型中的结构(数据的形状),结合 模式和match表达式 提供程序控制流的支配权 模式组成内容 字面量 解构的数组.枚举.结构体.元祖 变量 通配符 占位符 流程:匹配值 --&g ...

- 想打印k8s资源YAML结果搞懂了Client-Side & Server-Side Apply

前言 由于查看k8s资源YAML时常看到沉长的YAML与手写的格式,相差甚远不利于阅读,经过探索官方文档,才理解什么是Client-Side & Server-Side Apply. 先看一下 ...

- Wolai 使用教程:嵌入小组件库,打造精美、强大的知识库主页

Wolai /我来云笔记在 2022.7.11 日的更新中,支持嵌入包括 NotionPet.芦笋.Replit 等在内的第三方应用.感谢 Wolai 云笔记官方对于 NotionPet 的支持. 趁 ...

- 2020-12-30:生产环境 CPU 占用过高,你如何解决?

福哥答案2020-12-30: 1.top + H 指令找出占用 CPU 最高的进程的 pid. 2.top -H -p.在该进程中找到,哪些线程占用的 CPU 最高的线程,记录下 tid. 3.js ...

- 2022-06-01:给定一个数组arr,可能有正、有负、有0,无序。 只能挑选两个数字,想尽量让两个数字加起来的绝对值尽量小。 返回可能的最小的值。

2022-06-01:给定一个数组arr,可能有正.有负.有0,无序. 只能挑选两个数字,想尽量让两个数字加起来的绝对值尽量小. 返回可能的最小的值. 答案2022-06-01: 排序,双指针. 代码 ...

- Django4全栈进阶之路8 createsuperuser创建超级管理员账号

在 Django 4 中,可以使用 createsuperuser 命令来创建超级管理员账号.超级管理员拥有管理后台的所有权限,包括创建.编辑和删除用户.组.权限等操作. 下面是创建超级管理员账号的步 ...

- FPGA输出时钟jitter

If customer performs simple clock forwarding from clock source -> FPGA clock input -> FPGA clo ...