【Postman&JMeter】使用Postman和JMeter进行signature签名

使用Postman和JMeter进行signature签名

一、前言

有些接口的请求会带上sign(签名)进行请求,各接口对sign的签名内容、方式可能不一样,但一般都是从接口的入参中选择部分内容组成一个字符串,然后再进行签名操作, 将结果赋值给sign; 完整规范的接口文档都会有sign的算法描述。这里通过Postman的Pre-request Script以及JMeter的BeanShell前置处理器进行接口签名的处理。(完整代码在每部分的最后)

被测系统teachSignServer:

Gitee:https://gitee.com/z417/knowledgebroadcast/tree/master/teachSignServer-tools

直接双击运行.exe文件即可(密钥文件与conf.ini需要与exe处于同一文件夹下)

其余工具:

1.bundle.js:https://github.com/joolfe/postman-util-lib/tree/master/postman

使用方式我们在后面使用到了再进行介绍

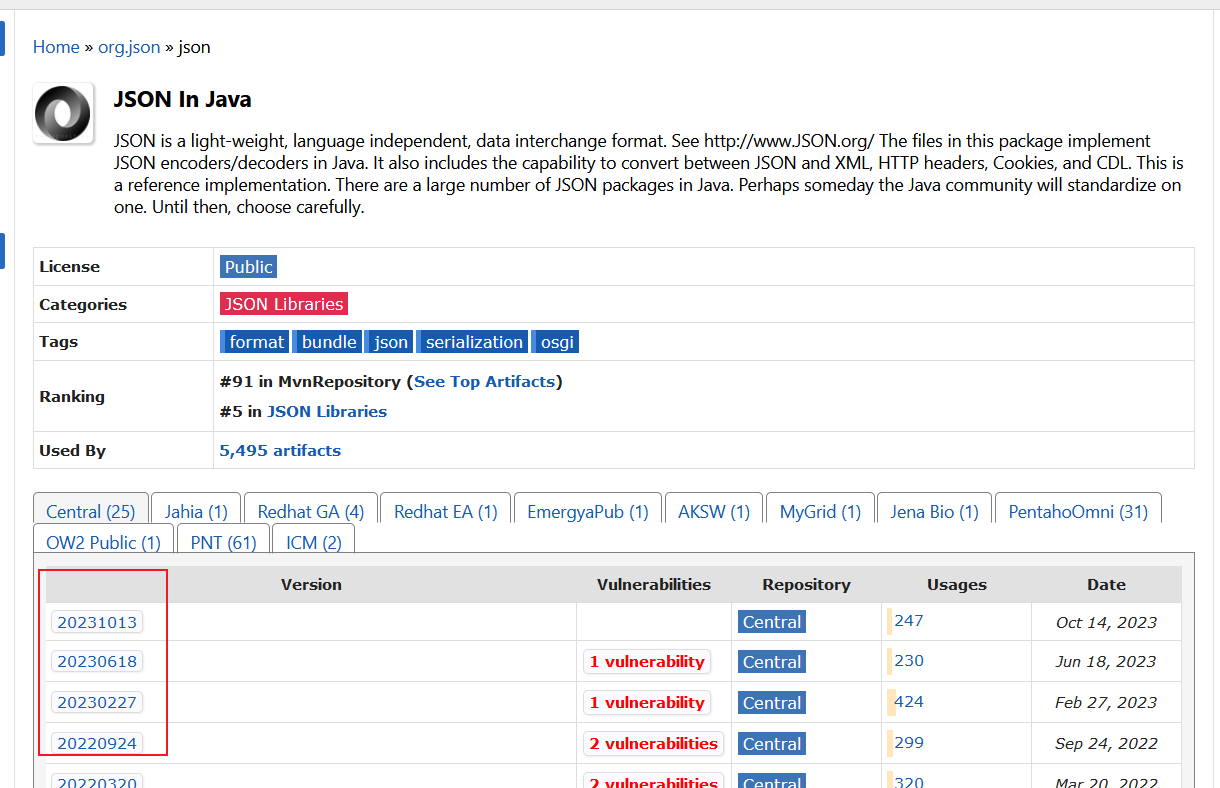

2.json.jar: https://mvnrepository.com/artifact/org.json/json

选择适合的版本

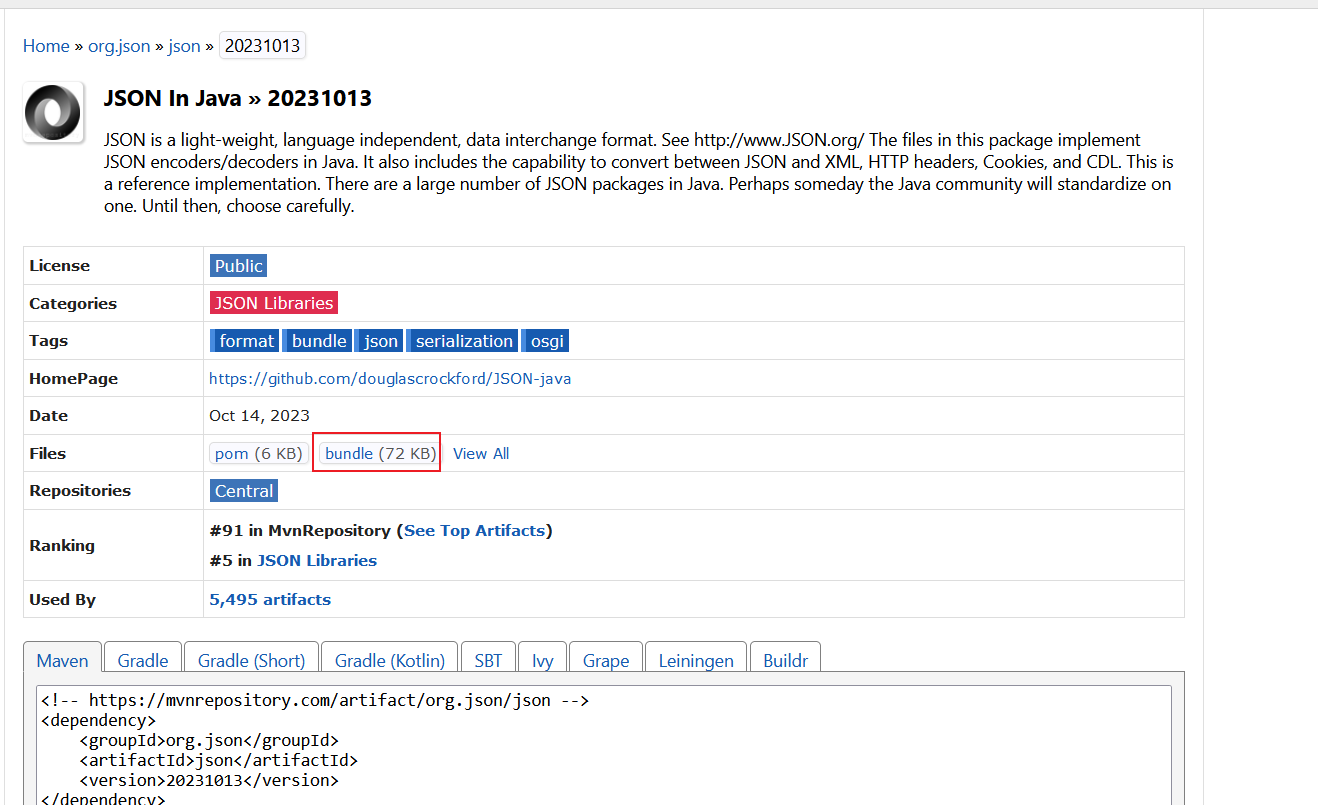

点击bundle

将下载的jar包置于jmeter的./lib/ext下并重启jmeter

被测接口信息:

| 接口 | URL | Method | Body | 签名规则 |

|---|---|---|---|---|

| v0 | http://127.0.0.1:5000/api/v0/teachsign | POST | { "AppKey": "z417App", "AppVer": "1.0.0", "Data": "{"SPhone":"18662255783","EType":0}", "DeviceName": "web", "DeviceType": "web", "Lang": "CN", "Sign": "teachsign", "TimeStamp": 1625456804 } |

appkey,timestamp,data,secret四个字段的值拼接,使用32位md5进行签名 |

| v1 | http://127.0.0.1:5000/api/v1/teachsign | POST | { "appid": "wxd930u", "mch_id": 10100, "device_info": 100, "body": "{"EType":0}", "DeviceType": "", "nonce_str": "ibuaiVc", "sign": "CD198C36632A274C49E5F2F028FA257C", "source": null, "ts": 1625456804 } |

1. 参与签名运算的参数选用入参里边value非空的参数 2. 参与签名运算的参数按照ASCII顺序排序 3. 组合方式:key=value通过&符连接 4. 最后加上盐key=secret(secret在conf.ini中配置,同理后面的私钥与公钥也可在其中进行配置) 5. 使用32位md5进行签名,sign的字母全大写 |

| v2 | http://127.0.0.1:5000/api/v2/teachsign | POST | { "busId": "", "busCnl": "POS", "requJnINo": "abceefgghkjlafksdffdsf", "reqTxnTm": "16:30:16", "serviceCode": "chengxusong", "bussJnIno": "Arabic - Bahrain", "sign": "fsdfsd", "reqTxnDt": "20210907", "nonceStr": "Language", "sysCnl": "OKPOS", "ts": 1631003416 } |

1. 参与签名运算的参数选用入参里边value非空的参数 2. 参与签名运算的参数按照ASCII顺序排序 3. 使用private_key签名 4. 使用SHA256withRSA进行签名 |

二、v0接口

1.Postman

获取请求参数并将body的参数转换为json对象

var Json = JSON.parse(pm.request.body);

获取所需变量并将新的时间戳更新到json对象中

var TimeStamp = Date.parse(new Date()) / 1000 - 10;

Json.TimeStamp = TimeStamp;

var AppKey = Json.AppKey;

var Data = Json.Data;

var secretKey = "a323f9b6-1f04-420e-adb9-b06ty67b0e63";

字符串拼接

var str = AppKey + TimeStamp + Data + secretKey;

进行md5运算并将生成的hash序列转换为字符串

var strmd5= CryptoJS.MD5(str).toString();

修改json对象中sign并将md5对象写回body中

Json.Sign = strmd5;

pm.request.body.raw = JSON.stringify(Json); // 将修改后的JSON转换回字符串格式写回到请求体中

完整代码:

/*

vo加密规则:

appkey,timestamp,data,secret四个字段的值拼接,使用32位md5加密

*/

/*

* 获取请求参数

*/

var Json = JSON.parse(pm.request.body); // 将body的参数转换为json对象

/*

* 获取所需变量

*/

var TimeStamp = Date.parse(new Date()) / 1000 - 10; // 获取时间戳

Json.TimeStamp = TimeStamp; // 修改JSON

var AppKey = Json.AppKey;

var Data = Json.Data;

var secretKey = "a323f9b6-1f04-420e-adb9-b06ty67b0e63";

/*

* 拼接字符串并加密

*/

var str = AppKey + TimeStamp + Data + secretKey;

var strmd5= CryptoJS.MD5(str).toString(); // 调用方法进行md5运算并将生成的hash序列转换为字符串

Json.Sign = strmd5; // 修改JSON

pm.request.body.raw = JSON.stringify(Json); // 将修改后的JSON写回到请求体中

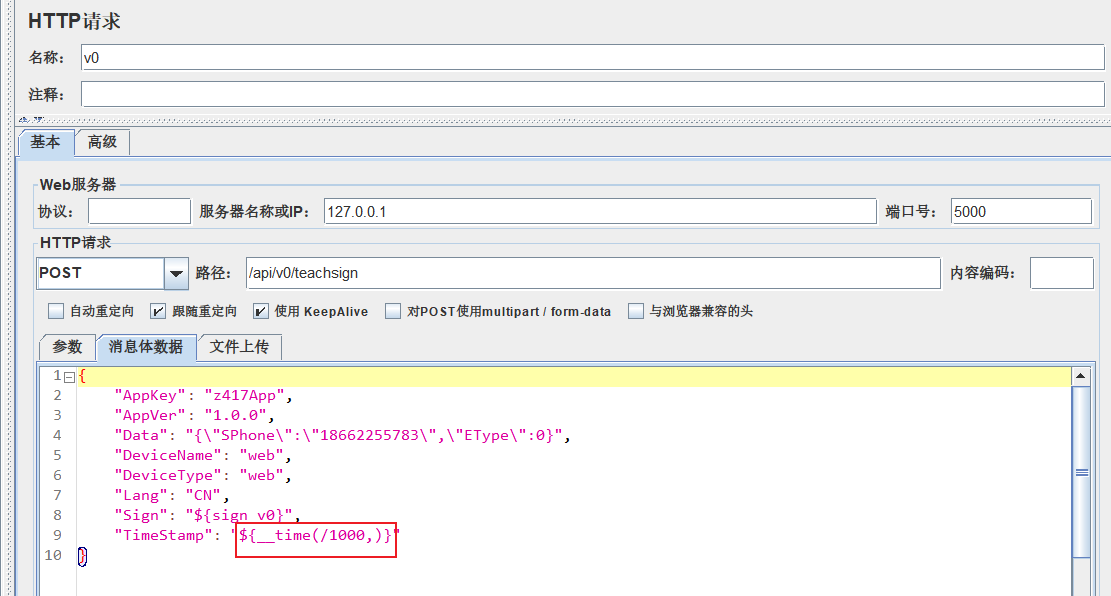

2.JMeter

在JMeter的时间戳可以直接使用JMeter自带函数在body中获取,当然也可以在BeanShell前置处理器中使用代码获取

/1000是因为JMeter默认生成的时间戳为13位时间戳,我们只需要10位即可。

导包(org.json为第三方jar包)

import org.apache.commons.codec.digest.DigestUtils;

import org.apache.jmeter.config.*;

import org.json.*;

获取请求传入的body,将其转化为Json对象

// 获取请求

Arguments arguments = sampler.getArguments();

// 获取请求中的body内容

Argument arg = arguments.getArgument(0);

// 获取body的value,并将其转化为JSONObject对象

JSONObject dataobj = new JSONObject(arg.getValue());

获取变量并拼接

String TimeStamp = dataobj.optString("TimeStamp");

String AppKey = dataobj.optString("AppKey");

String Data = dataobj.optString("Data");

String secretKey = "a323f9b6-1f04-420e-adb9-b06ty67b0e63";

String str = AppKey + TimeStamp + Data + secretKey;

进行md5运算

sign = DigestUtils.md5Hex(str);

修改json对象的sign并转换为字符串写回body中

dataobj.put("Sign", sign); // 修改Sign

arg.setValue(dataobj.toString()); // 转换为字符串并歇回request-body中

完整代码:

import org.apache.commons.codec.digest.DigestUtils;

import org.apache.jmeter.config.*;

import org.json.*;

/*

* 获取请求传入的body,将其转化为Json对象

*/

// 获取请求

Arguments arguments = sampler.getArguments();

// 获取请求中的body内容

Argument arg = arguments.getArgument(0);

// 获取body的value,并将其转化为JSONObject对象

JSONObject dataobj = new JSONObject(arg.getValue());

/*

* 获取变量并拼接字符串

*/

// 获取变量

String TimeStamp = dataobj.optString("TimeStamp");

String AppKey = dataobj.optString("AppKey");

String Data = dataobj.optString("Data");

String secretKey = "a323f9b6-1f04-420e-adb9-b06ty67b0e63";

// 字符串拼接

String str = AppKey + TimeStamp + Data + secretKey;

/*

* 签名,更新body

*/

sign = DigestUtils.md5Hex(str); // md5运算

dataobj.put("Sign", sign); // 修改Sign

arg.setValue(dataobj.toString()); // 转换为字符串并写回request-body中

三、v1接口

1.Postman

获取请求参数并将body的参数转换为json对象

var Json = JSON.parse(pm.request.body);

获取时间戳并修改json对象

var ts = Date.parse(new Date()) / 1000 - 10;

Json.ts = ts;

去除sign参数本身,然后去除值是空的参数

var keys = [];

// 循环遍历JSON

for (let k in Json ){

// 排除json中键位sign以及值为空的数据

if (k == 'sign' || !Json[k]){

continue;

}

keys.push(k); // 生成筛选后的key序列

}

排序

keys.sort();

拼接字符串

let keys_str = '';

for (let x of keys){

keys_str += `${x}=${Json[x]}&`; // 使用模版字符串进行拼接

}

keys_str = keys_str + "key=a323f9b6-1f04-420e-adb9-b06ty67b0e63";

进行md5运算并将生成的hash序列转换为字母全大写字符串

var strmd5= CryptoJS.MD5(keys_str).toString().toUpperCase();

修改json对象中sign并将md5对象写回body中

Json.sign = strmd5;

pm.request.body.raw = JSON.stringify(Json);

完整代码:

/*

v1加密规则:

1. 参与签名运算的参数选用入参里边value非空的参数

2. 参与签名运算的参数按照ASCII顺序排序

3. 组合方式:key=value通过&符连接

4. 最后加上key=secret

5. 使用32位md5签名,sign的字母全大写

*/

/*

* 获取请求参数

*/

var Json = JSON.parse(pm.request.body);

var ts = Date.parse(new Date()) / 1000 - 10; // 获取时间戳

Json.ts = ts; // 修改json

/*

* 去除sign参数本身,然后去除值是空的参数

*/

var keys = []; // 定义key序列

// 循环遍历JSON

for (let k in Json ){

// 排除json中键位sign以及值为空的数据

if (k == 'sign' || !Json[k]){

continue;

}

keys.push(k); // 生成筛选后的key序列

}

/*

* 对请求参数排序

*/

keys.sort();

/*

* 拼接字符串

*/

let keys_str = '';

for (let x of keys){

keys_str += `${x}=${Json[x]}&`; // 使用模版字符串进行拼接

}

keys_str = keys_str + "key=a323f9b6-1f04-420e-adb9-b06ty67b0e63";

/*

* 签名并更新body

*/

var strmd5= CryptoJS.MD5(keys_str).toString().toUpperCase(); // 调用方法进行md5运算并将生成的hash序列转换为字母全大写字符串

Json.sign = strmd5; // 修改Json

pm.request.body.raw = JSON.stringify(Json);

2.JMeter

同样在body中使用内置函数定义时间戳ts

导包

import org.apache.commons.codec.digest.DigestUtils;

import org.apache.jmeter.config.*;

import org.json.*;

获取请求传入的body,将其转化为Json对象

// 获取请求

Arguments arguments = sampler.getArguments();

// 获取请求中的body内容

Argument arg = arguments.getArgument(0);

// 获取body的value,并将其转化为JSONObject对象

JSONObject dataobj = new JSONObject(arg.getValue());

获取Json的key

// 创建list存储body中的key值

List keyArry = new ArrayList();

// 生成迭代对象

Iterator iterator = dataObj.keys();

// 循环key,将其放入list

for (String key : iterator) {

if (!key.equals("sign") && !key.equals("Sign")) {

keyArry.add(key);

}

}

对list进行排序

Collections.sort(keyArry);

字符串拼接

String str = "";

for (String s : keyArry) {

// log.error(s);

String value = dataObj.optString(s);

// 剔除值为空或值为null的参数

if (!value.equals("") && !value.equals(null)) {

str = str+s+"="+ value+"&";

}

}

str = str + "key=a323f9b6-1f04-420e-adb9-b06ty67b0e63";

进行md5运算并转换为字母全大写

String sign = DigestUtils.md5Hex(str).toUpperCase();

修改json对象的sign并转换为字符串写回body中

dataobj.put("sign", sign); // 修改Sign

arg.setValue(dataobj.toString()); // 转换为字符串并歇回request-body中

完整代码:

import org.apache.commons.codec.digest.DigestUtils;

import org.apache.jmeter.config.*;

import org.json.*;

/*

* 获取请求传入的body,将其转化为Json对象

*/

// 获取请求

Arguments arguments = sampler.getArguments();

// 获取请求中的body内容

Argument arg = arguments.getArgument(0);

// 获取body的value,并将其转化为JSONObject对象

JSONObject dataObj = new JSONObject(arg.getValue());

/*

* 获取Json的key进行排序

*/

// 创建list存储body中的key值

List keyArry = new ArrayList();

// 生成迭代对象

Iterator iterator = dataObj.keys();

// 循环key,将其放入list

for (String key : iterator) {

if (!key.equals("sign") && !key.equals("Sign")) {

keyArry.add(key);

}

}

/*

* 对list进行排序

*/

Collections.sort(keyArry);

/*

* 循环list中的key,读取对应的Value组成字符串

*/

String str = "";

for (String s : keyArry) {

String value = dataObj.optString(s);

// 剔除值为空或值为null的参数

if (!value.equals("") && !value.equals(null)) {

str = str+s+"="+ value+"&";

}

}

str = str + "key=a323f9b6-1f04-420e-adb9-b06ty67b0e63";

/*

* 签名并更新body

*/

String sign = DigestUtils.md5Hex(str).toUpperCase(); // 进行md5运算并转换为字母全大写

dataobj.put("sign", sign); // 修改Sign

arg.setValue(dataobj.toString()); // 转换为字符串并写回request-body中

四、v2接口

1.Postman

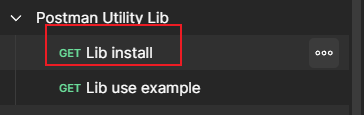

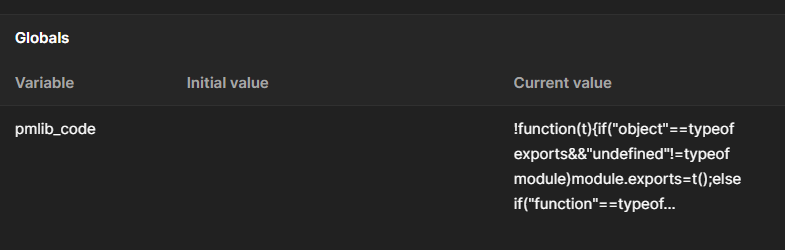

将下载后的json导入到postman,进入Lib install请求

发送请求,该请求会将bundle.js写入到全局变量中

获取请求参数并将body的参数转换为json对象

var Json = JSON.parse(pm.request.body);

获取时间戳并修改json对象

var ts = Date.parse(new Date()) / 1000 - 10;

Json.ts = ts;

去除sign参数本身,然后去除值是空的参数

var keys = [];

// 循环遍历JSON

for (let k in Json ){

// 排除json中键位sign以及值为空的数据

if (k == 'sign' || !Json[k]){

continue;

}

keys.push(k); // 生成筛选后的key序列

}

排序

keys.sort();

拼接字符串

let keys_str = '';

for (let x of keys){

keys_str += `${x}=${Json[x]}&`; // 使用模版字符串进行拼接

}

keys_str = keys_str.slice(0,-1); // 删除最后一个&

导入刚才写入到全局变量的js

eval(pm.globals.get("pmlib_code"));

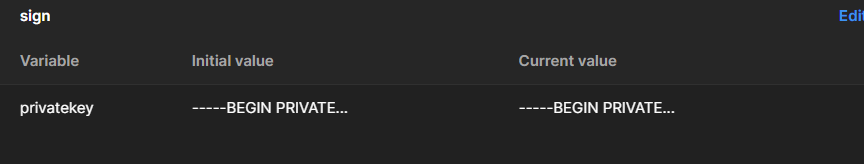

由于私钥过长,所以这里把私钥的内容写到环境变量中,私钥内容可在pkcs8_rsa_private_key.pem查看(私钥与公钥可自行更换,在conf.ini中进行配置即可)

获取私钥

const privatekey = pm.environment.get("privatekey");

加密

const sha256withrsa = new pmlib.rs.KJUR.crypto.Signature({"alg": "SHA256withRSA"}); // 生成签名对象并制定为SHA256withRSA类型

sha256withrsa.init(privatekey); // 初始化privatekey

sha256withrsa.updateString(keys_str); // 更新要签名的数据

const sign = pmlib.rs.hextob64(sha256withrsa.sign()); // 签名并转换为Base64字符串

修改json对象中sign并将md5对象写回body中

Json.sign = sign;

pm.request.body.raw = JSON.stringify(Json); // 将修改后的JSON转换回字符串格式写回到请求体中

完整代码:

/*

v2加密规则:

1. 参与签名运算的参数选用入参里边value非空的参数

2. 参与签名运算的参数按照ASCII顺序排序

3. 使用private_key签名

4. 使用SHA256withRSA进行签名

*/

/*

* 获取请求参数

*/

var Json = JSON.parse(pm.request.body);

var ts = Date.parse(new Date()) / 1000 - 10; // 获取时间戳

Json.ts = ts; // 修改json

/*

* 去除sign参数本身,然后去除值是空的参数

*/

var keys = []; // 定义key序列

// 循环遍历JSON

for (let k in Json ){

// 排除json中键位sign以及值为空的数据

if (k == 'sign' || !Json[k]){

continue;

}

keys.push(k); // 生成筛选后的key序列

}

/*

* 对请求参数排序

*/

keys.sort();

/*

* 拼接字符串

*/

let keys_str = '';

for (let x of keys){

keys_str += `${x}=${Json[x]}&`; // 使用模版字符串进行拼接

}

keys_str = keys_str.slice(0,-1); // 删除最后一个&

/*

* 加密并更新body

*/

eval(pm.globals.get("pmlib_code")); // 导入写入到全局变量的js

const privatekey = pm.environment.get("privatekey"); // 从环境变量获取私钥

const sha256withrsa = new pmlib.rs.KJUR.crypto.Signature({"alg": "SHA256withRSA"}); // 生成签名对象并制定为SHA256withRSA类型

sha256withrsa.init(privatekey); // 初始化privatekey

sha256withrsa.updateString(keys_str); // 更新要签名的数据

const sign = pmlib.rs.hextob64(sha256withrsa.sign()); // 签名并转换为Base64字符串

Json.sign = sign;

pm.request.body.raw = JSON.stringify(Json);

2.JMeter

同样在body中使用内置函数定义时间戳ts,同时添加用户定义的变量配置元件来存放私钥

导包

import org.apache.jmeter.config.*;

import org.apache.commons.codec.digest.DigestUtils;

import org.json.*;

import java.security.*;

import java.security.spec.PKCS8EncodedKeySpec;

获取请求传入的body,将其转化为Json对象

// 获取请求

Arguments arguments = sampler.getArguments();

// 获取请求中的body内容

Argument arg = arguments.getArgument(0);

// 获取body的value,并将其转化为JSONObject对象

JSONObject dataobj = new JSONObject(arg.getValue());

获取Json的key

// 创建list存储body中的key值

List keyArry = new ArrayList();

// 生成迭代对象

Iterator iterator = dataObj.keys();

// 循环key,将其放入list

for (String key : iterator) {

if (!key.equals("sign") && !key.equals("Sign")) {

keyArry.add(key);

}

}

对list进行排序

Collections.sort(keyArry);

字符串拼接

String str = "";

for (String s : keyArry) {

// log.error(s);

String value = dataObj.optString(s);

// 剔除值为空或值为null的参数

if (!value.equals("") && !value.equals(null)) {

str = str+s+"="+ value+"&";

}

}

//删除最后一个&

str = str.substring(0,str.length()-1);

读取私钥

java中读取私钥需要删除前面的“-----BEGIN PRIVATE KEY-----”和后面的“-----END PRIVATE KEY-----”,且需要key首尾连接中间无换行或空格。

String privateKeyString = vars.get("privateKey"); // 从用户定义的变量中读取私钥

privateKeyString = privateKeyString.replace(" ", ""); // 删除多余的空格

byte[] privateKeyBytes = Base64.getDecoder().decode(privateKeyString); // 将Base64解码转化为字符串

PKCS8EncodedKeySpec keySpec = new PKCS8EncodedKeySpec(privateKeyBytes); // 根据给定的编码密钥创建一个新的 PKCS8EncodedKeySpec

PrivateKey privateKey = KeyFactory.getInstance("RSA").generatePrivate(keySpec); // 生成RSA的私钥对象。

创建 Signature 对象并初始化

Signature signature = Signature.getInstance("SHA256withRSA"); // 生成SHA256withRSA的Signature 对象

signature.initSign(privateKey); // // 初始化签署签名的私钥

更新要签名的数据

signature.update(str.getBytes("UTF-8")); // 更新要签名或验证的字节

签名

byte[] signatureBytes = signature.sign(); // 执行签名

String sign = Base64.getEncoder().encodeToString(signatureBytes); // 将签名结果转换为 Base64 字符串

修改json对象的sign并转换为字符串写回body中

dataobj.put("sign", sign); // 修改Sign

arg.setValue(dataobj.toString()); // 转换为字符串并歇回request-body中

完整代码:

import org.apache.jmeter.config.*;

import org.apache.commons.codec.digest.DigestUtils;

import org.json.*;

import java.security.*;

import java.security.spec.PKCS8EncodedKeySpec;

/*

* 获取请求传入的body,将其转化为Json对象

*/

// 获取请求

Arguments arguments = sampler.getArguments();

// 获取请求中的body内容

Argument arg = arguments.getArgument(0);

// 获取body的value,并将其转化为JSONObject对象

JSONObject dataObj = new JSONObject(arg.getValue());

/*

* 获取Json的key进行排序

*/

// 创建list存储body中的key值

List keyArry = new ArrayList();

// 生成迭代对象

Iterator iterator = dataObj.keys();

// 循环key,将其放入list

for (String key : iterator) {

if (!key.equals("sign") && !key.equals("Sign")) {

keyArry.add(key);

// log.error(key);

}

}

// 对list进行排序

Collections.sort(keyArry);

/*

* 循环list中的key,读取对应的Value组成字符串

*/

String str = "";

for (String s : keyArry) {

// log.error(s);

String value = dataObj.optString(s);

if (!value.equals("")) {

str = str+s+"="+ value+"&";

}

}

//删除最后一个&

str = str.substring(0,str.length()-1);

/*

* 读取私钥

*/

String privateKeyString = vars.get("privateKey"); // 从用户定义的变量中读取私钥

privateKeyString = privateKeyString.replace(" ", ""); // 删除多余的空格

byte[] privateKeyBytes = Base64.getDecoder().decode(privateKeyString); // 将Base64解码转化为字符串

PKCS8EncodedKeySpec keySpec = new PKCS8EncodedKeySpec(privateKeyBytes); // 根据给定的编码密钥创建一个新的 PKCS8EncodedKeySpec

PrivateKey privateKey = KeyFactory.getInstance("RSA").generatePrivate(keySpec); // 生成RSA的私钥对象。

/*

* 读创建 Signature 对象并初始化

*/

Signature signature = Signature.getInstance("SHA256withRSA"); // 生成SHA256withRSA的Signature 对象

signature.initSign(privateKey); // 初始化签署签名的私钥

//

/*

* 更新要签名的数据化

*/

signature.update(str.getBytes("UTF-8")); // 更新要签名或验证的字节

/*

* 签名并更新body

*/

byte[] signatureBytes = signature.sign(); // 签署所有更新字节的签名

// 将签名结果转换为 Base64 字符串

String sign = Base64.getEncoder().encodeToString(signatureBytes); // 编码为Base64字符串

dataobj.put("sign", sign); // 修改Sign

arg.setValue(dataobj.toString()); // 转换为字符串并歇回request-body中

【Postman&JMeter】使用Postman和JMeter进行signature签名的更多相关文章

- Jmeter学习一:Jmeter性能测试环境搭建(Windows下)

最近刚开始接触Jmeter性能测试,现总结环境搭建如下: 一.windows安装JDK步骤与环境变量配置: 1.先将下载的JDK安装到其默认目录:C:\Program Files\Java\jdk1. ...

- JMeter入门(1):JMeter总体介绍及组件介绍

一.JMeter概述 JMeter就是一个测试工具,相比于LoadRunner等测试工具,此工具免费,且比较好用,但是前提当然是安装Java环境: JMeter可以做 (1)压力测试及性能测试: (2 ...

- JMeter接口测试系列:Jmeter+jenkins+ant 的自动化构建

在JMeter接口测试不断深入的过程中,发现可以和jenkins和ant一起搭配进行自动化的构建.下面是jmeter自动化构建的整理笔记. 准备环境 需要本机上确定安装了jmeter.ant和jenk ...

- JMeter学习笔记——认识JMeter(1)

拿到一个自动化测试工具,我们第一步就应该了解它能提供我们哪方面的功能(最直接的方法就是从官网获取),接下来就是简单的对这个工具进行“功能测试”了,当然这里的功能测试不是让你找它存在的bug,而是让自己 ...

- 【JMeter】如何用JMeter进行压力测试

[JMeter]如何用JMeter进行压力测试(调试脚本已再猪猪微信的收藏中进行了收藏哦,名字叫exam-wow.jmx) 一.用badboy录制压测过程形成脚本另存为jmeter格式文档. 二.JM ...

- Jmeter接口测试自动化(jmeter+ant+jenkins持续集成)

Jmeter是压力测试.接口测试工具,Ant是基于Java的构建工具,具有跨平台的作用,jenkins是持续集成工具.将这三者结合起来可以搭建一套webservice接口测试的持续构建环境. 1. ...

- Jmeter学习前提:Jmeter安装

一.Jmeter下载 1. 前提:已经安装 jdk8+ 1.1 JDK下载 a. 进入jdk8+下载地址:https://www.oracle.com/technetwork/java/javase/ ...

- Postman学习之Postman简介

前言:对于测试人员来说,接口测试是必须掌握的一个技能:在工作中掌握了接口自动化测试无疑是如虎添翼,那么怎么开展接口测试呢?下面将介绍一款接口测试的神器——postman 1.postman背景介绍 p ...

- 『动善时』JMeter基础 — 2、JMeter的安装和启动

1.安装Java环境 由于JMeter是纯Java的桌面应用程序,因此它的运行环境需要Java环境,即需要安装JDK或JRE.(也就是安装JDK环境) 步骤简要说明: 下载并安装JDK 配置环境变量 ...

- 『动善时』JMeter基础 — 7、jmeter.properties文件常用配置

目录 1.默认语言设置 2.配置默认编码格式 3.GUI图标放大比例设置 4.功能区工具栏图标大小设置 5.视图区目录树图标大小设置 6.内容区编辑字体设置 7.添加JMeter元素快捷键设置 8.捕 ...

随机推荐

- 知识图谱(Knowledge Graph)- Neo4j 5.10.0 使用 - Python 操作

数据基于: 知识图谱(Knowledge Graph)- Neo4j 5.10.0 使用 - CQL - 太极拳传承谱系表 这是一个非常简单的web应用程序,它使用我们的Movie图形数据集来提供列表 ...

- Go 如何正确关闭通道

序言 Go 在通道这一块,没有内置函数判断通道是否已经关闭,也没有可以直接获取当前通道数量的方法.所以对于通道,Go 显示的不是那么优雅.另外,如果对通道进行了错误的使用,将会直接引发系统 panic ...

- 白话领域驱动设计DDD

容我找个借口先,日常工作太忙,写作略有荒废.一直想聊下领域驱动设计,以下简称DDD,之前也看过一些教程,公司今年两个项目--银行核心和信用卡核心,都深度运用DDD成功落地,有人说DDD挺难理解,在此讲 ...

- 通过API接口获取到数据后的使用方法以及储存方法

API接口是许多应用程序和服务所必需的,可以将多个应用程序连接起来,允许不同应用程序之间的数据共享.在本文中,我们将探讨如何使用API接口获取数据,以及如何储存这些数据. 1.使用API接口获取数据 ...

- OGG-Postgres实时同步到Kafka

(一)数据同步信息 名称 源端 名称 目标端 数据库类型 Postgresql 12.4 组件类型 Kafka IP地址 20.2.127.23 Broker地址 20.2.125.52:9092, ...

- App性能指标(安装、冷启动、卸载、平均内存/cpu/fps/net)测试记录

[需求背景] 需要针对产品以及竞品做出横向对比,输出对应的比对测试报告,供产研进行产品性能优化依据 [测试方案] 对于主流的厂商和系统版本进行多维度的横向对比 厂商:华为系.小米系.蓝绿系.三星系.苹 ...

- 算法打卡|Day3 链表part01

Day3 链表part01 今日任务 ● 链表理论基础 ● 203.移除链表元素 ● 707.设计链表 ● 206.反转链表 目录 Day3 链表part01 链表理论基础 Problem: 203. ...

- 基本环境安装 jdk,mq,redis,nginx

JDK:解压安装包,命令为 tar -zxvf jdk-8u381-linux-x64.tar.gz配置环境变量,使用 vim 命令(需要安装vim,安装命令为:yum install vim)修改 ...

- 彻底解决Chrome“请停用以开发者模式运行的扩展程序”提示(亲测整合)

本站有大佬已写较全的解决方案(修改dll文件法) 原文链接 但是本人Chrome76版本不适用,匹配不到提示语,在知乎中找到修改注册表的方法可以解决 原文链接 最后附上一个谷歌访问助手吧 链接: ht ...

- Dubbo源码浅析(一)—RPC框架与Dubbo

一.什么是RPC 1.1 RPC概念 RPC,Remote Procedure Call 即远程过程调用,与之相对的是本地服务调用,即LPC(Local Procedure Call).本地服务调用比 ...