2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

目录

相关知识点总结

ARP Spoofing

- ARP缓存机制

- static:在windows下使用

arp -s静态查询IP与MAC地址的对应关系 - Dynamic:根据ARP应该更新

- static:在windows下使用

- ARP动态更新的机制:广播请求,单波应答。ARP应答包并非都是请求触发的,且接受者相信所有接收到的应答包,所以造成了ARP Spoofing

IP源地址欺骗

- 原理:发送数据包时,使用假的源IP地址

- 网关、路由器、防火墙一般不检查源IP地址。

DNS Spoofing

- 原理:攻击者冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址。

- 两种类型

- 真服务器假数据

- 假服务器假数据

实验内容

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 请勿使用外部网站做实验(由于不在学校,就没有使用校园网)

实验步骤

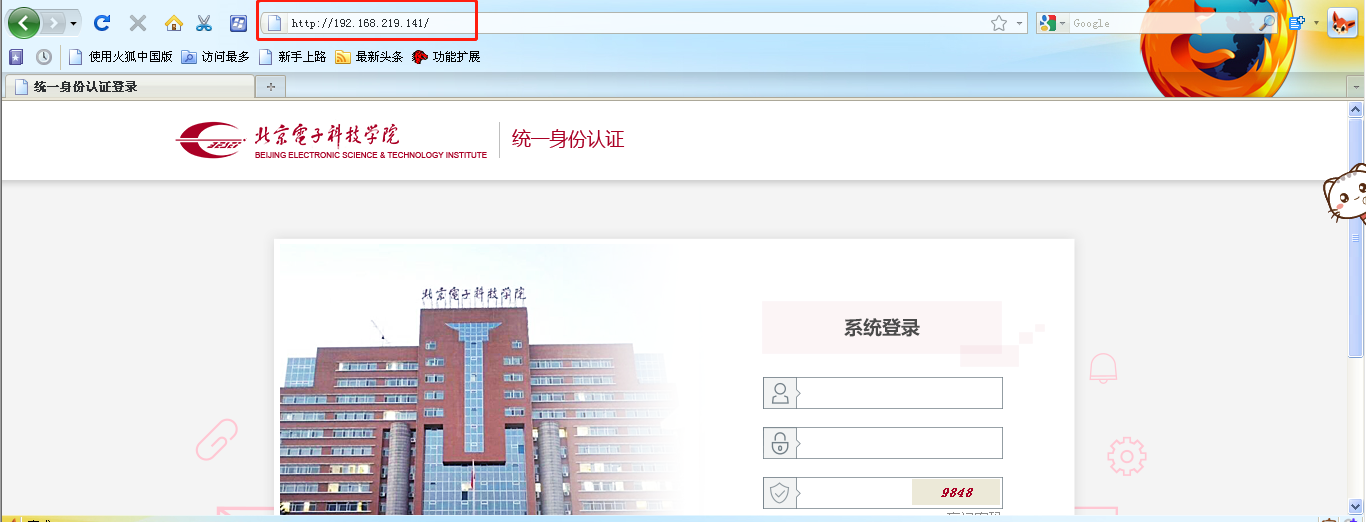

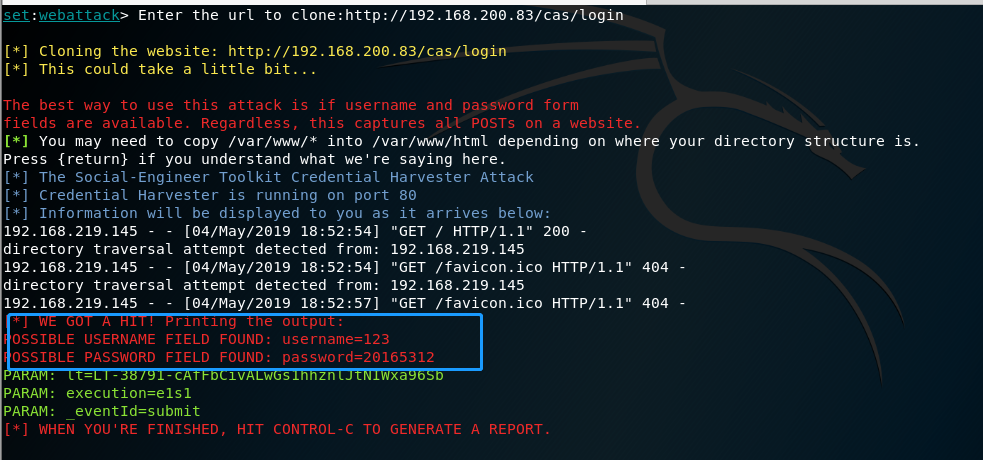

简单应用SET工具建立冒名网站

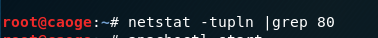

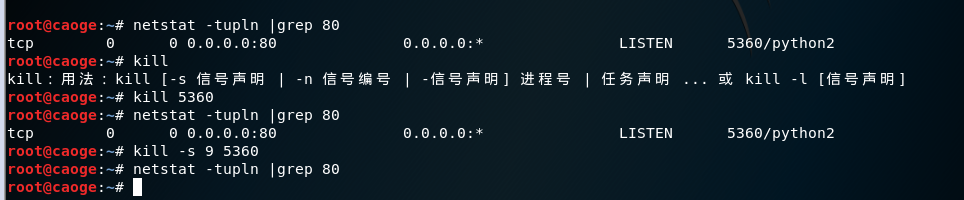

- 查看80端口是否被占用

netstat -tupln |grep 80若被占用就使用kill 进程号进行删除

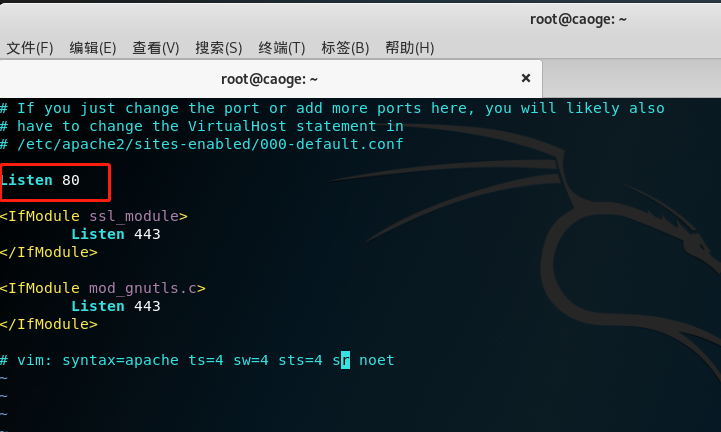

- 修改Apache的端口修改为80

sudo vi /etc/apache2/ports.conf

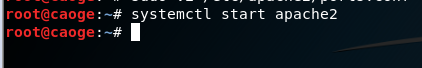

- 开启Apache服务

systemctl start apache2

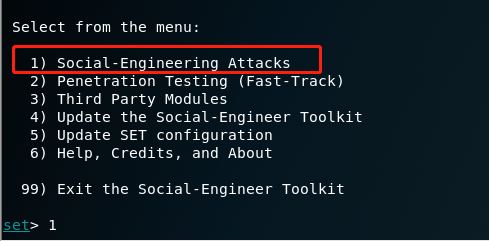

- 开启set工具

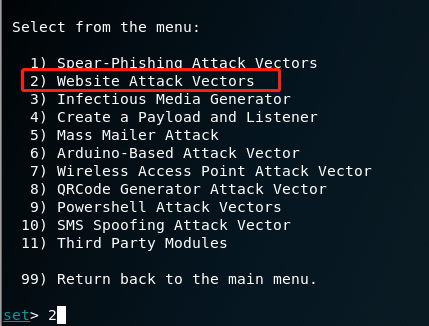

setoolkit - 选择社会工程学攻击

- 选择与网站相关的攻击

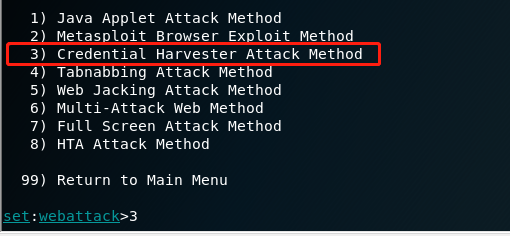

- 选择截取登录用户及密码攻击方式

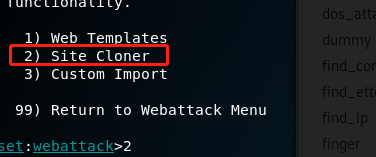

- 选择克隆网站

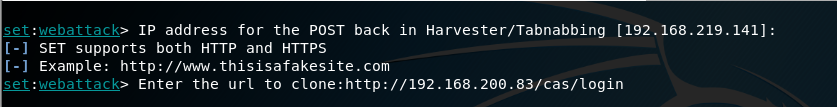

- 输入克隆网站地址

http://192.168.200.83/cas/login

- 在kail中开启另一个终端,使用

ifconfig查询ip地址。在靶机浏览器中访问攻击者ip

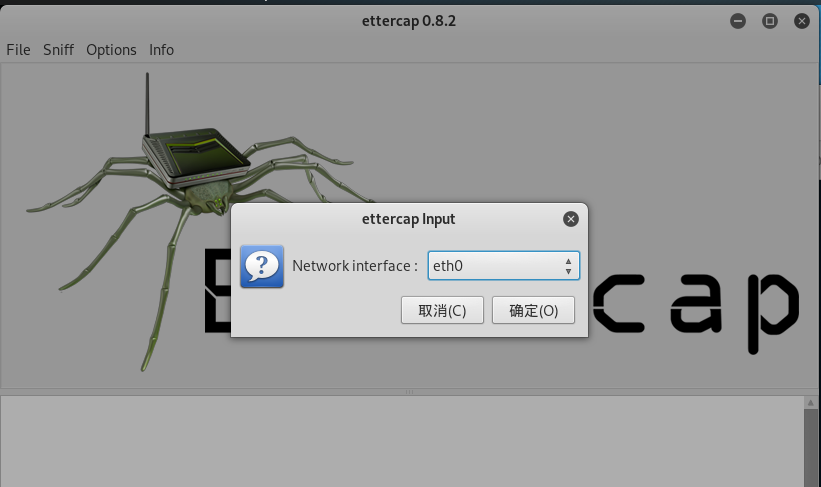

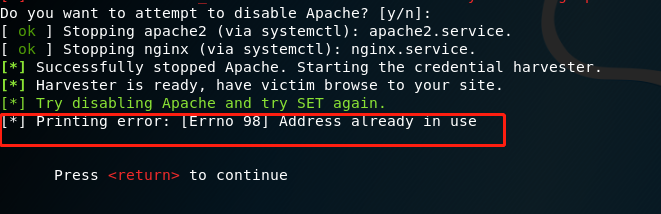

ettercap DNS spoof

- 将kali网卡改为混杂模式

ifconfig eth0 promisc - 对DNS缓存表进行修改

vi /etc/ettercap/etter.dns

- 开启ettercap

ettercap -G

Sniff—>unified sniffing并监听eth0网卡

- 扫描子网

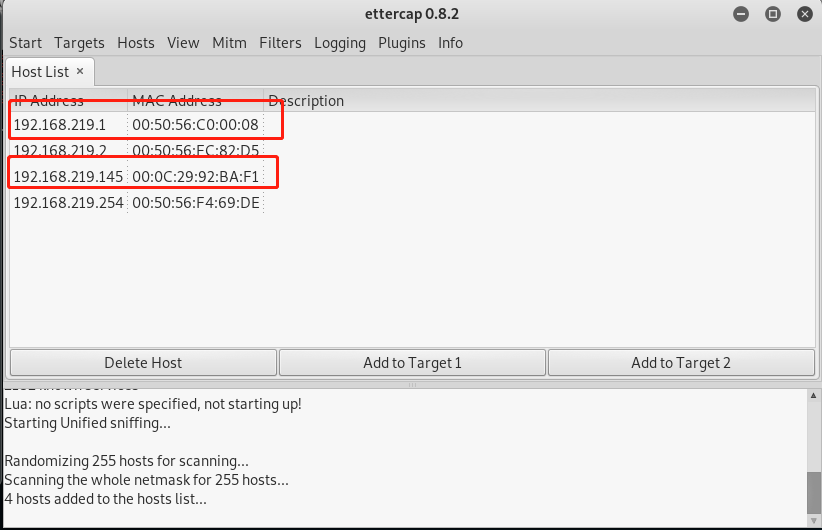

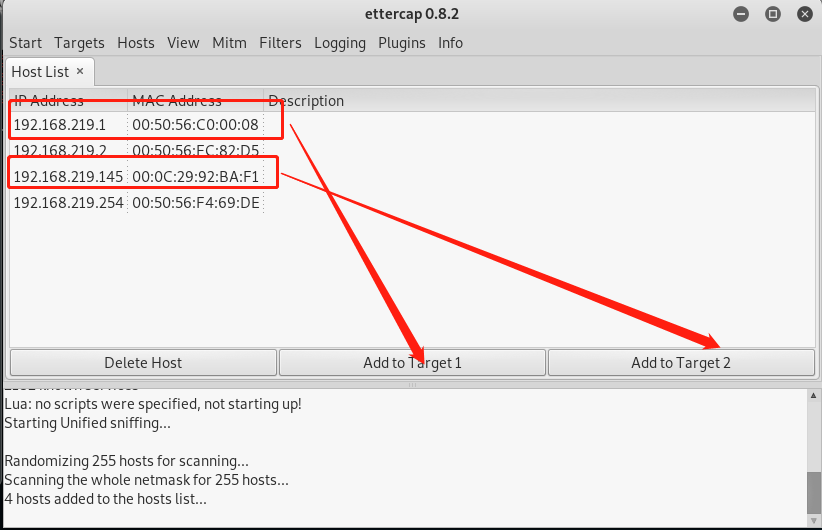

Hosts->Scan for hosts再点击Hosts list查看存活主机

- 将网关IP添加到target1,靶机IP添加到target2

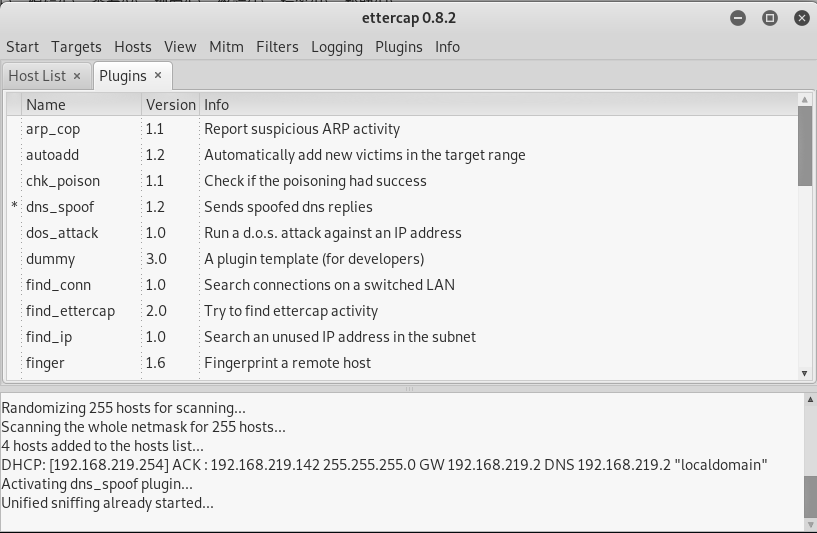

- 选择DNS欺骗的插件

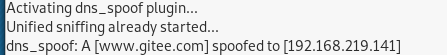

Plugins—>Manage the plugins->dns_spoof

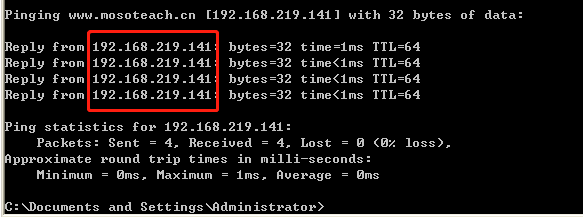

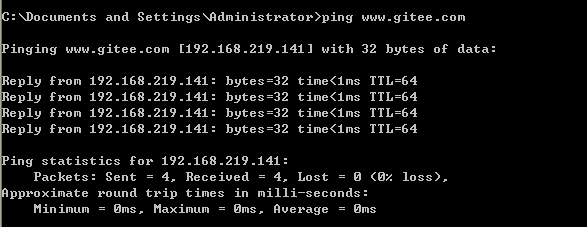

start开始嗅探,此时在靶机中用命令行ping www.mosoteach.cn会发现解析的地址是攻击机kali的IP地址

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 在前两个步骤的基础上进行第三步

实验总结及问题回答

- 通常在什么场景下容易受到DNS spoof攻击

- 在同一局域网下比较容易受到DNS spoof攻击,所以就应该谨慎使用没有密码的公用网络

- 在日常生活工作中如何防范以上两攻击方法

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 可以将IP地址和MAC地址进行绑定,很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。

- 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击

- 谨慎使用公用网络

实验中遇到的问题及解决方法

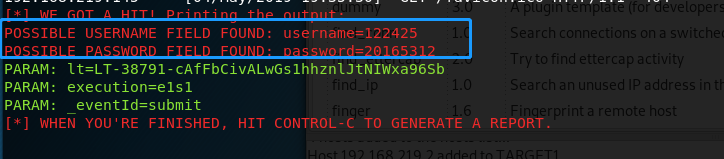

1.遇到如下问题

解决方法

kill -s 9 占用进程PID

2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范的更多相关文章

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

- 20155318 《网络攻防》 Exp7 网络欺诈防范

20155318 <网络攻防> Exp7 网络欺诈防范 基础问题 通常在什么场景下容易受到DNS spoof攻击 DNS spoof攻击即执行DNS欺骗攻击,通过使用Ettercap来进行 ...

- 20155321 《网络攻防》 Exp7 网络欺诈防范

20155321 <网络攻防> Exp7 网络欺诈防范 实验内容 简单应用SET工具建立冒名网站 因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的 ...

- 20155334 《网络攻防》 Exp7 网络欺诈防范

20155334 <网络攻防> Exp7 网络欺诈防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击 同一局域网下,以及各种公共网络. 在日常生活工作中如何防范以上两攻 ...

- 20155338 《网络攻防》 Exp7 网络欺诈防范

20155338 <网络攻防> Exp7 网络欺诈防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击 在一些公共场所,看到有免费的公用WIFI就想连的时候就容易受到 在日常 ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

随机推荐

- iOS Touch Id 开发

Touch Id Touch Id是iPhone5S后加入的一项新的功能,也就是大家熟知的指纹识别技术.大家用得最多的可能是手机的解屏操作,不用在和以前一样输入手机的四位数密码进行验证.一方面不用担心 ...

- mysql案例分析

工作中,需要设计一个数据库存储,项目的需求大致如下: (1)对于每个用户,需要存储一个或多个库, 每个库, 由一个用户标识来标识,这里成为clientFlag. (2) 对于每一个库,结构如下: 1) ...

- 详解介绍Selenium常用API的使用--Java语言(完整版)

参考:http://www.testclass.net/selenium_java/ 一共分为二十个部分:环境安装之Java.环境安装之IntelliJ IDEA.环境安装之selenium.sele ...

- 网络编程socketserver

一.网络编程回顾 tcp是流式传输,字节流,数据与数据之间没有边界 优点:不限定长度,可靠传输 缺点:慢,和一端的通信连接conn会一直占用通信资源 udp协议式面向数据包的传输 优点:快,由于不需要 ...

- CentOS7.X基于LAMP环境搭建cacti

1.搭建好LAMP环境 2.登录数据库创建cacti create database cacti default character set utf8; 创建cacti的账户密码 grant all ...

- STM32复位及通过函数判断是何种条件出发的复位

STM32F10xxx支持三种复位形式,分别为系统复位.上电复位和备份区域复位. 一.系统复位: 系统复位将复位所有寄存器至它们的复位状态. 当发生以下任一事件时,产生一个系统复位: 1. NRST引 ...

- Swaks - SMTP界的瑞士军刀

0x00 安装: kali中自带,或者从作者网页下载 http://www.jetmore.org/john/code/swaks/ 0x01 基本用法: swaks –to <要测试的邮箱&g ...

- brew install thrift

➜ ~ brew install thriftUpdating Homebrew...Warning: You are using macOS 10.11.We (and Apple) do not ...

- 软件测试_Loadrunner_性能测试_脚本优化_关联_手动关联

在写文章之前写一下自己的心路历程,录制脚本主要是上传图片并返回查询结果的过程.录制完脚本后发现函数中URl地址中有图片ID后台随机生成的32位随机数,并且每次上传图片id都会变化.我就上网搜索了一些解 ...

- Java stackoverflowerror异常与outofmemoryerror异常区别

1.stackoverflow: 每当java程序启动一个新的线程时,java虚拟机会为他分配一个栈,java栈以帧为单位保持线程运行状态:当线程调用一个方法是,jvm压入一个新的栈帧到这个线程的栈中 ...